Notizie Tutte le notizie

Studio Kaspersky: il 40% delle aziende italiane investirà in un SOC per rafforzare la cybersecurity

Rafforzare la sicurezza informatica, individuare e rispondere più rapidamente alle minacce e ottenere un vantaggio competitivo sono tra i principali motivi…

Recruiting fasullo: finti HR sfruttano Amazon e Carrefour

Ondate di email di finto recruiting imitano Amazon, Carrefour ed enti pubblici per carpire dati, credenziali e denaro ai candidati in cerca di lavoro.

Vectra porta gli agenti AI al centro della difesa

La nuova piattaforma di Vectra tratta gli agenti AI come identità di prima classe, unendo osservabilità ibrida e threat hunting mirato per velocizzare…

PKI, il tallone d’Achille nascosto della digitalizzazione

La PKI, pilastro della fiducia digitale, è sotto pressione: troppi certificati, poca expertise e processi manuali. AI e automazione diventano cruciali…

Infrastrutture IT sotto pressione nell’era dell’AI

La spinta dell’intelligenza artificiale mette a nudo i limiti dei sistemi legacy: mancano risorse, strategie integrate e una sicurezza davvero connessa…

LinkedIn usato per diffondere malware con la tecnica DLL sideloading

Una campagna analizzata da ReliaQuest sfrutta i messaggi privati di LinkedIn per distribuire malware tramite DLL sideloading.

LastPass: campagna phishing per il furto delle master password

LastPass avverte gli utenti della presenza di email false che chiedono la master password sotto pretesto di una manutenzione programmata e urgente.

La strada verso la Post-Quantum Cryptography

Gli algoritmi ci sono, le prime soluzioni anche: ora per accelerare lo sviluppo del mercato PQC serve soprattutto una maggiore consapevolezza delle imprese…

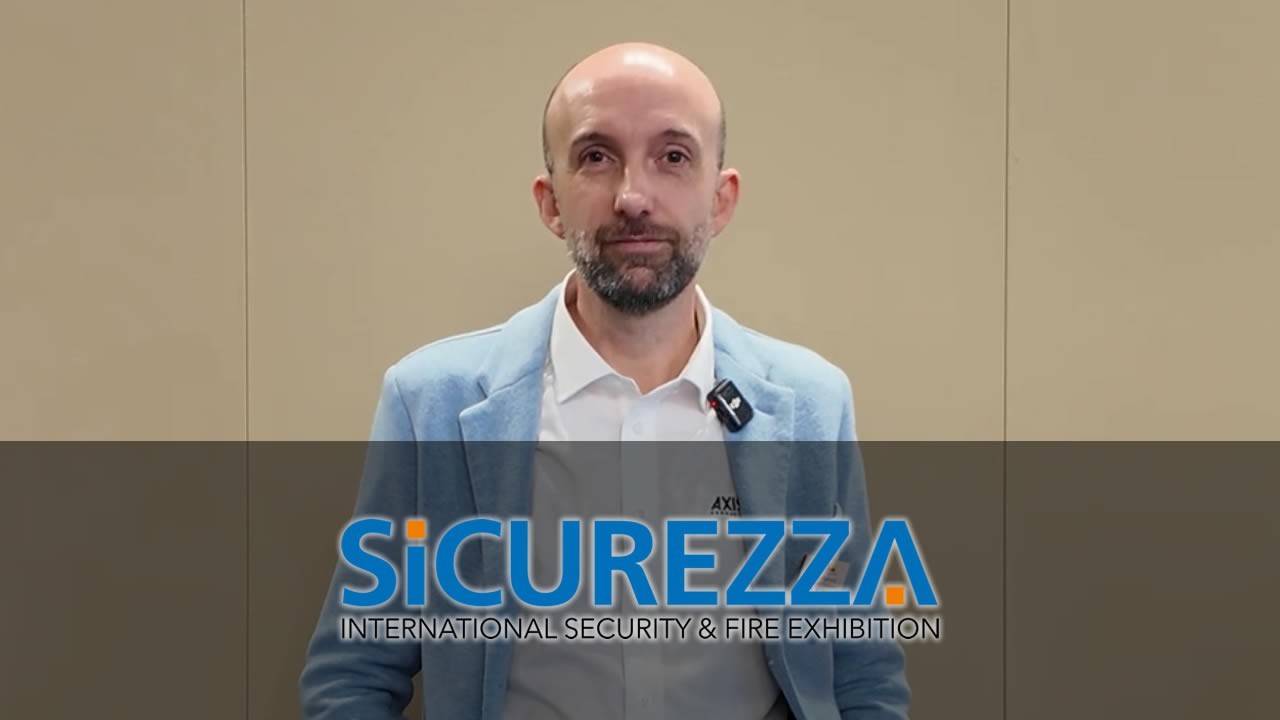

Axis spiega come cambia il ruolo dei dispositivi di sicurezza nelle infrastrutture critiche alla luce delle nuove normative europee

Simone Biancardi, Key Account Manager End Customer di Axis Communications, spiega a Fiera Sicurezza 2025 il modo in cui Axis supporta le aziende nell’adeguamento…

Truffa via email sfrutta OpenAI per andare a segno

Una nuova truffa utilizza le funzioni collaborative di OpenAI per inviare email credibili da domini legittimi e colpire le vittime con spam e vishing.