Potrebbe essere l’alba di una nuova tornata di attacchi silenti e difficili da contrastare.

Autore: Redazione SecurityOpenLab

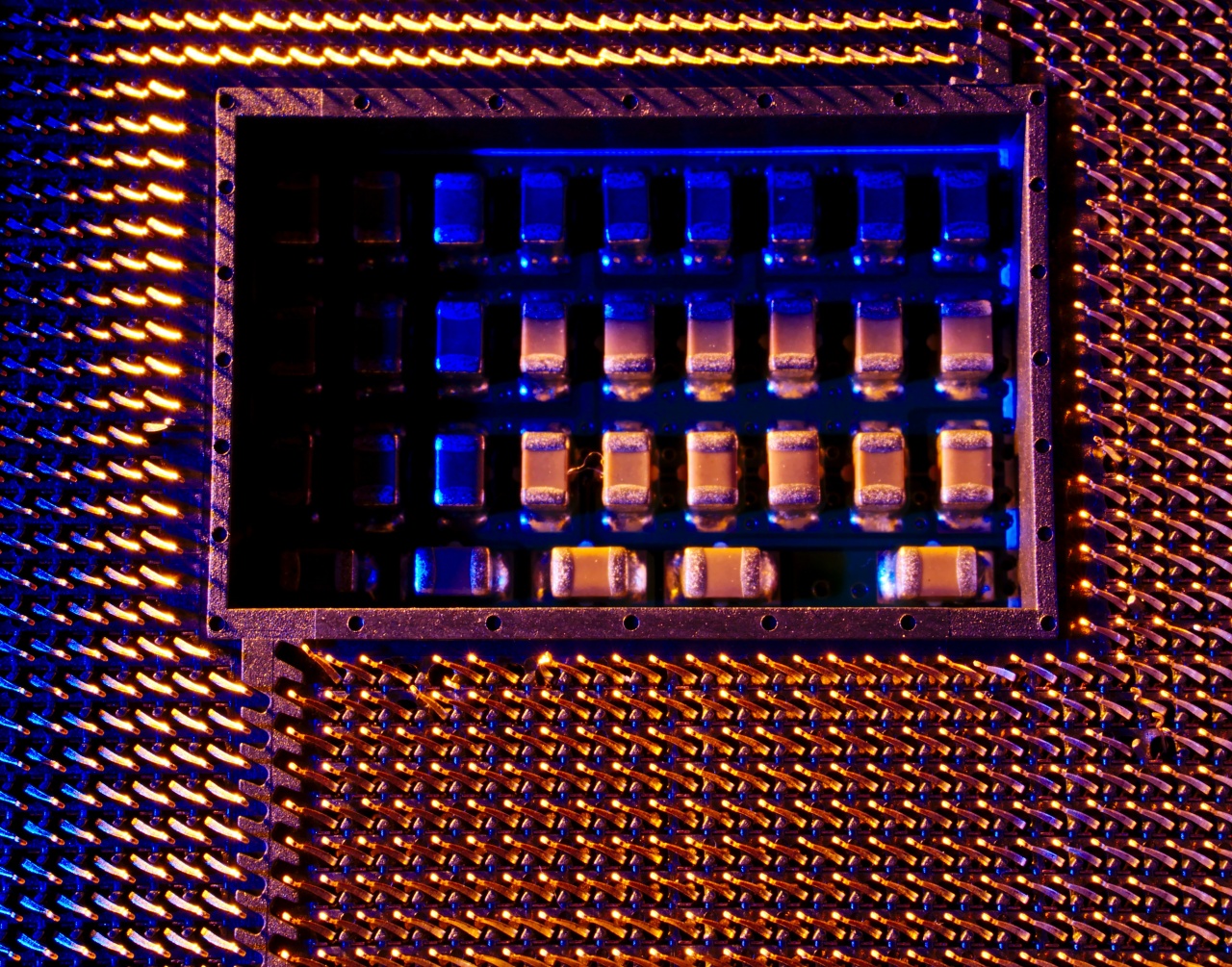

Il codice sorgente per il BIOS UEFI delle CPU Alder Lake (meglio conosciute come Intel Core di 12ma generazione, in circolazione dal novembre 2021) è stato rubato e condiviso online. Non è chiaro se tale codice sia stato sottratto da un insider o da un attaccante esterno, sta di fatto che l’azienda di Santa Clara lo ha visionato e ha ammesso che è autentico.

Come spesso accade, l’allarme ha avuto inizio dai social: un utente ha condiviso via Twitter un link che portava a un repository GitHub il cui contenuto era descritto come "Codice BIOS dal progetto C970". All’interno vi sono 5,97 GB di file, codice sorgente, chiavi private, registri delle modifiche e strumenti di compilazione. C’è anche una data: 30 settembre 2022, che coincide con l'ultimo timestamp e probabilmente con il momento in cui i dati sono stati copiati.

Da dove sia stato sottratto il codice non è dato sapersi al momento. È noto che l’azienda sviluppatrice è la Insyde Software Corp, specializzata nello sviluppo di firmware UEFI, ma non è detto che sia stata la fonte da cui è stato sottratto il codice.

Il rischio maggiore è che i cyber criminali analizzino il codice e individuino delle falle sfruttabili per perpetrare attacchi. In una dichiarazione ufficiale Intel minimizza i rischi, adducendo il fatto che il codice è parte del programma di bug bounty, quindi la presenza di eventuali falle dovrebbero emergere – più che dai cybercriminali - dai ricercatori esperti che partecipano al programma, e che il colosso di Santa Clara ha esortato apertamente a intensificare l’attività.

Non sono altrettanto ottimisti i ricercatori di sicurezza interpellati dalla stampa statunitense, secondo i quali i contenuti potrebbero agevolare la scoperta di vulnerabilità nel codice, nonostante l'implementazione OEM trapelata venga utilizzata solo parzialmente nella produzione.

Hardened Vault sostiene che "la soluzione di Insyde possa aiutare i ricercatori di sicurezza, i cacciatori di bug (e gli attaccanti) a trovare la vulnerabilità e comprendere facilmente il risultato del reverse engineering, il che si aggiunge all'alto rischio a lungo termine per gli utenti".

Il ricercatore di Positive Technologies Mark Ermolov sottolinea invece che nei dati trafugati ci sia anche una chiave di crittografia privata utilizzata per proteggere la piattaforma Boot Guard di Intel. Non è chiaro se tale chiave venga sfruttata anche in produzione, ma se lo fosse un cyber criminale potrebbe utilizzarla per modificare la politica di avvio nel firmware Intel e bypassare la sicurezza hardware.

La questione si infittisce nel momento in cui si considera che il codice sorgente trapelato contiene anche numerosi riferimenti a Lenovo, incluso il codice per le integrazioni con "Lenovo String Service", "Lenovo Secure Suite" e "Lenovo Cloud Service".

La notizia arriva in un momento di grande attenzione verso gli attacchi UEFI, che si sono moltiplicati negli ultimi anni. Basti pensare che fra le scoperte più recenti ci sono un bootkit UEFI usato per lo spionaggio dal 2012, a gennaio 2022 è stato scoperto MoonBounce, considerato uno dei più sofisticati impianti firmware UEFI, sfruttato dall’APT cinese Winnti, noto anche come APT41. E lo scorso anno sono è stata scoperta una nuova variante dello spyware FinFisher, che elude i sistemi di rilevamento sostituendo il bootloader UEFI di Windows.

Prevenire e intercettare questo tipo di attacchi è molto difficile perché interessano una parte del sistema che entra in funzione prima dell’avvio del sistema operativo, e dei software antivirus e antimalware. Per questo motivo gli attacchi restano silenti per anni e possono causare danni ingenti.

Se si ha motivo di sospettare che i sistemi possano essere soggetti a un attacco UEFI, gli esperti consigliano di tenere sempre aggiornati i prodotti con le release firmware più recenti, monitorare l'escalation di privilegi nel sistema operativo e condurre test di rilevamento e controllo delle minacce nel firmware.