Previsioni 2023: Cloud Security & Beyond

Dagli argomenti di tendenza alle previsioni visionarie: quello che potrebbe accadere nel 2023 non è…

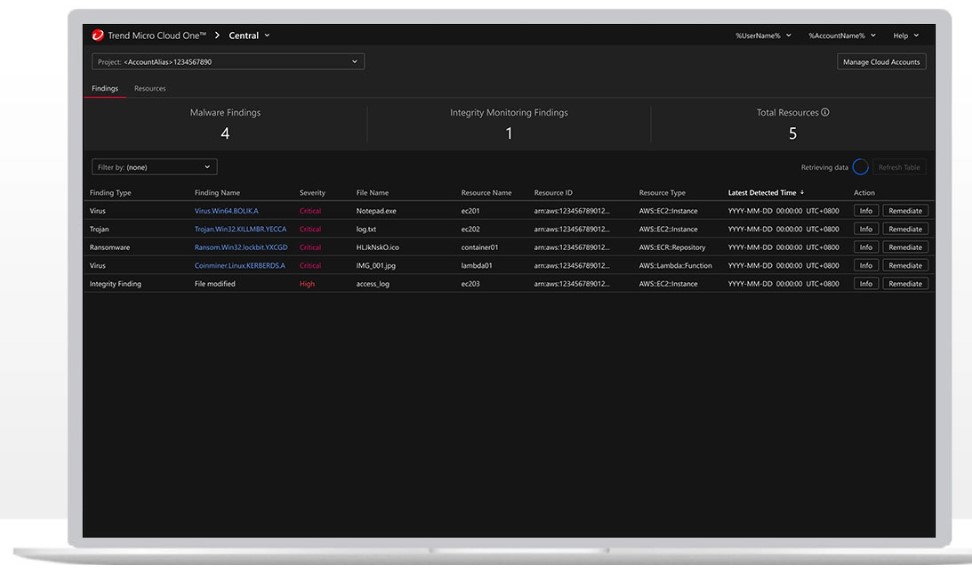

Trend Micro Cloud Sentry: sicurezza senza impatto sulle prestazioni

Visibilità e protezione guidata per gli ambienti cloud ibridi complessi, senza ostacolare il lavoro…

Ufficializzata NIS2, la nuova direttiva europea per la cybersecurity

Sarà in vigore fra circa tre settimane e gli Stati membri UE avranno 21 mesi per integrare le loro norme…

Sicurezza collaborativa in Wi-Fi con Zyxel

Zyxel offre una dotazione completa per realizzare una rete cablata e wireless integrata, sicura e dalla…

Ransomware Black Basta e QakBot: la catena di attacco dura meno di 12 ore

Il ransomware Black Basta sfrutta il trojan bancario QakBot per attacchi devastanti. La catena di attacco…

Cybersecurity 2023: zero day e cyber warfare avanti tutta

Le previsioni di Barracuda Networks sulle minacce del 2023 puntano sul proseguimento delle tendenze…

Attacchi crittografati violano il 70% delle aziende

Carichi di lavoro sempre più elevati, minacce sempre più sofisticate e scarsa visibilità sulle stesse…

Gergo cyber incomprensibile ai leader aziendali: perché è un problema

Per poter comprendere le minacce aziendali e rischi che comportano per le proprie aziende, i leader…

Phishing: perché è tanto efficace e come arginarlo

Nonostante il phishing sia una minaccia ben nota continua a crescere. Ecco perché e come ridurre il…

Previsioni 2023: il cybercrime farà un altro salto di qualità

Nel 2023 assisteremo ad attacchi sempre più sofisticati e multipiattaforma contro obiettivi mirati,…

Cohesity punta sulla protezione dato-centrica con DataHawk

Cohesity presenta una nuova offerta SaaS che combina scansione delle minacce, intelligence, classificazione…

MSP sotto attacco: otto metodi di difesa efficaci

L’accesso ampio e privilegiato che gli MSP hanno alle reti dei clienti ha attirato l’interesse degli…

La mancanza di cyber hygiene a casa mette a rischio utenti e aziende

L’atteggiamento troppo rilassato di fronte alla protezione dei dispositivi personali e domestici attua…

Violazioni in aumento, servono visibilità e competenze

Il rischio cyber aumenta, di pari passo con il numero di attacchi andati a buon fine. Ecco da che cosa…

Attack Signal Intelligence: l’AI semplice all’insegna dell’efficacia

Vectra sceglie di declinare l’AI sulla detection e response concentrandosi non sulle anomalie, ma sulle…

Hacktivismo: perché è tornato alla ribalta, chi colpisce e come

Check Point propone un interessante focus sull’hacktivismo, legato all’attuale situazione geopolitica…

SentinelOne sposta il focus dall’endpoint all’infrastruttura aziendale

Cloud, trasformazione digitale e altro hanno spostato il focus della security dall’endpoint all’entreprise.…

ESET Detection & Response Ultimate: security H24 per una sicurezza a 360 gradi

ESET esordisce con il suo SOC interno a Milano, che eroga un servizio di security H24 in lingua italiana…

Italia di nuovo il primo Paese in Europa più colpito dai malware

A settembre l’Italia torna ad essere il primo Paese europeo per attacchi malware.

Previsioni APT 2023: potrebbe esordire un nuovo WannaCry

Quali saranno le mosse degli APT nel 2023: tattiche, tecniche e obiettivi che si evolvono costantemente.…

EU Policy on Cyber Defence: la risposta dell’UE all’incremento degli attacchi informatici

L’esigenza non più derogabile di potenziare la capacità della UE di proteggere cittadini e infrastrutture…

Analisi e automazione più avanzata per i digital workplace team

Visibilità, analisi avanzata e architettura aperta consentono ai team IT di diagnosticare le criticità…

Minacce più gravi durante le vacanze: il SOC non è più un’opzione

Una analisi approfondita dei dati di monitoraggio rivela che gli attacchi più insidiosi si verificano…

Smart Factory sempre più a rischio di subire attacchi informatici

I potenziali attacchi ai danni delle macchine a controllo numerico computerizzato potrebbero creare…

Patch Tuesday di novembre: Microsoft chiude 68 falle, di cui 6 zero-day

Sono in tutto 68 le falle chiuse da Microsoft nel Patch Tuesday di novembre 2022. Attenzione a quelle…

Clusit e Baldoni: l’Italia deve colmare le lacune e diventare più consapevole

L’evoluzione dello scenario globale e nazionale della cybersecurity impone una importante crescita culturale…

Rapporto Clusit: Europa sotto attacco, tornano espionage e cyber warfare

La fotografia del Rapporto Clusit sulla situazione cyber del primo semestre 2022 è impietosa: gli attacchi…

Attacchi sponsorizzati da stati nazionali sempre più numerosi e coordinati

Complice il conflitto ucraino, le attività dei gruppi sponsorizzati dagli stati nazionali sono aumentate…

Acronis migliora la protezione EDR con Advanced Security + EDR

Una piattaforma unica per maggiore semplicità e una soluzione EDR avanzata per il contenimento e la…

Minacce alla cybersecurity: servono nuove strategie di mitigazione

ENISA fa il punto sugli attacchi cyber che hanno interessato l’Europa nell’ultimo anno. Ci sono otto…

2022 è l’anno degli attacchi agli endpoint, alle identità e al cloud

Spesso i ransomware coalizzano l’attenzione, ma gli attacchi a cui si sta assistendo nel 2022 riguardano…

Sophos: oggi occorre un servizio di cybersecurity integrato e aperto

L’approccio alla security sta evolvendo alla luce delle nuove minacce informatiche. I manager di Sophos…

Le aziende investono per ottenere prevenzione dei data breach

Quello che le aziende si aspettano dagli investimenti in cyber security sono prevenzione dei data breach…

Patch management: che cosa lo ostacola e come rimediare

Ci sono almeno quattro principali sfide per la gestione delle patch, con altrettante indicazioni utili…

Campagna malware impersona KeePass, SolarWinds NPM e Veeam

Nuove release false di KeePass password manager, SolarWinds NPM e Veeam Backup and Recovery contengono…

False applicazioni cloud sono la nuova frontiera del phishing

Il cybercrime sfrutta nuove fonti per il reindirizzamento a false pagine di login e aumenta le false…

Vodafone Italia: attaccato un partner commerciale, esfiltrati i dati degli abbonati

Vodafone Business ha contattato alcuni clienti per informarli sull’avvenuto furto di dati relativi ai…

Come offrire visibilità e funzionalità di sicurezza Zero Trust

Zero Trust è il concetto che va per la maggiore quando si parla di sicurezza delle reti aziendali, ma…

Proteggere le email è fondamentale per bloccare gli attacchi cyber

Perché è imperativo oggi proteggere le email, e quali sono i requisiti di una soluzione unica completa…

HelpSystems diventa Fortra e promette di rivoluzionare la security

Fortra si propone al mercato con un'unica linea di difesa informatica che spazia dalla threat intelligence…

Dropbox violata: sottratti 130 repository GitHub

Le credenziali di accesso di alcuni dipendenti di Dropbox sono state sottratte mediante un attacco di…

Cyber attacchi cresciuti del 28% nel terzo trimestre

Sono istruzione, sanità e MSP i settori più colpiti. La buona notizia è che aziende e istituzioni stanno…

ESET potenzia le soluzioni di protezione per l’utenza domestica

Tutela della privacy, prevenzione degli attacchi brute force, migliore protezione per i router domestici…

Ransomware rappresenta il 40% degli attacchi

Nel terzo trimestre il ransomware ha dominato ancora la scena, con la tecnica della doppia estorsione…

Il 72% delle organizzazioni finanziarie colpito da ransomware

Le aziende nel finance sovrastimano le proprie capacità di security, non adottano le migliori tecnologie…

Progetto GEIGER fa formazione di security per piccole e micro imprese

Piccole e micro imprese possono già accedere gratuitamente alla versione beta del progetto GEIGER promosso…

Akamai Prolexic contrasta gli attacchi DDoS multi-terabit più vasti

Il produttore promette con la nuova versione un incremento del 100% della capacità di mitigazione, oltre…

Ransomware: attacchi aumentati del 466% dal 2019

L’aumento degli attacchi ransomware va di pari passo con quello delle vulnerabilità e dei gruppi a cui…

Come frenare gli attacchi? Investendo sulla identity security

La visione di Cyberark sulla identity security come chiave di volta per difendere le aziende dagli attacchi…

Sicurezza OT e ICS: servono prodotti mirati, visibilità e analisi del rischio

Mettere in sicurezza le infrastrutture datate non è semplice ma è possibile, con il giusto percorso…

Ransom Cartel è il RaaS che ha raccolto l’eredità di REvil?

I ricercatori di Unit 42 di Palo Alto Networks hanno riscontrato forti somiglianze e sovrapposizioni…

80% delle aziende orientate verso la sicurezza Zero Trust

Troppi attacchi contro le VPN e un livello di sicurezza troppo basso stanno spingendo la maggioranza…

Le principali sfide delle business critical communications

Una piattaforma cloud può essere la soluzione ad almeno quattro gravi problemi legati alla strategia…

MDR Sophos compatibile con le soluzioni di cybersecurity di terze parti

Il servizio MDR integra nel Sophos Adaptive Cybersecurity Ecosystem la telemetria proveniente da soluzioni…

Assicurazioni contro i ransomware: occhio a termini e condizioni

Le polizze assicurative contro il ransomware non sono sempre convenienti come vengono presentate. Ecco…

Zero Trust per ambienti edge e multicloud

Dell Technologies presenta la nuova offerta di soluzioni e servizi per la cybersecurity basata sui princìpi…

Webinar sulla gestione delle vulnerabilità e della conformità degli asset con Cyberwatch

Un webinar per presentare la nuova versione del programma di gestione delle vulnerabilità e della conformità…

Blindingcan minaccia l’Italia, crescono gli attacchi in Europa legati al conflitto ucraino

Il report mensile di CPR evidenzia il ritorno di malware noti a minacciare sia l’Italia che il resto…

Il 73% delle PMI non dispone di un piano di disaster recovery

Il 68% delle piccole e medie aziende italiane non è intenzionato ad adottare una soluzione di Disaster…

ESET XDR per gli MSP: scalabile, intelligente ed evoluta

La nuova proposta di ESET per i Managed Service Provider punta su scalabilità, fatturazione a consumo…