Torna Snake Keylogger: attivo contro i responsabili IT delle aziende

Il malware, inviato tramite email, rappresenta una grave minaccia per la sicurezza e la privacy delle…

Come difendersi dalla piaga dei malware fileless

I malware fileless sono sempre più diffusi, ecco come allestire una difesa efficace.

Apple iPhone 14 in arrivo, il cybercrime ci marcia

Preordini o acquisti diretti di iPhone 14 prima dell’annuncio ufficiale: sono truffe ideate per svuotare…

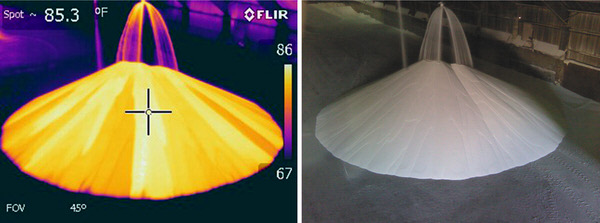

Termocamere intelligenti per la prevenzione e gestione degli incendi

Sensori, connettività e tecnologie innovative permettono di usare le termocamere per prevenire e gestire…

Driver legittimo usato come rootkit per distribuire ransomware

Un driver per il popolare gioco di ruolo Genshin Impact è stato impiegato per chiudere i processi e…

Spionaggio industriale: istituzioni pubbliche ed enti militari sotto attacco

Attacchi mirati a imprese del settore militare-industriale e a istituzioni pubbliche in diversi Paesi…

Botnet infetta 30.000 host con un codice banale ma efficace

Un codice banale piuttosto facile da traccia, senza nemmeno soluzioni per l’offuscamento, è stato impiegato…

Ransomware: Italia sesto Paese al mondo più colpito

Un nuovo report relativo a mese di luglio 2022 indica che l’Italia è nella Top 10 dei Paesi più colpiti.…

Falso CFO sferra attacchi BEC

Gli attacchi Business Email Compromise sono sempre più subdoli e difficili da identificare, ecco un…

Vulnerabilità IoT divulgate in aumento del 57%

I produttori di dispositivi IoT sono sempre più consapevoli della necessità di una maggiore cyber security…

La matematica dietro alle password: le passphrase sono davvero più sicure?

La violazione delle password è una piaga da cui è difficile sfuggire. Ecco le indicazioni di un esperto…

Ransomware: danni per oltre 30 miliardi di dollari entro il 2023

La complessità dell'IT, le vulnerabilità non risolte e i sistemi finanziari decentralizzati favoriscono…

Incidente informatico per LastPass, indagini forensi in corso

LastPass ha denunciato attività insolite nell’ambiente di sviluppo, sembra che gli attaccanti fossero…

Metaverso: le potenziali minacce alla cyber security in ambito aziendale

Oltre a numerose opportunità, il Metaverso aumenta la superficie di rischio e può innescare una nuova…

Impennata di attacchi DDoS nel secondo trimestre 2022

Fra aprile a giugno 2022 gli attacchi DDoS sono aumenti per numero e durata, e sono anche più complessi…

Nuovo framework micidiale sviluppato in Cina

Potrebbe essere presto adottato dagli APT cinesi al posto di Cobalt Strike il nuovo framework Manjusaka…

Il retail dev’essere difeso dagli attacchi ransomware

La vendita al dettaglio è fra i settori maggiormente soggetti agli attacchi ransomware: ecco i motivi…

SIM Swapping sempre più diffuso, le regole per la prevenzione

Gli esperti di cybersecurity mettono in guardia gli utenti in merito alla crescita degli attacchi di…

10 consigli estivi per la sicurezza del PC

Quello che è bene fare prima e dopo la partenza per le vacanze, per evitare brutte sorprese al rientro.…

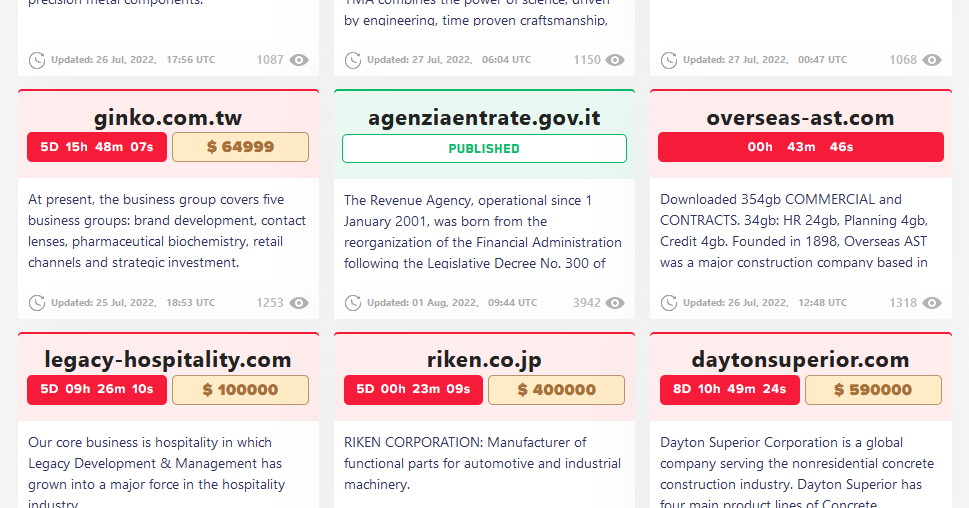

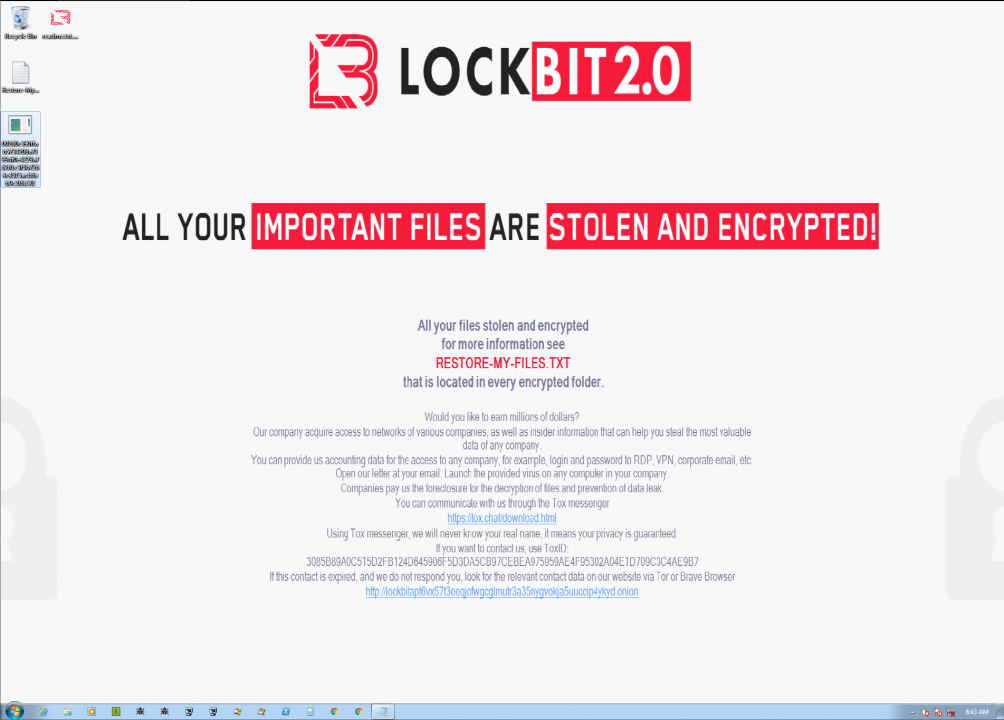

C'è stato il dump dei dati attribuiti (male) alla Agenzia delle Entrate

Come promesso, un affiliato del gruppo LockBit ha reso pubblici i dati inizialmente attribuiti alla…

Akamai ha bloccato il più grande attacco DDoS in Europa

Non sono chiare le cause, ma i dati dell’incidente sono elevati: 75 attacchi DDoS in 30 giorni, compreso…

I malware a buon mercato superano i ransomware

I commodity malware sono diventati la minaccia numero uno per la cybersecurity. Costano poco, è facile…

Le richieste di riscatto calano quando le vittime non pagano

Sempre più aziende sono riluttanti a pagare il riscatto a seguito degli attacchi ransomware, gli importi…

Microsoft blocca di nuovo le macro di Office, gli attaccanti s’ingegnano

Crollano le campagne di phishing che fanno uso di file Office con macro malevole, crescono quelle con…

Ransomware colpisce un’azienda su 40 ogni settimana

L’Europa è l’area geografica più colpita dai cyber attacchi dopo l’Africa, i settori maggiormente a…

Syneto semplifica la gestione del dato con Hyper Echo

Syneto ha presentato una nuova soluzione che unifica data management, data resilience e data restore.

Ducktail è il malware per i social dei professionisti

Un infostealer studiato appositamente per il furto di account aziendali colpisce gli utenti di Facebook…

La crisi economica favorisce il reclutamento di aspiranti hacker

Gli attacchi ransomware e BEC sono i più diffusi, e per portarli avanti i gruppi cyber hanno ideato…

Istanze personali e rischio cyber, un binomio pericoloso

Più di un dipendente su cinque carica, crea, condivide o archivia dati in applicazioni e istanze personali…

LockBit 3.0: l’evoluzione del RaaS più potente in circolazione

Con la più recente evoluzione, il gruppo ransomware LockBit si è affermato come uno dei più potenti…

CosmicStrand: il rootkit firmware che viene dalla Cina

Scoperto un nuovo rootkit firmware sfruttato da un gruppo cinese: permette agli attaccanti di connettersi…

Obiettivi UE nel mirino di un APT: Russia o Nord Corea?

Una campagna sofisticata in Europa ha attirato l’attenzione dei ricercatori. L’autore potrebbe essere…

Sypply chain attack in aumento, le indicazioni per la prevenzione

Un’azienda su quattro ha subìto un incidente di sicurezza attraverso un attacco che ha colpito la sua…

LockBit: data leak per l'Agenzia delle Entrate

Ben 100 GB di dati "rapiti" all'Agenzia delle Entrate, a rischio pubblicazione entro sei giorni

Viaggio nel dark web alla scoperta del cybercrime di domani

Una ricerca rivela i meccanismi del dark web, le dinamiche del cybercrime e approda a quattro inquietanti…

Gestione delle identità con una console unificata, basata su Zero Trust

Una piattaforma di Identity Security basata sul controllo avanzato dei privilegi permette di proteggere…

A giugno Italia sesta al mondo per attacchi ransomware

Il ransomware continua a colpire in tutto il mondo: a giugno sono stati 156 i Paesi interessati da questo…

LinkedIn, Microsoft e DHL i brand più gettonati dal phishing

Social media, tecnologia e delivery sono i tre settori più profittevoli per i criminali informatici,…

Combattere le frodi: perché è necessario un approccio “less is more”

Un affermato esperto di frodi spiega qual è l’approccio migliore per combattere le frodi.

Tre fasi per proteggere l’azienda dagli eventi programmati

Comprendere l’ambiente, anticipare le minacce e sopravvivere agli attacchi: la ricetta di Mandiant in…

Gruppo ransomware Luna usa un linguaggio multipiattaforma

Colpire sistemi Windows e Linux contemporaneamente è l’obiettivo dei gruppi ransomware più abili e potenti,…

WithSecure sposa l’Intelligence con la nuova unità WithIntel

Si chiama WithSecure Intelligence (WithIntel) la nuova business unit di WithSecure che concentrerà l’attenzione…

Localizzatore GPS MiCODUS agevola i cyber attacchi

Sei falle di un dispositivo di localizzazione GPS di produzione cinese aprono le porte ad attacchi cyber…

Cybersecurity: i malware da tenere d’occhio

Gli attacchi evoluti non minacciano più solo IT, OT o IoT, ma hanno effetto su tutte le risorse cyber-fisiche,…

Sicurezza enterprise e private 5G: il connubio perfetto

L’adozione del 5G può impattare positivamente sulla sicurezza delle reti aziendali, a certe condizioni.…

Implementare la sicurezza industriale è una sfida ardua

Una ricerca mette in luce lo stato dei progetti per mettere in sicurezza OT e IIoT e gli ostacoli che…

Darktrace Prevent, la security con l'AI al centro

Darktrace Prevent è una nuova soluzione per la difesa proattiva delle reti aziendali, basta sull’Intelligenza…

Denuncia l’assicurazione per mancato rimborso del riscatto ransomware

La compagnia assicurativa rifiuta di coprire il pagamento di un riscatto ransomware, il gioielliere…

Callback phishing: hacker impersonano CrowdStrike per entrare in rete

Un attacco informatico, l’alta probabilità che il computer sia infetto, un esperto di una famosa azienda…

HolyGhost, il ransomware nordcoreano che attacca le PMI

Un gruppo ransomware nordcoreano attacca da un anno le PMI chiedendo riscatti bassi ma comunque in grado…

Metà degli endpoint aziendali presenta rischi per la sicurezza

Monitorare tutti gli endpoint in una infrastruttura decentralizzata è una sfida che la maggior parte…

Messaggio vocale perso è la nuova frontiera del phishing

La nuova esca di phishing che piace agli attaccanti è la finta notifica di messaggio vocale perso.

Malware: a giugno spopolano Emotet e il trojan bancario MaliBot per Android

MaliBot, successore di FluBot specializzato nello smishing, è fra i malware mobile più diffusi a giugno.…

Patch Tuesday di luglio: Microsoft corregge 84 vulnerabilità

Una falla zero day già sfruttata attivamente, quattro vulnerabilità RCE e molto altro: ecco le correzioni…

Microsoft annuncia Windows Autopatch

Quattro anelli di test, possibilità di selezionare gli aggiornamenti a cui dare corso e di attuare un…

Italia quinta al mondo per attacchi malware

A maggio l’Italia resta prima in Europa per attacchi ransomware e malware.

BlackCat: riscatti e metodo estorsivo micidiale

Una indagine mette in luce gli importi medi dei riscatti chiesti alle vittime del gruppo ransomware…

NATO vuole alzare le difese informatiche

Team di esperti con capacità di detection, prevenzione e risposta agli incidenti, così da poter disporre…

Quanto costa il cybercrime alle aziende?

Un report mette in evidenza il costo del crimine informatico per le organizzazioni: cifre da capogiro.…

NAS Qnap attaccati con il ransomware Checkmate

Un ransomware soprannominato Checkmate viene usato da giugno per attaccare i NAS di Qnap. Ecco tutto…