IAM in forte crescita trainato dal settore sanitario

L’esigenza di tutelare la privacy dei dati sensibili e medicali degli utenti sta spingendo il settore…

I rischi informatici delle fusioni e acquisizioni aziendali

Le vulnerabilità tecnologiche giocano un ruolo chiave nelle operazioni di fusione e acquisizione. Possono…

Attacco alla ASL Napoli 3: le considerazioni di Clusit

L’ennesimo attacco alla sanità italiana riaccende i riflettori sull’obsolescenza informatica della sanità…

Nuovo anno, nuovi budget per la cyber security

Nuovo anno significa nuovi budget, strategie e obiettivi per le aziende di tutto il mondo. Che cosa…

Patch Tuesday di gennaio 2022: chiuse 6 falle zero-day e una wormable

Sono 97 in tutto le vulnerabilità chiuse da Microsoft nel pacchetto di aggiornamenti del Patch Tuesday…

Cyber attacchi in Europa aumentati del 68% nel 2021

Crescono gli attacchi informatici contro aziende e istituzioni europei. È ora di prepararsi a fronteggiare…

Milioni di router a rischio per una falla critica

Router prodotti da Netgear, TP-Link, Tenda, EDiMAX, DLink e Western Digital sono interessati da una…

Bricofer Italia vittima del ransomware LockBit 2.0

Il Ransomware-as-a-Aservice LockBit 2.0 ha colpito Bricofer Italia ed esfiltrato migliaia di file relativi…

Rilevare e identificare il malware IoT analizzando i segnali elettromagnetici

Un gruppo di ricerca ha dimostrato la possibilità di rilevare la presenza di malware nei dispositivi…

Malware ZLoader torna in auge per colpa di una vecchia falla

Una vulnerabilità nella verifica della firma digitale di Microsoft mette a rischio gli utenti esponendoli…

Fra ransomware e APT, il 2022 si preannuncia un anno difficile

Ransomware e APT saranno le minacce principali alla security quest’anno, ma attenzione anche gli attacchi…

Nuovo exploit bypassa la patch per la falla critica di Microsoft MSHTML

Una patch troppo focalizzata ha permesso ai cyber criminali di modificare l’exploit esistente per bypassare…

Italia quarta nazione più colpita da Log4Shell

L’analisi di Akamai e le considerazioni di Trend Micro ampliano la conoscenza delle implicazioni legate…

Trend Micro filma il futuro della cybersecurity: come sarà nel 2030

Uno studio approfondito e una webserie per mostrare come la tecnologia cambierà il nostro modo di vivere…

Microsoft Active Directory: due falle da correggere con urgenza

Pubblicato il codice PoC per sfruttare due falle note di Active Directory. Microsoft pubblica le indicazioni…

Log4Shell: 4,3 milioni di tentativi di exploit, ecco i tool per la detection

La vulnerabilità Log4Shell ha ormai portato i tentativi di exploit a livelli record. In questa fase…

Vulnerabilità nei notebook Lenovo consentono l’escalation dei privilegi

Lenovo ha pubblicato la correzione di due falle che interessano tutti i notebook in produzione, compresi…

Sicurezza informatica nel 2022 fra infrastrutture critiche e supply chain

VMware tratteggia lo scenario di cyber security che ci aspetta nel 2022, focalizzandosi su infrastrutture…

La saga Log4j non ha fine: altri ransomware e nuova vulnerabilità

Scoperta una nuova vulnerabilità legata a Log4j che apre ad attacchi DoS e innalzato a 9 il punteggio…

PseudoManuscrypt è il malware che ha infettato 35.000 PC nel 2021

Si nasconde nei file di installazione dei software piratati e ha svariate funzioni finalizzate allo…

2022: i ransomware non cifreranno più i dati, ma saranno micidiali

Il panorama della cyber security sta evolvendo verso nuovi modelli dettati dall’everywhere workplace…

Apache Log4Shell: perché sarà molto difficile liberarsene

La vulnerabilità Log4j riguarda un componente difficile da rilevare e ampiamente utilizzato sia nei…

Conti è il gruppo ransomware che ha mietuto più vittime nel 2021

33 siti di rivendicazione attivi e 1.966 aziende colpite è il bilancio dell'attività ransomware nei…

Violati sistemi sanitari di 6 regioni per produrre Green Pass falsi

Dopo avere rubato le credenziali di accesso delle farmacie che producevano Green Pass a seguito di tamponi…

Log4j: iniziato lo sfruttamento della seconda vulnerabilità, scoperta la terza falla

La situazione legata alle vulnerabilità Log4j sta precipitando: le prime due falle scoperte sono ampiamente…

Patch Tuesday di dicembre: Microsoft chiude 67 falle, sei zero day

Con l'ultimo Patch Tuesday dell'anno, Microsoft chiude il 2021 con la pubblicazione di 887 correzioni.…

Pioggia di file malevoli: nel 2021 ne sono stati rilevati 380.000 al giorno

Nel 2021 Kaspersky ha rilevato 20.000 file dannosi al giorno in più dell'anno precedente. Una pioggia…

Security Outcomes Study 2022: Zero Trust e SASE sono le scelte migliori

Le architetture basate su cloud sono la scelta vincente per una cyber security efficiente. Le aziende…

Apache Log4j: Europa secondo bersaglio degli attacchi

La vulnerabilità RCE che riguarda Apache Log4j è già attivamente sfruttata da oltre 60 varianti di exploit.…

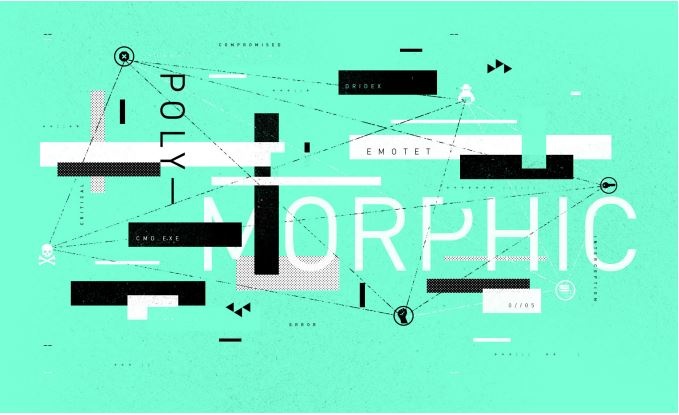

ALPHV BlackCat è il ransomware più sofisticato di quest'anno

Scoperto a fine novembre, il nuovo ransomware pubblicizzato sui forum del dark web in lingua russa,…

Emotet torna nella Top 10 dei malware più pericolosi

Emotet si ripresenta, sfruttando l'infrastruttura di Trickbot per diffondersi.

Dallo Spazio a Teams, le previsioni di cyber security per il 2022

Oltre ai temi scontati come il ransomware, il 2022 vedrà l'esordio di nuove insidie per la cyber security,…

Allarme phishing: i problemi di consegna dei pacchi sono truffe

Le email di phishing che millantano problemi con le consegne dei pacchi da parte dei corrieri si stanno…

Italia terza al mondo per attacchi ransomware

Trend Micro e Kaspersky allertano sull'incidenza degli attacchi ransomware in Italia, che a ottobre…

SonicWall SMA 100: bug critici da chiudere con urgenza

SonicWall esorta i clienti a installare le patch più recenti perché le falle potrebbero essere usate…

NAS oscurano 20 siti che vendevano farmaci illegali contro il COVID

Oscurati 30 siti web che vendevano medicinali anti COVID con principi attivi soggetti a restrizioni…

Clementoni e Alia nella morsa del ransomware: Conti fa shopping natalizio

Due attacchi del collettivo ransomware Conti ai danni di altrettante aziende italiane. Le festività…

Microsoft sequestra i siti usati dal gruppo cinese APT15

L'infrastruttura del gruppo APT15 sponsorizzato dalla Cina ha subito un duro colpo dopo che Microsoft…

APT Nobelium ha una nuova arma: il malware Ceeloader

Il nuovo malware viene impiegato dal gruppo Nobelium per eseguire payload direttamente in memoria e…

Omicron protagonista della nuova campagna di phishing a tema COVID

Un test gratuito capace di rilevare se si è positivi alla variante Omicron: è la nuova esca per truffare…

2022: infrastrutture critiche sotto attacco, servono tecnologie XDR

Le previsioni per il 2022 di Barracuda mettono in primo piano le categorie a maggiore rischio e le soluzioni…

Weekend lunghi e vacanze: il periodo migliore dell’anno per gli hacker

Alcuni degli attacchi più devastanti della storia informatica recente sono andati in scena durante i…

Nel 2022 gli attacchi supply chain e firmware saranno una grossa insidia

Nelle previsioni sulla cyber security per il 2022, gli esperti di HP Wolf Security evidenziano quattro…

L'importanza degli Initial Access Broker nella catena di attacco

Trend Micro sottolinea l'importanza del monitoraggio del furto di credenziali, da cui si scatenano poi…

Malware: nel 2021 sono diventati più sofisticati

Una interessante analisi dei malware in circolazione fa intuire l'impegno del cybercrime nello sviluppo…

Europol arresta 1800 muli del denaro: l'ignoranza non è una scusante

L'operazione EMMA 7 Europol ha impedito perdite per 67,5 milioni di euro e portato all'arresto di oltre…

Attacchi di smishing raddoppiati in vista delle feste

La stagione dello shopping natalizio ha comportato un incremento delle attività criminali che sfruttano…

WannaCry ancora in prima linea a ottobre 2021

Bitdefender fa il punto sulla situazione di cyber security a ottobre del 2020: la situazione degli attacchi…

150 stampanti HP hanno falle vecchie di 8 anni

Due vulnerabilità datate mettono a rischio le aziende in cui sono presenti stampanti funzione HP di…

Isola, l'installazione smart sicura e multifunzionale

Si chiama Isola la soluzione multifunzionale studiata da Tecno World per coniugare sicurezza fisica,…

Panasonic: hack della rete durato quattro mesi

Cyber attacco con violazione dei dati per Panasonic, che ha rilevato un attacco informatico durato diverse…

Polizia Postale blocca giro di compravendita di carte di credito rubate

La collaborazione fra più Paesi europei e il coordinamento di Europol e Eurojust hanno portato al blocco…

Black Friday & Cyber Monday: i retailer nel mirino dei cyber criminali

Nel periodo prenatalizio si accentuano gli attacchi informatici contro il commercio online. Come prevenire…

NO-VAX-FREE: arrestati gestori di canali Telegram che commerciavano Green Pass falsi

Risiedevano in Veneto, Liguria, Puglia e Sicilia i gestori dei canali Telegram che vendevano Green Pass…

Tripla minaccia dalla Corea del Nord: TA406 truffa, spia e ruba

Tattiche, tecniche e procedure usate da un gruppo riconducibile alla Corea del Nord, che opera anche…

Operazione HAEICHI-II: Interpol arresta oltre 1.000 criminali informatici

Oltre mille arresti, 27milioni di dollari intercettati e oltre 2.000 conti bancari sequestrati è il…

Spiare il partner è accettabile? Focus sullo stalkerware

In occasione della giornata contro la violenza sulle donne si è tenuto in Senato un incontro sullo stalkerware.…

Biomanufacturing bersagliato dal malware Tardigrade

L'infrastruttura di protezione dei vaccini è minacciata da un nuovo malware metamorfico studiato per…

Falle nei chip Mediatek permette di spiare gli utenti Android

Sono quattro le vulnerabilità scoperte nei chip Mediatek usati in smartphone e tablet Android. Consentono…