Il 40% dei ransomware in circolazione sfrutta la doppia estorsione

I dati di F-Secure confermano che il ransomware 2.0 è ormai una minaccia consolidata. Fra le tecniche…

AI e videosorveglianza: lettera aperta alla Commissione Europea

Diverse associazioni chiedono un bando del riconoscimento biometrico nella videosorveglianza: troppi…

Facebook: dati di 533 milioni di utenti esposti online

I dati di un vecchio data leak ai danni di Facebook tornano in circolazione, gratuitamente. Per le vittime…

Attacchi firmware in aumento, ci sono le soluzioni

Gli attacchi che sfruttano vulnerabilità firmware sono in aumento, ma le aziende investono poco per…

NAS QNAP vulnerabile a due attacchi zero-day

Due vulnerabilità zero day possono compromettere la sicurezza del NAS QNAP TS-231.

Boggi Milano vittima di attacco ransomware

L'azienda di moda Boggi è stata vittima di un attacco ransomware con furto di dati. Le indagini sono…

Lo strano caso di SecuriElite, l'azienda fantasma di cybersecurity

Azienda e dipendenti falsi facevano da esca per attirare i ricercatori di Google e scaricare software…

Dati degli utenti mal protetti nei siti di 13 telco europee

Un'indagine condotta dagli esperti di Tala Security rivela importanti vulnerabilità dei siti di alcune…

Cisco punta alla cyber security (più) semplice

La cyber security non è banale, ma può essere resa più semplice con piattaforme integrate e nuove opzioni…

World backup day: la regola del 3-2-1 è sempre vincente

QNAP approfitta del World Backup Day per ricordare la regola d'oro del 3-2-1 per l’archiviazione sicura…

Attacchi malware fileless cresciuti del 900%

Nel quarto trimestre 2020 si sono impennati gli attacchi contro gli endpoint. In crescita l'uso di malware…

Ransomware: in Italia il 39% paga il riscatto, ma solo l’11% recupera i dati

Una ricerca di Kaspersky conferma che on conviene pagare il riscatto a seguito di un attacco ransomware.…

World backup day 2021: l'opzione cloud attrae

Il backup è sempre più importante in un contesto di forte aumento degli attacchi informatici e di migrazione…

Phishing in Italia: tre campagne a cui badare

Bartolini, Nexi e Montepaschi sono il marchio inconsapevole dietro a tre campagne di phishing in rete…

Altri 1.500 server Exchange senza patch colpiti da ransomware

Altri 1.500 server senza le patch per gli attacchi ProxyLogon sono stati vittime di attacchi. Questa…

Corporate doxing, cos'è e perché è pericoloso

Raccolta dei dati su aziende e dipendenti e attacchi che sfruttano queste informazioni per sottrarre…

Codice malevolo scoperto nel server PHP Git, era una backdoor

I gestori di server git.php.net hanno rintracciato righe di codice malevolo che avrebbero installato…

Italia quarta al mondo per attacchi malware

Anche il 2021 inizia sotto il segno dei cybercriminali, l’Italia a febbraio è il quarto Paese più colpito…

Campagna di phishing diffonde il malware Trickbot

Una nuova campagna di phishing mirato sta diffondendo il malware Trickbot. È consigliata l'installazione…

Clienti delle vittime ransomware contattati per chiedere il pagamento del riscatto

I criminali informatici dietro al ransomware Clop hanno iniziato a contattare via email i clienti delle…

Italia: crescono le minacce contro i sistemi di controllo industriale

L'indagine aggiornata di Kaspersky sulla sicurezza dei sistemi ICS rivela che gli attacchi sono in aumento…

16,7 milioni di email dannose bloccate nel 2020

Le email dannose sono una delle maggiori fonti di problemi per le aziende. I dati del Cloud App Security…

Il ransomware Mamba ha un punto debole: come non pagare il riscatto

L'FBI ha analizzato la procedura di attacco del ransowmare Mamba e ha individuato un punto debole. Chi…

NAS QNAP sotto attacco brute force

QNAP ha esortati clienti dei suoi NAS a cambiare le password deboli o riciclate dei NAS: è in corso…

EU Cyberpolicy Forum: cosa serve all'Europa per la difesa informatica

Realizzare prodotti secure by design, cooperare e fare formazione sulla cybersecurity a tutti i cittadini…

Malware Purple Fox colpisce i PC Windows esposti

Una nuova funzionalità del malware Purple Fox colpisce i sistemi Windows con servizi SMB esposti.

Abuso di OAuth in aumento, a rischio le credenziali aziendali

I cyber criminali approfittano sempre di più delle app OAuth per prendere possesso delle email, mettere…

Ransomware contro Sierra Wireless, produzione ferma in tutto il mondo

Produzione bloccata in tutto il mondo e siti inaccessibili per Sierra Wireless, colpita da un attacco…

Smart working: backup e controllo degli accessi lo rendono più sicuro

Servizi cloud e lavoro da remoto possono aumentare i rischi per la sicurezza. Ecco alcuni consigli.

Investimenti IT in crescita nei prossimi tre anni in Europa

Nei prossimi tre anni il 67% delle aziende europee intende aumentare gli investimenti IT. Nl 36% dei…

Green pass Covid in vendita sul dark web a 250 dollari

Per 250 dollari si può acquistare sul dark web un Green pass Covid falsi. Aggiungendo altri 25 dollari…

Ransomware REvil avvia Windows in modalità provvisoria

Forzando il riavvio di Windows in modalità provvisoria gli attaccanti possono crittografare indisturbati…

Anche Shell vittima dell'hack di Accellion

Shell ha subito un data breach a seguito di un cyber attacco che sfruttava una falla zero-day di Accellion.…

Defender Antivirus corregge automaticamente una falla di Exchange Server

Microsoft Defender Antivirus applicherà automaticamente le patch per la più grave delle falle di Exchange

Attacchi alla supply chain sempre più frequenti, come difendersi

I ricercatori di Bitdefender fanno il punto sugli attacchi alla supply chain: saranno sempre più frequenti,…

Falle F5 BIG-IP: iniziati gli attacchi, a rischio chi è senza patch

Una settimana dopo la pubblicazione delle patch sono stati rilevati molteplici tentativi di sfruttamento.…

Acer vittima del ransomware REvil, chiesto riscatto da 50 milioni di dollari

C'è l'ombra della vulnerabilità di Exchange Server dietro all'attacco ransomware ai danni di Acer. Il…

AAA lavoro (illegale) cercasi sul darkweb

Disperati, disoccupati e senza prospettive di impiego a breve termine, troppi si stanno candidando per…

Attacchi RDP aumentati del 333% in Italia

Gli attacchi RDP registrati in Italia fra marzo 2020 e febbraio 2021 sono stati 29,9 milioni, il 333…

Backup: il 58% non va a buon fine, si va verso il Backup-as-a-Service

Avere backup funzionanti è più difficile del previsto: oltre la metà dei tentativi di recupero fallisce,…

FBI: il cyber crime ha causato perdite per oltre 4,2 miliardi di dollari

Nel 2020 le denunce di cyber attacchi all'FBI sono cresciute del 69% rispetto al 2019. Il conteggio…

Mimecast e SolarWinds: danni marginali, adesso si cambia tutto

Gli attaccanti di Solar Winds hanno avuto accesso alla rete di Mimecast, ma hanno rubato porzioni di…

Cisco chiude una falla nei router per le piccole imprese

La patch riguarda i modelli VPN ADSL2+ Wireless-N RV132W e VPN VDSL2 Wireless-AC RV134W.

Italia quinta al mondo per attacchi malware

Il Belpaese è anche primo in Europa in questo triste frangente, e secondo per gli attacchi ransomware.

Exchange Mitigation Tool: soluzione one clic temporanea per Exchange

Microsoft ha pubblicato un nuovo tool che mitiga gli attacchi a Exchange Server in mancanza della patch.…

Attacchi ransomware cresciuti del 500% nel 2020

Un nuovo report rivela che nel 2020 gli attacchi ransomware sono cresciuti del 500%. Occorrono tecniche…

Siti di phishing bypassano i rilevamenti individuando le macchine virtuali

Mantenere in funzione i siti di phishing è una priorità per i cyber criminali. Ecco come cercano di…

Ransomware DearCry attacca i server Exchange senza patch

I server Exchange senza patch per le vulnerabilità ProxyLogon sono soggetti anche ad attacchi con il…

Vulnerabilità di Exchange: gli exploit raddoppiano ogni 2-3 ore

Italia terzo Paese più colpito, sono a rischio i settori governativo e militare, manifatturiero e bancario.

NimzaLoader: nuovo malware difficile da rilevare

I ricercatori di Proofpoint hanno studiato un nuovo malware che sfrutta diverse tecniche di offuscamento…

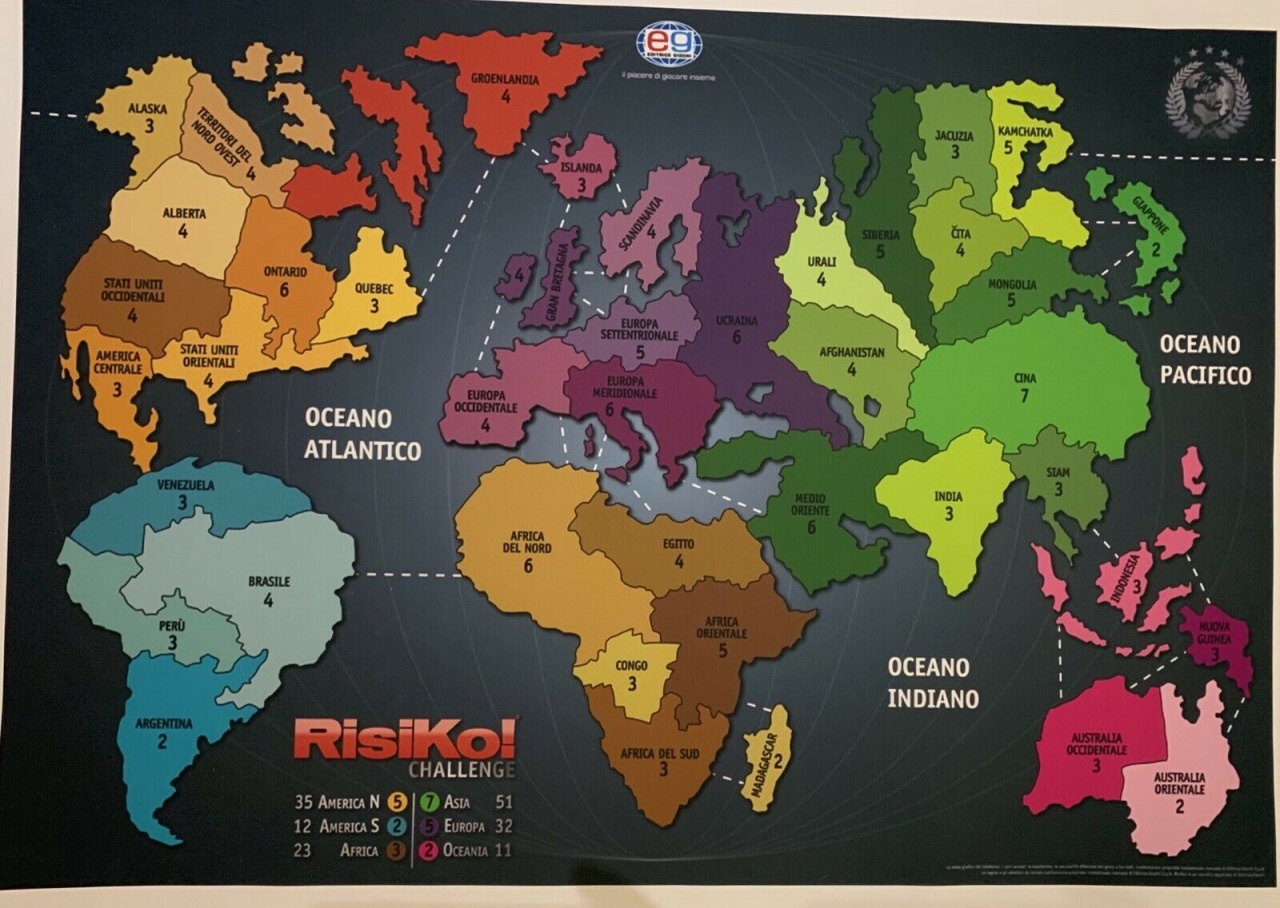

Cyberwarfare: combattiamo con armi spuntate

Ostacolare gli attacchi sponsorizzati dagli stati nazione è difficile nel contesto attuale, in cui i…

2N Access Unit M: controllo smart degli accessi negli uffici

2N Access Unit M sfrutta mobile e Bluetooth per accelerare l'accesso agli edifici in modo veloce e sicuro.…

Fast Flux: le infrastrutture criminali diventano resilienti

Si chiama fast Flux la tecnica che impiegano i criminali informatici per allestire infrastrutture particolarmente…

Sette gravi falle F5 BIG-IP corrette: urgente installare le patch

F5 ha corretto quattro vulnerabilità RCE critiche relative a prodotti BIG-IP. Permettono l'esecuzione…

FIN8 scatena una nuova versione di Badhatch, la backdoor polifunzionale

La continua evoluzione ha reso particolarmente insidiosa la backdoor Badhatch usata dal gruppo FIN8.…

Violate le telecamere di sorveglianza di Tesla, Cloudflare e altri

Le credenziali di amministratore esposte online hanno permesso a un collettivo hacker di prendere il…

Patch Tuesday: 82 vulnerabilità corrette, 14 critiche

Microsoft corregge 14 vulnerabilità critiche e 75 di gravità importante. Importante, oltre alle falle…

Malware in nove app del Google Play Store

I ricercatori di CheckPoint Research hanno scovato un trucco ingegnoso con cui i cyber criminali inserivano…

La cyber security di SentinelOne in pista con Aston Martin

Singularity XDR di SentinelOne sarà la piattaforma di cyber security a protezione dei dati raccolti…

Lord of the Ring: l'attacco side-channel alle CPU Intel che estrae dati sensibili

Un gruppo di ricercatori ha scoperto un nuovo attacco side-channel alle CPU Intel che potrebbe portare…