Clonata la Security key Google Titan 2FA

Una ricerca rivela che è possibile clonare le security key come la Google Titan. Tuttavia occorrono…

Ransomware Ryuk frutta 150 milioni ai cyber criminali

Gli operatori del ransomware Ryuk potrebbero avere intascato finora 150 milioni di dollari. Ecco il…

Vulnerabilità nei dispositivi Zyxel, l'8 gennaio l'ultima patch

Zyxel ha già corretto la falla nei firewall e l'8 gennaio diffonderà quella mancante che chiude la vulnerabilità…

Le best practice del 2021 secondo Juniper Networks

Juniper Networks segnala tre punti di attenzione: il remote working, i budget per l'IT security, la…

Polizia Postale: nel 2020 molte truffe ispirate dal COVID

Le truffe registrate dalla Polizia Postale nel corso del 2020 hanno riguardato per lo più la vendita…

Data leak per ho. Mobile: cosa si sa, cosa si rischia

Ad ho. Mobile sono stati sottratti dati su 2,5 milioni di SIM e di clienti, con rischio di SIM swapping…

Vaccini COVID: gruppo APT attacca farmaceutica e ministero

Il gruppo APT Lazarus sta cercando attivamente di sottrarre informazioni a chi si occupa della ricerca…

Italia ancora flagellata dal malware Formbook

Formbook si riconferma una minaccia persistente per l'Italia, dove ha colpito quasi il 5% delle aziende.…

Microsoft e Citrix si alleano nella Ransomware Task Force

Microsoft, Citrix e altre 17 aziende fondano la Ransomware Task Force. Ha l'obiettivo di creare un framework…

Sunburst: perché l'attacco via SolarWinds è uno spartiacque

Le brecce causate da Sunburst dimostrano che lo sviluppo applicativo va ripensato, e che lo spionaggio…

Frodi creditizie e furti di identità in forte crescita in Italia

L'Osservatorio sulle frodi creditizie e i furti di identità del CRIF-MisterCredit evidenzia che nei…

HP: nel 2021 bisognerà preoccuparsi di ransomware e BEC

Gli esperti di HP ammoniscono: non ha più senso proteggere perimetri, nel 2021 ransomware e altri attacchi…

La strada verso SASE è una maratona, non uno sprint

Proteggere le infrastrutture aziendali è complesso. Con il SASE elevati benefici operativi.

Attacchi di phishing aumentati del 220%

Hack di SolarWinds, coinvolta anche Microsoft

Microsoft ha rintracciato nei suoi sistemi il malware diffuso tramite la supply chain di SolarWinds…

Identikit di Phobos, il ransomware delle PMI

Phobos è un ransowmare che colpire le piccole imprese. I cyber criminali chiedono riscatti modesti,…

Cifratura: IBM fa scendere in campo la Fully Homomorphic Encryption

La Fully Homomorphic Encryption promette maggiore sicurezza per i dati in cloud, IBM lancia un servizio…

Sicurezza delle reti, missione difficile per le aziende italiane

Sicurezza delle reti, IoT e 5G saranno le sfide maggiori da affrontare il prossimo anno. Non tutti sono…

Dynatrace scende in campo con la cloud security

Dynatrace annuncia la disponibilità del nuovo modulo Application Security per identificare le vulnerabilità…

Nel 2020 rilevati 360.000 file malevoli al giorno

Complice l'uso massivo delle risorse digitali per lavorare e studiare, nel 2020 si è registrata un'impennata…

Bitdefender Small Office Security, protezione completa per piccoli uffici

Bitdefender Small Office Security è una suite per la protezione degli endpoint dei piccoli uffici con…

Insider threat, che cosa insegna il caso Leonardo

Dipendenti che intenzionalmente o inconsapevolmente arrecano danni all'azienda: che cos'è l'insider…

Sarà a Bucarest il Centro per la cyber security europeo

Bucarest si è guadagnata l'assegnazione per la sede dello European Cybersecurity Industrial, Technology…

Cozy Bear attacca SolarWinds per colpire istituzioni USA

Colpiti il Dipartimento del Tesoro e la NTIA usando un malware distribuito tramite un aggiornamento…

PayPal e Wester Union protagonisti del phishing

Nella seconda metà del 2020 i cyber criminali hanno scelto PayPal e Western Union per ingannare gli…

Attacchi RDP in Italia cresciuti del 280% nel 2020

In 11 mesi Kaspersky ha registrato174 miliardi di attacchi ai server Remote Desktop Protocol. Ecco i…

Microsoft 365: le email sui messaggi in quarantena sono phishing

Attenzione alle email che segnalano messaggi in quarantena: anche se sembrano veri, non provengono da…

EMA sotto attacco, rubati documenti sul vaccino Pfizer-BioNtech

I documenti relativi al vaccino anti COVID di Pfizer-BioNtech potrebbero essere stati trafugati nel…

FireEye sotto attacco, rubati i tool del Red Team

Un attacco da parte di gruppi sponsorizzati ha portato al furto degli strumenti del Red Team di FireEye.

Sicurezza Android minacciata da un bug facile da chiudere

Una vulnerabilità della libreria Play Core di Google mette a rischio decine di app Android. La patch…

Vaccini COVID: cyber attacchi alla catena del freddo

Un gruppo sponsorizzato da uno stato-nazione non meglio precisato ha tentato di attaccare la catena…

Italia bersagliata dai malware, è prima in Europa

L'Italia è il Paese europeo più colpito dai malware e il quarto nella classifica mondiale. A ottobre…

Vecchi software aumentano i costi dei data breach

In caso di data breach, i costi per le PMI che hanno installato software obsoleti salgono del 53% rispetto…

Il 2021 della cyber security secondo Palo Alto Networks

La digitalizzazione accelerata della pandemia ha aumentato i rischi per la cyber security delle mprese,…

COVID: vaccino di AstraZeneca nel mirino dei cyber criminali?

Difficile pensare che non fosse il vaccino anti COVID l'obiettivo dei cyber criminali che hanno tentato…

Falla critica di Oracle WebLogic sfruttata attivamente

I criminali informatici stanno sfruttando attivamente una falla di Oracle WebLogic per la quale è disponibile…

Zerologon: attacchi segnalati da Microsoft Defender for Identity

Chi usa Microsoft Defender for Identity riceve anche gli avvisi sugli attacchi o i tentativi di sfruttamento…

La cyber security 2021 secondo Barracuda

Proteggere le aziende distribuite e i lavoratori da remoto sarà la sfida del 2021, con tutto quello…

Controllo accessi: una nuova soluzione da RS Components

RS Components lancia un nuovo sistema della linea RS PRO, per il controllo accessi collegato allo screening…

AI e cybercrime: dai deepfake ai droni con esplosivo

Europol, UNICRI e Trend Micro hanno pubblicato una ricerca sulle minacce presenti e future legate all’Intelligenza…

Biohacking, la prossima frontiera del cyber crime?

Attacchi informatici mirati potrebbero portare gli scienziati del DNA a creare inconsapevolmente virus…

App cloud sempre più diffuse in azienda, ora serve sicurezza

La maggior parte delle aziende italiane sta spostando le proprie applicazioni in cloud. Poche però stanno…

Data leak: comunicarlo tempestivamente fa risparmiare

Un'indagine di Kaspersky rivela che comunicare tempestivamente un avvenuto o presunto data leak comporta…

Sophos vittima di data leak, clienti avvistati

Un data leak ha esposto i dati di alcuni clienti Sophos che avevano contattato l'assistenza. Un numero…

Istituzioni italiane beffate da un vecchio bug

Oltre 49mila IP vulnerabili a un vecchio bug sono cadute vittime di data leak. Fra queste la Presidenza…

Campagna malspam coinvolge Bartolini ed Enel

È in atto una importante campagna malspam che simula l'invio di fatture Bartolini ed Enel, ma installa…

Falla zero-day per Windows 7 e Windows Server 2008

Una nuova vulnerabilità zero-day mette a rischio la sicurezza dei sistemi con Windows 7 e Windows Server…

Identity security, il futuro della cyber security

CyberArk punta sulla Identity Security per fronteggiare le minacce alla cyber security che caratterizzano…

Deepfake, la nuova frontiera del revenge porn

Il Deepfake trucca video, audio e immagini: è la nuova frontiera del revenge porn.

EDPB: la crittografia in sé non basta per la privacy in cloud

Lo European Data Protection Board spiega che cifrare i dati in cloud non è sufficiente a garantire una…

Acronis True Image 2021 punta sul vulnerability assessment

In Acronis True Image 2021 funzioni specifiche per la valutazione delle vulnerabilità affiancano quelle…

Shopping sicuro nel Black Friday con Checkpoint Systems Alpha

Checkpoint Systems offre ai retailer la gamma completa di soluzioni Alpha per proteggere la merce esposta…

Bug zero-day in sei prodotti VMware, ecco che cosa fare

In attesa della patch per una grave vulnerabilità zero-day in sei prodotti VMware, l'azienda ha pubblicato…

Attacchi DDoS più numerosi ma meno potenti nel Q3 2020

Fra luglio e settembre gli attacchi DDoS con riscatto sono aumentati del 2.680%, quelli tradizionali…

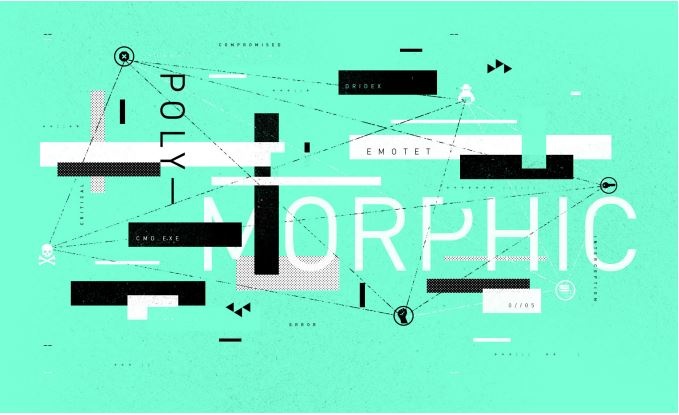

TrickBot ritorna più resiliente e in forma che mai

Microsoft non è riuscita a smantellare TrickBot. Il malware si è ripresentato più resiliente e difficile…

Protezione delle email e awareness sono le basi della cyber security

Proofpoint focalizza la sua attività sulla protezione delle email e sull'awareness, perché sono i cardini…

Le peggiori password del 2020

Facili da ricordare, ma altrettanto facili da decifrare: ecco le peggiori password del 2020.

Malware che installano ransomware: la lista nera

Per fermare i ransomware bisogna identificare attacchi preventivi di malware e botnet. Agiscono come…

Women for Security, la cybersecurity italiana si tinge di rosa

Con il sostegno del Clusit esordisce la Community italiana che valorizza il ruolo della donna nella…

Trend Micro si allea con RSA Security contro il cybercrime

Le due aziende specializzate in sicurezza informatica fanno fronte comune in Italia per supportare le…