Categoria

Business

Business

Università di Roma Tor Vergata colpita da un attacco informatico

L'università di Roma Tor Vergata è alle prese con un attacco informatico. Il Rettore conferma la cifratura di un numero non precisato di dati, Polizia Postale ed esperti sono al lavoro.

Patch Tuesday: Microsoft corregge 129 vulnerabilità

Microsoft ha pubblicato le patch per 129 vulnerabilità. Chiamati in causa Exchange, Windows, i browser e altri servizi nevralgici per le aziende.

Ransomware: Newcastle University vittima di DoppelPaymer

Si susseguono senza tregua gli attacchi ransomware ai danni dei centri di ricerca universitari. il 20 agosto è toccato alla Newcastle University. I sistemi sono parzialmente bloccati.

Cybersecurity: dipendenti troppo fiduciosi delle proprie competenze

L'adaptive learning permette a Kaspersky di farsi un'idea delle competenze dei lavoratori dipendenti in materia di sicurezza informatica: sanno poco, ma credono di sapere tutto.

IoT: se la sicurezza passasse per lo Zero Trust?

Palo Alto Networks propone una soluzione interessante all'annoso problema dei dispositivi IoT poco sicuri. Li cala in un contesto Zero Trust, blindandone qualsiasi attività non autorizzata.

Migrazione al cloud: Forcepoint presenta una suite SASE completa

Forcepoint Dynamic Edge Protection è la suite SASE per la sicurezza in cloud. Gestisce threat prevention, migrazione, controllo degli accessi e migrazione cloud.

NAS QNAP sotto attacco, c'è la patch da luglio

Nonostante a luglio sia stata distribuita la patch, sono molti i NAS QNAP colpiti dagli attacchi che eseguono codice da remoto. Ecco la versione del firmware da installare con urgenza.

Parlamento norvegese sotto attacco, violate le email

Violato il sistema interno di posta elettronica del Parlamento norvegese e sottratte informazioni da alcuni account di parlamentari e dipendenti.

Gruppo APT viola le VPN e rivende gli accessi sul dark web

Sfruttando vulnerabilità note delle VPN, il gruppo APT Pioneer Kitten ha violato alcune reti aziendali e rivenduto gli accessi sul dark web.

Attacchi BEC in crescita, oltre ai bonifici arraffano i voucher

Il fenomeno degli attacchi BEC non accenna a diminuire. Aumenta l'importo dei bonifici dirottati e si aggiungono anche le truffe per accaparrarsi voucher e carte regalo.

Carte di credito e pagamenti senza PIN, c'è un problema

Con applicazioni sviluppate appositamente, i cyber criminali possono fare acquisti anche senza conoscere il PIN della carta. La scoperta dei ricercatori dell'ETH.

Il cloud è un'opportunità, ma anche una sfida per la sicurezza

La migrazione al cloud è una realtà, ecco come attuarla in sicurezza per non mettere a rischio i dati aziendali.

Il cyber crime costerà 11,4 miliardi al minuto

Entro il 2021 in tutto il mondo, gli attacchi di cyber crime costeranno 11,4 milioni di dollari al minuto.

Tentato hacking di Tesla fallito, cyber criminale russo in carcere

Un hacker russo ha cercato di reclutare un dipendente Tesla per installare un malware nella rete aziendale. Denunciato, ora è in carcere.

Spionaggio industriale con falla zero-day di 3ds Max

Attacco di spionaggio informatico andato a segno grazie e un nuovo malware Zero-day scovato da Bitdefender. Colpite aziende di architettura per immobili di lusso.

Palo Alto Networks acquisisce The Crypsis Group

L'acquisizione di The Crypsis Group permetterà a Palo Alto Networks di operare anche in qualità di consulente per la sicurezza e per le attività forensi.

Application Guard per Office in anteprima pubblica

È finalmente disponibile in anteprima pubblica la funzionalità Microsoft Defender Application Guard for Office. Ecco chi può usarla e a che cosa serve.

Ransomware: l'Università dello Utah paga mezzo milione di dollari

Un attacco ransomware con doppia richiesta di riscatto ha spinto l'Università dello Utah a sborsare quasi mezzo milione di dollari agli attaccanti per proteggere informazioni sensibili.

Le minacce più pericolose del primo semestre 2020

Il Threat Report Q2 2020 di Eset rileva ransomware e malware che hanno colpito maggiormente nel primo semestre dell'anno.

2N: controllo d'accesso a prova di COVID-19

Con il COVID-19 è sempre più importante poter accedere agli edifici senza toccare alcuna superficie. La soluzione di 2N lo rende possibile.

Bug VPN e RDP aprono le porte agli attacchi ransomware

La maggior parte degli attacchi ransomware va a buon fine grazie agli endpoint RDP compromessi e ai bug delle VPN.

Fortinet: nuovi attacchi sempre più sofisticati, servono AI e analisi comportamentale

L'impennata di cyber attacchi durante la pandemia ha segnato un forte cambiamento nelle esigenze di difesa informatica. Le soluzioni statiche tradizionali non bastano più, occorrono Intelligenza Artificiale…

Nuovi access point WatchGuard per il Wi-Fi sicuro

AP225W e AP327X sono i nuovi access point di WatchGuard Technologies che promettono di proteggere le reti dalle minacce più diffuse.

Zoom: un bug metteva a rischio le password delle riunioni

Con il client web di Zoom si potevano fare infiniti tentativi per indovinare la password che protegge le riunioni private. Il problema ora è corretto.

Attacchi RDP, phishing e ransomware le maggiori minacce del Q2 2020

ESET illustra il panorama delle minacce nel secondo trimestre del 2020: phishing, ransomware, attacchi RDP e IoT sono quelle più insidiose.

I data breach costano in media 3,86 milioni di dollari

IBM e Ponemon Institute tirano le somme sulle perdite finanziarie che le aziende subiscono per le violazioni dei dati. Le principali cause sono le credenziali rubate o compromesse, e le configurazioni…

Lazarus crea il ransomware proprietario VHD

Due attacchi in Europa e Asia hanno permesso di collegare il nuovo ransomware VHD al gruppo APT Lazarus. Uno sviluppo inatteso e pericoloso da cui è necessario difendersi.

Crittografia post quantistica: 7 candidati finalisti

È entrata nel vivo la corsa per la definizione degli standard di crittografia post quantistica. Il National Institute of Standards and Technology ha selezionato i 15 più promettenti, di cui 7 sono già…

Oltre 62.000 NAS Qnap affetti dal malware QSnatch

Allerta per un malware che infetta potenzialmente tutti i dispositivi NAS di Qnap. Ruba le credenziali, esfiltra i dati e impedisce l'installazione degli aggiornamenti.

Lo spear phishing è un business organizzato

Permanenza negli account compromessi per una settimana e rivendita degli account a gruppi terzi: lo spear phishing è un business organizzato.

Attacchi DDoS devastanti sfruttando CoAP, WS-DD, ARMS e Jenkins

Si intensificheranno gli attacchi che sfruttano i protocolli CoAP, WS-DD, ARMS e Jenkins per sferrare attacchi DDoS di grande portata.

Autenticazione certificata con l'impronta digitale della fotocamera

La startup ToothPic ha realizzato una tecnologia brevettata per autenticare gli utenti usando i "difetti" di fabbrica dei sensori delle fotocamere.

Antivirus per gli smartphone aziendali: ecco i migliori

Efficaci, gestibili da remoto e con consumi moderati: ecco le caratteristiche che deve avere un antivirus aziendale e quali sono i migliori.

Attacco ombra rimpiazza il contenuto dei PDF con firma digitale

15 visualizzatori PDF su 28 sono vulnerabili a un nuovo attacco che permette la modifica del contenuto dei file firmati.

Attacco a Twitter: letti i messaggi diretti di almeno 36 utenti

I cyber criminali che hanno attaccato Twitter hanno avuto accesso ai messaggi diretti di 36 account di alto profilo. Un senatore statunitense chiede a gran voce che i DM vengano crittografati.

Akamai: Zero Trust crescerà di pari passo con il cloud

Zero Trust ha salvato molte aziende dai problemi delle VPN durante il lockdown, ora è pronto per diventare il principale approccio di sicurezza aziendale.

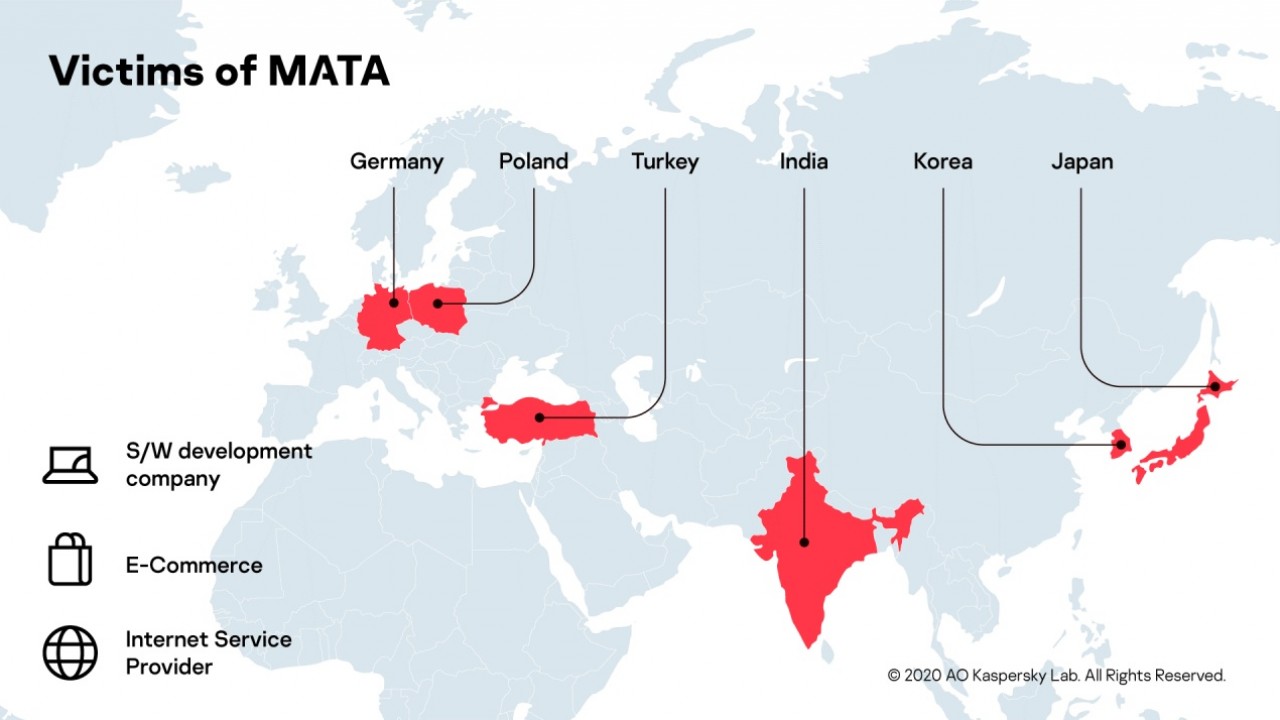

Lazarus si evolve: il nuovo malware per lo spionaggio è multipiattaforma

Rubare dati e installare malware è lo scopo di MATA, il nuovo framework malware sviluppato dal gruppo ATP Lazarus che infetta sistemi Windows, Linux e macOS.

Cyber sicurezza in Italia: manca la cultura del rischio

Un'indagine di mercato fotografa la situazione italiana della cyber security: oltre il 50% delle aziende ha subito almeno un attacco, è da rivedere la cultura del rischio.

Le tre aree di rischio per la cyber security nel 2020

Supply chain, essere umano e corporate governance sono le tre aree di rischio per la sicurezza informatica nelle aziende. Occorrono misure concrete e urgenti.

Office 365: dal 15 ottobre addio ai protocolli TLS 1.0 e 1.1

È il 15 ottobre la data fissata per la soppressione definitiva del supporto di Office 365 ai protocolli TLS 1.0 e 1.1. La migrazione a TLS 1.2 garantisce una maggiore sicurezza.

Ricarica rapida: l'attacco BadPower può provocare incendi

Modificando il firmware dei dispositivi che supportano la ricarica rapida è possibile surriscaldare i componenti e causare incendi.

Attacco a Twitter: tutta colpa del social engineering

Twitter conferma che è stato un attacco di social engineering contro alcuni dipendenti a consentire la violazione dei profili di alto livello. Probabilmente c'è stato anche un furto di dati. L'autenticazione…

Cisco corregge 34 vulnerabilità, cinque sono critiche

Cinque delle 34 vulnerabilità appena corrette da Cisco sono di livello critico. Possono essere sfruttate per l'esecuzione di codice remoto e consentire l'escalation dei privilegi.

Falla di Zoom apre a una singolare variante di phishing

La funzione Vanity URL permetteva ai cyber criminali di rubare le credenziali degli utenti. È stata chiusa, ma l'attenzione deve restare alta.

Regno Unito: criminali russi attaccano chi lavora al vaccino del COVID-19

Sono pesanti le accuse del NCSC e del Ministro degli Esteri del Regno Unito: gli attacchi contro le organizzazioni che lavorano ai vaccini sono opera di un gruppo riconducibile ai servizi segreti russi.…

Attacco a Twitter, violati account di Jeff Bezos, Bill Gates, Elon Musk

Un attacco di social engineering ai dipendenti di Twitter ha consegnato ai cyber criminali il controllo di alcuni profili di alto livello. Nei profili delle vittime sono apparsi post che invitavano i…

Attacchi di impersonation sempre più pervasivi ed efficaci

Email provenienti da colleghi o da servizi che si usano quotidianamente sono le nuove minacce per la sicurezza aziendale.

Contact Tracing app, per tornare in ufficio in sicurezza

ServiceNow propone un'app aziendale per tracciare l'indice di rischio dei dipendenti e agevolare il rientro in ufficio in maniera sicura.

COVID-19 ha ucciso le password, la sicurezza ne beneficerà

Entro il 2022 la maggior parte delle aziende passerà a sistemi di autenticazione senza password. Molti problemi di sicurezza dovrebbero risolversi.

Vulnerabilità delle applicazioni SAP: urgente installare la patch

SAP ha corretto una vulnerabilità critica che affligge potenzialmente 40.000 clienti. È urgente installare la patch.

Sicurezza e cloud pubblico: Italia meglio del resto d'Europa

I responsabili IT italiani sono preoccupati per la sicurezza del cloud pubblico, ma gestiscono meno attacchi delle loro controparti francesi e tedesche. Cresce la consapevolezza dei danni causati dagli…

Computer quantistici e crittografia: a che punto siamo

La crittografia proteggerà i dati anche quando ci saranno i computer quantistici? Secondo Kaspersky sì, ecco perché.

Botnet distribuisce il ransomware-as-a-service Avaddon

La classifica delle cyber minacce del mese di maggio vede un nuovo ingresso: la botnet Phorpiex, che distribuisce il ransomware-ad-a-service Avaddon tramite campagne di malspam.

Citrix: iniziata la scansione della rete per trovare i dispositivi senza patch

Un gruppo di cyber criminali sta scansionando la rete alla ricerca dei dispositivi di rete Citrix vulnerabili. Il produttore ha pubblicato mercoledì le patch che chiudono 11 falle, l'installazione è urgente.…

Zoom: vulnerabilità zero-day consente l'esecuzione di codice arbitrario

Acros Security ha scoperto una nuova falla zero-day di Zoom. Affligge gli utenti di Windows 7, per ora l'unica mitigazione è una micropatch pubblicata da un'azienda terza.

KDP: Windows 10 combatterà il malware blindando parti del kernel

In futuro Windows 10 integrerà una funzione di sicurezza sviluppata per bloccare i malware. Isola parti del kernel rendendole accessibili in sola lettura anche al sistema operativo stesso.

Phishing, ransomware e altri: l'evoluzione delle cyber minacce nel 2020

Spesso si tende a sottovalutare i vettori d'infezione. Ecco come si passa da una email di spear phishing a un ransomware.

Kaspersky: COVID-19 ha fatto capire l'importanza della cyber security

C'è volta la paura instillata dal lockdown e dallo smart working forzato per far capire l'importanza della cyber security. Ora c'è molto da lavorare, ecco le soluzioni che propone Kaspersky.

Citrix: 11 vulnerabilità nei prodotti di rete, ci sono le patch

Citrix ADC, Citrix Gateway e Citrix SD-WAN WANOP edition sono afflitti da 11 vulnerabilità che si risolvono con le patch già pubblicate. È urgente installarle.

Il phishing inganna? Human Risk Analytics protegge dall'errore umano

Cadere nelle trappole del phishing è umano. Bitdefender identifica i comportamenti che rappresentano un rischio per la sicurezza con Human Risk Analytics.