Categoria

Tecnologie/Scenari

Tecnologie/Scenari

HelpSystems diventa Fortra e promette di rivoluzionare la security

Fortra si propone al mercato con un'unica linea di difesa informatica che spazia dalla threat intelligence all’automazione, che promette semplificazione di gestione e miglioramento dei risultati.

ESET potenzia le soluzioni di protezione per l’utenza domestica

Tutela della privacy, prevenzione degli attacchi brute force, migliore protezione per i router domestici e altre novità nella suite rinnovata di prodotti ESET per i consumatori.

Il 72% delle organizzazioni finanziarie colpito da ransomware

Le aziende nel finance sovrastimano le proprie capacità di security, non adottano le migliori tecnologie di rilevamento e risposta e non comunicano adeguatamente con la supply chain.

Progetto GEIGER fa formazione di security per piccole e micro imprese

Piccole e micro imprese possono già accedere gratuitamente alla versione beta del progetto GEIGER promosso dalla Commissione Europea per la formazione in cybersecurity di tutti i dipendenti.

Akamai Prolexic contrasta gli attacchi DDoS multi-terabit più vasti

Il produttore promette con la nuova versione un incremento del 100% della capacità di mitigazione, oltre a un miglioramento delle funzionalità di contrasto alle minacce DDoS più sofisticate.

Come frenare gli attacchi? Investendo sulla identity security

La visione di Cyberark sulla identity security come chiave di volta per difendere le aziende dagli attacchi cyber.

Sicurezza OT e ICS: servono prodotti mirati, visibilità e analisi del rischio

Mettere in sicurezza le infrastrutture datate non è semplice ma è possibile, con il giusto percorso di consulenza, i prodotti e la formazione.

Ransom Cartel è il RaaS che ha raccolto l’eredità di REvil?

I ricercatori di Unit 42 di Palo Alto Networks hanno riscontrato forti somiglianze e sovrapposizioni tecniche fra il codice del ransomware Ransom Cartel e quello di REvil.

80% delle aziende orientate verso la sicurezza Zero Trust

Troppi attacchi contro le VPN e un livello di sicurezza troppo basso stanno spingendo la maggioranza delle aziende ad adottare soluzione Zero Trust.

Le principali sfide delle business critical communications

Una piattaforma cloud può essere la soluzione ad almeno quattro gravi problemi legati alla strategia di business, all’infrastruttura IT e ai processi produttivi.

MDR Sophos compatibile con le soluzioni di cybersecurity di terze parti

Il servizio MDR integra nel Sophos Adaptive Cybersecurity Ecosystem la telemetria proveniente da soluzioni esterne per la sicurezza di endpoint, firewall, cloud, identità, email e altro.

Assicurazioni contro i ransomware: occhio a termini e condizioni

Le polizze assicurative contro il ransomware non sono sempre convenienti come vengono presentate. Ecco alcuni punti che bene chiarire.

Zero Trust per ambienti edge e multicloud

Dell Technologies presenta la nuova offerta di soluzioni e servizi per la cybersecurity basata sui princìpi Zero Trust.

Webinar sulla gestione delle vulnerabilità e della conformità degli asset con Cyberwatch

Un webinar per presentare la nuova versione del programma di gestione delle vulnerabilità e della conformità Cyberwatch, con una promozione speciale per gli iscritti.

Blindingcan minaccia l’Italia, crescono gli attacchi in Europa legati al conflitto ucraino

Il report mensile di CPR evidenzia il ritorno di malware noti a minacciare sia l’Italia che il resto del mondo. Una nota di attenzione va agli attacchi legati alla guerra in Ucraina, che ha fatto lievitare…

Il 73% delle PMI non dispone di un piano di disaster recovery

Il 68% delle piccole e medie aziende italiane non è intenzionato ad adottare una soluzione di Disaster Recovery neanche nel lungo periodo

ESET XDR per gli MSP: scalabile, intelligente ed evoluta

La nuova proposta di ESET per i Managed Service Provider punta su scalabilità, fatturazione a consumo e soluzioni avanzate di threat prevention, detection and response e threat intelligence.

Parola all’esperto: previsioni 2023, attività e lavoro di un ricercatore di sicurezza

Giampaolo Dedola, Senior Security Researcher - GReAT – Kaspersky, fa il punto sulle attività del suo team di ricerca, sulle dinamiche di lavoro nella sua azienda e preannuncia qualche previsione cyber…

Windows blocca gli attacchi brute force agli account di amministratore

Un nuovo criterio di gruppo permette di bloccare automaticamente gli account dopo 10 tentativi di accesso non riusciti, su tutte le versioni di Windows su cui è installato l’update di ottobre 2022.

Mese Europeo della Sicurezza Informatica: la cybersecurity dipende anche da noi

I dati sugli attacchi sono preoccupanti, e molti incidenti sono frutto di mancanza di conoscenze e formazione. Ecco alcune indicazioni di base.

Osservabilità, sicurezza e business analytics salgono di livello con l’AI

Sfruttando l’Intelligenza Artificiale è possibile unificare i dati mantenendone il contesto per fornire automazione e risposte veloci, scalabili e convenienti.

Mail Assure rafforza la sicurezza delle email basata su cloud

Serve maggiore sicurezza per le email sensibili e aziendali. Un portale privato può essere la soluzione.

Sababa MDR 2.0, la protezione avanzata e gestita tutta italiana

Una soluzione per la protezione degli asset aziendali che include anche un servizio Managed Security Team gestito direttamente dal vendor.

Banche e servizi finanziari: la trasformazione digitale tra cloud e security

L’apertura del finance a cloud e mobile ha ampliato la superficie di rischio, occorrono soluzioni Zero Trust e SSE per costruire un’infrastruttura moderna capace di sostenere l’innovazione.

IT CON 2022: Bludis & ManageEngine insieme verso il futuro dell’IT

Il 18 ottobre a Milano e il 20 ottobre a Roma Bludis e ManageEngine saranno protagonisti dell’IT CON 2022: novità, approfondimenti, soluzioni, esperti e tutto ciò che serve alle aziende per adeguarsi…

Il World Economic Forum punta sulla resilienza informatica

È inaccettabile una trasformazione digitale insostenibile, esclusiva o inaffidabile. Occorre riorganizzare l’approccio alla creazione di una resilienza informatica olistica.

Elezioni politiche del 25 settembre e attacchi cyber

Le elezioni politiche potrebbero aprire a tentativi di manipolazione del voto o interferenze nell’esito delle elezioni. Ecco in che cosa consistono i rischi e come prevenirli.

Commvault Metallic ThreatWise: la caccia proattiva alle minacce sconosciute

Il nuovo servizio di cyber deception identifica e contiene le minacce ransomware con soluzioni innovative adatte sia per ambienti on-premise che in cloud.

Cyber Threat Intelligence: come funziona e a che cosa serve

La Threat Intelligence delle cyber minacce non è uno strumento riservato alle grandi aziende: tutti ne hanno bisogno, insieme a un piano di incident response.

La mancanza di cultura del rischio è un grave problema

La mancanza di allineamento tra i leader aziendali e della cybersecurity richiede una regolamentazione volta a guidare la responsabilità per la mitigazione del rischio informatico a livello di consiglio…

Splunk Enterprise 9.0, l’importanza di visibilità e automatizzazione

Automatizzare le attività di routine e appoggiarsi all’AI per individuare preventivamente i problemi sono i cardini della cybersecurity moderna, e della piattaforma Splunk Enterprise 9.0.

Synology Active Insight: monitoraggio intuitivo e proattivo

Guasti, attività sospette, update mancanti, backup falliti sono alcuni dei problemi che Synology Active Insight si propone di risolvere in maniera facile e immediata.

Gli attacchi basati sulle identità richiedono un nuovo approccio alla sicurezza

L’approccio classico alla gestione delle credenziali non è più sufficiente per fronteggiare gli attacchi sofisticati che si stanno verificando. Occorre un approccio basato sulle moderne soluzioni ID ASM…

SentinelOne e Proofpoint alleati contro i ransomware

La piattaforma XDR e il prodotto per la sicurezza delle email uniscono le forze per fornire protezione e intelligence sulle minacce end-to-end

Le 5 best practice per gestire al meglio le patch di sicurezza dei workload cloud

Per evitare che i carichi di lavoro in cloud amplino la superficie d’attacco contro le aziende sono necessari processi di gestione delle patch rigorosi e proattivi, abbinati alle tecnologie di rilevamento…

Cohesity: backup e data recovery moderni sono la chiave per fronteggiare i cyber attacchi

Albert Zammar, Regional Director Southern Europe di Cohesity, presenta i risultati di una ricerca globale da cui emergono criticità e soluzioni per backup e data recovery capaci di ripristinare l’operatività…

Comprendere la complessità del cloud

Oltre a indiscussi vantaggi, la migrazione cloud comporta anche problemi, soprattutto sotto l’aspetto della sicurezza. Ecco alcune indicazioni utili a non farsi trovare impreparati.

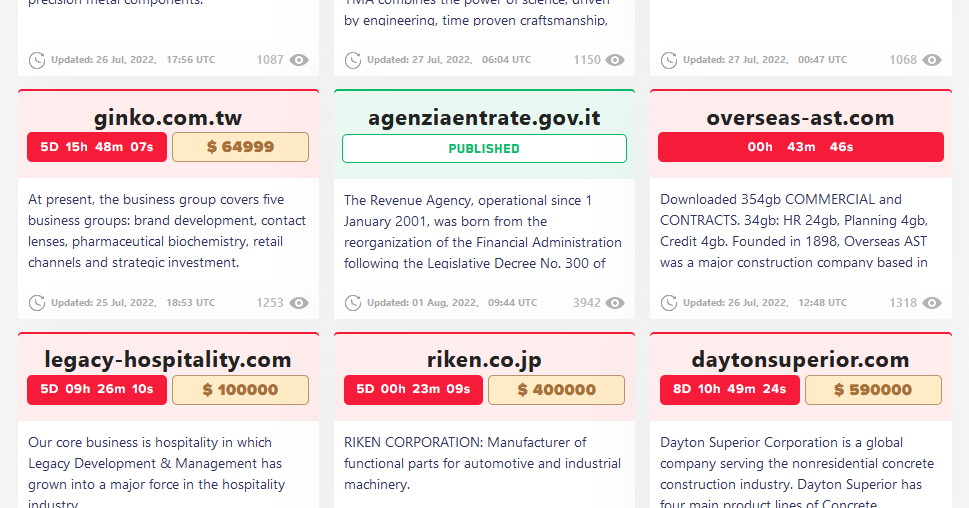

In vendita sul dark web documenti riservati della NATO

A seguito della violazione delle reti dello Stato Maggiore portoghese gli attaccanti hanno esfiltrato centinaia di documenti riservati della NATO, che ora sono in vendita sul dark web

6 falsi miti sulla cybersecurity

Nonostante il costante aumento degli attacchi informatici, molte aziende si affidano ancora a stereotipi superati, che mettono a rischio la propria attività. Ecco i più comuni.

Non solo ransomware: il quadro di cybersec è sempre più complesso

Gli attacchi a sfondo geopolitico e i movimenti laterali nelle reti sono in aumento. Ma crescono anche deepfake, exploit zero day e gli attacchi alle API, oltre agli inarrestabili ransomware. Una situazione…

BlackBasta, il ransomware che ha attaccato 75 aziende in 4 mesi

Un gruppo ransomware emergente, probabilmente composto da criminali informatici esperti. Gli attacchi, che colpiscono sia Windows che Linux, sono diversificati a seconda delle vittime.

Ransomware Deadbolt attacca i NAS Qnap: è urgente installare la patch

Il ransomware DeadBolt sta prendendo di mira i NAS di Qnap. Il produttore ha pubblicato la patch a tempo record: bisogna installarla con urgenza.

Dalla F1 alla cybersecurity: come creare l'effetto “Halo”

Premiare un comportamento positivo consente di innalzare il livello di sicurezza in azienda e trasformare i dipendenti nella prima reale linea di difesa effettiva dai cyber attacchi.

1,2 milioni di attacchi ransomware al mese nell’ultimo anno

L’analisi di Barracuda Networks sullo stato del ransomware negli ultimi 12 mesi evidenzia i settori più colpiti e le vulnerabilità più sfruttate, in primis la VPN.

Servizi energetici sotto attacco, interviene ACN

A seguito degli attacchi contro Eni, Canarbino e Gse, l’Agenzia per la Cybersicurezza Nazionale ha emanato raccomandazioni tecniche per l’innalzamento dei livelli di protezione delle infrastrutture digitali…

La perdita di dati sensibili preoccupa le aziende

Perdere i dati sensibili, soprattutto se dei clienti, è la maggiore preoccupazione delle aziende oggi.

La matematica dietro alle password: le passphrase sono davvero più sicure?

La violazione delle password è una piaga da cui è difficile sfuggire. Ecco le indicazioni di un esperto per fare scelte davvero efficaci.

Ransomware: danni per oltre 30 miliardi di dollari entro il 2023

La complessità dell'IT, le vulnerabilità non risolte e i sistemi finanziari decentralizzati favoriscono le violazioni.

Metaverso: le potenziali minacce alla cyber security in ambito aziendale

Oltre a numerose opportunità, il Metaverso aumenta la superficie di rischio e può innescare una nuova generazione di attacchi. Ecco i punti critici su cui concentrarsi.

Impennata di attacchi DDoS nel secondo trimestre 2022

Fra aprile a giugno 2022 gli attacchi DDoS sono aumenti per numero e durata, e sono anche più complessi e difficili da fronteggiare.

Il retail dev’essere difeso dagli attacchi ransomware

La vendita al dettaglio è fra i settori maggiormente soggetti agli attacchi ransomware: ecco i motivi e come difenderlo.

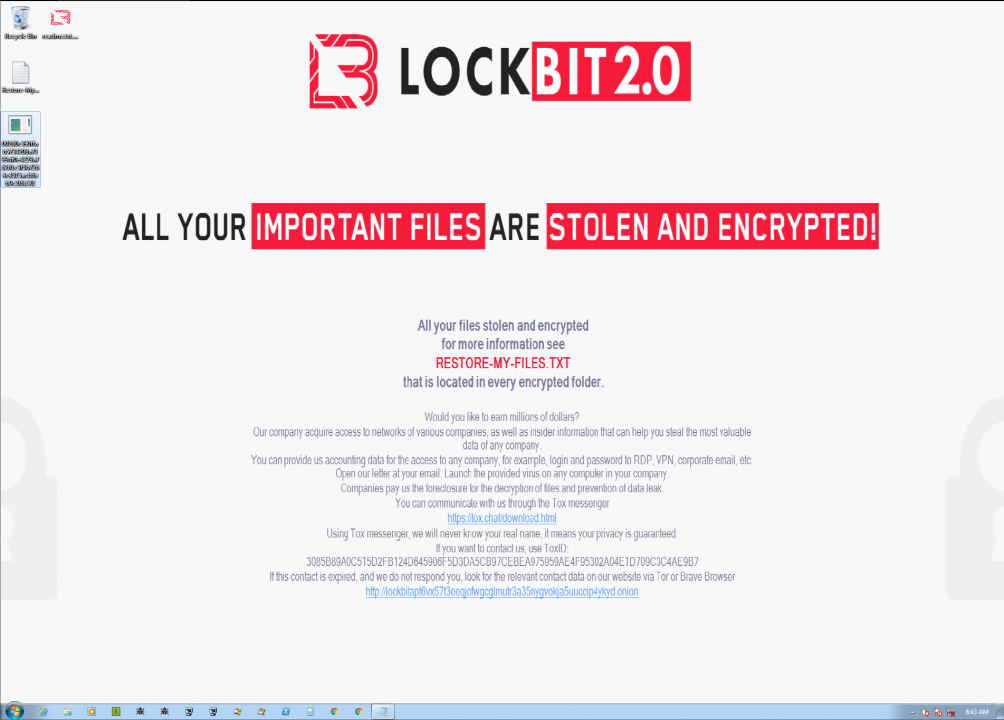

C'è stato il dump dei dati attribuiti (male) alla Agenzia delle Entrate

Come promesso, un affiliato del gruppo LockBit ha reso pubblici i dati inizialmente attribuiti alla Agenzia delle Entrate. Ma che erano di tutt'altra realtà.

Syneto semplifica la gestione del dato con Hyper Echo

Syneto ha presentato una nuova soluzione che unifica data management, data resilience e data restore.

La crisi economica favorisce il reclutamento di aspiranti hacker

Gli attacchi ransomware e BEC sono i più diffusi, e per portarli avanti i gruppi cyber hanno ideato campagne di reclutamento invitanti che spesso coinvolgono ex dipendenti e chi fatica a sbarcare il lunario.

LockBit 3.0: l’evoluzione del RaaS più potente in circolazione

Con la più recente evoluzione, il gruppo ransomware LockBit si è affermato come uno dei più potenti RaaS sulla piazza. Sarà sempre più difficile ostacolare i suoi attacchi.

Sypply chain attack in aumento, le indicazioni per la prevenzione

Un’azienda su quattro ha subìto un incidente di sicurezza attraverso un attacco che ha colpito la sua catena di fornitura: ecco alcune regole di base per la prevenzione.

Viaggio nel dark web alla scoperta del cybercrime di domani

Una ricerca rivela i meccanismi del dark web, le dinamiche del cybercrime e approda a quattro inquietanti previsioni per il futuro.

Gestione delle identità con una console unificata, basata su Zero Trust

Una piattaforma di Identity Security basata sul controllo avanzato dei privilegi permette di proteggere identità e risorse, ovunque si trovino.

A giugno Italia sesta al mondo per attacchi ransomware

Il ransomware continua a colpire in tutto il mondo: a giugno sono stati 156 i Paesi interessati da questo tipo di incidente informatico. L’Italia è la sesta nazione al mondo più colpita.

Combattere le frodi: perché è necessario un approccio “less is more”

Un affermato esperto di frodi spiega qual è l’approccio migliore per combattere le frodi.