Ricerca sul sito

Compliance e NIS2

NIS2 dovrebbe essere pienamente operativa. A che punto siamo? Quali sono i problemi che restano tuttora…

Compliance e NIS2

NIS2 dovrebbe essere pienamente operativa. A che punto siamo? Quali sono i problemi che restano tuttora…

Il parere di Veeam Software

Risponde Danilo Chiavari, Sr. Presales Manager, Italy & Turkey at Veeam Software

Il parere di Check Point Software Technologies

Risponde Cristiano Voschion, country manager Italy di Check Point Software Technologies

Il parere di Bitdefender

Risponde Nicholas Jackson, Director of Cybersecurity Services, Bitdefender

Supply chain sotto attacco: casi, costi e linee di difesa

4,91 milioni di dollari di danni medi per incidente: gli attacchi alla supply chain sono il secondo…

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

Compliance NIS2 e Cyber Resilience Act ridisegnano il mercato assicurativo: più esclusioni, premi in…

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

CISA inserisce nel catalogo KEV due bug CVSS 9.8 di Hikvision e Rockwell Automation. I dispositivi IoT…

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

Coalizione internazionale smantella Tycoon 2FA, la piattaforma phishing-as-a-service che nel 2025 rappresentava…

2025: social engineering e cyberwarfare ridefiniscono il rischio

Nel 2025 quasi 2.000 attacchi informatici a settimana a livello globale, con l'Italia sopra la media.…

L’evoluzione del SOC: l’Intelligenza Artificiale come sistema nervoso della resilienza

L'evoluzione del SOC verso un modello adattivo e cognitivo, potenziato dall'IA, emerge come risposta…

Colmare l’execution gap: come Acronis supporta gli MSP nell’implementazione dei controlli Winter SHIELD

L'FBI ha tradotto le best practice in dieci azioni concrete per ridurre la probabilità di compromissione…

Cyberdifesa: la sovranità è ben più che un requisito normativo

Pierre-Yves Hentzen, Presidente e CEO di Stormshield, analizza l’evoluzione del concetto di sovranità…

Sanità: dati dei pazienti a rischio tra AI e cloud personali

L'89% delle violazioni di policy nel settore sanitario riguarda dati regolamentati. AI generativa, shadow…

AI a basso costo supera le difese aziendali: il report HP Wolf Security

Campagne modulari e vibe hacking portano i cyber criminali ad attuare attacchi facili, economici e sempre…

Cybersecurity 2026: come cambia la sicurezza in azienda

Gli esperti di Acronis, ESET, Exclusive Networks, Libraesva, Project e SentinelOne si sono riuniti per…

SentinelOne

Luca Besana, Channel Business Director di SentinelOne, indica come priorità per il 2026 il supporto…

Project

Massimo Brugnoli, Digital Innovation Director di Project, sottolinea che nel 2026 farà la differenza…

Libraesva

Per Marta Stroppa, Partner Account Manager di Libraesva, la sfida del 2026 è trasformare l’anello debole…

Exclusive Networks Italia

Per Lorenzo Reali, Vendor Alliances Director di Exclusive Networks Italia, il 2026 ruota attorno a Power…

ESET Italia

Andrea Cantarelli, Key Account Sales Manager di ESET Italia, sottolinea il ruolo centrale del fattore…

Acronis

Per Michele Tollin, Strategic Partner Account Manager di Acronis, la priorità è aiutare gli MSP a soddisfare…

Iran, allerta su hacktivisti e attacchi opportunistici

Dopo i raid su Teheran, il rischio cyber legato all’Iran si fa più concreto e articolato: Unit 42, Tenable…

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

Il perimetro non basta più: gli attacchi alla supply chain sfruttano partner e fornitori meno protetti.…

Provate a craccare l’AI, se ci riuscite

Mettetevi alla prova con un chatbot pensato per resistere agli attacchi di prompt injection: tre livelli,…

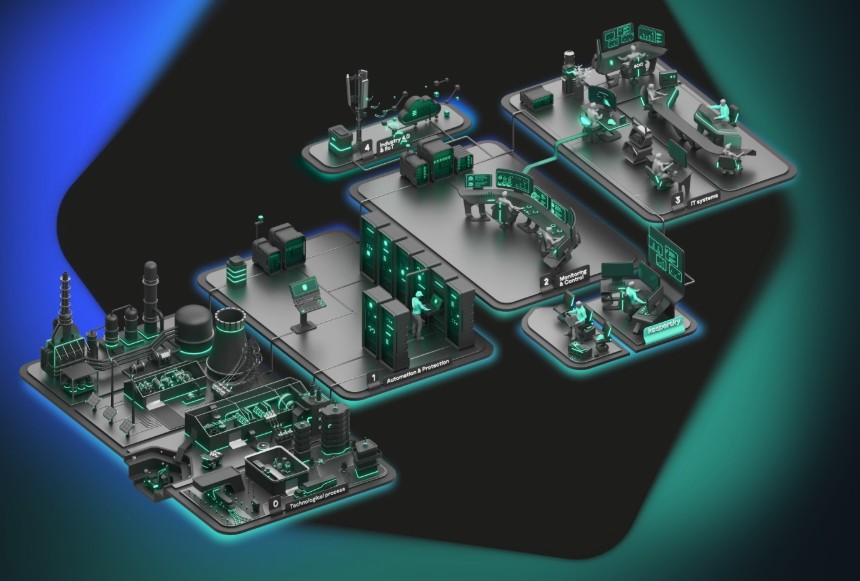

SmartXLab, a Bari un nuovo laboratorio per la cybersecurity industriale

A Bari nasce SmartXLab, laboratorio di cybersecurity negli spazi NextHub di Deloitte. Riproduce scenari…

Cybersecurity: limiti e futuro dell’attuale crittografia

L’evoluzione normativa europea rende la crittografia un obbligo legale e impone una transizione urgente…

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

L’integrazione tra Forescout e Netskope combina discovery e valutazione del rischio di tutti i dispositivi…

Proofpoint Collaboration Protection entra nell’AWS Security Hub

Proofpoint Collaboration Protection entra nell’Extended plan di AWS Security Hub. Sarà possibile gestire…

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

Kaspersky aggiorna la Interactive Protection Simulation con casi di supply chain compromessa, frodi…

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

Quando i modelli di AI parlano tra loro su canali cifrati, l’attacco può passare per la manipolazione…

Conflitto con l’Iran: la cyberwarfare è già iniziata

L’attacco USA‑Israele all’Iran apre il fronte della cyberwarfare. APT legati a Teheran potrebbero colpire…

Cybersecurity 2026: come cambia la sicurezza in azienda

Dalla NIS2 ai SOC locali, passando per AI protection e formazione: vendor, distributori e system integrator…

Ammiocuggino, Spalaletame e gli Esperti veri

Breve storia tragicomica di come aziende e Pubblica Amministrazione gestiscono ICT, sicurezza e compliance.…

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

PMI sempre più nel mirino del cybercrime, spesso senza difese adeguate: nel 2024 quasi metà ha subito…

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

Nel 2025 la crescita è stata del 12%. Aumenta l’attenzione per sovranità digitale e vulnerabilità delle…

Cybercrime sempre più efficiente, Italia sotto pressione

Ransomware e attacchi automatizzati crescono per volume e impatto, con AI e supply chain nel mirino.…

L’AI ridisegna la difesa, si va verso i SOC autonomi

L’ascesa degli attacchi basati su intelligenza artificiale spinge le aziende italiane a ripensare i…

AI e vulnerabilità: come cambiano gli attacchi alle imprese

La nuova edizione del report IBM X-Force rivela che lo sfruttamento di vulnerabilità è il primo vettore…

Cyber Resilience: le lezioni di una crisi simulata /3

Terza puntata per il nostro racconto della emergenza cyber simulata alla Cyber Stability Conference…

AI alleata del cybercrime: il breakout time scende a 29 minuti

L’AI accelera attacchi, ransomware e attività APT, riducendo la finestra di difesa e trasformando identità,…

TrustConnect, il finto RMM che apre la porta ai criminali

TrustConnect si presenta come software di supporto remoto, ma nasconde un RAT in abbonamento: sfrutta…

Vulnerabilità in ExifTool su macOS consente l’esecuzione di codice remoto

Scoperta una vulnerabilità in ExifTool su macOS: permetteva l’esecuzione di codice tramite file PNG.…

ClawSec: potenziare gli agent OpenClaw dall’interno verso l’esterno

ClawSec introduce sicurezza Zero Trust per gli agent OpenClaw, proteggendoli da prompt injection, supply…

Phishing via Google Tasks, così rubano le credenziali aziendali

Una nuova campagna di phishing sfrutta le notifiche legittime di Google Tasks per aggirare i filtri…

Palo Alto Networks acquista Koi e mette in sicurezza gli agenti AI

Palo Alto Networks compra Koi e porta in casa la Agentic Endpoint Security per colmare il nuovo punto…

Attacchi lampo nella notte e identità nel mirino

Gli attaccanti si infiltrano in rete in poche ore, colpiscono di notte e nei week end. Identità compromesse,…

Fortinet porta la cybersecurity gratuita nelle scuole italiane

Il servizio Security Awareness and Training di Fortinet, sviluppato con ACN e Polizia Postale, offre…

Sei tendenze di cybersecurity che definiranno la resilienza aziendale nel 2026

Nel 2026 la cybersecurity diventa asse strategico del business: 6 trend chiave, dall’IA al CTEM, ridisegnano…

Cyber Resilience: le lezioni di una crisi simulata /2

Seconda puntata per il nostro racconto della emergenza cyber simulata alla Cyber Stability Conference…

Le Authority chiedono un freno alla AI generativa

Il rischio che la GenAI venga usata per creare immagini e video contrari ai principi della privacy è…

Cyber Resilience: le lezioni di una crisi simulata

La Cyber Stability Conference 2025 di Unidir è stata incentrata sulla simulazione di una emergenza cyber…

WatchGuard: ondata di malware zero-day, MSP sotto pressione

Nel secondo semestre 2025 il nuovo malware è aumentato di 15 volte e il 96% delle minacce viaggia su…

Hacktivismo, DDoS e ransomware: com’è cambiato il rischio cyber per il settore finanziario

Nel 2025 gli attacchi cyber al settore finanziario sono aumentati del 114,8%, spinti soprattutto da…

AI skill, la nuova superficie di attacco nei SOC

Gli AI skill codificano la conoscenza dei team in istruzioni eseguibili. Se compromessi, svelano logiche…

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

Identità abusate, fornitori vulnerabili, endpoint scoperti e firewall mal configurati alimentano un…

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

ManageEngine estende Site24x7 con causal intelligence, agenti di AI e orchestrazione dei workflow, per…

NTT DATA apre sei Cyber Defense Center basati sull’AI

NTT DATA rafforza la propria rete globale di sicurezza con sei nuovi Cyber Defense Center in India,…

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

EZVIZ annuncia una gamma di telecamere a batteria con doppia connettività e AI pensate per abitazioni,…

F5, più sicurezza nell’AI con una protezione runtime

Le soluzioni AI Guardrails e AI Red Team ampliano le capacità della piattaforma con testing continuo,…

Niente più AI sui device del Parlamento Europeo

Il dipartimento IT del Parlamento Europeo ha bloccato le funzioni di Intelligenza Artificiale integrate…

Le nuove tendenze nel controllo accessi

Secondo ISEO Ultimate Access Technologies, il settore del controllo accessi sta vivendo una trasformazione…

L’importanza di adottare una piattaforma unificata per contrastare i moderni attacchi ai dati informatici

AI e cyber, attacchi più sofisticati e carenza di skill: SentinelOne punta su piattaforma aperta e Purple…

Cisco, sicurezza per l’era degli agenti AI con AI Defense e SASE

Cisco rafforza la sicurezza per l’era degli agenti AI: AI Defense tutela modelli e dati, SASE AI‑aware…

Il Cloud Security Report 2026 di Fortinet rivela un “divario di complessità”

Risultati chiave dalla nuova ricerca condotta su oltre 1.100 leader di cybersecurity di tutto il mondo…

Iran, APT sfrutta le proteste per una nuova campagna spyware

Un gruppo APT vicino all’Iran usa finti aggiornamenti sulle proteste per colpire dissidenti e attivisti.…

Rilevare le nuove minacce OT prima che colpiscano: una sfida che AI e intelligenza umana possono vincere insieme

Mentre gli attacchi alle infrastrutture critiche diventano sempre più sofisticati, il paradigma della…

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

Check Point rafforza la piattaforma unificata di sicurezza con tre acquisizioni mirate a governare identità…

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

TrendAI Vision One ottiene il rinnovo della qualifica ACN QC2 e riconferma la sua presenza nel catalogo…

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

L’AI Act dell’Unione Europea ha reso urgente trovare un compromesso tra l'adozione troppo rapida dell'AI…

Perché l’economia non è globale

L’economia nasce come gestione dell’òikos e delle relazioni. La globalizzazione la snatura: quantifica…

LockBit 5.0, il ransomware che punta agli hypervisor

LockBit 5.0 opera in modo coerente su Windows, Linux ed ESXi ed è in grado di colpire direttamente gli…

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

LummaStealer torna dopo il takedown del 2025 grazie a nuove campagne di social engineering e a un loader…

HWG Sababa e Gruppo E si alleano

HWG Sababa e Gruppo E avviano una partnership per offrire sicurezza integrata a infrastrutture critiche…

Proofpoint compra Acuvity e scommette sulla AI security

Con l’acquisizione di Acuvity, Proofpoint integra sicurezza e governance dell’AI autonoma nella sua…

Cybercrime e GenAI: massimo risultato con il minimo sforzo

I cyber criminali sfruttano i modelli generativi pubblici per automatizzare phishing, malware e deepfake,…

Acronis e la fine del supporto a Windows 10: cosa cambia per gli ambienti OT

Fine del supporto a Windows 10? Negli impianti OT non è una corsa a Windows 11, ma l’avvio di una transizione…

AI aziendale: cronaca della fuga di dati e dei sistemi violati in 16 minuti

Quasi un miliardo di transazioni AI/ML in un anno, 18 mila terabyte di dati sensibili inviati ai tool…

Crescono le email con allegati malevoli: +15% nel 2025

Nel 2025 quasi metà del traffico email è stato spam e gli allegati dannosi sono cresciuti del 15%. Le…

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

In Italia aumentano gli attacchi ma calano quelli gravi, mentre gli eventi ransomware restano stabili.…

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

A gennaio le imprese italiane hanno subìto quasi 2.400 attacchi informatici a settimana, con un +3%…

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

La carenza globale di esperti in cybersecurity e governance dell’AI genera rischi diversi tra regioni.…

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

Con la tornata di update del mese di febbraio, Microsoft ha corretto 51 vulnerabilità di cui 6 zero-day.…

Sophos punta sulla governance e compra Arco Cyber

Con l’acquisizione di Arco Cyber, Sophos rafforza il programma CISO Advantage e porta competenze di…

APT russo sfrutta un bug Office per spiare l’Europa

Un APT russo ha sfruttato una vulnerabilità zero‑day di Microsoft Office per colpire Difesa, diplomazia…

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

La piattaforma di sicurezza AI di SentinelOne integra funzionalità di Data Security Posture Management…

AI agentica e cybersecurity: la lezione di OpenClaw

L'entusiasmo per l'AI agentica fatta male mette a rischio i computer di migliaia di persone e i loro…

Safer Internet Day 2026, identità digitale sotto attacco

Safer Internet Day 2026 mette al centro identità digitale e sicurezza online: in Italia credenziali…

Semplificare la crittografia: migliorare la sicurezza delle identità macchina per un mondo post-quantistico

Le identità macchina esplodono e il disordine crittografico cresce: per sopravvivere all’era post-quantum…

L’AI è la nuova minaccia interna: come cambia la gestione del rischio

L’AI diventa un nuovo insider aziendale: secondo Proofpoint, ridisegna il concetto di minaccia interna…

Traditi attraverso i fornitori di fiducia: la frontiera del phishing su SaaS

Campagna di phishing su piattaforme SaaS sfrutta le notifiche legittime per indurre le vittime a chiamare…

Anche la Commissione Europea ha la sua breccia da gestire

La piattaforma di gestione dei device mobili della Commissione Europea è stata attaccata, pare senza…

Cyber spionaggio: gruppo APT asiatico contro Europa e Italia

Un gruppo APT asiatico ha compromesso reti governative e infrastrutture critiche in 37 Paesi. Nel mirino…

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

Un’analisi di come l’intelligenza artificiale a supporto delle imminenti Olimpiadi invernali sia esposta…

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI industrializza il cybercrimine”

Presentati a Milano il report “The AI-fication of Cyberthreats” e il nuovo management della filiale…

Semperis compra MightyID per la resilienza dell’identità

Semperis acquisisce MightyID e rafforza la propria piattaforma di cyber resilience identity-first, estendendo…

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

Fortinet estende FortiCNAPP integrando postura di rete, protezione dei dati e segnali runtime in un’unica…

Cynet, una piattaforma unica per l’attuazione della NIS2

La piattaforma unificata di Cynet e i servizi MDR CyOps h24 aiutano a trasformare gli obblighi NIS2…

Commvault Geo Shield, la sovranità dei dati nel cloud

Commvault Geo Shield introduce opzioni di sovranità e controllo delle chiavi per dati e backup in cloud,…

Integrare l’Endpoint Privilege Security: oltre la rilevazione, verso una sicurezza proattiva e conforme

L’Endpoint Privilege Security diventa tassello chiave della difesa: integra l’EDR, limita i privilegi…

L'onda della sovranità dell’AI in Europa

L’Europa accelera sull’AI con un modello sovereign-by-design: infrastrutture ibride, dati localizzati…

AI Act: trasformare la conformità in vantaggio competitivo. Il commento di Snowflake

L’AI Act UE segna una svolta: regole basate sul rischio per un’AI sicura, trasparente e centrata sull’uomo,…

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

Nel settore l’attenzione si è sempre concentrata sulle transazioni monetarie, ma i sistemi che gestiscono…

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

I risultati di un’indagine Udicon-Piepoli. “Se molti cittadini non sanno dove finiscono le immagini…

SentinelOne indica come difendersi dai sistemi di Agentic AI

Cyber attacchi sempre più guidati dall’AI, nuove superfici di rischio e dati in esplosione: SentinelOne…

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

L’app canaglia TrustBastion si presentava come soluzione contro truffe e malware, ma usava una piattaforma…

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

Una nuova analisi tecnica ricostruisce l’attacco con DynoWiper contro un’azienda energetica in Polonia,…

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

Kaspersky lancia l'OT Cybersecurity Savings Calculator, un nuovo strumento pensato per valutare i potenziali…

Nasce una rete AI ombra: 175.000 server esposti online

Una nuova ricerca rivela 175.000 server AI accessibili da Internet e spesso non gestiti, che sfuggono…

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

La GenAI potenzia l’assistenza clienti ma non sostituisce l’empatia umana: serve un equilibrio tra automazione…

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

La prevenzione non basta più: il ransomware impone un focus sul recupero pulito. DRaaS e piattaforme…

Romance scam di San Valentino, quando l’amore diventa un rischio

Attenzione ai romance scam di San Valentino, le truffe sentimentali potenziate da AI e deepfake che…

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

Secondo un’indagine recente oltre metà degli italiani considera importante una polizza cyber, ma una…

F5, un Point of Presence a Milano a supporto di edge e multicloud

Il nuovo PoP estende la portata globale dell’Application Delivery and Security Platform con i Distributed…

Staffetta di tecniche di accesso manda fuori giri la difesa

Un gruppo di cybercriminali cambia di continuo tattiche di phishing, infrastrutture e malware per ottenere…

Armis mette i partner al centro e amplia l’ecosistema globale

Il vendo rafforza la propria strategia partner-first, lanciando un nuovo programma per i partner mettendoli…

AI e privacy, Italia accelera sugli investimenti nei dati

Con l’AI sempre più integrata nei processi di business, le aziende italiane rafforzano privacy e governance:…

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

Le PMI operano globalmente ma affrontano rischi cyber locali: compliance complessa, norme diverse e…

Se non avete trovato il risultato corretto,

affinate la ricerca aggiungendo o togliendo

alcuni termini chiave e provate a ripetere la ricerca