SolarWinds: matrice russa e scoperta del terzo ceppo malware

Kaspersky e CrowdStrike fanno nuova luce sull'attacco a SolarWinds. Kaspersky segue la pista della matrice russa, CrowdStrike individua il terzo malware usato nell'hack.

Analizzando il codice dell'attacco a SolarWinds, i ricercatori di Kaspersky hanno trovato delle analogie con la backdoor Kazuar, un malware che fornisce l'accesso remoto ai dispositivi attaccati, e che è riconducibile a gruppi criminali russi. Al contempo CrowdStrike ha identificato Sunspot, un terzo ceppo di malware coinvolto nell'hack.

Con queste scoperta Kasperky e CrowdStrike aggiungono tasselli importanti (ma non ancora determinanti) al puzzle di quello che è riconosciuto come una vera e propria azione di cyberwarfare in chiave moderna.

In precedenza più parti avevano puntato il dito contro una matrice russa dell'attacco. Ai tempi, tuttavia, la tesi sembrava più una speculazione che un dato di fatto. A riallacciare un collegamento fra l'attacco a SolarWinds e la Russia ci pensa proprio l'azienda russa Kaspersky. In particolare, il ricercatore Georgy Kucherin ha scritto in un post sul blog che "guardando la backdoor Sunburst, abbiamo notato diverse funzionalità che si sovrappongono a una backdoor precedentemente identificata e nota come Kazuar".

Kazuar è una backdoor scritta utilizzando il framework .NET, individuata per la prima volta da Palo Alto nel 2017 ed utilizzata in attacchi di spionaggio informatico in tutto il mondo. Negli ultimi attacchi noti ha preso di mira il governo armeno e il Ministero degli Esteri austriaco.

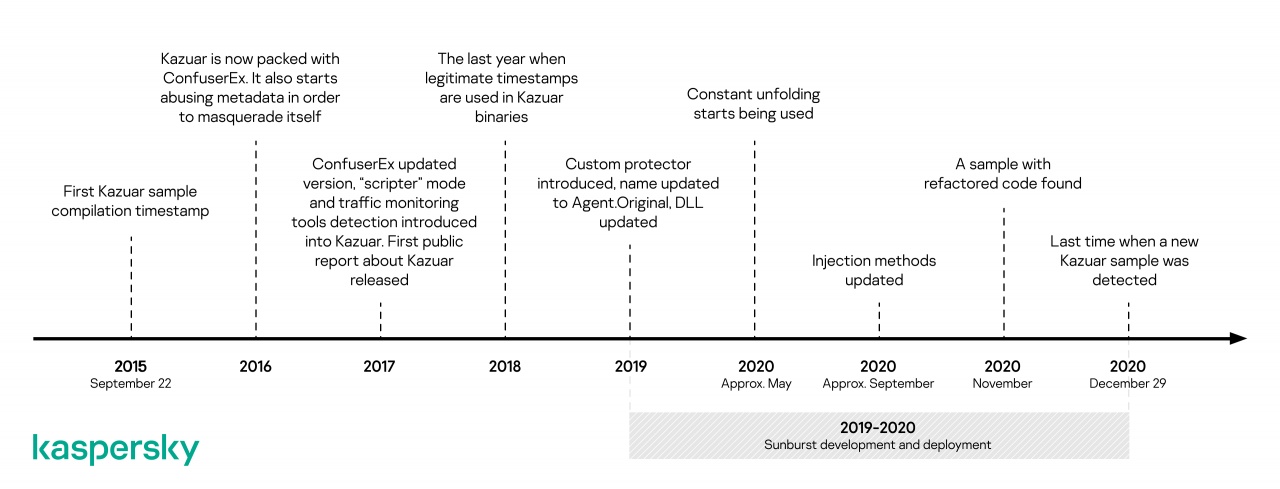

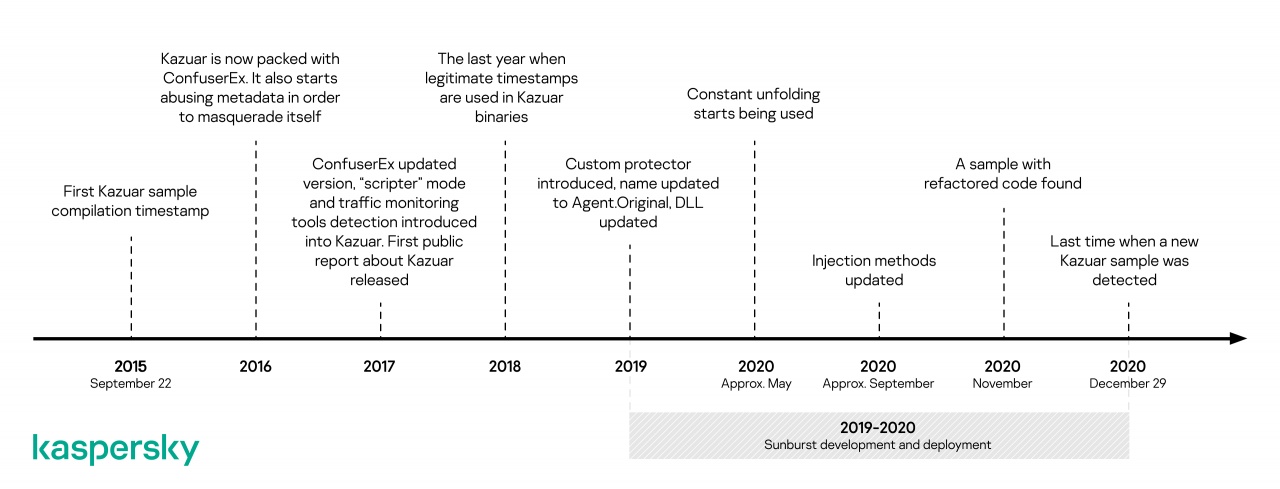

Cronologia di sviluppo ed evoluzione di KazuarSono numerose le analogie nel codice che suggeriscono una relazione tra Sunburst e Kazuar. Fra queste l’algoritmo di generazione UID della vittima, l’algoritmo usato per calcolare i tempi di sleep e l’uso estensivo dell’algoritmo di hashing FNV-1a (per la crittografia).

Cronologia di sviluppo ed evoluzione di KazuarSono numerose le analogie nel codice che suggeriscono una relazione tra Sunburst e Kazuar. Fra queste l’algoritmo di generazione UID della vittima, l’algoritmo usato per calcolare i tempi di sleep e l’uso estensivo dell’algoritmo di hashing FNV-1a (per la crittografia).

La relazione fra i due codici tuttavia non è così solida da poter dare per scontato il collegamento in questa fase delle indagini. Kaspersky spiega infatti che "Sebbene Kazuar e Sunburst possano essere correlati, la natura di questa relazione non è ancora chiara. Occorreranno ulteriori analisi per trovare prove che confermino uno o più di questi punti". Ma è anche possibile che gli sviluppatori di Sunburst abbiano agito da soli e che le somiglianze con Kazuar siano solo un depistaggio.

Al momento quello che si sa di Kazuar è quello che è emerso dalle indagini della divisione di ricerca Unit 42 di Palo Alto. Questo malware è caratterizzato da un continuo sviluppo, in cui sono state aggiunte caratteristiche significative che ricordano Sunburst. Nel 2020 sono state osservate diverse varianti sempre più evolute.

Come detto Kazuar è un ceppo di malware legato al gruppo Turla, il più sofisticato gruppo di cyber spionaggio sponsorizzato dalla Russia. Da notare che Kaspersky è stata molto attenta a non indicare direttamente il gruppo Turla come autore dell'attacco a SolarWinds.

I ricercatori infatti rimarcano che "le evidenti analogie tra i due malware potrebbero dipendere da diverse ragioni. Ad esempio, Sunburst potrebbe essere stato sviluppato dallo stesso gruppo che ha ideato Kazuar o i suoi sviluppatori potrebbero essersi ispirati a quest’ultimo. O ancora, uno sviluppatore di Kazuar potrebbe essersi unito al team di Sunburst o entrambi i gruppi avrebbero ottenuto il loro malware dalla stessa fonte".

Sunspot

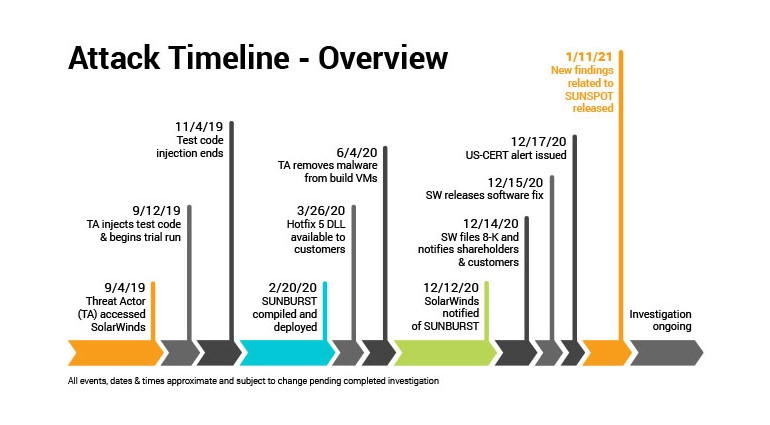

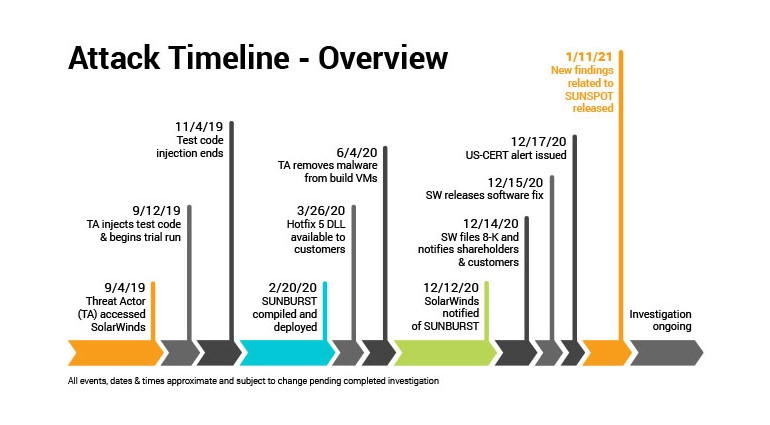

CrowdStrike si è invece concentrata su Sunspot, il terzo ceppo di malware coinvolto nell'hack di SolarWinds, oltre a Sunburst e Teardrop, già scoperti in precedenza. A dispetto dell'ordine cronologico di scoperta, durante l'hack di SolarWinds Sunspot è stato utilizzato per primo.

Il malware, infatti, sarebbe stato distribuito nella rete vittima nel settembre 2019, ossia la prima volta che gli attaccanti hanno violato la rete interna di SolarWinds. È stato posizionato sul server di compilazione SolarWinds, che veniva usato dagli sviluppatori per assemblare i componenti più piccoli delle applicazioni più grandi.

La timeline dell'hack di SolarWindsSunspot aveva uno scopo singolare: monitorare il server che veniva usato per la compilazione di della piattaforma Orion utilizzata da oltre 33.000 clienti in tutto il mondo.

La timeline dell'hack di SolarWindsSunspot aveva uno scopo singolare: monitorare il server che veniva usato per la compilazione di della piattaforma Orion utilizzata da oltre 33.000 clienti in tutto il mondo.

Il malware ha sostituito silenziosamente i file del codice sorgente all'interno dell'app Orion con file che caricavano il malware Sunburst. I client Orion trojanizzati, una volta preso posizione su uno dei server ufficiali di aggiornamento di SolarWinds, hanno permesso di diffondere il malware sulle reti dei numerosi clienti dell'azienda.

È solo a questo punto che è entrato in gioco il malware Sunburst, che ha collezionato dati dalle reti interne delle aziende e agenzie governative vittime. Così facendo gli attaccanti hanno potuto valutare di volta in volta se una vittima fosse abbastanza importante. Se la risposta era affermativa veniva scatenato il trojan backdoor Teardrop, mentre Sunburst si cancellava automaticamente dalle reti considerate insignificanti o troppo ad alto rischio.

Con queste scoperta Kasperky e CrowdStrike aggiungono tasselli importanti (ma non ancora determinanti) al puzzle di quello che è riconosciuto come una vera e propria azione di cyberwarfare in chiave moderna.

Kazuar

La somiglianza fra il codice di Kazuar e quello di Sunburst (il malware usato nell'attacco SolarWinds, ndr) potrebbe indicare che gli attaccanti hanno ricevuto il codice dal gruppo Turla, a sua volta collegato al servizio di sicurezza FSB russo. Le prove tuttavia non sono ancora determinanti.In precedenza più parti avevano puntato il dito contro una matrice russa dell'attacco. Ai tempi, tuttavia, la tesi sembrava più una speculazione che un dato di fatto. A riallacciare un collegamento fra l'attacco a SolarWinds e la Russia ci pensa proprio l'azienda russa Kaspersky. In particolare, il ricercatore Georgy Kucherin ha scritto in un post sul blog che "guardando la backdoor Sunburst, abbiamo notato diverse funzionalità che si sovrappongono a una backdoor precedentemente identificata e nota come Kazuar".

Kazuar è una backdoor scritta utilizzando il framework .NET, individuata per la prima volta da Palo Alto nel 2017 ed utilizzata in attacchi di spionaggio informatico in tutto il mondo. Negli ultimi attacchi noti ha preso di mira il governo armeno e il Ministero degli Esteri austriaco.

Cronologia di sviluppo ed evoluzione di KazuarSono numerose le analogie nel codice che suggeriscono una relazione tra Sunburst e Kazuar. Fra queste l’algoritmo di generazione UID della vittima, l’algoritmo usato per calcolare i tempi di sleep e l’uso estensivo dell’algoritmo di hashing FNV-1a (per la crittografia).

Cronologia di sviluppo ed evoluzione di KazuarSono numerose le analogie nel codice che suggeriscono una relazione tra Sunburst e Kazuar. Fra queste l’algoritmo di generazione UID della vittima, l’algoritmo usato per calcolare i tempi di sleep e l’uso estensivo dell’algoritmo di hashing FNV-1a (per la crittografia). La relazione fra i due codici tuttavia non è così solida da poter dare per scontato il collegamento in questa fase delle indagini. Kaspersky spiega infatti che "Sebbene Kazuar e Sunburst possano essere correlati, la natura di questa relazione non è ancora chiara. Occorreranno ulteriori analisi per trovare prove che confermino uno o più di questi punti". Ma è anche possibile che gli sviluppatori di Sunburst abbiano agito da soli e che le somiglianze con Kazuar siano solo un depistaggio.

Al momento quello che si sa di Kazuar è quello che è emerso dalle indagini della divisione di ricerca Unit 42 di Palo Alto. Questo malware è caratterizzato da un continuo sviluppo, in cui sono state aggiunte caratteristiche significative che ricordano Sunburst. Nel 2020 sono state osservate diverse varianti sempre più evolute.

Come detto Kazuar è un ceppo di malware legato al gruppo Turla, il più sofisticato gruppo di cyber spionaggio sponsorizzato dalla Russia. Da notare che Kaspersky è stata molto attenta a non indicare direttamente il gruppo Turla come autore dell'attacco a SolarWinds.

I ricercatori infatti rimarcano che "le evidenti analogie tra i due malware potrebbero dipendere da diverse ragioni. Ad esempio, Sunburst potrebbe essere stato sviluppato dallo stesso gruppo che ha ideato Kazuar o i suoi sviluppatori potrebbero essersi ispirati a quest’ultimo. O ancora, uno sviluppatore di Kazuar potrebbe essersi unito al team di Sunburst o entrambi i gruppi avrebbero ottenuto il loro malware dalla stessa fonte".

Sunspot

CrowdStrike si è invece concentrata su Sunspot, il terzo ceppo di malware coinvolto nell'hack di SolarWinds, oltre a Sunburst e Teardrop, già scoperti in precedenza. A dispetto dell'ordine cronologico di scoperta, durante l'hack di SolarWinds Sunspot è stato utilizzato per primo. Il malware, infatti, sarebbe stato distribuito nella rete vittima nel settembre 2019, ossia la prima volta che gli attaccanti hanno violato la rete interna di SolarWinds. È stato posizionato sul server di compilazione SolarWinds, che veniva usato dagli sviluppatori per assemblare i componenti più piccoli delle applicazioni più grandi.

La timeline dell'hack di SolarWindsSunspot aveva uno scopo singolare: monitorare il server che veniva usato per la compilazione di della piattaforma Orion utilizzata da oltre 33.000 clienti in tutto il mondo.

La timeline dell'hack di SolarWindsSunspot aveva uno scopo singolare: monitorare il server che veniva usato per la compilazione di della piattaforma Orion utilizzata da oltre 33.000 clienti in tutto il mondo. Il malware ha sostituito silenziosamente i file del codice sorgente all'interno dell'app Orion con file che caricavano il malware Sunburst. I client Orion trojanizzati, una volta preso posizione su uno dei server ufficiali di aggiornamento di SolarWinds, hanno permesso di diffondere il malware sulle reti dei numerosi clienti dell'azienda.

È solo a questo punto che è entrato in gioco il malware Sunburst, che ha collezionato dati dalle reti interne delle aziende e agenzie governative vittime. Così facendo gli attaccanti hanno potuto valutare di volta in volta se una vittima fosse abbastanza importante. Se la risposta era affermativa veniva scatenato il trojan backdoor Teardrop, mentre Sunburst si cancellava automaticamente dalle reti considerate insignificanti o troppo ad alto rischio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX