Watchguard Panda Adaptive Defense 360

Watchguard Panda Adaptive Defense 360 è una suite in cloud per la protezione degli endpoint ideale per le aziende che hanno un vasto parco macchine a cui bisogna assicurare una protezione contro le minacce informatiche che comprende la crittografia, il controllo di integrità dei dati e il patch management.

Garantire la protezione di tutti gli endpoint aziendali, lavorando da remoto, è l'impresa che IT manager e CISO di tutte le aziende oggi sono chiamati a sostenere. Una dura lotta, in cui da una parte c'è l'impossibilità di mettere fisicamente mano ai sistemi da proteggere. Dall'altra i prodotti lavorano al di fuori del perimetro aziendale, quindi sono più esposti alle minacce informatiche.

Minacce che sono in crescita, spinte dal cambio nel modo di lavorare delle aziende, dovuto alla crisi pandemica. E dall'incredibile resilienza dei cyber criminali, che hanno approfittato prontamente di ogni minima falla. In una situazione come questa è fondamentale disporre di una soluzione cloud che consenta un controllo capillare di ogni aspetto della cyber security. Controllo che dev'essere quanto più possibile immediato e intuitivo per agevolare il lavoro.

La proposta di Watchguard è Panda Adaptive Defense 360, la suite cloud per le aziende ereditata con l'acquisizione di Panda Security, stimolata proprio dalla volontà di Watchguard di aggiungere al suo arsenale soluzioni per la protezione avanzata degli endpoint. Parliamo di un EDR basato su Zero Trust, erogato tramite una piattaforma totalmente in cloud e senza limitazioni delle licenze.

In altre parole, Adaptive Defense 360 si rivolge a qualsiasi azienda che abbia la necessità di proteggere PC desktop, notebook, dispositivi mobile e server. I clienti ideali a nostro avviso sono le realtà aziendali da SMB in su e aziende strutturate, perché le opzioni di gestione sono tali e tante che una piattaforma del genere pare sprecata per governare la cyber security di una decina di prodotti.

A seguito di un attacco coregge automaticamente i problemi e ripristina l'attività degli endpoint interessati, di modo che possano tornare operativi. Inoltre, svolge un'azione di intelligence che permette di collezionare dati sugli attacchi. Tutto senza intaccare le prestazioni degli endpoint, dato che la piattaforma lavora esclusivamente su cloud e che l'agent installato è molto leggero.

L'efficacia di questa soluzione è testimoniata dalla combinazione di differenti tecnologie di protezione, fra cui le funzionalità del motore EDR (Endpoint Detection & Response) e il servizio Zero Trust per le applicazioni.

Tutto si controlla da un'unica interfaccia abbastanza intuitiva, che non richiede la presenza in azienda di personale altamente qualificato. Una volta completata la configurazione, il software gestisce in autonomia gli alert e svolge la maggior parte del lavoro senza richiedere l'intervento umano.

Oltre alla piattaforma principale, sono molto interessanti le integrazioni che si possono agganciare, come Patch Management, Data Control, Advanced Reporting Tool, Full Encryption e altri di cui parliamo più avanti.

La conclusione è che a un'azienda in cerca di una protezione per diversi asset è sufficiente questo prodotto unico integrato, che offre una funzione importante: la piena visibilità su tutto quello che accade, da un unico punto di osservazione.

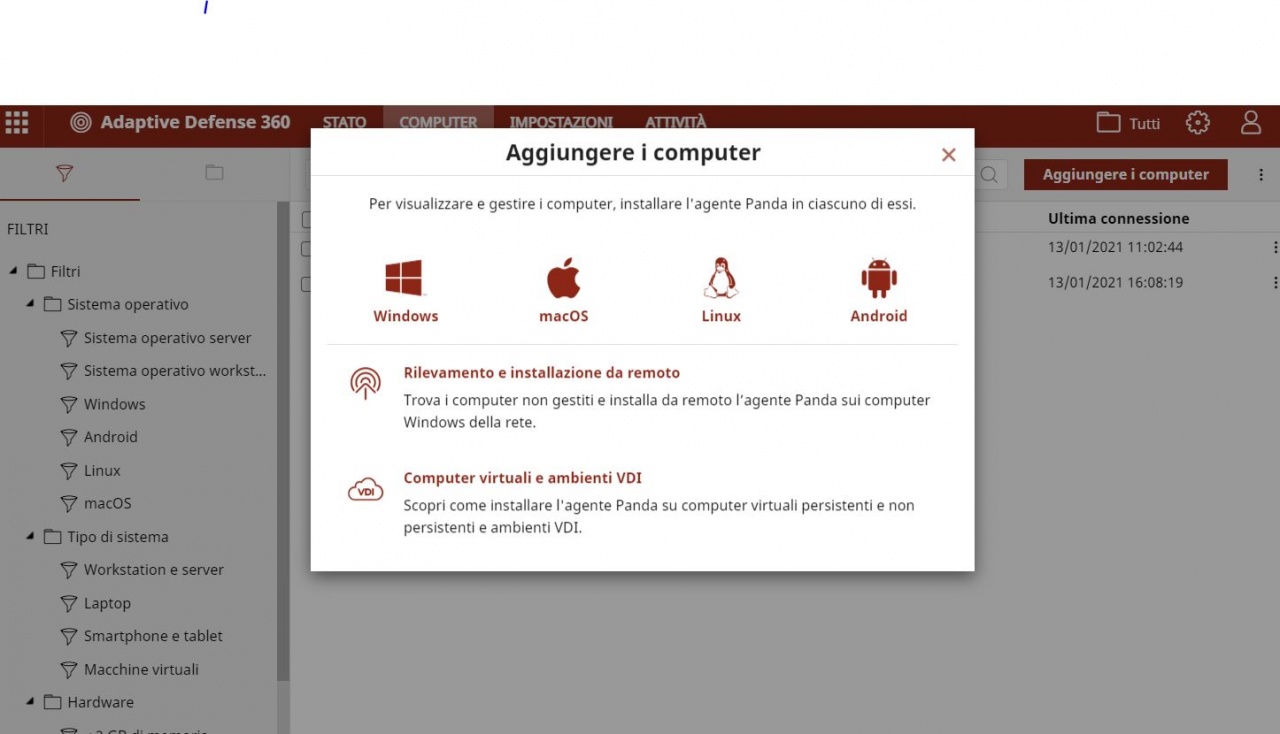

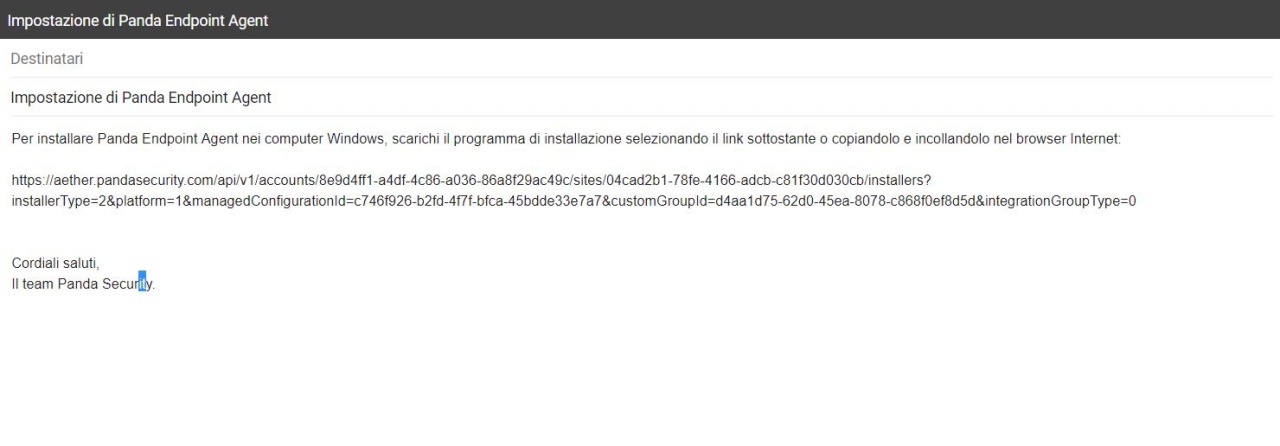

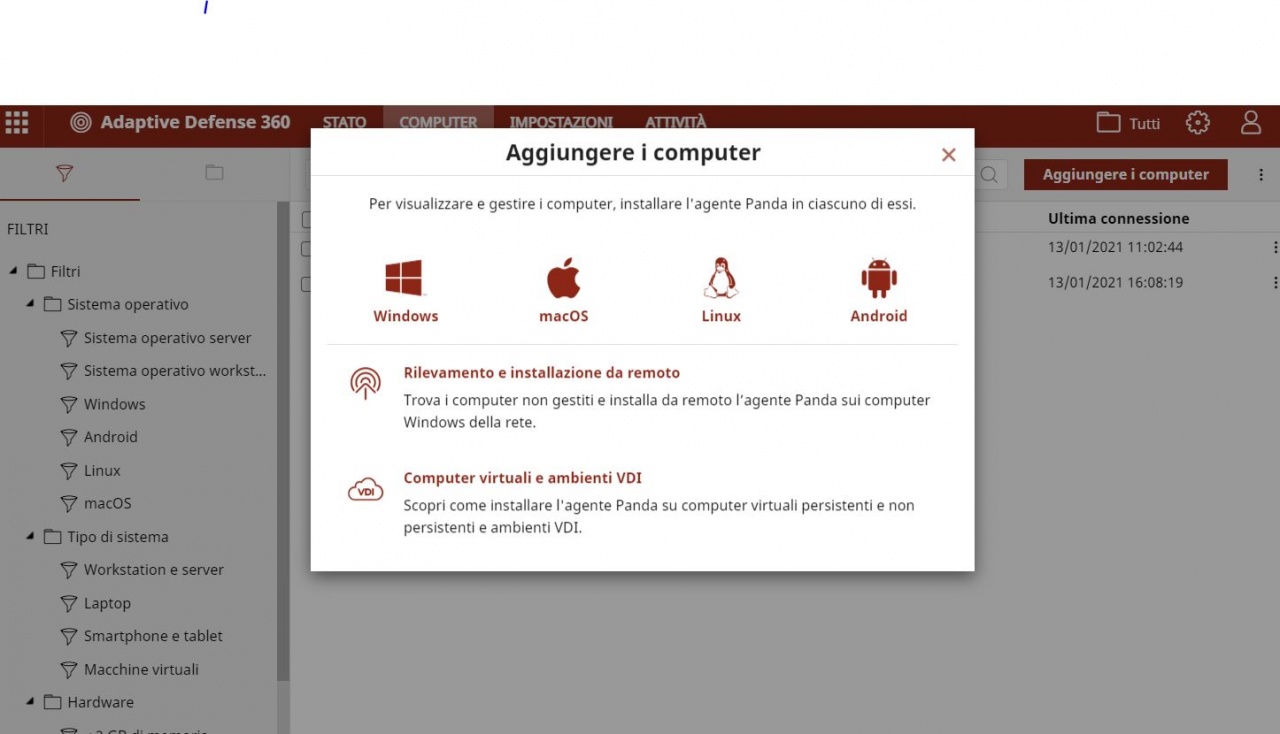

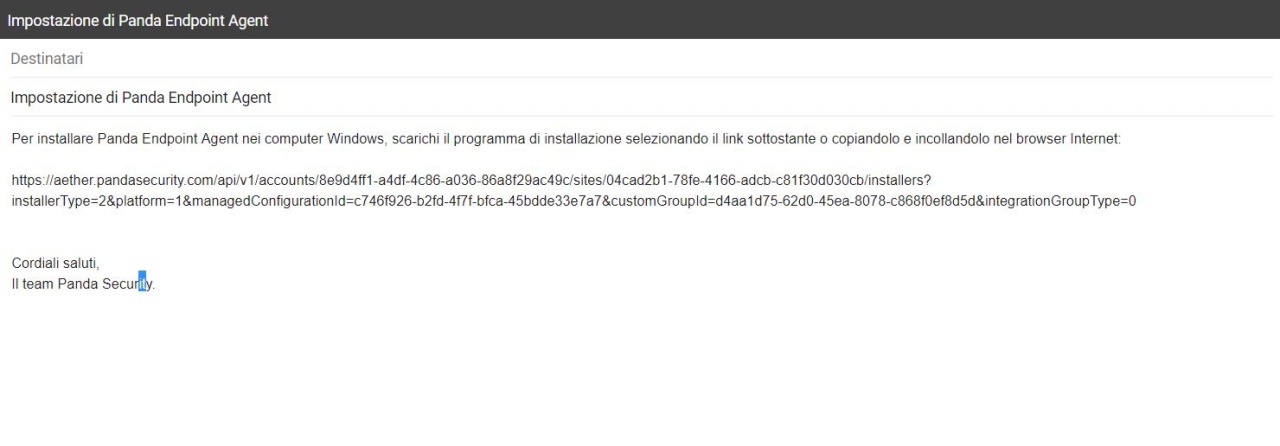

A questo punto si visualizza la dashboard e si possono iniziare ad aggiungere i computer. La procedura è molto semplice: basta selezionare il sistema operativo e inviare agli utenti via email l'URL per scaricare il client. La procedura apre automaticamente il client email con il testo precompilato, basta inserire l'elenco dei destinatari, ad esempio attingendo dal database aziendale, per svolgere la procedura una sola volta.

Ma mano che i destinatari selezioneranno il link e attiveranno l'installazione sul proprio client, i computer popoleranno l'elenco dei sistemi protetti nella piattaforma cloud. Qui, per ciascun client, sono indicati il nome assegnato al sistema, l'indirizzo IP, il sistema operativo e data e ora dell'ultima connessione. Per una gestione più semplice è possibile creare dei gruppi di lavoro, a cui assegnare le stesse regole per la cyber security.

Ma mano che i destinatari selezioneranno il link e attiveranno l'installazione sul proprio client, i computer popoleranno l'elenco dei sistemi protetti nella piattaforma cloud. Qui, per ciascun client, sono indicati il nome assegnato al sistema, l'indirizzo IP, il sistema operativo e data e ora dell'ultima connessione. Per una gestione più semplice è possibile creare dei gruppi di lavoro, a cui assegnare le stesse regole per la cyber security.

Interessante il fatto che è possibile definire una password per la disinstallazione dei client, così che un utente troppo intraprendente non possa bypassare le protezioni definite dall'IT manager. Per impostazione predefinita, l'applicazione si aggiornerà sui client a intervalli regolari stabiliti dall'amministratore.

È possibile definire un proxy, gestire il ciclo di vita delle macchine virtuali (dato che costituiscono un rischio per la sicurezza, è bene ricordarsi sempre di disattivarle quando non vengono usate), e impostare gli avvisi che l'amministratore o chi per esso vuole ricevere via email. L'elenco delle notifiche è lungo, va dal blocco dei programmi non autorizzati agli errori di protezione: in ambienti con decine di client, una scelta oculata può fare la differenza fra un intasamento inopportuno della casella di posta e comunicazioni utili e puntuali.

Restando nell'ambito delle impostazioni di sicurezza, nel nostro caso abbiamo definito delle impostazioni client comuni a tutti i computer coinvolti nel test. In questo modo è stato possibile lavorare alle impostazioni una sola volta e poi attuarle su tutto il parco macchine. La definizione di ogni singola policy è semplice ma lunga, visto il numero di opzioni che permettono di definire in maniera capillare ogni singola azione.

Restando nell'ambito delle impostazioni di sicurezza, nel nostro caso abbiamo definito delle impostazioni client comuni a tutti i computer coinvolti nel test. In questo modo è stato possibile lavorare alle impostazioni una sola volta e poi attuarle su tutto il parco macchine. La definizione di ogni singola policy è semplice ma lunga, visto il numero di opzioni che permettono di definire in maniera capillare ogni singola azione.

Questo stesso atteggiamento, tuttavia, non andrebbe bene in una situazione reale, dove diversi reparti possono avere esigenze molto differenti fra loro.

Si possono impostare gli avvisi locali per firewall, malware e altri eventi. Definire (consigliato) l'installazione automatica degli aggiornamenti e la disinstallazione automatica di soluzioni di sicurezza antecedenti. Quest'ultima opzione è tornata particolarmente utile in tempo di pandemia, con i dipendenti che lavorano da casa e l'impossibilità di mettere mano a ogni client. Invece di ricorrere a soluzioni fantasiose, AD360 pensa automaticamente a depennare software preesistenti, senza far perdere tempo all'amministratore e al dipendente.

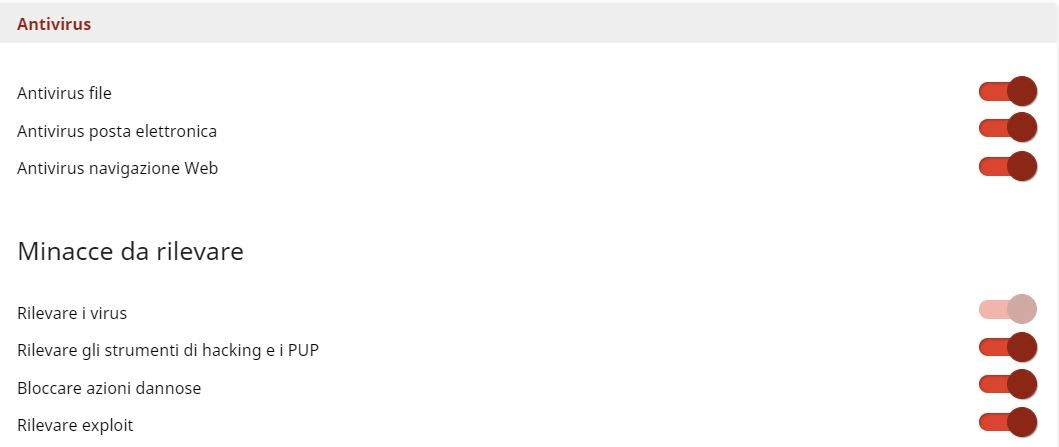

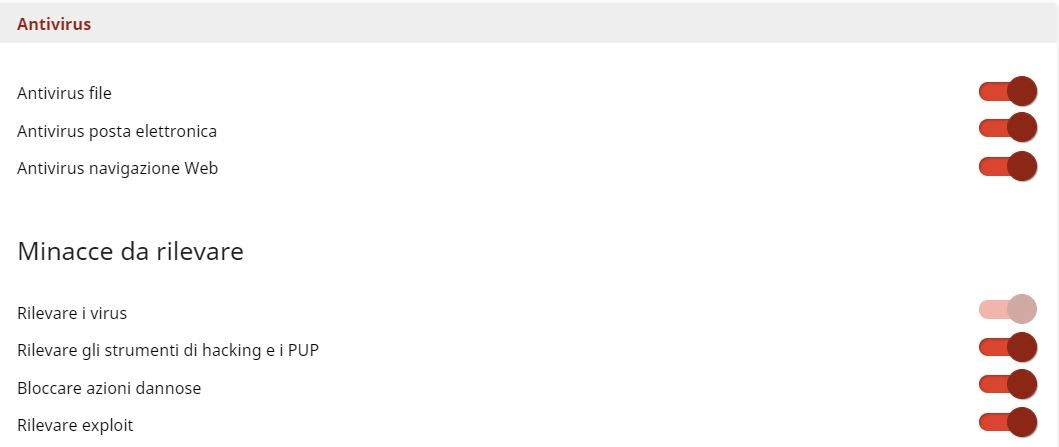

Nella sezione omonima, oltre ad attivare la Protezione avanzata, si può attivare la protezione anti-exploit per impedire ai criminali informatici di sfruttare le vulnerabilità zero day. Ovviamente ne è caldeggiata l'installazione. L'impostazione della sezione Antivirus è banale: bisogna attivare tutto per assicurare un alto livello di protezione dei client, compresa l'analisi dei file compressi allegati alle email, che recentemente sono spesso usati per la diffusione di malware.

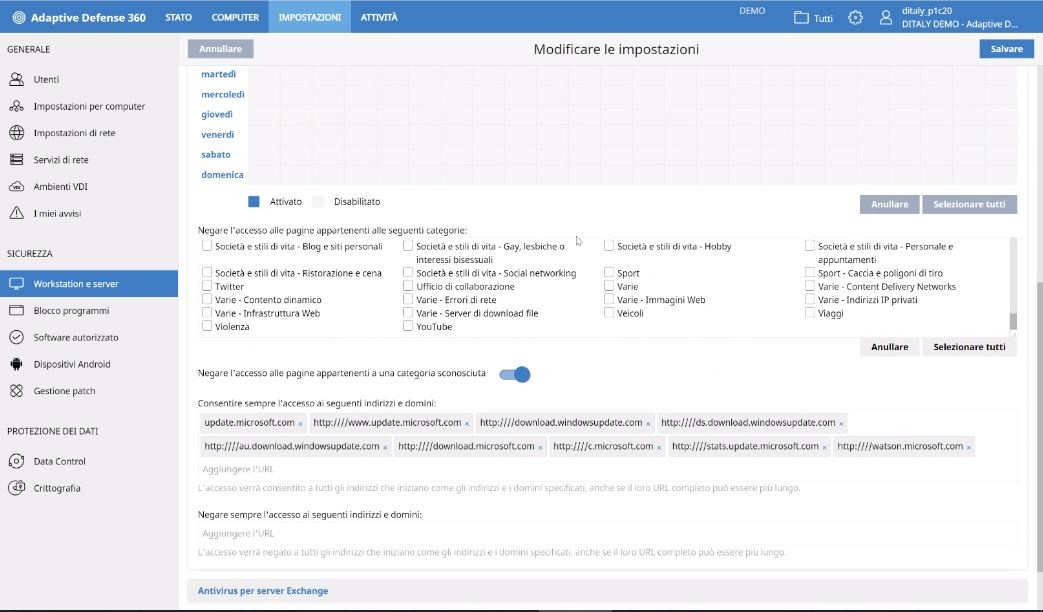

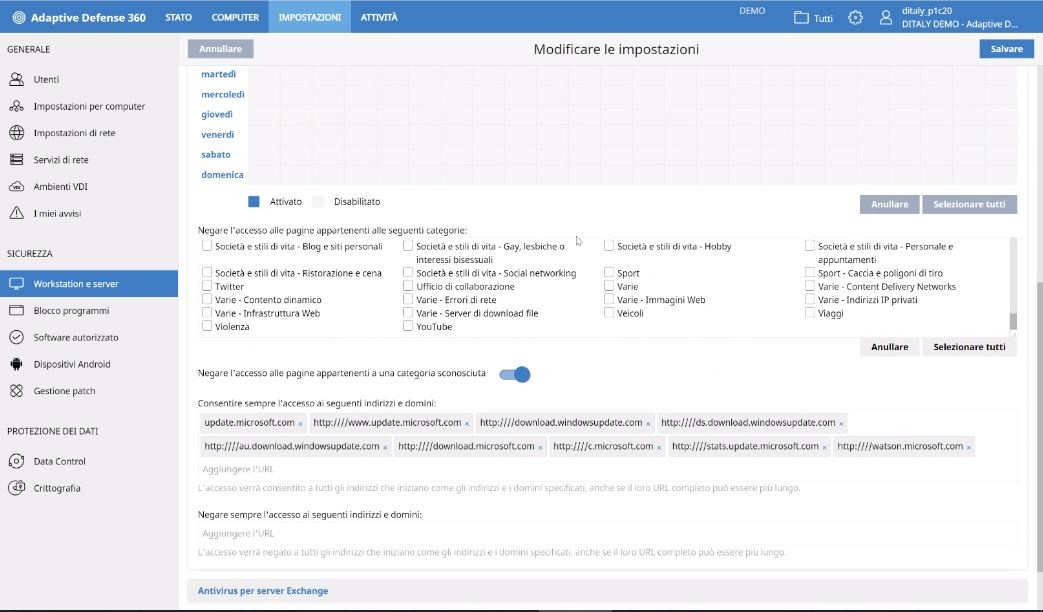

La sezione Firewall serve per non solo per abilitare questa protezione, ma anche per definire i tipi di azioni da bloccare, come lo scan delle porte TCP, i Land Attack e simili. Particolarmente interessante è la parte di Controllo accessi web. Oltre ad attivarlo e a definire eventualmente degli orari, dispone di un ampio pannello in cui selezionare le pagine a cui è negato l'accesso. Per esempio, si può precludere l'accesso ai social, alle chat, ai siti in cui si tratta di armi, di droghe, eccetera. Il livello di controllo in questo caso è capillare. Infine, chi dispone di un server Exchange può beneficiare delle apposite aree di impostazioni per definire le apposite regole di Antivirus, Antispam e Filtro di contenuti.

Nella sezione Blocco Programmi si può stilare liberamente un elenco di applicazioni da bloccare. Si possono creare veri e propri elenchi, per lo più finalizzati a ostacolare lo Shadow IT, che si è ampliato con lo smart working mettendo a rischio la sicurezza informatica di molte aziende.

Nella sezione Blocco Programmi si può stilare liberamente un elenco di applicazioni da bloccare. Si possono creare veri e propri elenchi, per lo più finalizzati a ostacolare lo Shadow IT, che si è ampliato con lo smart working mettendo a rischio la sicurezza informatica di molte aziende.

Il primo comando disponibile, da usare solo in casi estremi, è quello che permette di disattivare Windows Update. Sconsigliamo fortemente di usarlo, la sua presenza è dovuta alla necessità di usarlo su particolari computer che non possono essere riavviati o su cui girano applicazioni antidiluviane, ma fondamentali per l'azienda.

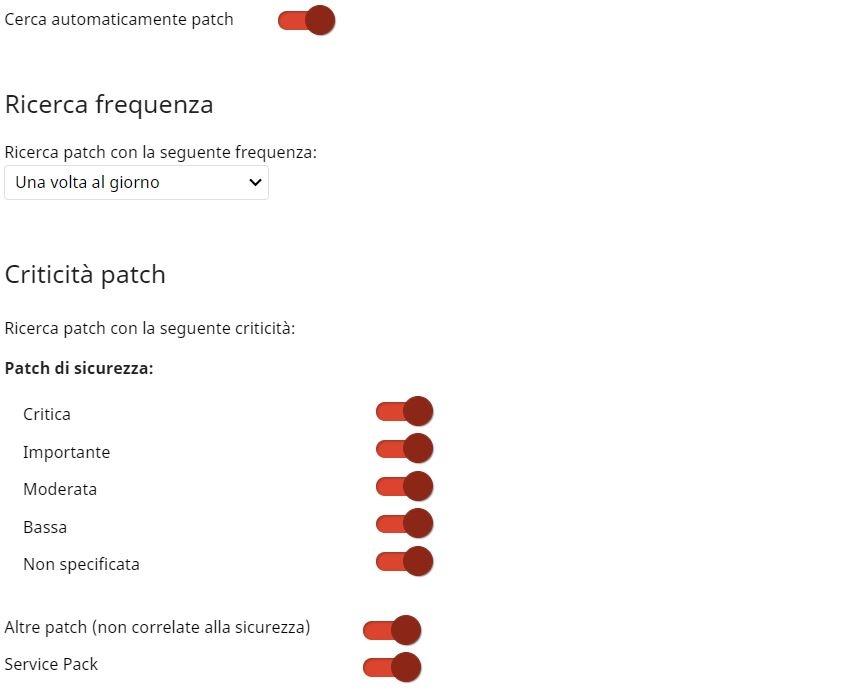

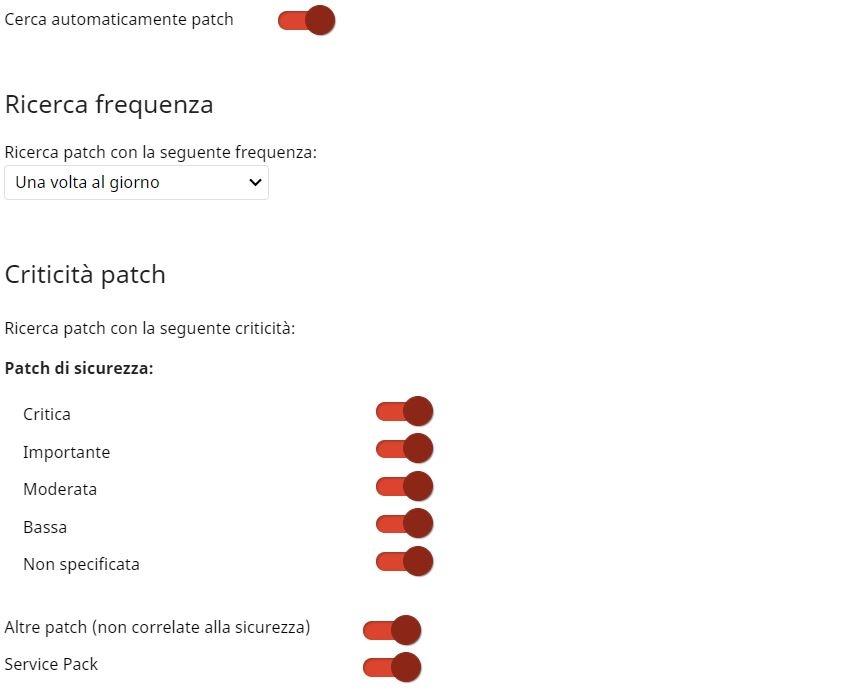

Meglio attivare la ricerca automatica delle patch, che riguarda sia le correzioni dei software installati, sia quelle dei driver. Per questo comparto si può definire una frequenza (giornaliera è l'opzione migliore) e la criticità delle patch da ricercare, in scala discendente da critica a bassa.

Meglio attivare la ricerca automatica delle patch, che riguarda sia le correzioni dei software installati, sia quelle dei driver. Per questo comparto si può definire una frequenza (giornaliera è l'opzione migliore) e la criticità delle patch da ricercare, in scala discendente da critica a bassa.

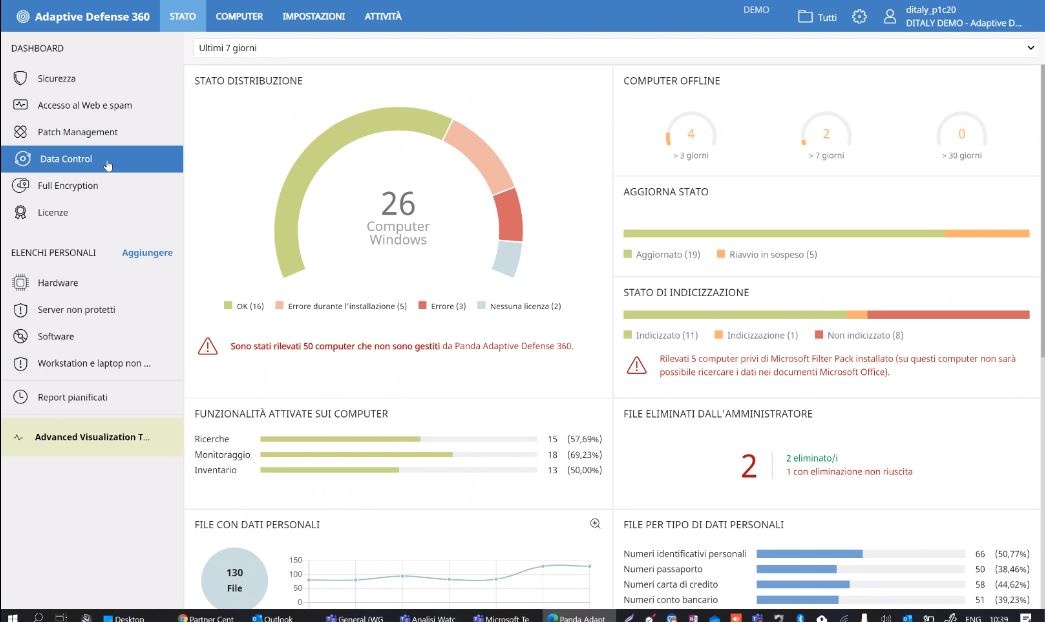

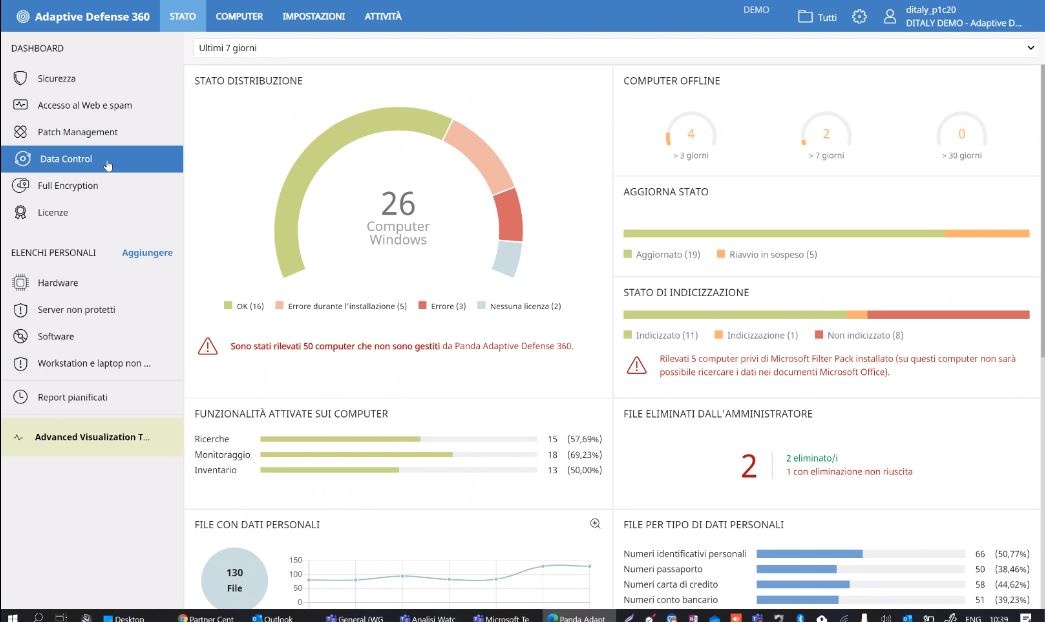

Altro aspetto si particolare interesse è la Protezione dei dati, che comprende Data Control e Crittografia. Il primo permette di individuare informazioni sensibili ai fini del GDPR all'interno di tutti i documenti. È una funzione che è stata aggiunta proprio quand'è entrata in vigore la normativa europea sulla gestione dei dati e sfrutta lo stresso agent di protezione dell'endpoint per inventariare i dati personali all'interno dei file.

Altro aspetto si particolare interesse è la Protezione dei dati, che comprende Data Control e Crittografia. Il primo permette di individuare informazioni sensibili ai fini del GDPR all'interno di tutti i documenti. È una funzione che è stata aggiunta proprio quand'è entrata in vigore la normativa europea sulla gestione dei dati e sfrutta lo stresso agent di protezione dell'endpoint per inventariare i dati personali all'interno dei file.

Esegue un monitoraggio delle attività (copia/modifica, eliminazione/spostamento in cloud). Da notare che non impedisce agli utenti si volgere queste attività, semplicemente le intercetta e ne tiene traccia, di modo da garantire la tracciabilità dei dati.

Interessante il fatto che Data Control permette di spostare i dati all'interno del SIEM così da poterli correlare per avere una visione completa di quello che accade nell'infrastruttura IT.

Crittografia è invece una funzione di Full Encryption disponibile solo su piattaforma Windows. Sfrutta bitlocker di Microsoft e permette di applicare le policy per l'encryption, usando una chiave di crittografia direttamente archiviata sulla console, in modo da poter sempre recuperare i file. Interessante la possibilità di obbligare la cifratura delle informazioni copiate sui pendrive.

Crittografia è invece una funzione di Full Encryption disponibile solo su piattaforma Windows. Sfrutta bitlocker di Microsoft e permette di applicare le policy per l'encryption, usando una chiave di crittografia direttamente archiviata sulla console, in modo da poter sempre recuperare i file. Interessante la possibilità di obbligare la cifratura delle informazioni copiate sui pendrive.

In entrambi i casi è possibile attivare la localizzazione e bloccare lo smartphone/tablet in caso di furto o smarrimento, oltre ad avviare la scansione antivirus. È inoltre possibili consultare la cronologia degli eventi per vedere quali app sono state esaminate e con quale esito.

La dashboard

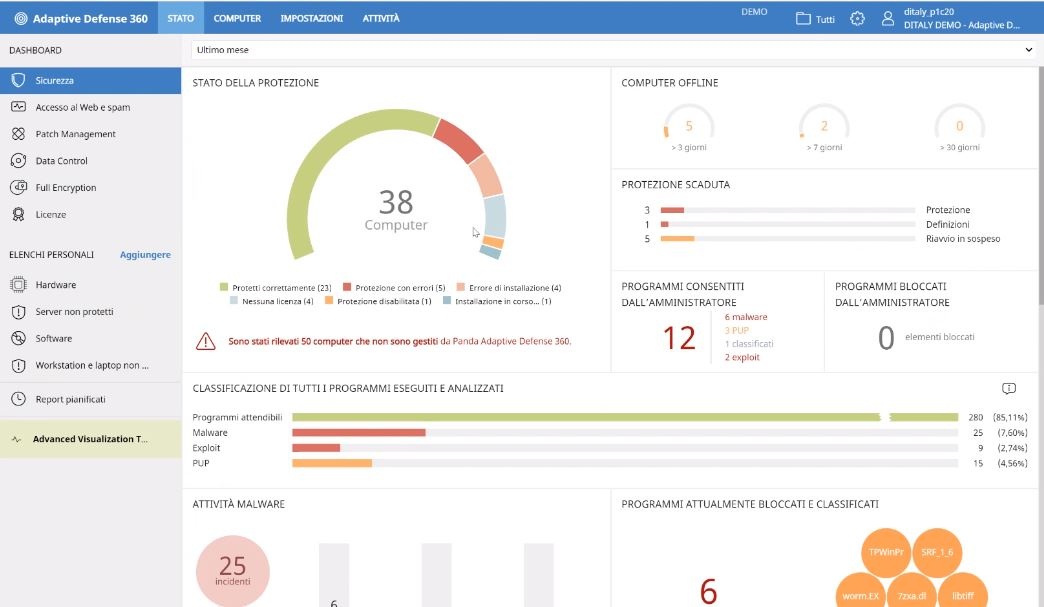

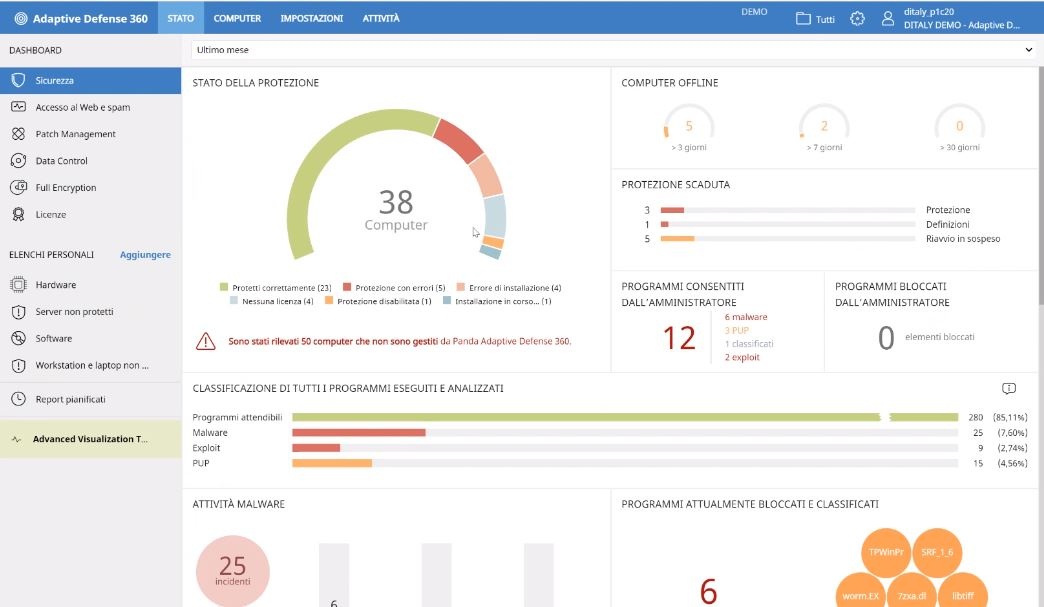

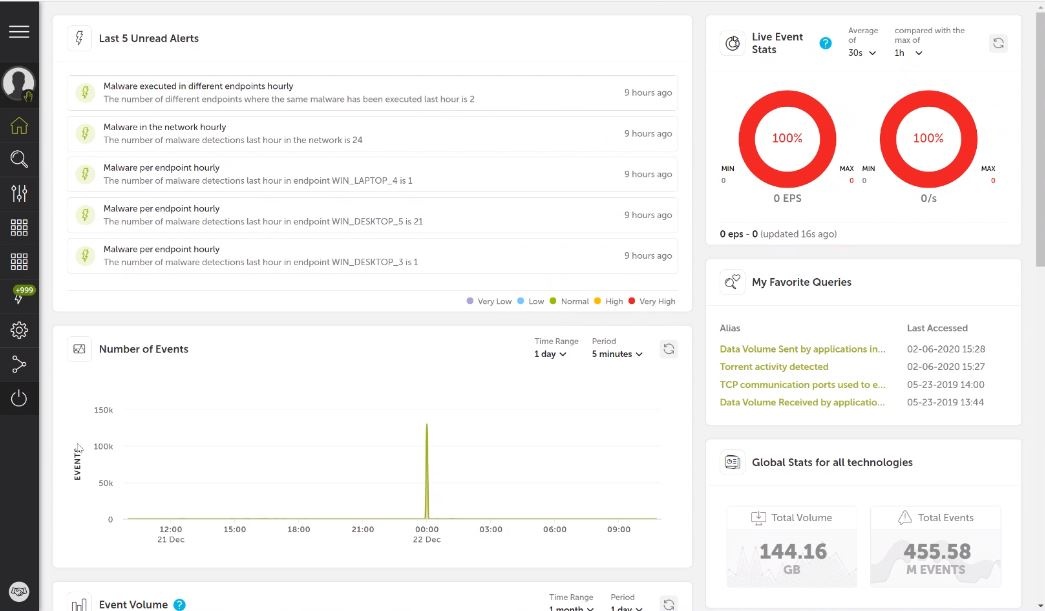

Finora abbiamo spiegato ogni singola impostazione. È il lavoro richiesto alla prima installazione, con la configurazione di tutti gli aspetti della sicurezza aziendale. Una volta liquidata questa incombenza non è più necessario perdere troppo tempo. La Dashboard è tutto quello che occorre per avere una visione d'insieme della situazione.

Lo Stato della protezione è un grafico molto intuitivo che propone una panoramica del parco macchine aziendale. Indica gli endpoint protetti, quelli che hanno fatto registrare errori di installazione o nella protezione (scaduta, in attesa di riavvio o su cui manca l'installazione di alcune definizioni).

Lo Stato della protezione è un grafico molto intuitivo che propone una panoramica del parco macchine aziendale. Indica gli endpoint protetti, quelli che hanno fatto registrare errori di installazione o nella protezione (scaduta, in attesa di riavvio o su cui manca l'installazione di alcune definizioni).

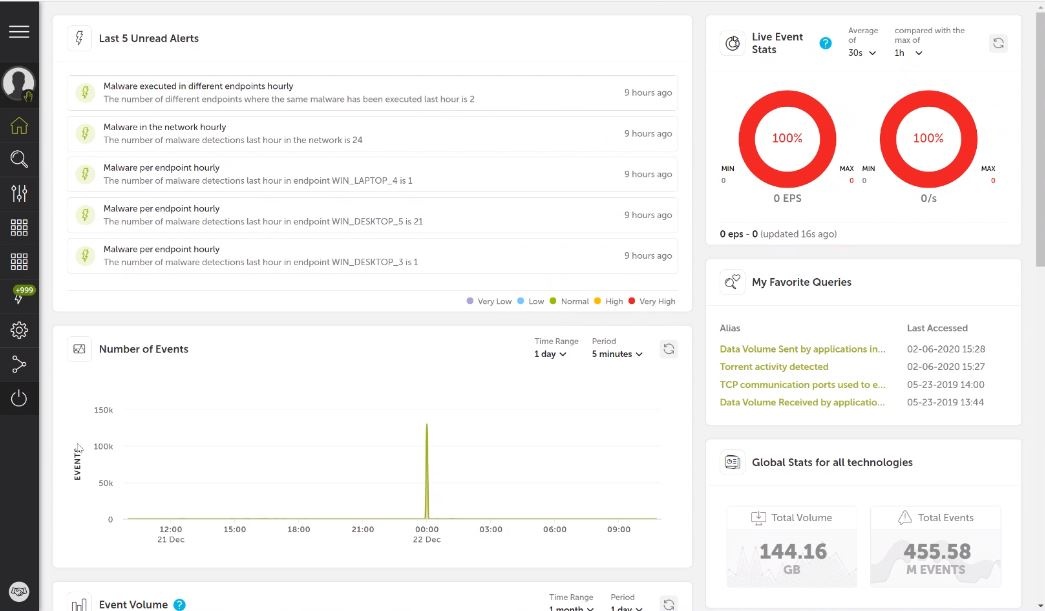

L'elemento più importante è la Classificazione di tutti i programmi eseguiti e analizzati. Si trova subito sotto e viene operata tramite il motore EDR di Panda, attingendo a un database unico condiviso fra tutti i clienti worldwide, che permette quindi di riconoscere minacce che magari non sono ancora attive nel nostro Continente.

Le bolle con gli incidenti malware danno accesso alla pagina in cui sono identificate tutte le attività sospette, corredate dal percorso in cui sono state localizzate le potenziali minacce e l'azione che è stata intrapresa automaticamente (eliminato, bloccato, disinfettato, eccetera).

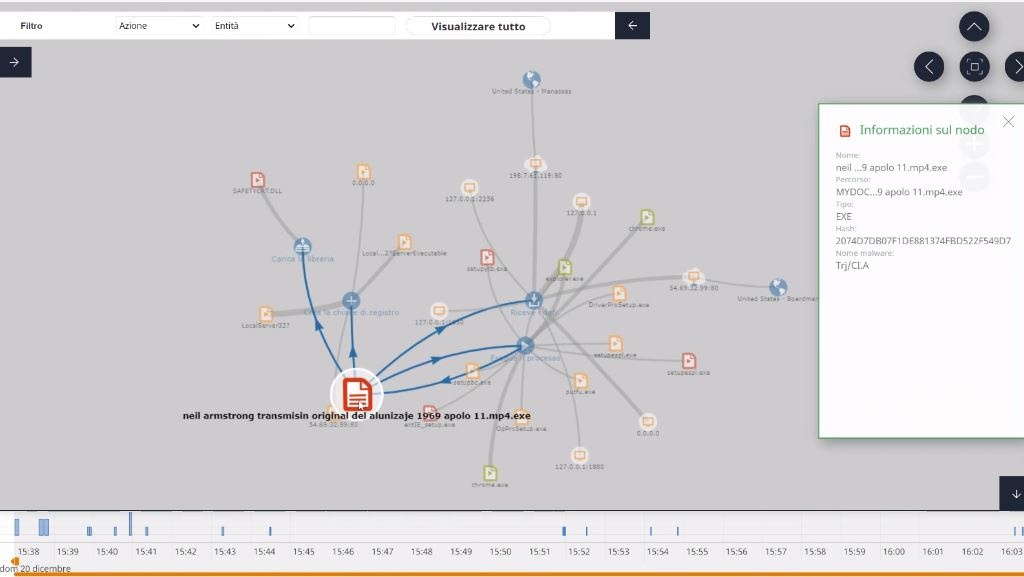

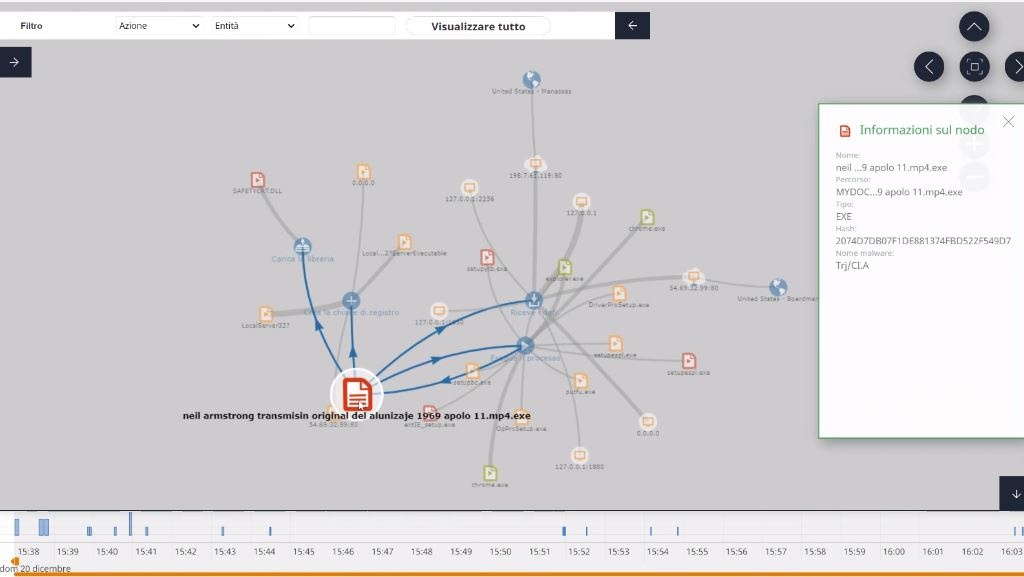

Per ciascuna minaccia è possibile seguire il percorso che ha fatto: se è stata eseguita, se è stata scambiata con altri computer, e nel caso quali. In questo modo è più facile risalire all'origine degli incidenti informatici in caso di analisi forense. Si può arrivare a diversi percorsi e tracciare svariati nodi di origine delle minacce, anche mediante grafici particolarmente intuitivi.

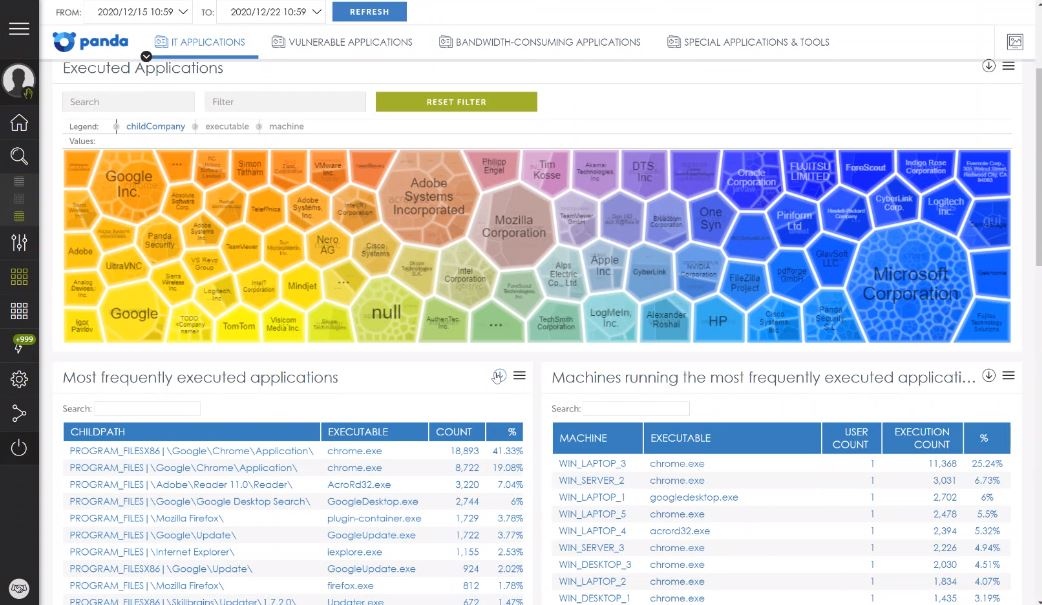

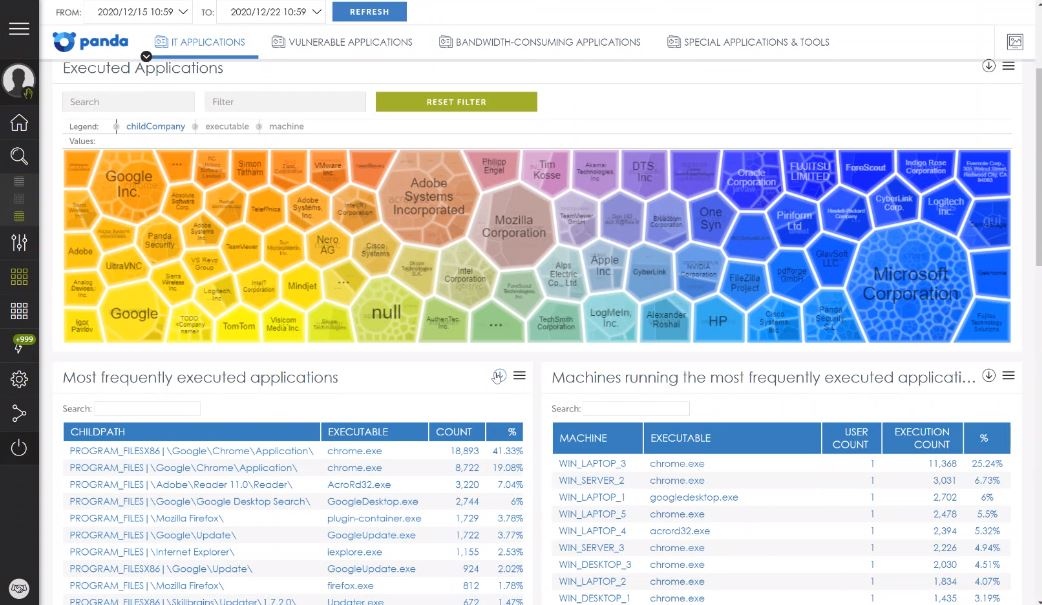

Altra occhiata d'insieme che ha una grande importanza è quella che riguarda le applicazioni usate più di frequente. Sotto c'è il dettaglio di ogni programma e dei client sui quali viene eseguito.

Altra occhiata d'insieme che ha una grande importanza è quella che riguarda le applicazioni usate più di frequente. Sotto c'è il dettaglio di ogni programma e dei client sui quali viene eseguito.

I sistemi monitorati erano in tutto otto, fra computer, notebook e tablet. Come consigliato dal nostro consulente (che è disposizione di tutti i clienti reali), abbiamo definito le impostazioni di massima, da affinare poi almeno una settimana dopo la prima installazione.

Il motivo è che nella prima fase il software esegue una classificazione in modalità di apprendimento: osserva tutto quello che accade, quindi dopo 7-10 inizia a bloccare le nuove applicazioni e i contenuti non autorizzati.

A riprova, dopo una decina di giorni abbiamo tentato di installare un Wi-Fi Analyzer e ci è stato tassativamente vietato. In una situazione reale avremmo dovuto contattare l'amministratore e chiedere lui di autorizzare l'esecuzione dell'applicazione. Questa eventuale azione ne consente l'esecuzione, ma non in maniera indefinita: se l'applicativo si rivela essere un malware viene nuovamente bloccato.

Questa scelta di campo è importante perché porta l'asticella della sicurezza a livelli molto più alti delle soluzioni che permettono l'esecuzione di app sconosciute, all'interno delle sandbox. In questo caso la sandbox non esiste proprio: l'app non viene eseguita. Abbiamo verificato la stessa efficacia con il blocco delle pagine Internet.

Anche la rilevazione di malware è stata particolarmente zelante. Come d'abitudine, abbiamo intrapreso imprudenti e sconsiderate sessioni di navigazione su siti poco raccomandabili, abbiamo cliccato a man bassa sui link presenti nelle email di spam e simili. AD360 ha bloccato irrimediabilmente tutto, senza darci la possibilità di scegliere di accedere comunque alle pagine malevole.

Anche la rilevazione di malware è stata particolarmente zelante. Come d'abitudine, abbiamo intrapreso imprudenti e sconsiderate sessioni di navigazione su siti poco raccomandabili, abbiamo cliccato a man bassa sui link presenti nelle email di spam e simili. AD360 ha bloccato irrimediabilmente tutto, senza darci la possibilità di scegliere di accedere comunque alle pagine malevole.

Su mobile ogni giorno è stata fatta la scansione delle app, e un report sempre disponibile certifica il lavoro di controllo certosino che è stato svolto.

Uno dei punti di forza di AD360 è l'integrazione con il patch management, il data control e la crittografia: soluzioni accessorie ma indispensabili per far risparmiare tempo prezioso agli amministratori IT e garantire un livello di sicurezza elevato. Sono proprio il risparmio di tempo e competenze a giocare a favore di questa soluzione, che dopo una configurazione oculata e competente non richiede particolari attenzioni e può essere gestita anche senza disporre di competenze di altissimo livello.

In questo particolare momento storico anche il fatto che la console sia in cloud è di grande importanza, perché permette di fare tutto ciò che occorre da remoto. In una situazione ordinaria sarebbe una semplice comodità. Oggi è una necessità inderogabile, e poterne disporre è senza dubbio un valore aggiunto.

Minacce che sono in crescita, spinte dal cambio nel modo di lavorare delle aziende, dovuto alla crisi pandemica. E dall'incredibile resilienza dei cyber criminali, che hanno approfittato prontamente di ogni minima falla. In una situazione come questa è fondamentale disporre di una soluzione cloud che consenta un controllo capillare di ogni aspetto della cyber security. Controllo che dev'essere quanto più possibile immediato e intuitivo per agevolare il lavoro.

La proposta di Watchguard è Panda Adaptive Defense 360, la suite cloud per le aziende ereditata con l'acquisizione di Panda Security, stimolata proprio dalla volontà di Watchguard di aggiungere al suo arsenale soluzioni per la protezione avanzata degli endpoint. Parliamo di un EDR basato su Zero Trust, erogato tramite una piattaforma totalmente in cloud e senza limitazioni delle licenze.

In altre parole, Adaptive Defense 360 si rivolge a qualsiasi azienda che abbia la necessità di proteggere PC desktop, notebook, dispositivi mobile e server. I clienti ideali a nostro avviso sono le realtà aziendali da SMB in su e aziende strutturate, perché le opzioni di gestione sono tali e tante che una piattaforma del genere pare sprecata per governare la cyber security di una decina di prodotti.

Perché Panda Adaptive Defense 360

Come suggerisce il nome, Adaptive Defense 360 è un prodotto unico con moltissime funzioni. Svolge un'azione di rilevamento e blocco delle minacce avanzate quali malware, ransomware, phishing, exploit zero-day, eccetera, sia all'interno che all'esterno della rete aziendale.A seguito di un attacco coregge automaticamente i problemi e ripristina l'attività degli endpoint interessati, di modo che possano tornare operativi. Inoltre, svolge un'azione di intelligence che permette di collezionare dati sugli attacchi. Tutto senza intaccare le prestazioni degli endpoint, dato che la piattaforma lavora esclusivamente su cloud e che l'agent installato è molto leggero.

L'efficacia di questa soluzione è testimoniata dalla combinazione di differenti tecnologie di protezione, fra cui le funzionalità del motore EDR (Endpoint Detection & Response) e il servizio Zero Trust per le applicazioni.

Tutto si controlla da un'unica interfaccia abbastanza intuitiva, che non richiede la presenza in azienda di personale altamente qualificato. Una volta completata la configurazione, il software gestisce in autonomia gli alert e svolge la maggior parte del lavoro senza richiedere l'intervento umano.

Oltre alla piattaforma principale, sono molto interessanti le integrazioni che si possono agganciare, come Patch Management, Data Control, Advanced Reporting Tool, Full Encryption e altri di cui parliamo più avanti.

La conclusione è che a un'azienda in cerca di una protezione per diversi asset è sufficiente questo prodotto unico integrato, che offre una funzione importante: la piena visibilità su tutto quello che accade, da un unico punto di osservazione.

Installazione

Non c'è fisicamente un programma da installare sul computer che agirà da centro di controllo. Il centro di controllo si trova in cloud, per accedervi è sufficiente registrare l'azienda.A questo punto si visualizza la dashboard e si possono iniziare ad aggiungere i computer. La procedura è molto semplice: basta selezionare il sistema operativo e inviare agli utenti via email l'URL per scaricare il client. La procedura apre automaticamente il client email con il testo precompilato, basta inserire l'elenco dei destinatari, ad esempio attingendo dal database aziendale, per svolgere la procedura una sola volta.

Ma mano che i destinatari selezioneranno il link e attiveranno l'installazione sul proprio client, i computer popoleranno l'elenco dei sistemi protetti nella piattaforma cloud. Qui, per ciascun client, sono indicati il nome assegnato al sistema, l'indirizzo IP, il sistema operativo e data e ora dell'ultima connessione. Per una gestione più semplice è possibile creare dei gruppi di lavoro, a cui assegnare le stesse regole per la cyber security.

Ma mano che i destinatari selezioneranno il link e attiveranno l'installazione sul proprio client, i computer popoleranno l'elenco dei sistemi protetti nella piattaforma cloud. Qui, per ciascun client, sono indicati il nome assegnato al sistema, l'indirizzo IP, il sistema operativo e data e ora dell'ultima connessione. Per una gestione più semplice è possibile creare dei gruppi di lavoro, a cui assegnare le stesse regole per la cyber security. Interessante il fatto che è possibile definire una password per la disinstallazione dei client, così che un utente troppo intraprendente non possa bypassare le protezioni definite dall'IT manager. Per impostazione predefinita, l'applicazione si aggiornerà sui client a intervalli regolari stabiliti dall'amministratore.

È possibile definire un proxy, gestire il ciclo di vita delle macchine virtuali (dato che costituiscono un rischio per la sicurezza, è bene ricordarsi sempre di disattivarle quando non vengono usate), e impostare gli avvisi che l'amministratore o chi per esso vuole ricevere via email. L'elenco delle notifiche è lungo, va dal blocco dei programmi non autorizzati agli errori di protezione: in ambienti con decine di client, una scelta oculata può fare la differenza fra un intasamento inopportuno della casella di posta e comunicazioni utili e puntuali.

Restando nell'ambito delle impostazioni di sicurezza, nel nostro caso abbiamo definito delle impostazioni client comuni a tutti i computer coinvolti nel test. In questo modo è stato possibile lavorare alle impostazioni una sola volta e poi attuarle su tutto il parco macchine. La definizione di ogni singola policy è semplice ma lunga, visto il numero di opzioni che permettono di definire in maniera capillare ogni singola azione.

Restando nell'ambito delle impostazioni di sicurezza, nel nostro caso abbiamo definito delle impostazioni client comuni a tutti i computer coinvolti nel test. In questo modo è stato possibile lavorare alle impostazioni una sola volta e poi attuarle su tutto il parco macchine. La definizione di ogni singola policy è semplice ma lunga, visto il numero di opzioni che permettono di definire in maniera capillare ogni singola azione. Questo stesso atteggiamento, tuttavia, non andrebbe bene in una situazione reale, dove diversi reparti possono avere esigenze molto differenti fra loro.

Si possono impostare gli avvisi locali per firewall, malware e altri eventi. Definire (consigliato) l'installazione automatica degli aggiornamenti e la disinstallazione automatica di soluzioni di sicurezza antecedenti. Quest'ultima opzione è tornata particolarmente utile in tempo di pandemia, con i dipendenti che lavorano da casa e l'impossibilità di mettere mano a ogni client. Invece di ricorrere a soluzioni fantasiose, AD360 pensa automaticamente a depennare software preesistenti, senza far perdere tempo all'amministratore e al dipendente.

Nella sezione omonima, oltre ad attivare la Protezione avanzata, si può attivare la protezione anti-exploit per impedire ai criminali informatici di sfruttare le vulnerabilità zero day. Ovviamente ne è caldeggiata l'installazione. L'impostazione della sezione Antivirus è banale: bisogna attivare tutto per assicurare un alto livello di protezione dei client, compresa l'analisi dei file compressi allegati alle email, che recentemente sono spesso usati per la diffusione di malware.

La sezione Firewall serve per non solo per abilitare questa protezione, ma anche per definire i tipi di azioni da bloccare, come lo scan delle porte TCP, i Land Attack e simili. Particolarmente interessante è la parte di Controllo accessi web. Oltre ad attivarlo e a definire eventualmente degli orari, dispone di un ampio pannello in cui selezionare le pagine a cui è negato l'accesso. Per esempio, si può precludere l'accesso ai social, alle chat, ai siti in cui si tratta di armi, di droghe, eccetera. Il livello di controllo in questo caso è capillare. Infine, chi dispone di un server Exchange può beneficiare delle apposite aree di impostazioni per definire le apposite regole di Antivirus, Antispam e Filtro di contenuti.

Nella sezione Blocco Programmi si può stilare liberamente un elenco di applicazioni da bloccare. Si possono creare veri e propri elenchi, per lo più finalizzati a ostacolare lo Shadow IT, che si è ampliato con lo smart working mettendo a rischio la sicurezza informatica di molte aziende.

Nella sezione Blocco Programmi si può stilare liberamente un elenco di applicazioni da bloccare. Si possono creare veri e propri elenchi, per lo più finalizzati a ostacolare lo Shadow IT, che si è ampliato con lo smart working mettendo a rischio la sicurezza informatica di molte aziende. Gestione delle patch e protezione dei dati

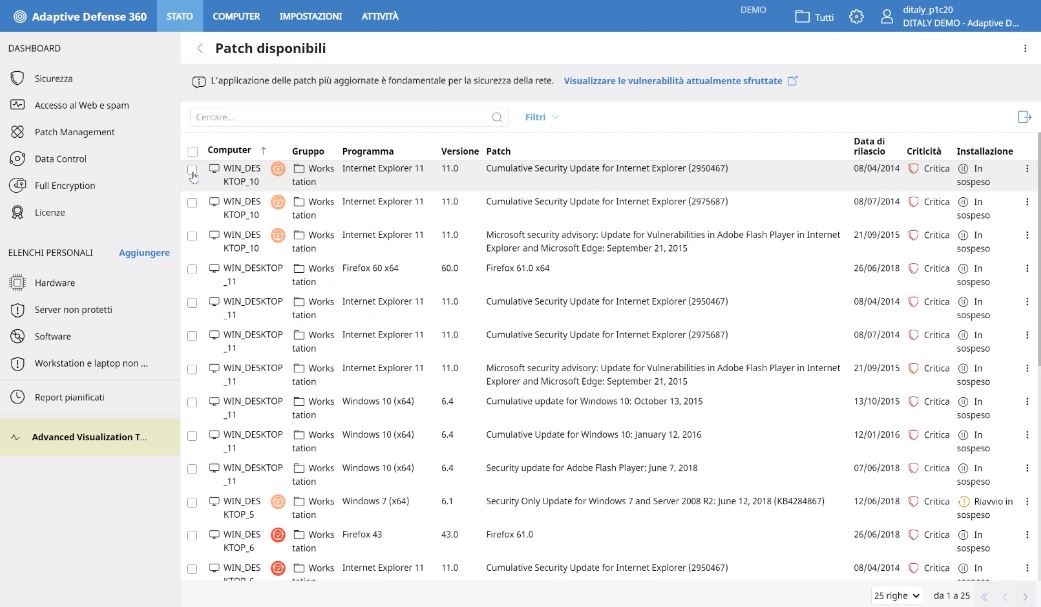

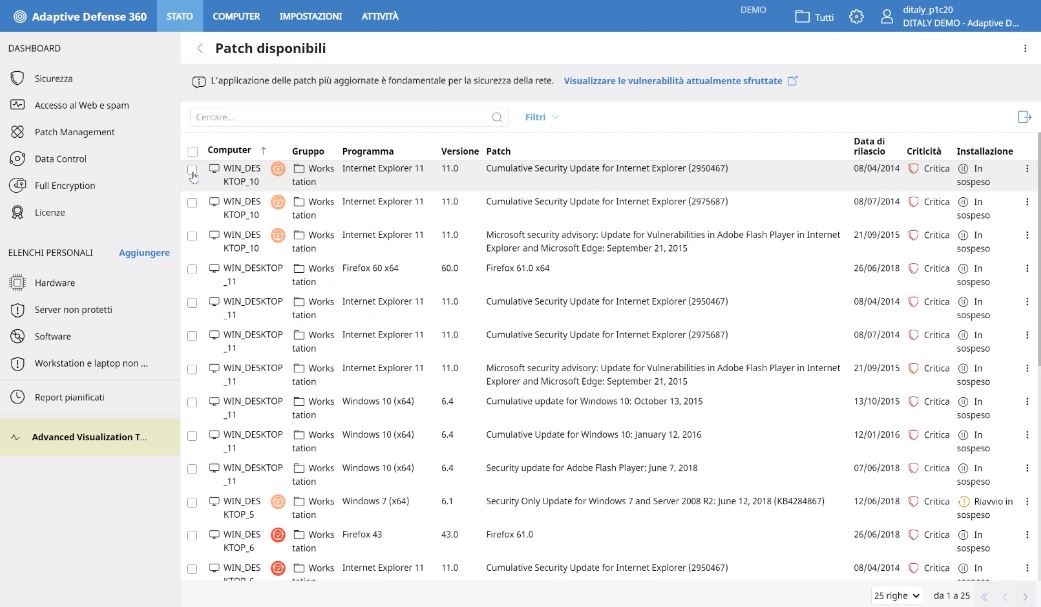

La Gestione patch è una delle caratteristiche più interessanti di Panda AD360. Permette di aggirare l'annoso problema del patch management, degli imperdonabili ritardi nell'applicazione delle correzioni di sicurezza. E dei danni che ne seguono, con lo sfruttamento di exploit da parte dei cyber criminali.Il primo comando disponibile, da usare solo in casi estremi, è quello che permette di disattivare Windows Update. Sconsigliamo fortemente di usarlo, la sua presenza è dovuta alla necessità di usarlo su particolari computer che non possono essere riavviati o su cui girano applicazioni antidiluviane, ma fondamentali per l'azienda.

Meglio attivare la ricerca automatica delle patch, che riguarda sia le correzioni dei software installati, sia quelle dei driver. Per questo comparto si può definire una frequenza (giornaliera è l'opzione migliore) e la criticità delle patch da ricercare, in scala discendente da critica a bassa.

Meglio attivare la ricerca automatica delle patch, che riguarda sia le correzioni dei software installati, sia quelle dei driver. Per questo comparto si può definire una frequenza (giornaliera è l'opzione migliore) e la criticità delle patch da ricercare, in scala discendente da critica a bassa.  Altro aspetto si particolare interesse è la Protezione dei dati, che comprende Data Control e Crittografia. Il primo permette di individuare informazioni sensibili ai fini del GDPR all'interno di tutti i documenti. È una funzione che è stata aggiunta proprio quand'è entrata in vigore la normativa europea sulla gestione dei dati e sfrutta lo stresso agent di protezione dell'endpoint per inventariare i dati personali all'interno dei file.

Altro aspetto si particolare interesse è la Protezione dei dati, che comprende Data Control e Crittografia. Il primo permette di individuare informazioni sensibili ai fini del GDPR all'interno di tutti i documenti. È una funzione che è stata aggiunta proprio quand'è entrata in vigore la normativa europea sulla gestione dei dati e sfrutta lo stresso agent di protezione dell'endpoint per inventariare i dati personali all'interno dei file. Esegue un monitoraggio delle attività (copia/modifica, eliminazione/spostamento in cloud). Da notare che non impedisce agli utenti si volgere queste attività, semplicemente le intercetta e ne tiene traccia, di modo da garantire la tracciabilità dei dati.

Interessante il fatto che Data Control permette di spostare i dati all'interno del SIEM così da poterli correlare per avere una visione completa di quello che accade nell'infrastruttura IT.

Crittografia è invece una funzione di Full Encryption disponibile solo su piattaforma Windows. Sfrutta bitlocker di Microsoft e permette di applicare le policy per l'encryption, usando una chiave di crittografia direttamente archiviata sulla console, in modo da poter sempre recuperare i file. Interessante la possibilità di obbligare la cifratura delle informazioni copiate sui pendrive.

Crittografia è invece una funzione di Full Encryption disponibile solo su piattaforma Windows. Sfrutta bitlocker di Microsoft e permette di applicare le policy per l'encryption, usando una chiave di crittografia direttamente archiviata sulla console, in modo da poter sempre recuperare i file. Interessante la possibilità di obbligare la cifratura delle informazioni copiate sui pendrive. Sicurezza lato client

Per assicurare una buona protezione informatica all'azienda è spesso necessario installare le protezioni antivirus anche sui dispositivi mobili. Analogamente a quanto accade sui PC, anche qui il client è particolarmente leggero e scarno.In entrambi i casi è possibile attivare la localizzazione e bloccare lo smartphone/tablet in caso di furto o smarrimento, oltre ad avviare la scansione antivirus. È inoltre possibili consultare la cronologia degli eventi per vedere quali app sono state esaminate e con quale esito.

La dashboard

Finora abbiamo spiegato ogni singola impostazione. È il lavoro richiesto alla prima installazione, con la configurazione di tutti gli aspetti della sicurezza aziendale. Una volta liquidata questa incombenza non è più necessario perdere troppo tempo. La Dashboard è tutto quello che occorre per avere una visione d'insieme della situazione. Lo Stato della protezione è un grafico molto intuitivo che propone una panoramica del parco macchine aziendale. Indica gli endpoint protetti, quelli che hanno fatto registrare errori di installazione o nella protezione (scaduta, in attesa di riavvio o su cui manca l'installazione di alcune definizioni).

Lo Stato della protezione è un grafico molto intuitivo che propone una panoramica del parco macchine aziendale. Indica gli endpoint protetti, quelli che hanno fatto registrare errori di installazione o nella protezione (scaduta, in attesa di riavvio o su cui manca l'installazione di alcune definizioni). L'elemento più importante è la Classificazione di tutti i programmi eseguiti e analizzati. Si trova subito sotto e viene operata tramite il motore EDR di Panda, attingendo a un database unico condiviso fra tutti i clienti worldwide, che permette quindi di riconoscere minacce che magari non sono ancora attive nel nostro Continente.

Le bolle con gli incidenti malware danno accesso alla pagina in cui sono identificate tutte le attività sospette, corredate dal percorso in cui sono state localizzate le potenziali minacce e l'azione che è stata intrapresa automaticamente (eliminato, bloccato, disinfettato, eccetera).

Per ciascuna minaccia è possibile seguire il percorso che ha fatto: se è stata eseguita, se è stata scambiata con altri computer, e nel caso quali. In questo modo è più facile risalire all'origine degli incidenti informatici in caso di analisi forense. Si può arrivare a diversi percorsi e tracciare svariati nodi di origine delle minacce, anche mediante grafici particolarmente intuitivi.

Altra occhiata d'insieme che ha una grande importanza è quella che riguarda le applicazioni usate più di frequente. Sotto c'è il dettaglio di ogni programma e dei client sui quali viene eseguito.

Altra occhiata d'insieme che ha una grande importanza è quella che riguarda le applicazioni usate più di frequente. Sotto c'è il dettaglio di ogni programma e dei client sui quali viene eseguito.

Esperienza d'uso

Abbiamo installato Adaptive Defence 360 a titolo di test, completo delle funzionalità Full Encryption, Data Control Patch Management e Advanced Reporting Tool. L'installazione su PC Windows e sistemi Android è stata veloce. Più tempo ha richiesto la configurazione, non per complessità ma perché le opzioni disponibili sono molte e mettere mano a tutte richiede tempo.I sistemi monitorati erano in tutto otto, fra computer, notebook e tablet. Come consigliato dal nostro consulente (che è disposizione di tutti i clienti reali), abbiamo definito le impostazioni di massima, da affinare poi almeno una settimana dopo la prima installazione.

Il motivo è che nella prima fase il software esegue una classificazione in modalità di apprendimento: osserva tutto quello che accade, quindi dopo 7-10 inizia a bloccare le nuove applicazioni e i contenuti non autorizzati.

A riprova, dopo una decina di giorni abbiamo tentato di installare un Wi-Fi Analyzer e ci è stato tassativamente vietato. In una situazione reale avremmo dovuto contattare l'amministratore e chiedere lui di autorizzare l'esecuzione dell'applicazione. Questa eventuale azione ne consente l'esecuzione, ma non in maniera indefinita: se l'applicativo si rivela essere un malware viene nuovamente bloccato.

Questa scelta di campo è importante perché porta l'asticella della sicurezza a livelli molto più alti delle soluzioni che permettono l'esecuzione di app sconosciute, all'interno delle sandbox. In questo caso la sandbox non esiste proprio: l'app non viene eseguita. Abbiamo verificato la stessa efficacia con il blocco delle pagine Internet.

Anche la rilevazione di malware è stata particolarmente zelante. Come d'abitudine, abbiamo intrapreso imprudenti e sconsiderate sessioni di navigazione su siti poco raccomandabili, abbiamo cliccato a man bassa sui link presenti nelle email di spam e simili. AD360 ha bloccato irrimediabilmente tutto, senza darci la possibilità di scegliere di accedere comunque alle pagine malevole.

Anche la rilevazione di malware è stata particolarmente zelante. Come d'abitudine, abbiamo intrapreso imprudenti e sconsiderate sessioni di navigazione su siti poco raccomandabili, abbiamo cliccato a man bassa sui link presenti nelle email di spam e simili. AD360 ha bloccato irrimediabilmente tutto, senza darci la possibilità di scegliere di accedere comunque alle pagine malevole. Su mobile ogni giorno è stata fatta la scansione delle app, e un report sempre disponibile certifica il lavoro di controllo certosino che è stato svolto.

Conclusioni

Panda Adaptive Defense 360 è un prodotto che ci sentiamo di consigliare alle realtà aziendali da SMB in su e aziende strutturate. Sono quelle che trarrebbero i maggiori benefici in termini di tempo e spesa nel controllo da remoto della cyber security di tutto il parco macchine. La qualità del prodotto è indiscutibile, grazie ai controlli capillari che consente, e al motore EDR basato su Zero Trust.Uno dei punti di forza di AD360 è l'integrazione con il patch management, il data control e la crittografia: soluzioni accessorie ma indispensabili per far risparmiare tempo prezioso agli amministratori IT e garantire un livello di sicurezza elevato. Sono proprio il risparmio di tempo e competenze a giocare a favore di questa soluzione, che dopo una configurazione oculata e competente non richiede particolari attenzioni e può essere gestita anche senza disporre di competenze di altissimo livello.

In questo particolare momento storico anche il fatto che la console sia in cloud è di grande importanza, perché permette di fare tutto ciò che occorre da remoto. In una situazione ordinaria sarebbe una semplice comodità. Oggi è una necessità inderogabile, e poterne disporre è senza dubbio un valore aggiunto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX