Zerologon: pronto l'Enforcement mode del Domain Controller

Con il prossimo aggiornamento di Windows sarà attivato per default l'Enforcement mode del Domain Controller, con l'obiettivo di proteggere meglio i sistemi minacciati dalla falla Zerologon.

Con il Patch Tuesday di febbraio Microsoft attiverà per impostazione predefinita l'Enforcement Mode del Domain Controller Netlogon, di modo da proteggere i sistemi esposti dalla falla Zerologon. L'ha annunciato l'azienda di Redmond, che sta prendendo in mano la situazione delle numerose aziende che non hanno ancora aggiornato i propri sistemi per rimediare alla vulnerabilità critica Zerologon, nonostante i ripetuti allarmi e i rimedi.

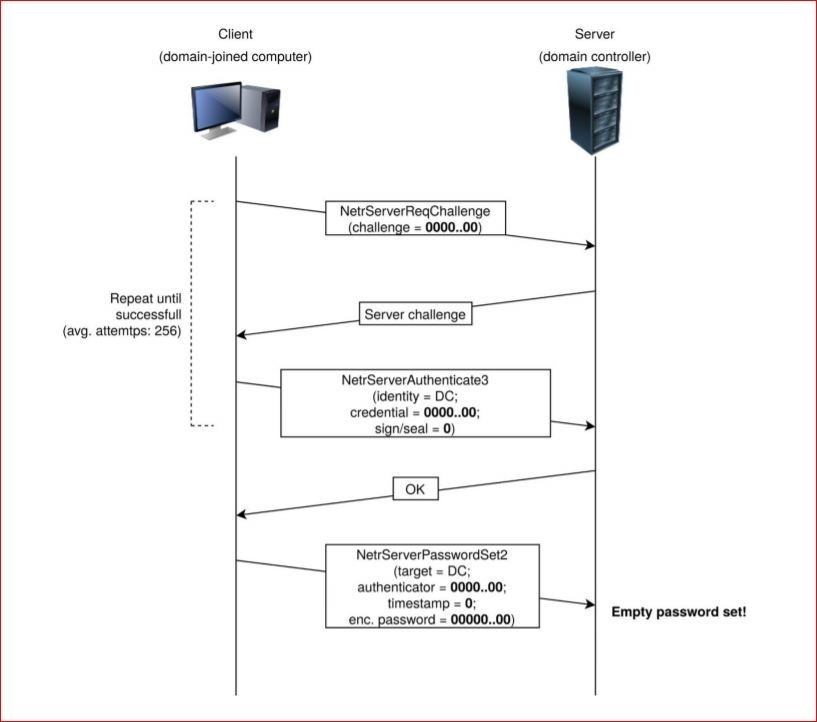

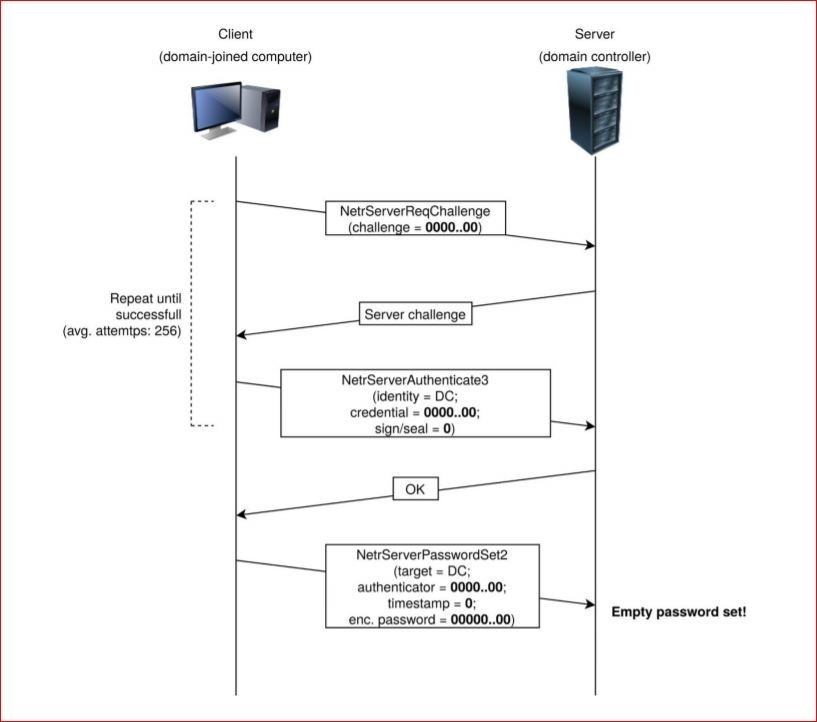

Dato che la falla sfrutta un protocollo RPC (Remote Prcedure Call), Microsoft lo bloccherà per impostazione predefinita. Per la precisione, attiverà per default un “enforcement mode” per il Domain Controller di Microsoft Active Directory. È proprio il Domain Controller ad essere al centro della vulnerabilità Zerologon, perché è lui che risponde alle richieste di autenticazione e verifica gli utenti che si collegano in rete.

Il guaio è che non usa sistemi di cifratura evoluti perché quando fu progettato i client non avevano sufficienti potenzialità. Il risultato è che, tramite un apposito exploit, i cyber criminali possono impersonare l'identità di qualsiasi computer, al momento di autenticarsi con il controller di dominio.

L'enforcement mode del Domain Controller "bloccherà le connessioni vulnerabili da dispositivi non conformi", spiega Aanchal Gupta nel post che annuncia l'iniziativa. In sostanza il cambiamento farà in modo che tutti i dispositivi Windows utilizzino un protocollo RPC protetto, a meno che il gestore del sistema non abiliti volutamente il canale di comunicazione rischioso.

Usare un protocollo RPC protetto significa attivare un metodo di autenticazione che autentica sia l'host che l'utente che effettua una richiesta per un servizio. Così facendo sarà più difficile per i cyber criminali ottenere l'accesso ai controller di dominio e sfruttare la vulnerabilità Zerologon.

Usare un protocollo RPC protetto significa attivare un metodo di autenticazione che autentica sia l'host che l'utente che effettua una richiesta per un servizio. Così facendo sarà più difficile per i cyber criminali ottenere l'accesso ai controller di dominio e sfruttare la vulnerabilità Zerologon.

Microsoft ha pubblicato una prima patch l'11 agosto 2020 non del tutto risolutiva. Ne è attesa una seconda entro la fine del primo trimestre 2021. Nel frattempo è caldeggiata l'installazione della prima correzione di sicurezza, e l'impiego di soluzioni di virtual patching per fornire un ulteriore livello di sicurezza.

In questo periodo di transizione, chi ha attivato Microsoft Defender for Identity riceve anche gli avvisi sugli attacchi o i tentativi di sfruttamento della falla Zerologon.

Dato che la falla sfrutta un protocollo RPC (Remote Prcedure Call), Microsoft lo bloccherà per impostazione predefinita. Per la precisione, attiverà per default un “enforcement mode” per il Domain Controller di Microsoft Active Directory. È proprio il Domain Controller ad essere al centro della vulnerabilità Zerologon, perché è lui che risponde alle richieste di autenticazione e verifica gli utenti che si collegano in rete.

Il guaio è che non usa sistemi di cifratura evoluti perché quando fu progettato i client non avevano sufficienti potenzialità. Il risultato è che, tramite un apposito exploit, i cyber criminali possono impersonare l'identità di qualsiasi computer, al momento di autenticarsi con il controller di dominio.

L'enforcement mode del Domain Controller "bloccherà le connessioni vulnerabili da dispositivi non conformi", spiega Aanchal Gupta nel post che annuncia l'iniziativa. In sostanza il cambiamento farà in modo che tutti i dispositivi Windows utilizzino un protocollo RPC protetto, a meno che il gestore del sistema non abiliti volutamente il canale di comunicazione rischioso.

Usare un protocollo RPC protetto significa attivare un metodo di autenticazione che autentica sia l'host che l'utente che effettua una richiesta per un servizio. Così facendo sarà più difficile per i cyber criminali ottenere l'accesso ai controller di dominio e sfruttare la vulnerabilità Zerologon.

Usare un protocollo RPC protetto significa attivare un metodo di autenticazione che autentica sia l'host che l'utente che effettua una richiesta per un servizio. Così facendo sarà più difficile per i cyber criminali ottenere l'accesso ai controller di dominio e sfruttare la vulnerabilità Zerologon. Zerologon

Vale la pena ricordare che la vulnerabilità Zerologon è fin da subito stata identificata come critica e i cyber criminali hanno iniziato a sfruttarla due settimane dopo la sua divulgazione. Ne hanno approfittato anche gruppi APT pericolosi come il cinese APT10 (alias Cicada, Stone Panda e Cloud Hoppe) e il gruppo Mercury APT.Microsoft ha pubblicato una prima patch l'11 agosto 2020 non del tutto risolutiva. Ne è attesa una seconda entro la fine del primo trimestre 2021. Nel frattempo è caldeggiata l'installazione della prima correzione di sicurezza, e l'impiego di soluzioni di virtual patching per fornire un ulteriore livello di sicurezza.

In questo periodo di transizione, chi ha attivato Microsoft Defender for Identity riceve anche gli avvisi sugli attacchi o i tentativi di sfruttamento della falla Zerologon.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX