Cyber security sotto attacco, APT nord coreano bersaglia i ricercatori Google

I ricercatori della community di sicurezza informatica di Google sono stati bersagliati da attacchi da parte di un gruppo APT nord coreano. Obiettivo: rubare gli exploit zero-day a cui stavano lavorando.

Un gruppo APT sponsorizzato dal governo nord coreano sarebbe dietro agli attacchi che hanno bersagliato alcuni membri della community di sicurezza informatica di Google impegnati nelle ricerche sulle vulnerabilità. A dare la notizia è stato il Google Threat Analysis Group (TAG) di Google, un team di sicurezza specializzato proprio nella caccia a gruppi APT. Stando a quanto riferiscono le fonti di stampa statunitensi, l'obiettivo degli attaccanti sarebbe stato il furto di exploit zero-day usabili in attacchi informatici.

A preoccupare è il quadro d'insieme che si sta dipanando da qualche mese a questa parte, e che vede le aziende di sicurezza informatica sotto attacco da più parti. La pandemia, con l'impennata dell'ecommerce e dello smart working, ha favorito il proliferare di cyber attacchi, lo sfruttamento di tecniche di social engineering sempre più raffinate e l'attuazione di attacchi ransomware. Il cyber crime è più attivo e ricco che mai.

Il settore della cyber security ha risposto bene, con prodotti di nuova generazione di altissimo livello capaci di svolgere attività di detection e response di alto livello. Rilevanti campagne mediatiche hanno sensibilizzato con successo sull'importanza della cyber security. Non è un caso che secondo Clusit quest'anno la spesa in sicurezza informatica crescerà più del PIL. La maggior parte delle aziende ha compreso anche che la formazione di tutto il personale è un elemento chiave per garantire l'operatività aziendale. Tutto questo non rende inefficaci gli attacchi, ma alza il livello di complessità e la laboriosità necessaria per metterli in atto.

Questa risposta non ha scoraggiato i cyber criminali, che si sono distinti per incredibile flessibilità e capacità di adattamento. È presto per affermare che la reazione a quanto sopra sia un'intensificazione degli attacchi contro chi si occupa di difendere le vittime, ma il sospetto c'è.

L'attacco alla supply chain di SolarWinds ha coinvolto alcune delle maggiori aziende di cyber security: Microsoft, FireEye, Malwarebytes, per citarne alcune. È stato un evento globale eccezionale, ma non è stato l'unico. SonicWall, Sophos e ora la community di sicurezza di Google hanno subito attacchi. È presto per trarre conclusioni, ma la situazione è da tenere d'occhio con grande attenzione.

L'attacco alla supply chain di SolarWinds ha coinvolto alcune delle maggiori aziende di cyber security: Microsoft, FireEye, Malwarebytes, per citarne alcune. È stato un evento globale eccezionale, ma non è stato l'unico. SonicWall, Sophos e ora la community di sicurezza di Google hanno subito attacchi. È presto per trarre conclusioni, ma la situazione è da tenere d'occhio con grande attenzione.

Attivato il contatto, i criminali hanno proposto ai ricercatori di collaborare nella ricerca di vulnerabilità. La collaborazione fra ricercatori non è cosa insolita. Si sono mossi in due modi: nel primo caso hanno proposto un progetto comune Visual Studio. Peccato che chi ha accettato la proposta e ha aperto il file Visual Studio ha scaricato inconsapevolmente una backdoor, che ha contattato il server 2C in attesa di comandi.

Nel secondo caso hanno chiesto ai ricercatori di sicurezza di visitare un blog con le informazioni per la ricerca condivisa. Peccato che la pagina inglobasse un codice malevolo che ha infettato i computer dei ricercatori agendo come una backdoor. In entrambi i casi l'obiettivo era sottrarre dai computer dei ricercatori gli exploit zero-day che potevano essere usati in attacchi successivi.

Quello che ha creato preoccupazione è che i computer infettati eseguivano software aggiornati alle ultime versioni, con tutte le patch in regola. Il sospetto è quindi che sia stata sfruttata una combinazione di vulnerabilità zero-day di Chrome e Windows 10 per distribuire il codice dannoso.

Adesso sono in corso le indagini, con la condivisione di tutte le informazioni sugli attacchi registrati da tutte le persone coinvolte. Sono stati individuati i falsi profili social usati per attirare e ingannare i membri della comunità infosec.

A preoccupare è il quadro d'insieme che si sta dipanando da qualche mese a questa parte, e che vede le aziende di sicurezza informatica sotto attacco da più parti. La pandemia, con l'impennata dell'ecommerce e dello smart working, ha favorito il proliferare di cyber attacchi, lo sfruttamento di tecniche di social engineering sempre più raffinate e l'attuazione di attacchi ransomware. Il cyber crime è più attivo e ricco che mai.

Il settore della cyber security ha risposto bene, con prodotti di nuova generazione di altissimo livello capaci di svolgere attività di detection e response di alto livello. Rilevanti campagne mediatiche hanno sensibilizzato con successo sull'importanza della cyber security. Non è un caso che secondo Clusit quest'anno la spesa in sicurezza informatica crescerà più del PIL. La maggior parte delle aziende ha compreso anche che la formazione di tutto il personale è un elemento chiave per garantire l'operatività aziendale. Tutto questo non rende inefficaci gli attacchi, ma alza il livello di complessità e la laboriosità necessaria per metterli in atto.

Questa risposta non ha scoraggiato i cyber criminali, che si sono distinti per incredibile flessibilità e capacità di adattamento. È presto per affermare che la reazione a quanto sopra sia un'intensificazione degli attacchi contro chi si occupa di difendere le vittime, ma il sospetto c'è.

L'attacco alla supply chain di SolarWinds ha coinvolto alcune delle maggiori aziende di cyber security: Microsoft, FireEye, Malwarebytes, per citarne alcune. È stato un evento globale eccezionale, ma non è stato l'unico. SonicWall, Sophos e ora la community di sicurezza di Google hanno subito attacchi. È presto per trarre conclusioni, ma la situazione è da tenere d'occhio con grande attenzione.

L'attacco alla supply chain di SolarWinds ha coinvolto alcune delle maggiori aziende di cyber security: Microsoft, FireEye, Malwarebytes, per citarne alcune. È stato un evento globale eccezionale, ma non è stato l'unico. SonicWall, Sophos e ora la community di sicurezza di Google hanno subito attacchi. È presto per trarre conclusioni, ma la situazione è da tenere d'occhio con grande attenzione. Che cos'è successo in Google

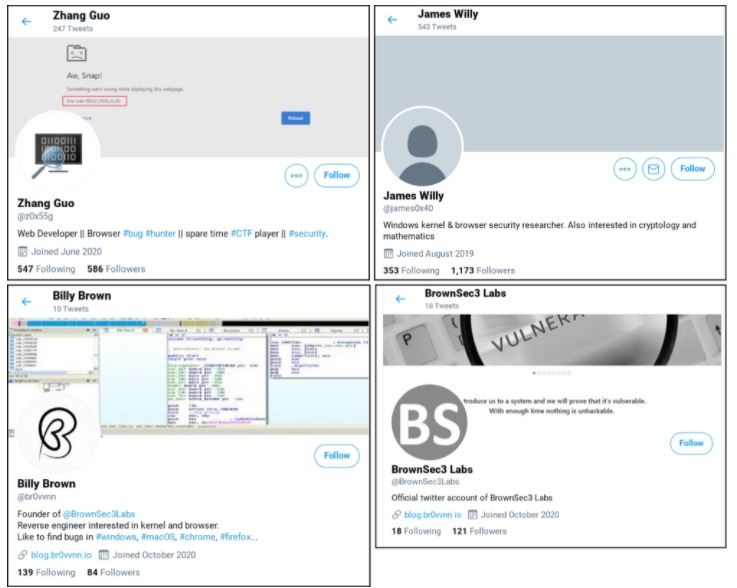

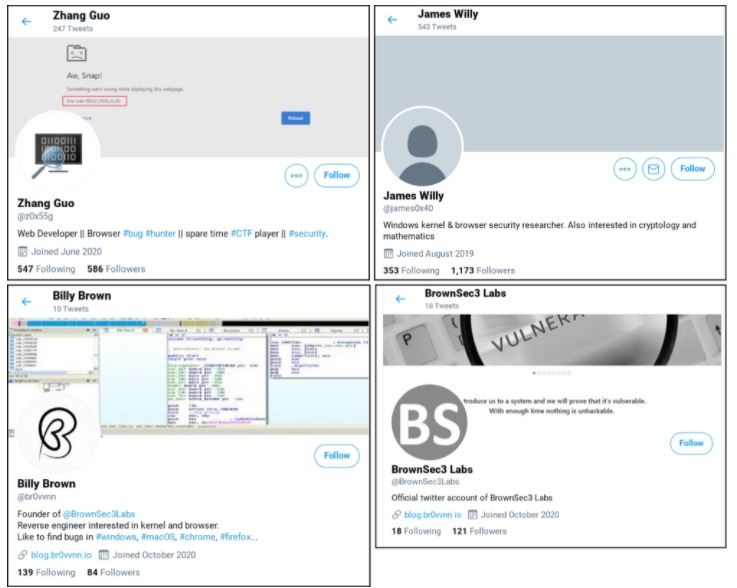

Tornando all'ultimo evento di cui si ha notizia, Google ha pubblicato un report in cui afferma che un gruppo nordcoreano ha utilizzato più profili su vari social network (Twitter, LinkedIn, Telegram, Discord e Keybase) per contattare i ricercatori di sicurezza sotto mentite spoglie.Attivato il contatto, i criminali hanno proposto ai ricercatori di collaborare nella ricerca di vulnerabilità. La collaborazione fra ricercatori non è cosa insolita. Si sono mossi in due modi: nel primo caso hanno proposto un progetto comune Visual Studio. Peccato che chi ha accettato la proposta e ha aperto il file Visual Studio ha scaricato inconsapevolmente una backdoor, che ha contattato il server 2C in attesa di comandi.

Nel secondo caso hanno chiesto ai ricercatori di sicurezza di visitare un blog con le informazioni per la ricerca condivisa. Peccato che la pagina inglobasse un codice malevolo che ha infettato i computer dei ricercatori agendo come una backdoor. In entrambi i casi l'obiettivo era sottrarre dai computer dei ricercatori gli exploit zero-day che potevano essere usati in attacchi successivi.

Quello che ha creato preoccupazione è che i computer infettati eseguivano software aggiornati alle ultime versioni, con tutte le patch in regola. Il sospetto è quindi che sia stata sfruttata una combinazione di vulnerabilità zero-day di Chrome e Windows 10 per distribuire il codice dannoso.

Adesso sono in corso le indagini, con la condivisione di tutte le informazioni sugli attacchi registrati da tutte le persone coinvolte. Sono stati individuati i falsi profili social usati per attirare e ingannare i membri della comunità infosec.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX