Malware Emotet neutralizzato da Europol e Eurojust

Un'azione coordinata da Europol ed Eurojust che ha richiesto un'ampia collaborazione di forze dell'ordine ha smantellato la rete di Emotet. Ora i sistemi infetti fanno capo ai server controllati dalla giustizia.

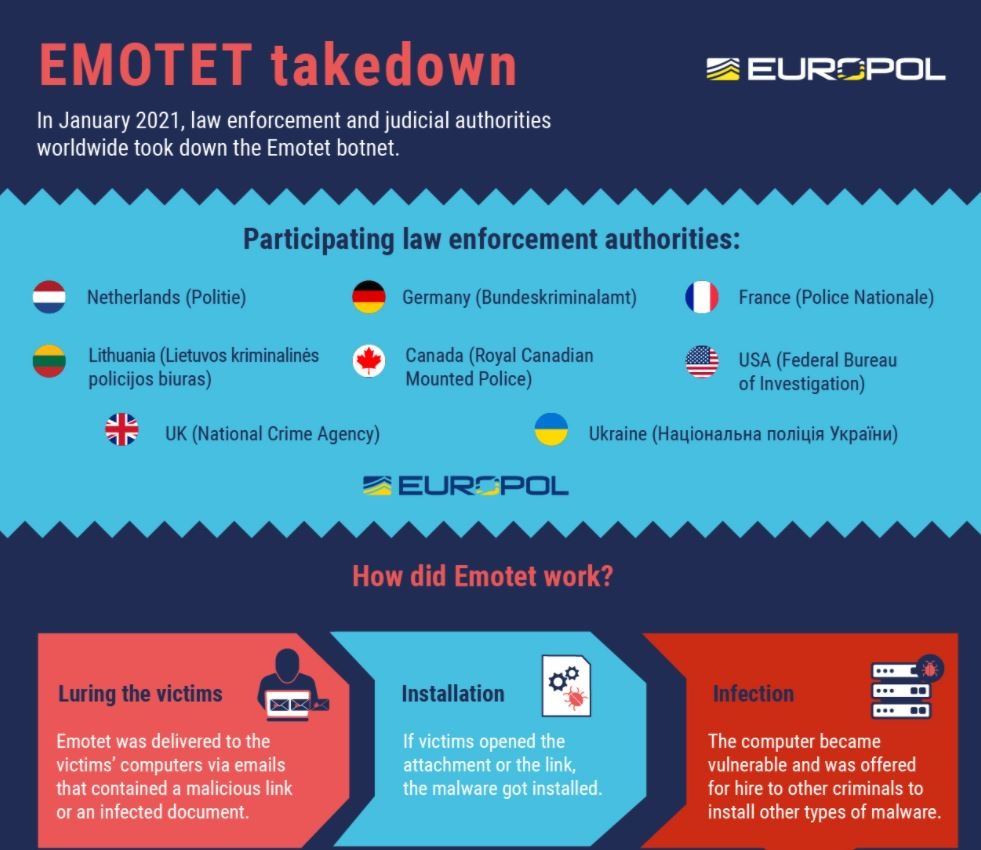

Emotet, il malware più pericoloso del mondo in questo momento, è stato neutralizzato da un'azione coordinata da Europol ed Eurojust, che ha visto la collaborazione delle autorità di Olanda, Germania, Stati Uniti, Regno Unito, Francia, Lituania, Canada e Ucraina.

L'operazione, condotta nell'ambito della European Multidisciplinary Platform Against Criminal Threats (EMPACT), ha consentito agli investigatori di prendere il controllo delle infrastrutture e di interrompere le azioni criminali legate a Emotet.

Parliamo di uno dei servizi di criminalità informatica più professionali e longevi, che è stato scoperto per la prima volta come trojan bancario nel 2014. Da allora il malware si è evoluto e attualmente l'infrastruttura Emotet fungeva da passepartout per introdursi illegalmente dei sistemi informatici di tutto il mondo.

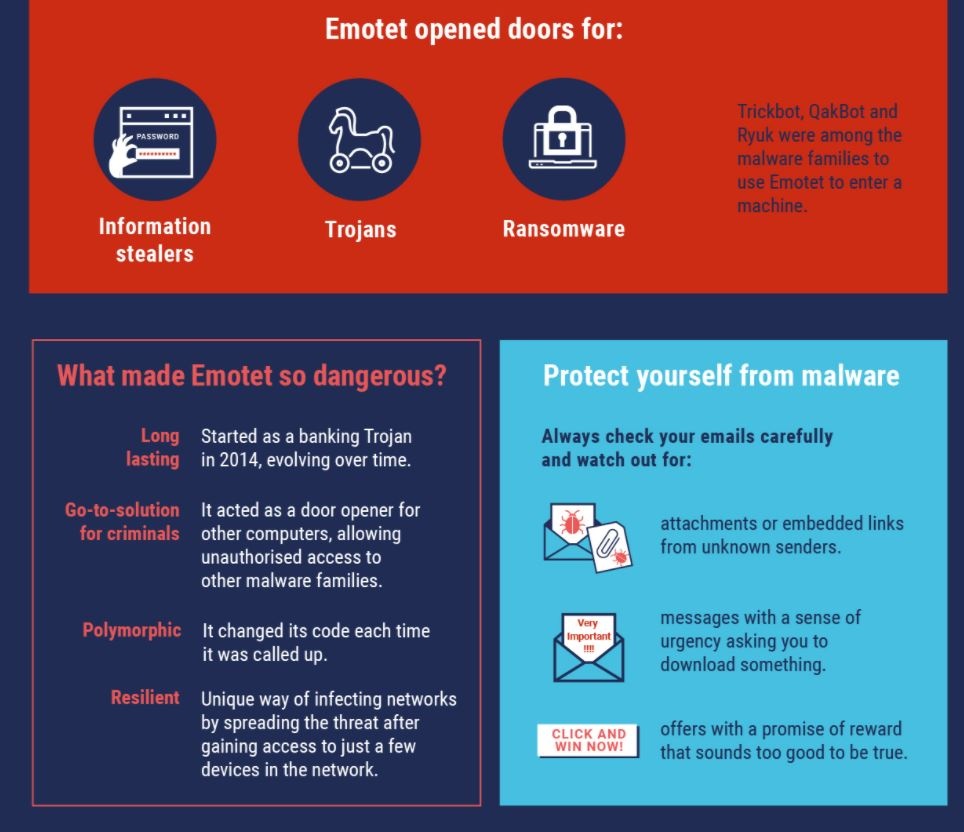

Le "chiavi" per questo accesso universale venivano vedute a gruppi criminali che le impiegavano per scatenare attività illecite di ogni tipo, dal furto di credenziali al ransomware.

È ad Emotet che si deve il salto di qualità degli attacchi perpetrati tramite la posta elettronica. I cyber criminali avevano ideato un processo completamente automatizzato per depositare il malware Emotet nei computer delle vittime tramite allegati email infetti. Alla base c'era un'ampia varietà di esche, non ultime quelle a tema COVID-19 che sono state particolarmente efficaci in tempo di pandemia. Si ricordano anche le false fatture da saldare, e le mail fasulle dei corrieri che chiedono ulteriori dati per la consegna.

È ad Emotet che si deve il salto di qualità degli attacchi perpetrati tramite la posta elettronica. I cyber criminali avevano ideato un processo completamente automatizzato per depositare il malware Emotet nei computer delle vittime tramite allegati email infetti. Alla base c'era un'ampia varietà di esche, non ultime quelle a tema COVID-19 che sono state particolarmente efficaci in tempo di pandemia. Si ricordano anche le false fatture da saldare, e le mail fasulle dei corrieri che chiedono ulteriori dati per la consegna.

In tutti i casi il leitmotiv è stato un file Word dannoso, direttamente allegato all'email o scaricabile facendo clic su un link all'interno del messaggio. Bastava aprire questo documento (a volte con esplicita richiesta di abilitare le macro) per fare che il codice dannoso eseguisse e installasse il malware Emotet sul computer di una vittima.

Emotet è stato insomma usato come loader, e in questo ruolo è stato uno dei protagonisti della scena criminale, permettendo a TrickBot e Ryuk di beneficiarne. Inoltre, il suo modo unico di infettare le reti con movimenti laterali dopo aver ottenuto l'accesso a pochi dispositivi lo ha reso uno dei malware più resilienti in natura.

Il risultato è stato l'azione di questa settimana, con cui forze dell'ordine e autorità giudiziarie hanno preso il controllo di centinaia di server che erano parte dell'infrastruttura, interrompendo le attività dall'interno. Gli investigatori hanno reindirizzato le macchine infette verso i server controllati dalle forze dell'ordine, di modo che non possano più essere usati per attività criminali.

Il risultato è stato l'azione di questa settimana, con cui forze dell'ordine e autorità giudiziarie hanno preso il controllo di centinaia di server che erano parte dell'infrastruttura, interrompendo le attività dall'interno. Gli investigatori hanno reindirizzato le macchine infette verso i server controllati dalle forze dell'ordine, di modo che non possano più essere usati per attività criminali.

Gli investigatori olandesi hanno messo le mani anche su una banca dati contenente indirizzi email, nomi utente e password rubati con Emotet. Chiunque voglia sincerarsi di non essere fra le vittime può verificarlo collegandosi a questa pagina.

“Emotet è stata una delle maggiori famiglie di malware distribuiti nel corso degli ultimi anni. Storicamente associato alle frodi bancarie, dal 2017 è stato utilizzato per attività di spam e come malware post-compromissione su un insieme limitato di clienti. Tra ottobre 2020 e gennaio 2021, abbiamo osservato Emotet distribuito in diverse varianti che sono state utilizzate per attacchi ransomware ed è quindi plausibile che ora osserveremo un calo nel numero delle vittime compromesse da questa tipologia di attacco. Mandiant ha osservato che gli aggressori spesso ricostruiscono le loro botnet in seguito ai takedown, tuttavia la probabilità che questo avvenga dipende da quanto erano importanti per gli attacchi le persone che sono state arrestate. In particolare, gli aggressori che erano a capo di Emotet avevano legami con altre operazioni di distribuzione di malware come Trickbot, Wakbot e Silentnight. Oltre a propagare queste famiglie come payload post-compromissione, abbiamo avuto modo di osservare in passato la distribuzione di Emotet da parte di queste famiglie stesse di malware. Questi legami esistenti e la rinnovata attività di spam potrebbero essere sfruttate per ricostruire la botnet”.

Sherrod DeGrippo, Senior Director of Threat Research and Detection di Proofpoint

“Emotet ci accompagna ormai da molti anni. TA542, l'autore della botnet, è stato individuato da Proofpoint dal 2014, quando sono emersi i report sul loro payload più noto, Emotet.Da allora è diventato noto come una delle minacce più dirompenti del mondo. Ciò che rende Emotet particolarmente pericoloso per le organizzazioni è che è stato il punto di appoggio principale per lo sviluppo di altri trojan bancari. Ora, qualsiasi trojan bancario mainstream può causare devastanti attacchi ransomware. Il loro volume è particolarmente esteso, da quando Emotet è in funzione osserviamo infatti centinaia di migliaia di e-mail al giornoA questo punto, è difficile dire cosa porterà questa azione globale. Gli eventi delle forze dell'ordine possono avere - e in precedenza hanno avuto - un impatto variabile sull'interruzione della tecnologia e degli operatori di queste botnet su larga scala. Considerando che questa azione sembra essere stata portata sull'infrastruttura backend della botnet, potrebbe davvero essere la fine. Inoltre, se gli autori dietro la botnet (TA542) sono stati arrestati o in qualche modo la loro attività interrotta, anche questo potrebbe avere un impatto significativo sul potenziale delle operazioni future.”

Lotem Finkelsteen, Head of Threat Intelligence di Check Point Software Technologies:

“Emotet, che era un Trojan bancario ed è divenuto in seguito una botnet in piena regola, è stato di gran lunga il malware più diffuso e di maggior successo del 2020. I dati della rete di intelligence ThreatCloud di Check Point mostrano che Emotet ha avuto un impatto sulle reti del 19% delle organizzazioni globali nel corso dello scorso anno.

Emotet deve la sua reputazione non solo alla sua natura dinamica e alle caratteristiche tecniche uniche, ma anche al modello di business criminale altamente organizzato che ha sviluppato. Invece di agire da sole, le persone dietro a Emotet hanno collaborato con altri gruppi criminali come Trickbot e Ryuk Ransomware, creando una partnership molto efficace.

In questa feroce coalizione, Emotet, attraverso la sua ampia infrastruttura mondiale, è stato il punto d'ingresso di aziende e organizzazioni in tutto il mondo. La vasta base di infezioni è stata venduta a Trickbot, che si diffondeva all'interno delle reti mirate, attentamente selezionate per settore e, a sua volta, ha rivenduto le reti infette ad attaccanti ransomware come Ryuk. Questa è stata l'infrastruttura alla base del successo degli attacchi ransomware negli ultimi anni.

La botnet Emotet, che attira le vittime tramite email di phishing, solo nel 2020 ha inviato email a oltre 150.000 soggetti diversi con oltre 100.000 nomi di file diversi. Ha adattato costantemente le email di phishing agli interessi delle vittime e agli eventi globali (ad esempio la pandemia COVID-19 o il Black Friday).

Sebbene l'annuncio di Europol possa sembrare astratto, vale la pena ricordare che Emotet ha avuto impatto su 1 organizzazione su 5 in tutto il mondo. Questa notizia pertanto riflette l'importanza delle cyber task force globali e della condivisione degli interessi con l'obiettivo di proteggere il pubblico dalle minacce informatiche che hanno causato perdite di milioni di dollari, se non di più".

L'operazione, condotta nell'ambito della European Multidisciplinary Platform Against Criminal Threats (EMPACT), ha consentito agli investigatori di prendere il controllo delle infrastrutture e di interrompere le azioni criminali legate a Emotet.

Parliamo di uno dei servizi di criminalità informatica più professionali e longevi, che è stato scoperto per la prima volta come trojan bancario nel 2014. Da allora il malware si è evoluto e attualmente l'infrastruttura Emotet fungeva da passepartout per introdursi illegalmente dei sistemi informatici di tutto il mondo.

Le "chiavi" per questo accesso universale venivano vedute a gruppi criminali che le impiegavano per scatenare attività illecite di ogni tipo, dal furto di credenziali al ransomware.

È ad Emotet che si deve il salto di qualità degli attacchi perpetrati tramite la posta elettronica. I cyber criminali avevano ideato un processo completamente automatizzato per depositare il malware Emotet nei computer delle vittime tramite allegati email infetti. Alla base c'era un'ampia varietà di esche, non ultime quelle a tema COVID-19 che sono state particolarmente efficaci in tempo di pandemia. Si ricordano anche le false fatture da saldare, e le mail fasulle dei corrieri che chiedono ulteriori dati per la consegna.

È ad Emotet che si deve il salto di qualità degli attacchi perpetrati tramite la posta elettronica. I cyber criminali avevano ideato un processo completamente automatizzato per depositare il malware Emotet nei computer delle vittime tramite allegati email infetti. Alla base c'era un'ampia varietà di esche, non ultime quelle a tema COVID-19 che sono state particolarmente efficaci in tempo di pandemia. Si ricordano anche le false fatture da saldare, e le mail fasulle dei corrieri che chiedono ulteriori dati per la consegna. In tutti i casi il leitmotiv è stato un file Word dannoso, direttamente allegato all'email o scaricabile facendo clic su un link all'interno del messaggio. Bastava aprire questo documento (a volte con esplicita richiesta di abilitare le macro) per fare che il codice dannoso eseguisse e installasse il malware Emotet sul computer di una vittima.

Malware a noleggio

Il fatto che Emotet fosse più di un semplice malware è indicato anche dal fatto che questa arma informatica è stata offerta a noleggio a gruppi di cyber criminali, che a loro volta lo hanno usato per diffondere altri tipi di malware, come trojan e ransomware.Emotet è stato insomma usato come loader, e in questo ruolo è stato uno dei protagonisti della scena criminale, permettendo a TrickBot e Ryuk di beneficiarne. Inoltre, il suo modo unico di infettare le reti con movimenti laterali dopo aver ottenuto l'accesso a pochi dispositivi lo ha reso uno dei malware più resilienti in natura.

La fine di un'era

L'infrastruttura utilizzata da Emotet comprendeva diverse centinaia di server situati in tutto il mondo. Tutti avevano funzionalità diverse nella gestione dei computer delle vittime e nella diffusione dei contagi. Per danneggiare duramente l'infrastruttura Emotet le forze dell'ordine hanno dovuto collaborare e creare una strategia operativa senza precedenti. Il risultato è stato l'azione di questa settimana, con cui forze dell'ordine e autorità giudiziarie hanno preso il controllo di centinaia di server che erano parte dell'infrastruttura, interrompendo le attività dall'interno. Gli investigatori hanno reindirizzato le macchine infette verso i server controllati dalle forze dell'ordine, di modo che non possano più essere usati per attività criminali.

Il risultato è stato l'azione di questa settimana, con cui forze dell'ordine e autorità giudiziarie hanno preso il controllo di centinaia di server che erano parte dell'infrastruttura, interrompendo le attività dall'interno. Gli investigatori hanno reindirizzato le macchine infette verso i server controllati dalle forze dell'ordine, di modo che non possano più essere usati per attività criminali. Gli investigatori olandesi hanno messo le mani anche su una banca dati contenente indirizzi email, nomi utente e password rubati con Emotet. Chiunque voglia sincerarsi di non essere fra le vittime può verificarlo collegandosi a questa pagina.

Le reazioni degli addetti ai lavori

Kimberly Goody, Senior Manager of Cybercrime Analysis, Mandiant Threat Intelligence“Emotet è stata una delle maggiori famiglie di malware distribuiti nel corso degli ultimi anni. Storicamente associato alle frodi bancarie, dal 2017 è stato utilizzato per attività di spam e come malware post-compromissione su un insieme limitato di clienti. Tra ottobre 2020 e gennaio 2021, abbiamo osservato Emotet distribuito in diverse varianti che sono state utilizzate per attacchi ransomware ed è quindi plausibile che ora osserveremo un calo nel numero delle vittime compromesse da questa tipologia di attacco. Mandiant ha osservato che gli aggressori spesso ricostruiscono le loro botnet in seguito ai takedown, tuttavia la probabilità che questo avvenga dipende da quanto erano importanti per gli attacchi le persone che sono state arrestate. In particolare, gli aggressori che erano a capo di Emotet avevano legami con altre operazioni di distribuzione di malware come Trickbot, Wakbot e Silentnight. Oltre a propagare queste famiglie come payload post-compromissione, abbiamo avuto modo di osservare in passato la distribuzione di Emotet da parte di queste famiglie stesse di malware. Questi legami esistenti e la rinnovata attività di spam potrebbero essere sfruttate per ricostruire la botnet”.

Sherrod DeGrippo, Senior Director of Threat Research and Detection di Proofpoint

“Emotet ci accompagna ormai da molti anni. TA542, l'autore della botnet, è stato individuato da Proofpoint dal 2014, quando sono emersi i report sul loro payload più noto, Emotet.Da allora è diventato noto come una delle minacce più dirompenti del mondo. Ciò che rende Emotet particolarmente pericoloso per le organizzazioni è che è stato il punto di appoggio principale per lo sviluppo di altri trojan bancari. Ora, qualsiasi trojan bancario mainstream può causare devastanti attacchi ransomware. Il loro volume è particolarmente esteso, da quando Emotet è in funzione osserviamo infatti centinaia di migliaia di e-mail al giornoA questo punto, è difficile dire cosa porterà questa azione globale. Gli eventi delle forze dell'ordine possono avere - e in precedenza hanno avuto - un impatto variabile sull'interruzione della tecnologia e degli operatori di queste botnet su larga scala. Considerando che questa azione sembra essere stata portata sull'infrastruttura backend della botnet, potrebbe davvero essere la fine. Inoltre, se gli autori dietro la botnet (TA542) sono stati arrestati o in qualche modo la loro attività interrotta, anche questo potrebbe avere un impatto significativo sul potenziale delle operazioni future.”

Lotem Finkelsteen, Head of Threat Intelligence di Check Point Software Technologies:

“Emotet, che era un Trojan bancario ed è divenuto in seguito una botnet in piena regola, è stato di gran lunga il malware più diffuso e di maggior successo del 2020. I dati della rete di intelligence ThreatCloud di Check Point mostrano che Emotet ha avuto un impatto sulle reti del 19% delle organizzazioni globali nel corso dello scorso anno.

Emotet deve la sua reputazione non solo alla sua natura dinamica e alle caratteristiche tecniche uniche, ma anche al modello di business criminale altamente organizzato che ha sviluppato. Invece di agire da sole, le persone dietro a Emotet hanno collaborato con altri gruppi criminali come Trickbot e Ryuk Ransomware, creando una partnership molto efficace.

In questa feroce coalizione, Emotet, attraverso la sua ampia infrastruttura mondiale, è stato il punto d'ingresso di aziende e organizzazioni in tutto il mondo. La vasta base di infezioni è stata venduta a Trickbot, che si diffondeva all'interno delle reti mirate, attentamente selezionate per settore e, a sua volta, ha rivenduto le reti infette ad attaccanti ransomware come Ryuk. Questa è stata l'infrastruttura alla base del successo degli attacchi ransomware negli ultimi anni.

La botnet Emotet, che attira le vittime tramite email di phishing, solo nel 2020 ha inviato email a oltre 150.000 soggetti diversi con oltre 100.000 nomi di file diversi. Ha adattato costantemente le email di phishing agli interessi delle vittime e agli eventi globali (ad esempio la pandemia COVID-19 o il Black Friday).

Sebbene l'annuncio di Europol possa sembrare astratto, vale la pena ricordare che Emotet ha avuto impatto su 1 organizzazione su 5 in tutto il mondo. Questa notizia pertanto riflette l'importanza delle cyber task force globali e della condivisione degli interessi con l'obiettivo di proteggere il pubblico dalle minacce informatiche che hanno causato perdite di milioni di dollari, se non di più".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX