VMWare ESXi: falle sfruttate per crittografare i dischi virtuali

Due vulnerabilità note di VMWare ESXi sono state sfruttate da un gruppo ransomware per crittografare i dischi virtuali creando gravi danni alle aziende vittime.

L'hypervisor VMWare ESXi è afflitto da due vulnerabilità che sono già state sfruttate da un gruppo ransomware. Si tratta delle falle note CVE-2019-5544 e CVE-2020-3992, due vulnerabilità note con valutazione CVSSV3 di 9.8 (quindi di livello critico) per le quali l'azienda aveva emesso a suo tempo un avviso e le relative patch.

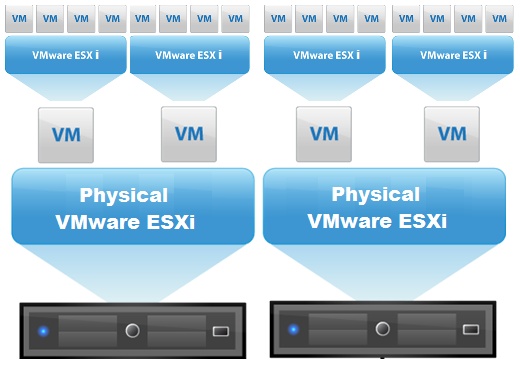

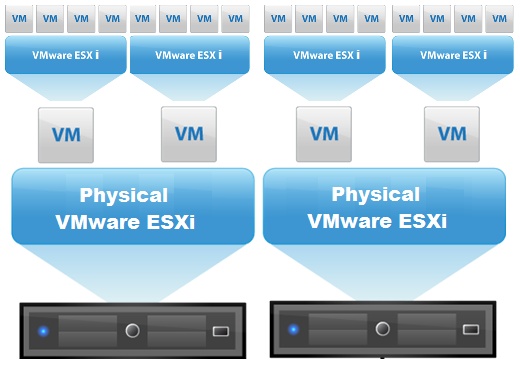

Il dispositivo interessato, VMware ESXi, è una soluzione hypervisor che consente a più macchine virtuali di condividere lo stesso spazio di archiviazione. Entrambi i bug agiscono sul Service Location Protocol (SLP), ossia il protocollo usato dai dispositivi della stessa rete per "trovarsi".

Sfruttando suddette vulnerabilità mediante un apposito exploit, un attaccante presente in rete può inviare richieste SLP a un dispositivo ESXi e assumerne il controllo. Per farlo non è necessario compromettere prima il server vCenter VMWare a cui riportano le istanze ESXi.

I primi attacchi ad approfittare di questo scenario sono stati individuati lo scorso ottobre e sono connessi a un gruppo criminale che ha usato il ransomware RansomExx. La cronologia dell'attacco è un classico. Prima gli attaccanti hanno ottenuto l'accesso a un dispositivo collegato alla rete aziendale. Una volta dentro, hanno attaccato le istanze ESXi e hanno crittografato i dischi rigidi virtuali.

L'attacco ha causato enormi danni alle aziende, con interruzioni prolungate del lavoro perché i dischi virtuali ESXi vengono solitamente utilizzati per l'archivio centralizzato dei dati provenienti da più sistemi.

L'attacco ha causato enormi danni alle aziende, con interruzioni prolungate del lavoro perché i dischi virtuali ESXi vengono solitamente utilizzati per l'archivio centralizzato dei dati provenienti da più sistemi.

La soluzione per ridurre i rischi c'è: gli amministratori di sistema delle aziende che hanno in uso soluzioni VMWare ESXi devono applicare le patch che sono disponibili e, qualora non fosse indispensabile, disabilitare il supporto SLP.

Il gruppo dietro a RansomExx (noto anche come Defray777) è l'unico al momento noto per avere sfruttato questa vulnerabilità. Tuttavia ci sono indizi che lasciano intendere che anche il gruppo criminale dietro al ransomware Babuk Locker abbia le competenze e gli strumenti per condurre azioni simili.

Difficilmente un attacco di successo passa inosservato nel mondo del cyber crime, e qualsiasi idea che porti a buon fine gli attacchi informatici viene velocemente imitata grazie all'impressionante resilienza del cyber crime. Quello che continua a sorprendere è che, in uno scenario di continui attacchi contro aziende e istituzioni, permangano forti ritardi nell'installazione delle patch, lasciando aperte le porte ai cyber attacchi.

Inoltre, l'attacco oggetto di questo articolo, come molti altri, parte con la violazione riuscita di un computer connesso in rete. È l'ennesima conferma della necessità di rafforzare la sicurezza degli endpoint con soluzioni EDR di ultima generazione e di avviare corsi di formazione continui sulla cyber security a tutti i dipendenti.

Il dispositivo interessato, VMware ESXi, è una soluzione hypervisor che consente a più macchine virtuali di condividere lo stesso spazio di archiviazione. Entrambi i bug agiscono sul Service Location Protocol (SLP), ossia il protocollo usato dai dispositivi della stessa rete per "trovarsi".

Sfruttando suddette vulnerabilità mediante un apposito exploit, un attaccante presente in rete può inviare richieste SLP a un dispositivo ESXi e assumerne il controllo. Per farlo non è necessario compromettere prima il server vCenter VMWare a cui riportano le istanze ESXi.

I primi attacchi ad approfittare di questo scenario sono stati individuati lo scorso ottobre e sono connessi a un gruppo criminale che ha usato il ransomware RansomExx. La cronologia dell'attacco è un classico. Prima gli attaccanti hanno ottenuto l'accesso a un dispositivo collegato alla rete aziendale. Una volta dentro, hanno attaccato le istanze ESXi e hanno crittografato i dischi rigidi virtuali.

L'attacco ha causato enormi danni alle aziende, con interruzioni prolungate del lavoro perché i dischi virtuali ESXi vengono solitamente utilizzati per l'archivio centralizzato dei dati provenienti da più sistemi.

L'attacco ha causato enormi danni alle aziende, con interruzioni prolungate del lavoro perché i dischi virtuali ESXi vengono solitamente utilizzati per l'archivio centralizzato dei dati provenienti da più sistemi. La soluzione per ridurre i rischi c'è: gli amministratori di sistema delle aziende che hanno in uso soluzioni VMWare ESXi devono applicare le patch che sono disponibili e, qualora non fosse indispensabile, disabilitare il supporto SLP.

Il gruppo dietro a RansomExx (noto anche come Defray777) è l'unico al momento noto per avere sfruttato questa vulnerabilità. Tuttavia ci sono indizi che lasciano intendere che anche il gruppo criminale dietro al ransomware Babuk Locker abbia le competenze e gli strumenti per condurre azioni simili.

Difficilmente un attacco di successo passa inosservato nel mondo del cyber crime, e qualsiasi idea che porti a buon fine gli attacchi informatici viene velocemente imitata grazie all'impressionante resilienza del cyber crime. Quello che continua a sorprendere è che, in uno scenario di continui attacchi contro aziende e istituzioni, permangano forti ritardi nell'installazione delle patch, lasciando aperte le porte ai cyber attacchi.

Inoltre, l'attacco oggetto di questo articolo, come molti altri, parte con la violazione riuscita di un computer connesso in rete. È l'ennesima conferma della necessità di rafforzare la sicurezza degli endpoint con soluzioni EDR di ultima generazione e di avviare corsi di formazione continui sulla cyber security a tutti i dipendenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 02

Computer Gross - Scopri le soluzioni storage Samsung

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro