Didattica a distanza: aule online sotto attacco

Kaspersky tira un bilancio della sicurezza nell'ambito dell'education: la didattica a distanza è stata ed è tuttora sotto attacco.

La pandemia ha svuotato le classi e obbligato milioni di studenti in tutto il mondo a usare la didattica a distanza (DAD). Un provvedimento di emergenza che ha trovato impreparati studenti e istituti. Entrambi non disponevano della dotazione tecnologica necessaria. Gli istituti non avevano a disposizione le adeguate misure di sicurezza informatica.

Quello che è successo ormai è storia: a giugno Microsoft Security Intelligence ha conteggiato che il settore dell'istruzione era afflitto dal 61% dei 7,7 milioni di attacchi malware circolanti. Insomma, è stato il settore più bersagliato in assoluto. Lo Zoombombing è entrato nel lessico popolare, poi è stata la volta degli attacchi ransomware contro scuole e università e delle campagne di phishing mirato di ampia portata.

La pandemia non è ancora storia passata. Molti studenti proseguono la DAD almeno in parte, il che significa che i rischi informatici sono tutt'altro che alle spalle. Non solo: sono in molti a ritenere che, come accade con lo smart working, l'apprendimento online non cadrà nel dimenticatoio a fine pandemia.

È quindi imperativo che le scuole di ogni ordine e grado si dotino di piattaforme sicure per la DAD, oltre che di soluzioni di Detection & Response atte a tutelare i propri studenti dalle insidie della rete. Gli studenti, dal canto loro, dovranno adottare le basilari regole di cyber hygiene per mettersi al riparo dai guai.

I ricercatori di Kaspersky hanno analizzato i rischi informatici di scuole e università e hanno stilato una lista di indicazioni chiare da adottare. Le minacce analizzate sono quelle al momento più frequenti: il phishing che usa come esca le piattaforme di apprendimento online e le applicazioni di videoconferenza e gli attacchi DDoS che bersagliano il settore dell'istruzione.

Da notare che phishing e malware di vario genere viaggiano spesso in coppia con i "temi caldi", che per gli studenti sono i nomi delle piattaforme di e-learning. Le email esca contengono link a siti fasulli che scaricano minacce come quelle indicate sopra. Hanno spopolato le registrazioni di domini falsi che richiamavano piattaforme popolari come Google Classroom e Zoom.

Una falsa pagina di login di ZoomDa fine aprile a metà giugno 2020 sono stati conteggiati 2.449 nuovi domini relativi a Zoom, 32 dei quali dannosi e 320 erano "sospetti". Lo stesso è valso per Microsoft Teams e Google Meet. Gli utenti che, seguendo i link nelle email, approdavano a queste pagine scaricavano programmi dannosi, o subivano il furto delle proprie credenziali, mettendosi a rischio di ulteriori cyber attacchi.

Una falsa pagina di login di ZoomDa fine aprile a metà giugno 2020 sono stati conteggiati 2.449 nuovi domini relativi a Zoom, 32 dei quali dannosi e 320 erano "sospetti". Lo stesso è valso per Microsoft Teams e Google Meet. Gli utenti che, seguendo i link nelle email, approdavano a queste pagine scaricavano programmi dannosi, o subivano il furto delle proprie credenziali, mettendosi a rischio di ulteriori cyber attacchi.

Le email fraudolente tipicamente avvisavano di una sospensione delle lezioni, di aver saltato una sessione d'esame o di avere problemi con l'account che avrebbero impedito di proseguire con la DAD. Inutile dire che le pagine false erano incredibilmente credibili e ben fatte, in modo da trarre in inganno la maggior parte delle vittime.

Il punto di partenza da cui si sono mossi i criminali informatici è semplice: tutta la famiglia lavora e studia connessa allo stesso modem domestico (quindi poco sicuro). Il genitore che ha un incarico professionale di rilevo probabilmente ha un computer ben protetto, un filtro email che lo mette al riparo dalla maggior parte delle minacce e ha seguito corsi di formazione che gli hanno insegnato a gestire le minacce informatiche. Il figlio no, perché del resto studia e basta, non maneggia dati critici.

Come arrivare all'azienda del genitore? Colpendo il figlio, ossia attaccando il suo computer tramite una email di phishing ben confezionata. Una volta "bucato" quel computer diventa semplice muoversi nella poco difesa rete domestica per infiltrarsi nel computer del genitore e arrivare alla sua azienda, magando attraversando la connessione VPN, che trasporta tutti i tipi di dati, malware compresi.

Lo scenario, illustrato tempo fa da Gastone Nencini di trend Micro, sembra macchiavellico e talmente remoto da suscitare ilarità. In realtà non c'è nulla da ridere. Abbiamo visto in questi mesi che i criminali informatici hanno studiato ogni modo possibile per colpire le aziende sfruttando le vulnerabilità degli smart workers. Hanno messo a punto attacchi ben più macchinosi di quello ipotizzato sopra. E sono andati a segno, perché mettere mano sui dati di una banca, di una multinazionale importante, o un centro di ricerca oggi vuol dire guadagnare una montagna di soldi. Vale la pena investire qualche ora per raggirare un adolescente, pur di raggiungere lo scopo.

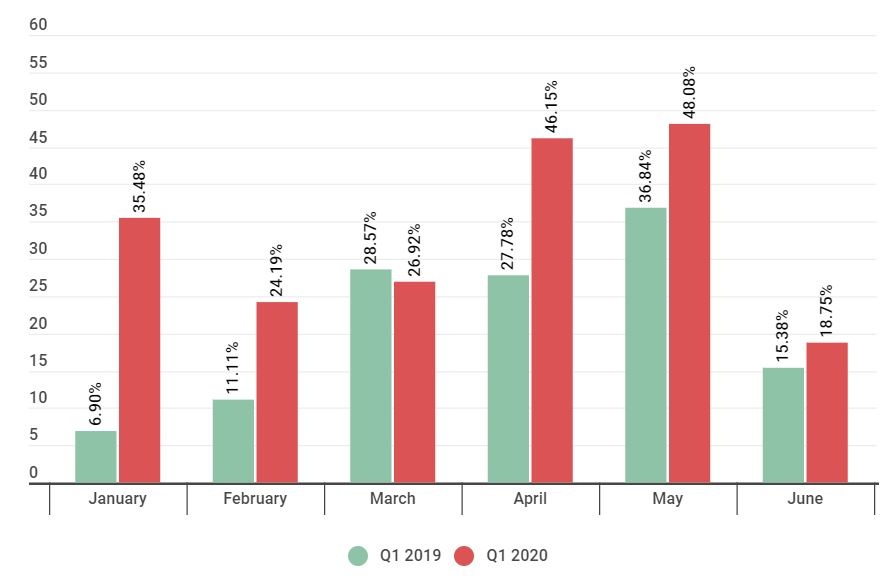

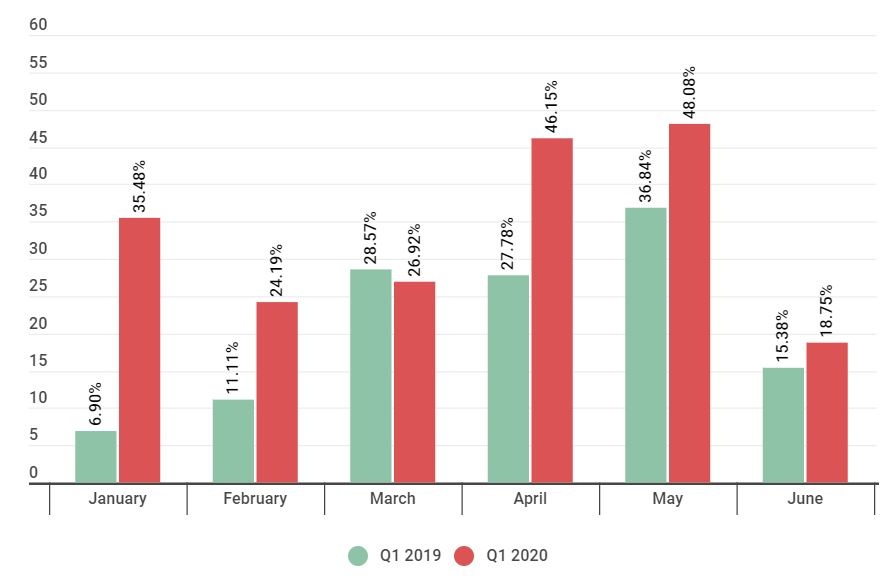

Fra febbraio a giugno 2020 gli attacchi DDoS che hanno interessato le risorse educative sono stati superiori del 350-500% rispetto allo stesso periodo del 2019. In molti casi queste azioni hanno letteralmente impedito lo svolgimento delle lezioni online.

Fra febbraio a giugno 2020 gli attacchi DDoS che hanno interessato le risorse educative sono stati superiori del 350-500% rispetto allo stesso periodo del 2019. In molti casi queste azioni hanno letteralmente impedito lo svolgimento delle lezioni online.

Per esempio, in aprile una grande Università è stata offline per 40 minuti a seguito di un attacco DDoS la mattina degli esami. In generale, nel primo trimestre 2020 il numero totale di attacchi DDoS è aumentato dell'80% a livello globale e gran parte ha afflitto i servizi di e-learning.

Il numero di attacchi DDoS che hanno colpito le risorse educative tra gennaio e giugno 2020 è aumentato di almeno il 350% rispetto allo stesso periodo del 2019.

Quello che è successo ormai è storia: a giugno Microsoft Security Intelligence ha conteggiato che il settore dell'istruzione era afflitto dal 61% dei 7,7 milioni di attacchi malware circolanti. Insomma, è stato il settore più bersagliato in assoluto. Lo Zoombombing è entrato nel lessico popolare, poi è stata la volta degli attacchi ransomware contro scuole e università e delle campagne di phishing mirato di ampia portata.

La pandemia non è ancora storia passata. Molti studenti proseguono la DAD almeno in parte, il che significa che i rischi informatici sono tutt'altro che alle spalle. Non solo: sono in molti a ritenere che, come accade con lo smart working, l'apprendimento online non cadrà nel dimenticatoio a fine pandemia.

È quindi imperativo che le scuole di ogni ordine e grado si dotino di piattaforme sicure per la DAD, oltre che di soluzioni di Detection & Response atte a tutelare i propri studenti dalle insidie della rete. Gli studenti, dal canto loro, dovranno adottare le basilari regole di cyber hygiene per mettersi al riparo dai guai.

I ricercatori di Kaspersky hanno analizzato i rischi informatici di scuole e università e hanno stilato una lista di indicazioni chiare da adottare. Le minacce analizzate sono quelle al momento più frequenti: il phishing che usa come esca le piattaforme di apprendimento online e le applicazioni di videoconferenza e gli attacchi DDoS che bersagliano il settore dell'istruzione.

Applicazioni a rischio e phishing

I dati, raccolti fra gennaio e 2020 rilevano che fra le applicazioni a maggiore rischio rientrano Zoom, Google Classroom, Google Meet e altri servizi comunemente usati per ospitare le lezioni online. Il pericolo maggiore resta quello del phishing. Da gennaio a giugno 2020, la piattaforma più comunemente utilizzata come esca è stata Zoom, con il 5% degli utenti globali che ha fronteggiato minacce di vario genere associate al nome Zoom. Fra le minacce più comuni sono da segnalare downloader e adware, che sono stati incontrati nel 98,77% del totale dei tentativi di infezione registrati. Seguono poi vari tipi di trojan.Da notare che phishing e malware di vario genere viaggiano spesso in coppia con i "temi caldi", che per gli studenti sono i nomi delle piattaforme di e-learning. Le email esca contengono link a siti fasulli che scaricano minacce come quelle indicate sopra. Hanno spopolato le registrazioni di domini falsi che richiamavano piattaforme popolari come Google Classroom e Zoom.

Una falsa pagina di login di ZoomDa fine aprile a metà giugno 2020 sono stati conteggiati 2.449 nuovi domini relativi a Zoom, 32 dei quali dannosi e 320 erano "sospetti". Lo stesso è valso per Microsoft Teams e Google Meet. Gli utenti che, seguendo i link nelle email, approdavano a queste pagine scaricavano programmi dannosi, o subivano il furto delle proprie credenziali, mettendosi a rischio di ulteriori cyber attacchi.

Una falsa pagina di login di ZoomDa fine aprile a metà giugno 2020 sono stati conteggiati 2.449 nuovi domini relativi a Zoom, 32 dei quali dannosi e 320 erano "sospetti". Lo stesso è valso per Microsoft Teams e Google Meet. Gli utenti che, seguendo i link nelle email, approdavano a queste pagine scaricavano programmi dannosi, o subivano il furto delle proprie credenziali, mettendosi a rischio di ulteriori cyber attacchi. Le email fraudolente tipicamente avvisavano di una sospensione delle lezioni, di aver saltato una sessione d'esame o di avere problemi con l'account che avrebbero impedito di proseguire con la DAD. Inutile dire che le pagine false erano incredibilmente credibili e ben fatte, in modo da trarre in inganno la maggior parte delle vittime.

Dalla scuola all'azienda dei genitori

Il parallelismo che abbiamo fatto all'inizio fra DAD e smart working non è l'unico punto di incontro fra le due realtà. Gli esperti di sicurezza informatica hanno più volte allertato sui rischi connessi allo svolgimento delle lezioni e del lavoro da casa.Il punto di partenza da cui si sono mossi i criminali informatici è semplice: tutta la famiglia lavora e studia connessa allo stesso modem domestico (quindi poco sicuro). Il genitore che ha un incarico professionale di rilevo probabilmente ha un computer ben protetto, un filtro email che lo mette al riparo dalla maggior parte delle minacce e ha seguito corsi di formazione che gli hanno insegnato a gestire le minacce informatiche. Il figlio no, perché del resto studia e basta, non maneggia dati critici.

Come arrivare all'azienda del genitore? Colpendo il figlio, ossia attaccando il suo computer tramite una email di phishing ben confezionata. Una volta "bucato" quel computer diventa semplice muoversi nella poco difesa rete domestica per infiltrarsi nel computer del genitore e arrivare alla sua azienda, magando attraversando la connessione VPN, che trasporta tutti i tipi di dati, malware compresi.

Lo scenario, illustrato tempo fa da Gastone Nencini di trend Micro, sembra macchiavellico e talmente remoto da suscitare ilarità. In realtà non c'è nulla da ridere. Abbiamo visto in questi mesi che i criminali informatici hanno studiato ogni modo possibile per colpire le aziende sfruttando le vulnerabilità degli smart workers. Hanno messo a punto attacchi ben più macchinosi di quello ipotizzato sopra. E sono andati a segno, perché mettere mano sui dati di una banca, di una multinazionale importante, o un centro di ricerca oggi vuol dire guadagnare una montagna di soldi. Vale la pena investire qualche ora per raggirare un adolescente, pur di raggiungere lo scopo.

Gli attacchi DDoS

Fra febbraio a giugno 2020 gli attacchi DDoS che hanno interessato le risorse educative sono stati superiori del 350-500% rispetto allo stesso periodo del 2019. In molti casi queste azioni hanno letteralmente impedito lo svolgimento delle lezioni online.

Fra febbraio a giugno 2020 gli attacchi DDoS che hanno interessato le risorse educative sono stati superiori del 350-500% rispetto allo stesso periodo del 2019. In molti casi queste azioni hanno letteralmente impedito lo svolgimento delle lezioni online. Per esempio, in aprile una grande Università è stata offline per 40 minuti a seguito di un attacco DDoS la mattina degli esami. In generale, nel primo trimestre 2020 il numero totale di attacchi DDoS è aumentato dell'80% a livello globale e gran parte ha afflitto i servizi di e-learning.

Il numero di attacchi DDoS che hanno colpito le risorse educative tra gennaio e giugno 2020 è aumentato di almeno il 350% rispetto allo stesso periodo del 2019.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS