Kobalos, il piccolo codice che minaccia i supercomputer

ESET scopre una backdoor che attacca i supercomputer Linux, BSD, Solaris. I server compromessi vengono trasformati in server C&C.

È stata battezzata Kobalos la nuova minaccia informatica che attacca i cluster di computer ad alte prestazioni (HPC), in altre parole i supercomputer. È una minaccia inusuale per molti motivi. Il primo è che consiste in una porzione di codice talmente piccola da essere quasi insignificante. Il secondo che agisce in maniera trasversale su piattaforme Linux, BSD, Solaris, e probabilmente anche AIX e Windows.

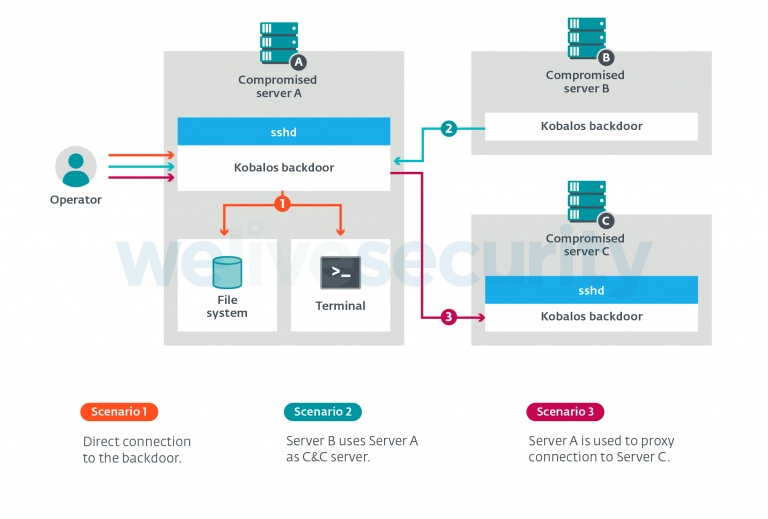

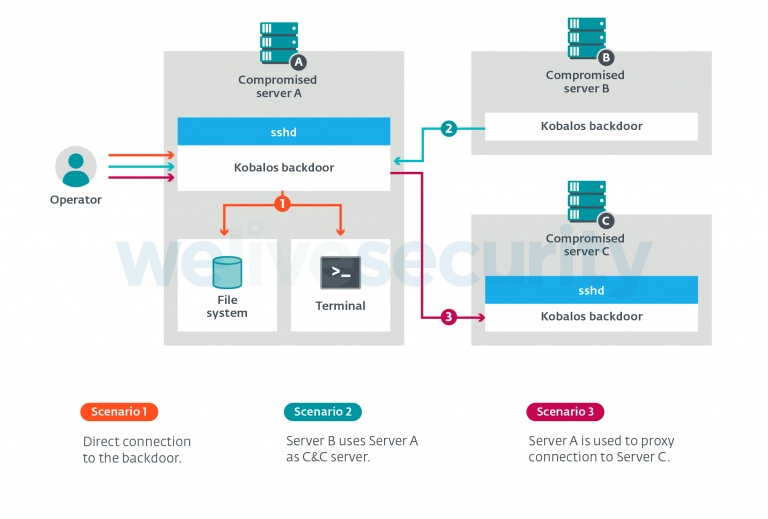

Concretamente si tratta di un malware, o meglio di una backdoor, che permette l’accesso remoto al file system. Inoltre, dà agli attaccanti la possibilità di generare sessioni terminali e di collegarsi tramite proxy ad altri server infettati da questo malware.

Qualunque server compromesso da Kobalos può essere trasformato in un server Command&Control (C&C) con un singolo comando. Dato che gli indirizzi IP e le porte del server C&C hanno delle codifiche fisse negli eseguibili, gli operatori del malware possono generare nuovi esemplari di Kobalos che sfruttano questo nuovo server C&C. Inoltre, nella maggior parte dei sistemi compromessi da Kobalos, il client per la SecureShell (SSH) non è più in grado di proteggere le credenziali.

La scoperta è merito dei ricercatori di ESET, che hanno lavorato in collaborazione con il team di sicurezza informatica del CERN e con altre organizzazioni specializzate nella prevenzione degli attacchi alle reti di ricerca scientifica. Il nome Kobalos prende spunto dall'omonima creatura della mitologia greca, caratterizzata dalle piccole dimensioni e dal carattere dispettoso.

La scoperta è merito dei ricercatori di ESET, che hanno lavorato in collaborazione con il team di sicurezza informatica del CERN e con altre organizzazioni specializzate nella prevenzione degli attacchi alle reti di ricerca scientifica. Il nome Kobalos prende spunto dall'omonima creatura della mitologia greca, caratterizzata dalle piccole dimensioni e dal carattere dispettoso.

Il ricercatore di ESET Marc-Etienne Léveillé ha sottolineato che “chiunque utilizzi un server SSH di un computer infetto si vedrà sottrarre le proprie credenziali. Queste potranno essere utilizzate in un secondo momento dagli aggressori per installare Kobalos sul server appena violato”.

L'analisi della minaccia è ostacolata dal fatto che tutte le stringhe sono crittografate come ulteriore barriera al reverse engineering. Al momento gli esperti non sono in grado di comprendere gli obiettivi degli operatori di Kobalos.

I ricercatori hanno anche identificato le prime vittime: un importante Internet service Provider (ISP) asiatico, un vendor di sicurezza degli endpoint statunitense e diversi server privati. Il dubbio è che la nuova minaccia potrebbe avere un legame con diversi incidenti di sicurezza che hanno coinvolto cluster HPC nell'ultimo anno, fra cui il furto delle credenziali SSH del supercomputer Archer. Per ora tuttavia non ci sono prove.

Attualmente l'unica mitigazione possibile è l'attivazione dell’autenticazione a due fattori per la connessione ai server SSH, perché l’uso di credenziali rubate sembra essere uno dei modi in cui il malware si propaga su sistemi diversi.

Attualmente l'unica mitigazione possibile è l'attivazione dell’autenticazione a due fattori per la connessione ai server SSH, perché l’uso di credenziali rubate sembra essere uno dei modi in cui il malware si propaga su sistemi diversi.

Concretamente si tratta di un malware, o meglio di una backdoor, che permette l’accesso remoto al file system. Inoltre, dà agli attaccanti la possibilità di generare sessioni terminali e di collegarsi tramite proxy ad altri server infettati da questo malware.

Qualunque server compromesso da Kobalos può essere trasformato in un server Command&Control (C&C) con un singolo comando. Dato che gli indirizzi IP e le porte del server C&C hanno delle codifiche fisse negli eseguibili, gli operatori del malware possono generare nuovi esemplari di Kobalos che sfruttano questo nuovo server C&C. Inoltre, nella maggior parte dei sistemi compromessi da Kobalos, il client per la SecureShell (SSH) non è più in grado di proteggere le credenziali.

La scoperta è merito dei ricercatori di ESET, che hanno lavorato in collaborazione con il team di sicurezza informatica del CERN e con altre organizzazioni specializzate nella prevenzione degli attacchi alle reti di ricerca scientifica. Il nome Kobalos prende spunto dall'omonima creatura della mitologia greca, caratterizzata dalle piccole dimensioni e dal carattere dispettoso.

La scoperta è merito dei ricercatori di ESET, che hanno lavorato in collaborazione con il team di sicurezza informatica del CERN e con altre organizzazioni specializzate nella prevenzione degli attacchi alle reti di ricerca scientifica. Il nome Kobalos prende spunto dall'omonima creatura della mitologia greca, caratterizzata dalle piccole dimensioni e dal carattere dispettoso. Il ricercatore di ESET Marc-Etienne Léveillé ha sottolineato che “chiunque utilizzi un server SSH di un computer infetto si vedrà sottrarre le proprie credenziali. Queste potranno essere utilizzate in un secondo momento dagli aggressori per installare Kobalos sul server appena violato”.

L'analisi della minaccia è ostacolata dal fatto che tutte le stringhe sono crittografate come ulteriore barriera al reverse engineering. Al momento gli esperti non sono in grado di comprendere gli obiettivi degli operatori di Kobalos.

I ricercatori hanno anche identificato le prime vittime: un importante Internet service Provider (ISP) asiatico, un vendor di sicurezza degli endpoint statunitense e diversi server privati. Il dubbio è che la nuova minaccia potrebbe avere un legame con diversi incidenti di sicurezza che hanno coinvolto cluster HPC nell'ultimo anno, fra cui il furto delle credenziali SSH del supercomputer Archer. Per ora tuttavia non ci sono prove.

Attualmente l'unica mitigazione possibile è l'attivazione dell’autenticazione a due fattori per la connessione ai server SSH, perché l’uso di credenziali rubate sembra essere uno dei modi in cui il malware si propaga su sistemi diversi.

Attualmente l'unica mitigazione possibile è l'attivazione dell’autenticazione a due fattori per la connessione ai server SSH, perché l’uso di credenziali rubate sembra essere uno dei modi in cui il malware si propaga su sistemi diversi.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX