Patch per bug RCE critici nei router SMB di Cisco

Cisco ha pubblicato le patch che chiudono alcuni bug critici nei dispositivi di rete Small Business RV160, RV160W, RV260, RV260P e RV260W.

I router Cisco Small Business RV160, RV160W, RV260, RV260P e RV260W sono afflitti da una serie di vulnerabilità RCE (Remote Code Execution) che consentono l'esecuzione di codice arbitrario come root. L'azienda ha pubblicato le patch risolutive, scaricabili dalla pagina ufficiale dell'advisory, che al momento sono l'unica misura di mitigazione esistente.

Nel dettaglio, le vulnerabilità interessano i seguenti router Cisco Small Business che eseguono una versione del firmware antecedente alla versione 1.0.01.02: RV160 VPN Router, RV160W Wireless-AC VPN Router, RV260 VPN Router, Router VPN RV260P con POE e RV260W Wireless-AC VPN Router.

Sono invece esenti altri prodotti SMB quali V340 Dual WAN Gigabit VPN Router, RV340W Dual WAN Gigabit, Wireless-AC VPN Router, RV345 Dual WAN Gigabit VPN Router e RV345P Dual WAN Gigabit POE VPN Router.

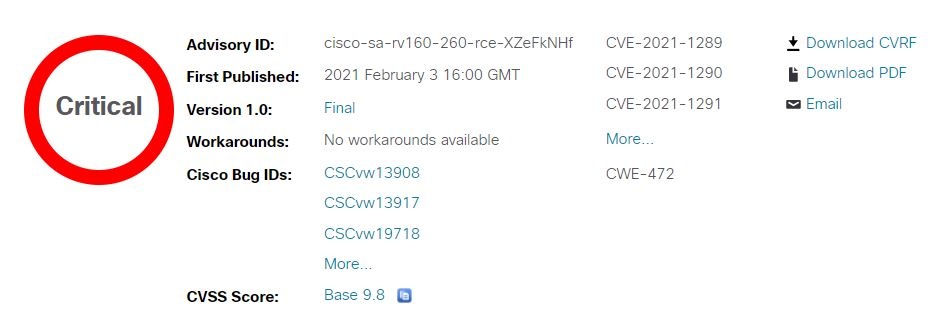

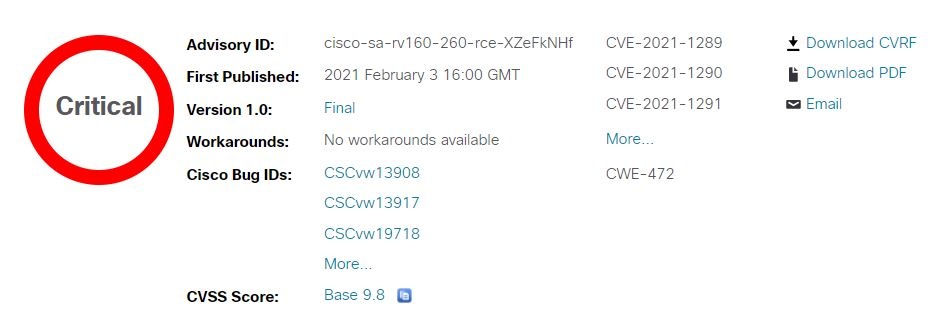

Quanto al dettaglio delle vulnerabilità, l'elenco comprende le falle identificate dalle sigle CVE-2021-1289, CVE-2021-1290, CVE-2021-1291, CVE-2021-1292, CVE-2021-1293, CVE-2021-1294, CVE-2021-1295. Sono tutte di livello critico, con punteggi CVSS compresi fra 9.8 e 10. E sono state segnalate Le vulnerabilità sono state da Trend Micro, Chaitin Security Research Lab e 1AQ Team.

Le falle in questione risiedono nell'interfaccia di gestione basata sul Web dei prodotti afflitti, e come detto consentono a un attaccante non autenticato di eseguire codice arbitrario da remoto come utente principale su uno dei dispositivi interessati. Il problema è che le richieste HTTP non vengono convalidate correttamente.

Le falle in questione risiedono nell'interfaccia di gestione basata sul Web dei prodotti afflitti, e come detto consentono a un attaccante non autenticato di eseguire codice arbitrario da remoto come utente principale su uno dei dispositivi interessati. Il problema è che le richieste HTTP non vengono convalidate correttamente.

L'attaccante può quindi inviare una richiesta HTTP personalizzata all'interfaccia di gestione basata sul Web di un dispositivo vulnerabile e, tramite un exploit, eseguire il codice arbitrario da remoto.

La buona notizia è che il Cisco Product Security Incident Response Team (PSIRT) al momento esclude che le falle siano già state sfruttate per attacchi reali. Questo non significa che non si verificheranno attacchi nel breve termine. Nell'ultimo anno si sono verificato molteplici attacchi ai dispositivi di rete nei giorni immediatamente successivi alla pubblicazione delle falle, è quindi imperativo installare le patch il prima possibile per abbassare la soglia di rischio.

Nel dettaglio, le vulnerabilità interessano i seguenti router Cisco Small Business che eseguono una versione del firmware antecedente alla versione 1.0.01.02: RV160 VPN Router, RV160W Wireless-AC VPN Router, RV260 VPN Router, Router VPN RV260P con POE e RV260W Wireless-AC VPN Router.

Sono invece esenti altri prodotti SMB quali V340 Dual WAN Gigabit VPN Router, RV340W Dual WAN Gigabit, Wireless-AC VPN Router, RV345 Dual WAN Gigabit VPN Router e RV345P Dual WAN Gigabit POE VPN Router.

Quanto al dettaglio delle vulnerabilità, l'elenco comprende le falle identificate dalle sigle CVE-2021-1289, CVE-2021-1290, CVE-2021-1291, CVE-2021-1292, CVE-2021-1293, CVE-2021-1294, CVE-2021-1295. Sono tutte di livello critico, con punteggi CVSS compresi fra 9.8 e 10. E sono state segnalate Le vulnerabilità sono state da Trend Micro, Chaitin Security Research Lab e 1AQ Team.

Le falle in questione risiedono nell'interfaccia di gestione basata sul Web dei prodotti afflitti, e come detto consentono a un attaccante non autenticato di eseguire codice arbitrario da remoto come utente principale su uno dei dispositivi interessati. Il problema è che le richieste HTTP non vengono convalidate correttamente.

Le falle in questione risiedono nell'interfaccia di gestione basata sul Web dei prodotti afflitti, e come detto consentono a un attaccante non autenticato di eseguire codice arbitrario da remoto come utente principale su uno dei dispositivi interessati. Il problema è che le richieste HTTP non vengono convalidate correttamente. L'attaccante può quindi inviare una richiesta HTTP personalizzata all'interfaccia di gestione basata sul Web di un dispositivo vulnerabile e, tramite un exploit, eseguire il codice arbitrario da remoto.

La buona notizia è che il Cisco Product Security Incident Response Team (PSIRT) al momento esclude che le falle siano già state sfruttate per attacchi reali. Questo non significa che non si verificheranno attacchi nel breve termine. Nell'ultimo anno si sono verificato molteplici attacchi ai dispositivi di rete nei giorni immediatamente successivi alla pubblicazione delle falle, è quindi imperativo installare le patch il prima possibile per abbassare la soglia di rischio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot