Ransomware: riscatti in calo ma non c'è da festeggiare

I pagamenti dei riscatti ai gruppi ransomware sono in forte calo, ma i gruppi più esperti continuano a spadroneggiare. Pericolosi gli esordienti, che danneggiano irrimediabilmente i file invece di crittografarli.

Il ransomware si sta evolvendo, e per la prima volta sembra che le politiche adottate day cyber criminali per rendere più efficace la propria azione stiano sortendo gli effetti contrari. È presto per festeggiare, e probabilmente intercorreranno novità che cambieranno nuovamente le dinamiche in campo.

Per il momento, tuttavia, un report Coverware porta buone notizie. La prima è che sempre più aziende vittime di attacchi ransomware hanno accolto l'invito a non finanziare il cyber crime e non hanno pagato i riscatti. Dall'altra, sembra che la formula del Ransomware-as-a-Service (RaaS) abbia portato sulla scena criminale personaggi con carenti competenze tecniche. Tanto che si stanno moltiplicando i casi di distruzione dei dati dovuti a errori grossolani nel codice di attacco.

Coveware ha ricevuto un numero crescente di segnalazioni di interi cluster di server spazzati via durante gli attacchi ransomware. Cluster di grande valore, che avrebbero dovuto essere crittografati per poter chiedere alle vittime un riscatto e riempirsi le tasche. Che cos'è accaduto?

Coveware ha ricevuto un numero crescente di segnalazioni di interi cluster di server spazzati via durante gli attacchi ransomware. Cluster di grande valore, che avrebbero dovuto essere crittografati per poter chiedere alle vittime un riscatto e riempirsi le tasche. Che cos'è accaduto?

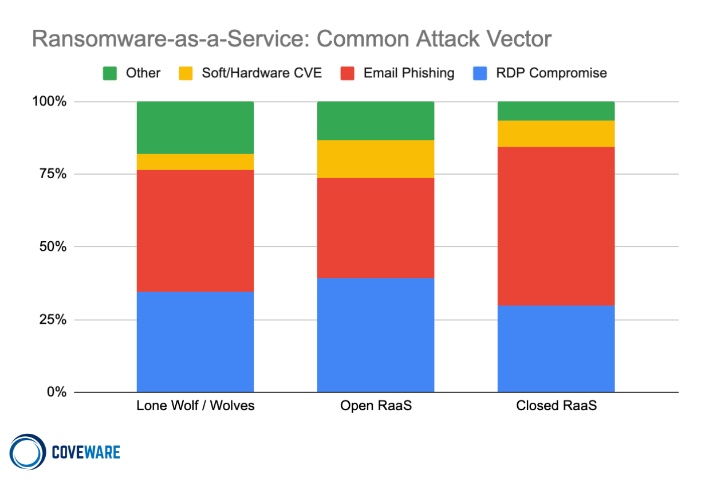

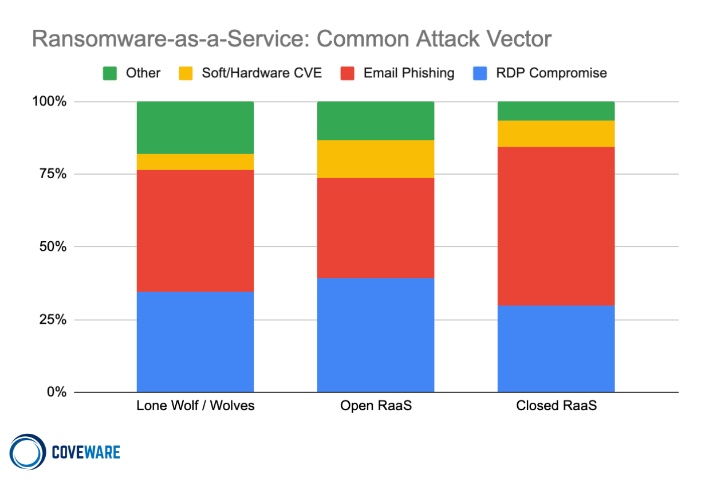

La spiegazione più verosimile fornita dagli esperti di cyber security è che questi attacchi siano stati opera di affiliati RaaS senza le competenze tecniche sufficienti per svolgere un buon lavoro. Considerato il modello as-a-service applicato al cyber crime, si potrebbe ipotizzare che alcuni gruppi non abbiano beneficiato dell'assistenza e del supporto necessari.

Il problema è che "l'aumento della distruzione casuale dei dati ha portato alcune vittime a subire una significativa perdita di dati e un'interruzione prolungata dell'attività mentre lottano per ricostruire i sistemi da zero". In altre parole, quanto accaduto non ha portato vantaggi alle vittime, se non il risparmio sull'eventuale pagamento del riscatto.

I motivi sono molteplici, in parte legati al fatto che (forse) le aziende hanno iniziato ad ascoltare gli appelli degli esperti di cyber security. Da tempo viene sottolineato che pagare non garantisce la restituzione dei dati: finanzia il cyber crime e basta. E che disporre di un backup funzionante è la soluzione migliore per rimediare ai danni di un attacco ransomware.

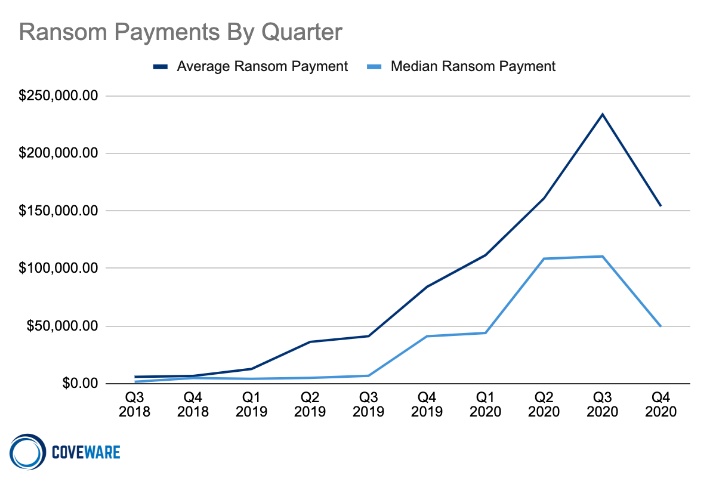

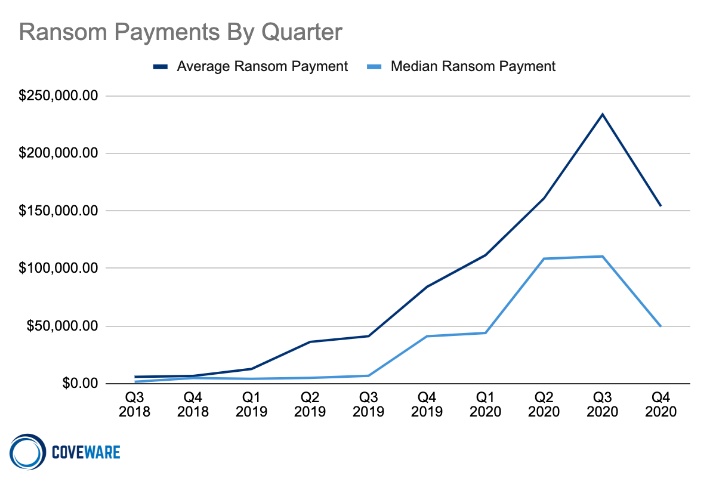

La conseguenza dei mancati pagamenti è che le cifre esorbitanti chieste per la restituzione dei dati stanno iniziando a scendere. Dopo il picco del 2020 il pagamento medio di riscatto è diminuito del 34%, nonostante venga spesso applicata la doppia richiesta di riscatto.

Anzi, quest'ultima potrebbe essere stata ideata proprio per bloccare il calo dei pagamenti. Tuttavia sembra che di frequente i gruppi criminali abbiano mentito sull'esfiltrazione dei dati e fabbricato "prove" false solo per aggiungere pressione sulla vittima. Una volta smascherato l'inganno il trucco non ha più funzionato.

La "crisi" non interessa gruppi altamente specializzati come Sodinokibi, Egregor e Ryuk, che dominano il settore dei ransomware sia a livello finanziario che tecnico. Maze è uscito di scena, ma stanno emergendo nuovi gruppi di alto profilo come Suncrypt. Difficilmente i gruppi di questa categoria commettono errori, quindi bisogna tenere alta l'attenzione.

La "crisi" non interessa gruppi altamente specializzati come Sodinokibi, Egregor e Ryuk, che dominano il settore dei ransomware sia a livello finanziario che tecnico. Maze è uscito di scena, ma stanno emergendo nuovi gruppi di alto profilo come Suncrypt. Difficilmente i gruppi di questa categoria commettono errori, quindi bisogna tenere alta l'attenzione.

Per il momento, tuttavia, un report Coverware porta buone notizie. La prima è che sempre più aziende vittime di attacchi ransomware hanno accolto l'invito a non finanziare il cyber crime e non hanno pagato i riscatti. Dall'altra, sembra che la formula del Ransomware-as-a-Service (RaaS) abbia portato sulla scena criminale personaggi con carenti competenze tecniche. Tanto che si stanno moltiplicando i casi di distruzione dei dati dovuti a errori grossolani nel codice di attacco.

Le falle nel RaaS

Partiamo dal secondo aspetto, che è il più interessante. Nell'ultimo trimestre del 2020 è accaduto sempre più spesso che i dati delle vittime venissero distrutti durante gli attacchi ransomware. Non è un risultato voluto, perché la distruzione del dato non lascia alle vittime alcuna opzione per recuperarlo, quindi vanifica qualsiasi motivazione per il pagamento di un riscatto. Coveware ha ricevuto un numero crescente di segnalazioni di interi cluster di server spazzati via durante gli attacchi ransomware. Cluster di grande valore, che avrebbero dovuto essere crittografati per poter chiedere alle vittime un riscatto e riempirsi le tasche. Che cos'è accaduto?

Coveware ha ricevuto un numero crescente di segnalazioni di interi cluster di server spazzati via durante gli attacchi ransomware. Cluster di grande valore, che avrebbero dovuto essere crittografati per poter chiedere alle vittime un riscatto e riempirsi le tasche. Che cos'è accaduto? La spiegazione più verosimile fornita dagli esperti di cyber security è che questi attacchi siano stati opera di affiliati RaaS senza le competenze tecniche sufficienti per svolgere un buon lavoro. Considerato il modello as-a-service applicato al cyber crime, si potrebbe ipotizzare che alcuni gruppi non abbiano beneficiato dell'assistenza e del supporto necessari.

Il problema è che "l'aumento della distruzione casuale dei dati ha portato alcune vittime a subire una significativa perdita di dati e un'interruzione prolungata dell'attività mentre lottano per ricostruire i sistemi da zero". In altre parole, quanto accaduto non ha portato vantaggi alle vittime, se non il risparmio sull'eventuale pagamento del riscatto.

Riscatti sempre meno profittevoli

L'altro elemento sottolineato dal Coveware Quarterly Ransomware Report è che sta crescendo velocemente il numero delle vittime che non paga il riscatto. È una buona notizia, perché significa che il cyber crime vede diminuire gli introiti con cui finanziare ulteriori attacchi.I motivi sono molteplici, in parte legati al fatto che (forse) le aziende hanno iniziato ad ascoltare gli appelli degli esperti di cyber security. Da tempo viene sottolineato che pagare non garantisce la restituzione dei dati: finanzia il cyber crime e basta. E che disporre di un backup funzionante è la soluzione migliore per rimediare ai danni di un attacco ransomware.

La conseguenza dei mancati pagamenti è che le cifre esorbitanti chieste per la restituzione dei dati stanno iniziando a scendere. Dopo il picco del 2020 il pagamento medio di riscatto è diminuito del 34%, nonostante venga spesso applicata la doppia richiesta di riscatto.

Anzi, quest'ultima potrebbe essere stata ideata proprio per bloccare il calo dei pagamenti. Tuttavia sembra che di frequente i gruppi criminali abbiano mentito sull'esfiltrazione dei dati e fabbricato "prove" false solo per aggiungere pressione sulla vittima. Una volta smascherato l'inganno il trucco non ha più funzionato.

Non va tutto bene

Quanto detto finora potrebbe far pensare che si possano dormire sonni tranquilli. Non è così. Coverware stessa sottolinea che gli operatori ransomware di alto profilo continuano a incassare grandi proventi da vittime accuratamente selezionate. La "crisi" non interessa gruppi altamente specializzati come Sodinokibi, Egregor e Ryuk, che dominano il settore dei ransomware sia a livello finanziario che tecnico. Maze è uscito di scena, ma stanno emergendo nuovi gruppi di alto profilo come Suncrypt. Difficilmente i gruppi di questa categoria commettono errori, quindi bisogna tenere alta l'attenzione.

La "crisi" non interessa gruppi altamente specializzati come Sodinokibi, Egregor e Ryuk, che dominano il settore dei ransomware sia a livello finanziario che tecnico. Maze è uscito di scena, ma stanno emergendo nuovi gruppi di alto profilo come Suncrypt. Difficilmente i gruppi di questa categoria commettono errori, quindi bisogna tenere alta l'attenzione.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mag 08

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CATANIA

Mag 08

Certification Day Parallels RAS

Mag 08

Live Event - Tecnologia e innovazione: costruire il futuro con Samsung

Mag 08

Ready Informatica Webinar | N-able e NIS2 – Gli strumenti per il tuo business

Mag 08

RedHotCyber Conference 2025

Mag 08

Il futuro ha un cuore antico – L’evento Symbolic e WithSecure

Mag 08

Scopri le novità Juniper 2025 – Iscriviti al nostro webinar esclusivo!

Mag 08

Westcon - NIS2, DORA & AI Il futuro della Cybersecurity in Italia continua!

Mag 12

Rivoluziona l'apprendimento con Gemini e NotebookLM Plus: L'AI al servizio della tua produttività