Attacchi ransomware: nel 2020 sfruttate 223 vulnerabilità note

I cyber criminali stanno sfruttando massivamente le vulnerabilità note per mettere a segno attacchi ransomware e azioni di gruppi APT. Il patching non è più un'attività rinviabile.

I cyber criminali sfruttano sempre di più le vulnerabilità note per mettere a segno gli attacchi ransomware. Il dato arriva una ricerca di RiskSense, che nel 2020 ha individuato 223 vulnerabilità CVE legate ad attacchi ransomware. Nel 2019 lo stesso procedimento ne aveva rilevate solo un quarto.

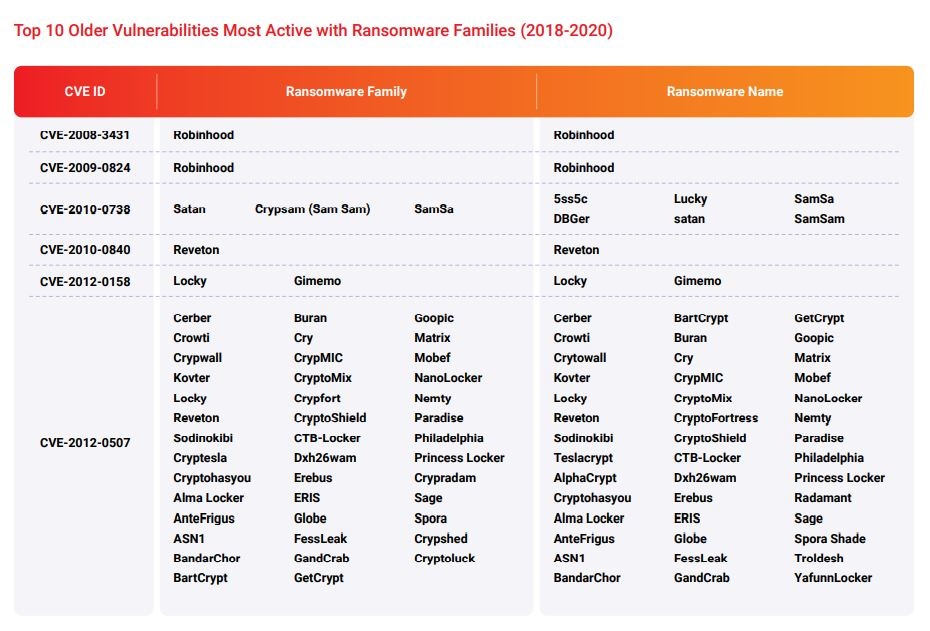

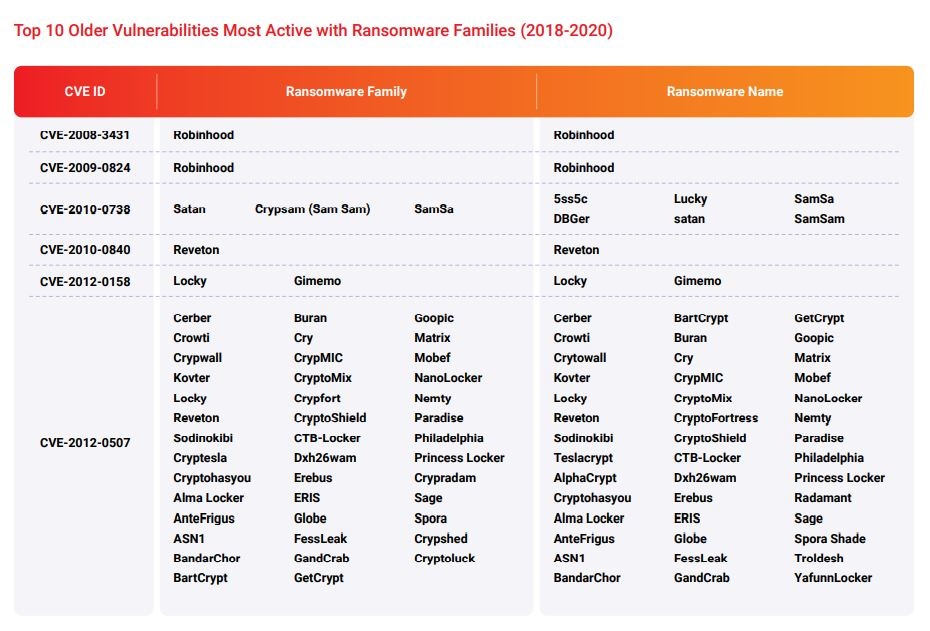

Il dato è preoccupante, e lo è ancora di più il fatto che le famiglie ransomware stanno crescendo e stanno diventando più complesse. Nel report del 2019 i ricercatori avevano individuato 19 famiglie ransomware separate; nel 2020 sono state almeno 125. Significa che il cyber crime si sta organizzando ed evolvendo, anche mediante la creazione di nuove varianti di malware che mirano ad approfittare delle falle nei software e nelle applicazioni web.

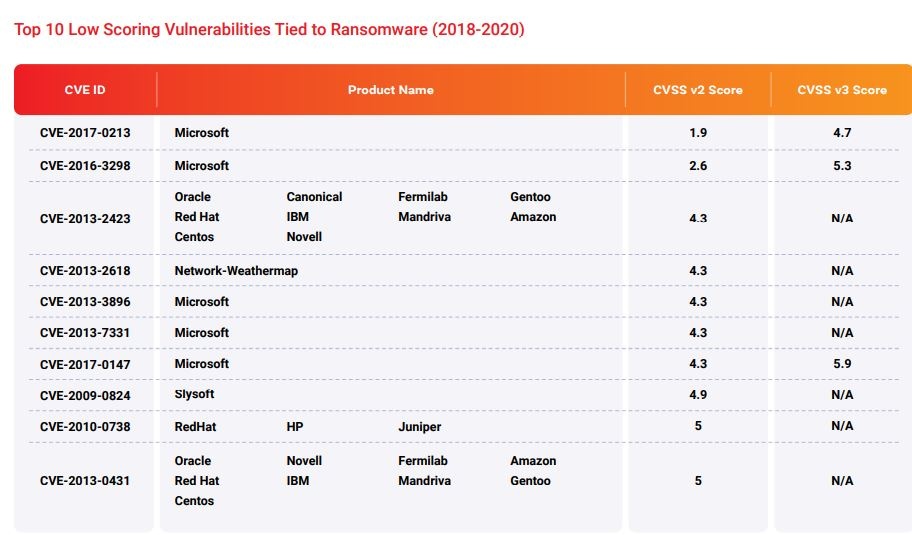

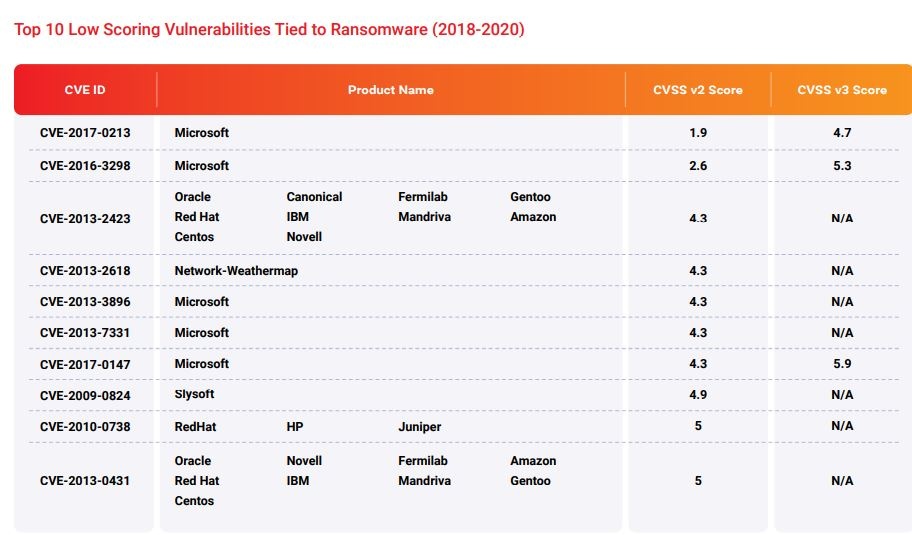

Passiamo all'analisi dettagliata delle famigerate falle. Circa il 40% dei 223 CVE legati ai recenti attacchi ransomware rientrano in cinque categorie facilmente identificabili: autorizzazioni, privilegi e controlli di accesso; code injection; convalide di input non corrette; memory buffer ed esposizione di informazioni sensibili agli utenti non autorizzati.

Il codice malevolo può sfruttare solo una o diverse combinazioni di queste vulnerabilità. Il mix diventa altamente pericoloso nel momento in cui, come accade ora, la superficie di attacco ampliata è caratterizzata da tendenze come la trasformazione digitale e la migrazione cloud, che sono accelerate dal COVID-19. La combinazione di tutti questi fattori spinge le aziende a commettere errori di configurazione e a mettere in secondo piano il patching, aprendo le porte ai cyber attacchi.

Il codice malevolo può sfruttare solo una o diverse combinazioni di queste vulnerabilità. Il mix diventa altamente pericoloso nel momento in cui, come accade ora, la superficie di attacco ampliata è caratterizzata da tendenze come la trasformazione digitale e la migrazione cloud, che sono accelerate dal COVID-19. La combinazione di tutti questi fattori spinge le aziende a commettere errori di configurazione e a mettere in secondo piano il patching, aprendo le porte ai cyber attacchi.

Non si pensi che i cyber attacchi vivano solo di rendita sulle falle più vecchie. In realtà queste ultime vengono sfruttate in associazione a un flusso molto più piccolo, ma costante, di vulnerabilità nuove. Non è una buona notizia: significa che il problema peggiora nel tempo, sommando gli arretrati di cui gli uffici IT si devono occupare.

A complicare ulteriormente la questione è che non sono solo i gruppi ransomware a sfruttare le vecchie falle. RiskSense ha rilevato che le stesse vulnerabilità vengono sempre più sfruttate anche dai gruppi APT. Non parliamo di casi isolati: ci sono almeno 33 gruppi APT che hanno fatto uso di exploit, fra cui alcuni spalleggiati da Stati come Cina, Russia, Iran e Corea del Nord.

Abbiamo affrontato più volte il problema del patching. Alla luce di quanto evidenziato è chiaro che non ci si può più permettere di posticipare l'installazione delle patch. E non è più possibile nemmeno stilare delle liste di priorità: le falle sfruttate nella catena degli attacchi ransomware sono troppe. Si può dare priorità a quelle di cui sono già disponibili exploit utilizzati in natura e alle più datate (risalenti al periodo 2017-2019).

E all'interno di queste sistemare per prime le urgenze nelle urgenze. Quali exploit possono causare i danni maggiori? Quelli che attivano il remote code execution, l'escalation dei privilegi, le autorizzazioni di accesso remoto. L'elenco è lungo, bisogna mettersi di buona lena per portarsi in pari.

Il dato è preoccupante, e lo è ancora di più il fatto che le famiglie ransomware stanno crescendo e stanno diventando più complesse. Nel report del 2019 i ricercatori avevano individuato 19 famiglie ransomware separate; nel 2020 sono state almeno 125. Significa che il cyber crime si sta organizzando ed evolvendo, anche mediante la creazione di nuove varianti di malware che mirano ad approfittare delle falle nei software e nelle applicazioni web.

Passiamo all'analisi dettagliata delle famigerate falle. Circa il 40% dei 223 CVE legati ai recenti attacchi ransomware rientrano in cinque categorie facilmente identificabili: autorizzazioni, privilegi e controlli di accesso; code injection; convalide di input non corrette; memory buffer ed esposizione di informazioni sensibili agli utenti non autorizzati.

Il codice malevolo può sfruttare solo una o diverse combinazioni di queste vulnerabilità. Il mix diventa altamente pericoloso nel momento in cui, come accade ora, la superficie di attacco ampliata è caratterizzata da tendenze come la trasformazione digitale e la migrazione cloud, che sono accelerate dal COVID-19. La combinazione di tutti questi fattori spinge le aziende a commettere errori di configurazione e a mettere in secondo piano il patching, aprendo le porte ai cyber attacchi.

Il codice malevolo può sfruttare solo una o diverse combinazioni di queste vulnerabilità. Il mix diventa altamente pericoloso nel momento in cui, come accade ora, la superficie di attacco ampliata è caratterizzata da tendenze come la trasformazione digitale e la migrazione cloud, che sono accelerate dal COVID-19. La combinazione di tutti questi fattori spinge le aziende a commettere errori di configurazione e a mettere in secondo piano il patching, aprendo le porte ai cyber attacchi. Falle vecchie e nuove

Abbiamo già parlato in passato dello sfruttamento delle vecchie falle. Torniamo sull'argomento perché i dati di RiskSense aggiornati sono un'indicazione precisa. Il 96% delle vulnerabilità sfruttate negli attacchi ransomware è vecchia di anni ed è stata identificata prima del 2019. Per esempio, la CVE-2007-1036 è una vulnerabilità di remote code execution scoperta per la prima volta nel 2007, ed è tutta sfruttata.Non si pensi che i cyber attacchi vivano solo di rendita sulle falle più vecchie. In realtà queste ultime vengono sfruttate in associazione a un flusso molto più piccolo, ma costante, di vulnerabilità nuove. Non è una buona notizia: significa che il problema peggiora nel tempo, sommando gli arretrati di cui gli uffici IT si devono occupare.

A complicare ulteriormente la questione è che non sono solo i gruppi ransomware a sfruttare le vecchie falle. RiskSense ha rilevato che le stesse vulnerabilità vengono sempre più sfruttate anche dai gruppi APT. Non parliamo di casi isolati: ci sono almeno 33 gruppi APT che hanno fatto uso di exploit, fra cui alcuni spalleggiati da Stati come Cina, Russia, Iran e Corea del Nord.

Abbiamo affrontato più volte il problema del patching. Alla luce di quanto evidenziato è chiaro che non ci si può più permettere di posticipare l'installazione delle patch. E non è più possibile nemmeno stilare delle liste di priorità: le falle sfruttate nella catena degli attacchi ransomware sono troppe. Si può dare priorità a quelle di cui sono già disponibili exploit utilizzati in natura e alle più datate (risalenti al periodo 2017-2019).

E all'interno di queste sistemare per prime le urgenze nelle urgenze. Quali exploit possono causare i danni maggiori? Quelli che attivano il remote code execution, l'escalation dei privilegi, le autorizzazioni di accesso remoto. L'elenco è lungo, bisogna mettersi di buona lena per portarsi in pari.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX