Kia Motors America: attacco ransomware e riscatto da 20 milioni

Kia Motors America avrebbe subito un attacco ransomware da parte di un gruppo affiliato a DoppelPaymer, con richiesta di riscatto di 20 milioni di dollari.

La filiale statunitense della casa automobilistica Kia Motors ha subito un'interruzione dei sistemi IT a livello nazionale relativi aa app mobile, servizi telefonici, sistemi di pagamento, portale e siti interni utilizzati dalle concessionarie. L'azienda ha ufficialmente negato il coinvolgimento in un cyber attacco, a cui si riferisce come "speculazione". Tuttavia la testata statunitense BellepingComputer riferisce di avere ricevuto copia della richiesta di riscatto, generata da un gruppo affiliato al ransomware DoppelPaymer.

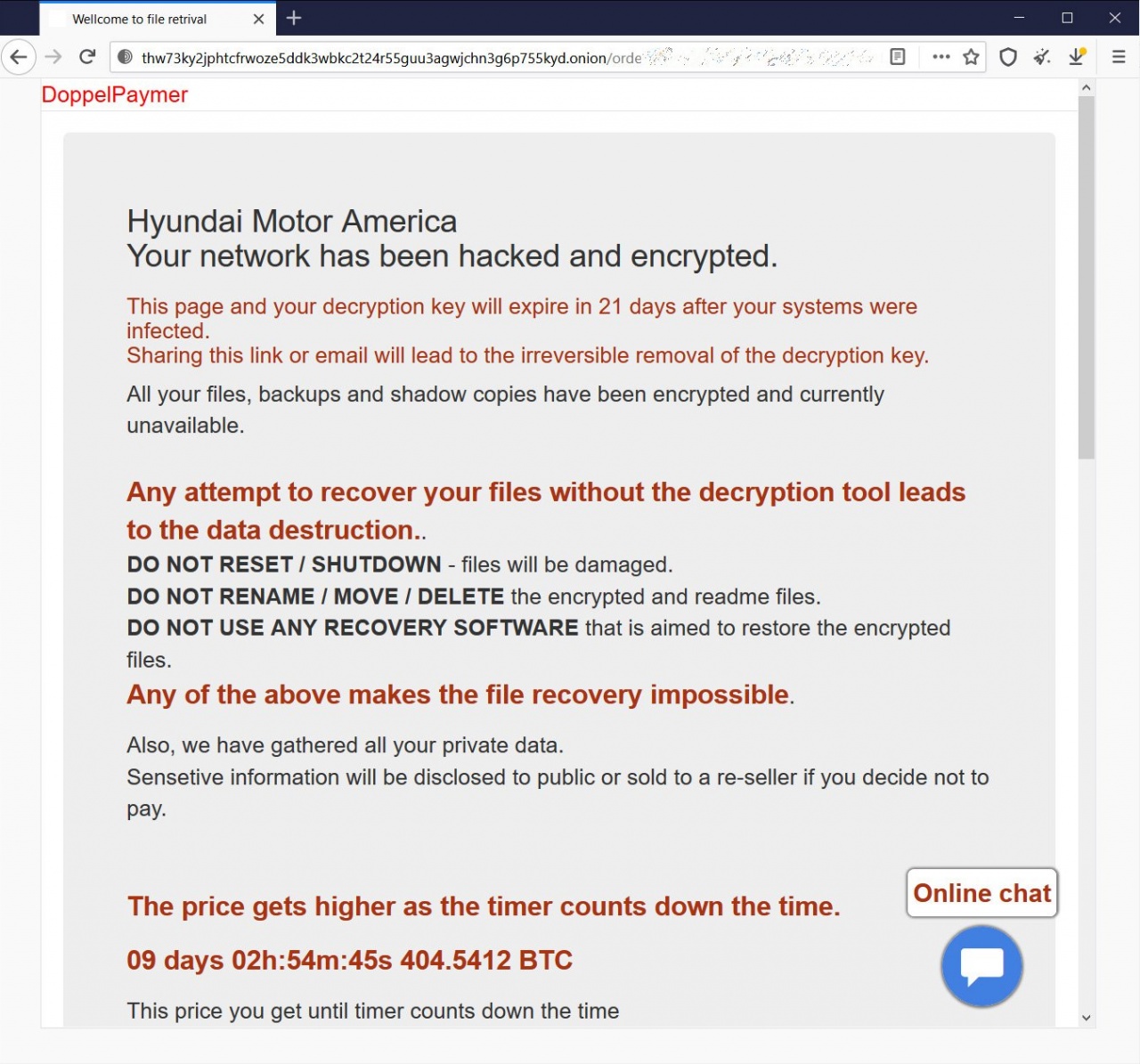

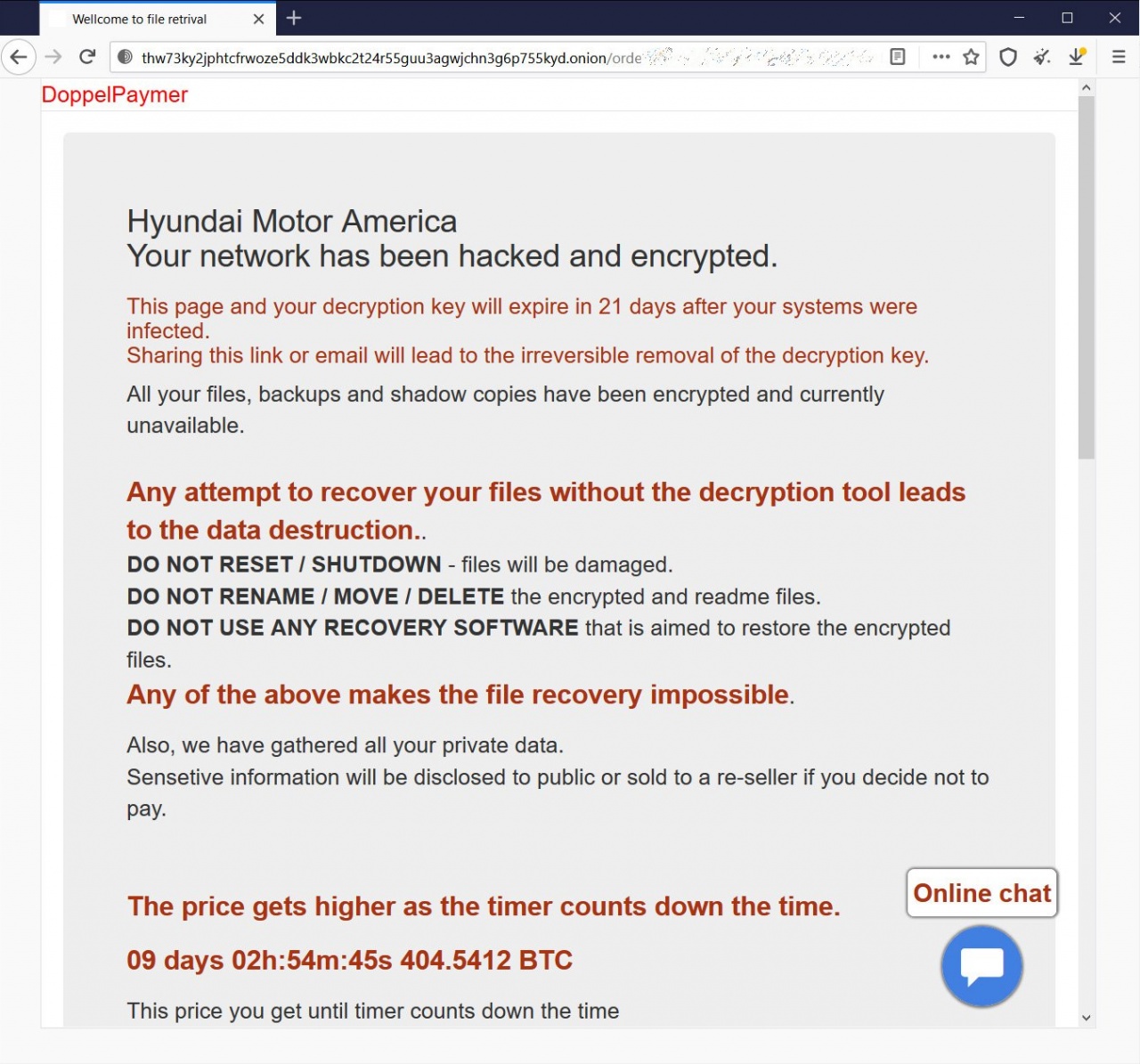

Gli aggressori affermano di aver attaccato Hyundai Motor America, la casa madre di Kia, e di avere sottratto una "enorme quantità" di dati. L'azienda ha tempo 2-3 settimane per negoziare il pagamento del riscatto, la cui richiesta iniziale è di 20 milioni di dollari (404 bitcoin). In caso i termini non venissero rispettati, la cifra salirebbe a 30 milioni di dollari, successivamente i dati verrebbero pubblicati online.

Un classico esempio di doppio riscatto, che è ormai una formula estorsiva molto comune nell'ambito degli attacchi ransomware. Sempre stando alle fonti non ufficiali, gli asset di Hyundai Motor America non sembrano essere stati colpiti nell'attacco. Al momento resta sconosciuta la tipologia di dati rubati. Considerato il numero di attività andate offline, è lecito aspettarsi che siano stati coinvolti più server.

Kia Motors America richiesta di riscatto. Fonte: BeleepingComputerSe effettivamente si è trattato di un attacco ransomware, e se il gruppo che lo ha eseguito è DoppelPaymer, probabilmente i dati rubati sono consistenti. Questo gruppo criminale è uso rubare quanti più file possibili prima di crittografarli, in modo da esercitare forte pressione sulle vittime per indurle a pagare.

Kia Motors America richiesta di riscatto. Fonte: BeleepingComputerSe effettivamente si è trattato di un attacco ransomware, e se il gruppo che lo ha eseguito è DoppelPaymer, probabilmente i dati rubati sono consistenti. Questo gruppo criminale è uso rubare quanti più file possibili prima di crittografarli, in modo da esercitare forte pressione sulle vittime per indurle a pagare.

Un calvario da cui sono già passate vittime illustri, fra cui si ricordano Foxconn, Compal, PEMEX (Petróleos Mexicanos), la città di Torrance in California, l'Università di Newcastle, la contea di Hall in Georgia, banijay Group SAS e Bretagne Télécom.Attendiamo ulteriori aggiornamenti e conferme sull'accaduto.

Gli aggressori affermano di aver attaccato Hyundai Motor America, la casa madre di Kia, e di avere sottratto una "enorme quantità" di dati. L'azienda ha tempo 2-3 settimane per negoziare il pagamento del riscatto, la cui richiesta iniziale è di 20 milioni di dollari (404 bitcoin). In caso i termini non venissero rispettati, la cifra salirebbe a 30 milioni di dollari, successivamente i dati verrebbero pubblicati online.

Un classico esempio di doppio riscatto, che è ormai una formula estorsiva molto comune nell'ambito degli attacchi ransomware. Sempre stando alle fonti non ufficiali, gli asset di Hyundai Motor America non sembrano essere stati colpiti nell'attacco. Al momento resta sconosciuta la tipologia di dati rubati. Considerato il numero di attività andate offline, è lecito aspettarsi che siano stati coinvolti più server.

Kia Motors America richiesta di riscatto. Fonte: BeleepingComputerSe effettivamente si è trattato di un attacco ransomware, e se il gruppo che lo ha eseguito è DoppelPaymer, probabilmente i dati rubati sono consistenti. Questo gruppo criminale è uso rubare quanti più file possibili prima di crittografarli, in modo da esercitare forte pressione sulle vittime per indurle a pagare.

Kia Motors America richiesta di riscatto. Fonte: BeleepingComputerSe effettivamente si è trattato di un attacco ransomware, e se il gruppo che lo ha eseguito è DoppelPaymer, probabilmente i dati rubati sono consistenti. Questo gruppo criminale è uso rubare quanti più file possibili prima di crittografarli, in modo da esercitare forte pressione sulle vittime per indurle a pagare. Un calvario da cui sono già passate vittime illustri, fra cui si ricordano Foxconn, Compal, PEMEX (Petróleos Mexicanos), la città di Torrance in California, l'Università di Newcastle, la contea di Hall in Georgia, banijay Group SAS e Bretagne Télécom.Attendiamo ulteriori aggiornamenti e conferme sull'accaduto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX