Generatore di malware per Office: identikit e autori

I ricercatori di Check Point research hanno individuato un generatore di malware per Office con interessanti tecniche di offuscamento. Era in vendita sul dark web e già impiegato in attacchi reali.

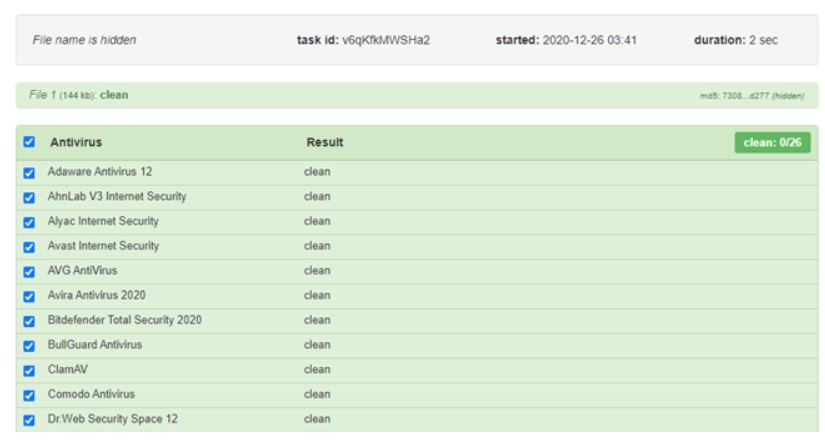

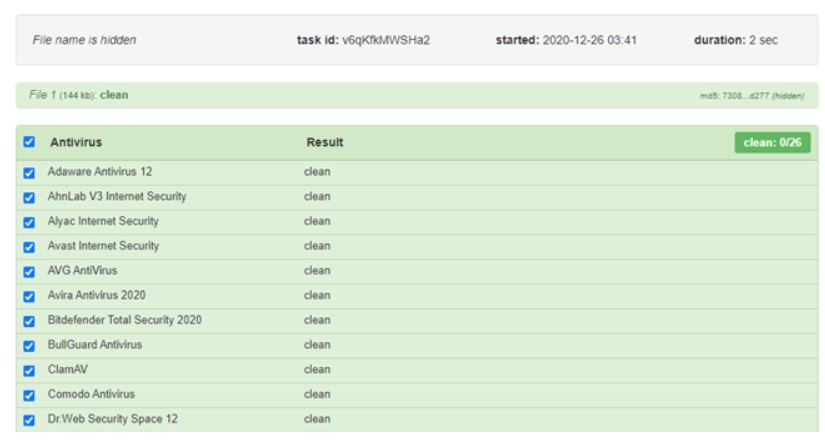

I ricercatori di Check Point Research hanno scoperto l'esistenza di un nuovo generatore di malware per Office chiamato APOMacroSploit. È dietro alle email malevole inviate a oltre 80 clienti monitorati da Check Point. Peculiarità di questo strumento sono le funzionalità per eludere il rilevamento da parte di Windows Defender. Inoltre, viene aggiornato quotidianamente per garantire bassi tassi di rilevamento.

Le campagne sotto esame hanno coinvolto circa 40 cyber criminali, che hanno sfruttato 100 diversi mittenti di posta elettronica per sferrare attacchi in più di 30 Paesi. L'accurato lavoro di indagine svolto dai ricercatori ha permesso non solo di identificare lo strumento e le sue funzionalità, ma anche il nome di uno degli autori, che è stato segnalato alle forze dell'ordine.

APOMacroSploit viene venduto sul dark web a gruppi criminali. È quindi un classico esempio di Malware-as-a-Service. Check Point stima che, in un mese e mezzo, la compravendita abbia fatto intascare agli autori almeno 5.000 dollari.

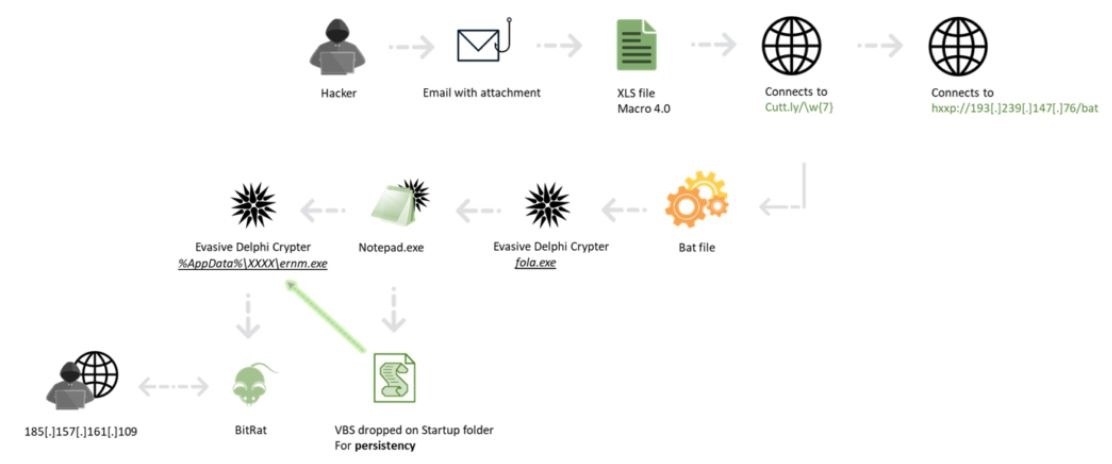

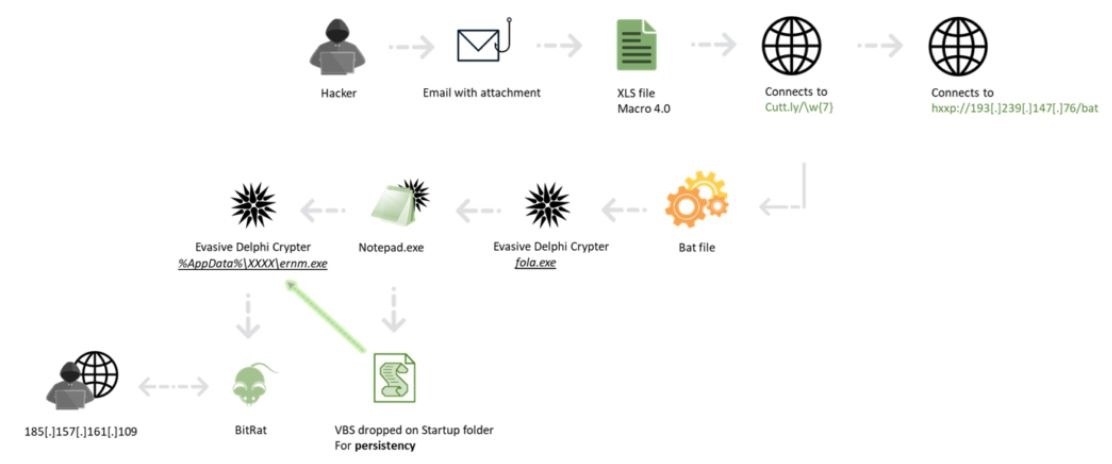

Tutto parte con un file di Excel malevolo allegato a una email. Non appena la vittima lo apre, una macro XLM avvia automaticamente il download di uno script di comando di Windows. In diversi attacchi registrati con questo strumento gli esperti hanno rilevato un RAT che viene scaricato e che ha il compito di controllare la macchina della vittima da remoto e rubare informazioni.

Tutto parte con un file di Excel malevolo allegato a una email. Non appena la vittima lo apre, una macro XLM avvia automaticamente il download di uno script di comando di Windows. In diversi attacchi registrati con questo strumento gli esperti hanno rilevato un RAT che viene scaricato e che ha il compito di controllare la macchina della vittima da remoto e rubare informazioni.

Il file di script BAT controlla le versione di Windows installata sul computer della vittima e scarica l'eseguibile corretto. Inoltre aggiunge la posizione del malware nella whitelist di Windows Defender, disabilita la pulizia di Windows e quindi esegue il malware.

I ricercatori hanno potuto risalire all'autore perché ha commesso un errore importante. Il sopraccitato dominio cutt[.]reindirizza direttamente a un server di download che ospita i file BAT. Oltre tutto, ogni file è associato al soprannome del cliente. Per questo è stato semplice ottenere un elenco completo di tutti i soprannomi dei clienti.

I ricercatori hanno potuto risalire all'autore perché ha commesso un errore importante. Il sopraccitato dominio cutt[.]reindirizza direttamente a un server di download che ospita i file BAT. Oltre tutto, ogni file è associato al soprannome del cliente. Per questo è stato semplice ottenere un elenco completo di tutti i soprannomi dei clienti.

Da lì i ricercatori sono risaliti agli annunci per un generatore di malware chiamato APOMacroSploit. Si tratta di un generatore di exploit macro che consente all'utente di creare un file XLS che ignora AV, Windows Defender, bypassa gli AMSI, Gmail e altri filtri antiphishing della posta elettronica.

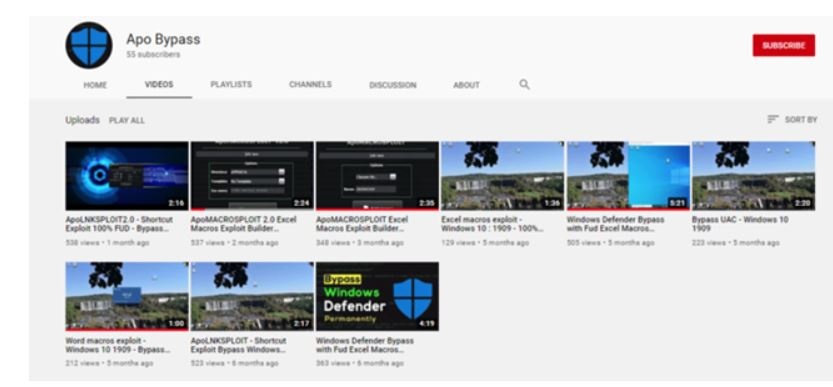

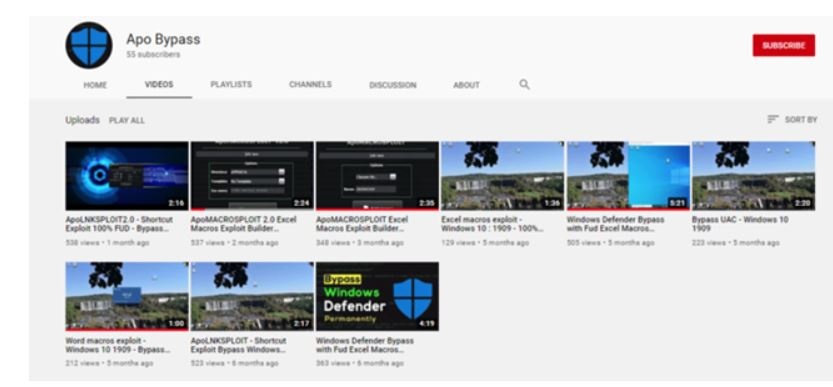

I venditori su HackForums.net erano due: Apocaliptique (Apo) e Nitrix. Dalle informazioni raccolte, si suppone che il primo fosse l'amministratore e Nitrix lo sviluppatore. Entrambi fornivano agli acquirenti assistenza e istruzioni sull'uso dello strumento.

L'amministratore si serviva anche di un canale YouTube per pubblicizzare le funzionalità del suo strumento. Non è stato difficile risalire alla vera identità di Nitrix: un suo commento sul canale YouTube era associato a Twitter, dove nel 2014 aveva incautamente pubblicato la foto di un biglietto di un concerto a cui aveva preso parte.

Agli amministratori ricorda di disabilitare le macro di Office a meno che non siano indispensabili ai fini della produttività. E di installare su tutti i client delle soluzioni di endpoint protection di ultima generazione, che facciano uso di Intelligenza Artificiale e machine learning. I classici filtri antimalware e le sandbox spesso non sono efficaci contro gli attacchi che usano sofisticate soluzioni di offuscamento.

Non può mancare in chiusura una nota sulla tutela della privacy. Una lacuna a questo riguardo ha permesso di smascherare un cyber criminale. Tuttavia sono molti gli utenti onesti che condividono pubblicamente troppe informazioni, dando ai cyber criminali delle informazioni che possono favorire attacchi a vario titolo.

Le campagne sotto esame hanno coinvolto circa 40 cyber criminali, che hanno sfruttato 100 diversi mittenti di posta elettronica per sferrare attacchi in più di 30 Paesi. L'accurato lavoro di indagine svolto dai ricercatori ha permesso non solo di identificare lo strumento e le sue funzionalità, ma anche il nome di uno degli autori, che è stato segnalato alle forze dell'ordine.

APOMacroSploit viene venduto sul dark web a gruppi criminali. È quindi un classico esempio di Malware-as-a-Service. Check Point stima che, in un mese e mezzo, la compravendita abbia fatto intascare agli autori almeno 5.000 dollari.

Tutto parte con un file di Excel malevolo allegato a una email. Non appena la vittima lo apre, una macro XLM avvia automaticamente il download di uno script di comando di Windows. In diversi attacchi registrati con questo strumento gli esperti hanno rilevato un RAT che viene scaricato e che ha il compito di controllare la macchina della vittima da remoto e rubare informazioni.

Tutto parte con un file di Excel malevolo allegato a una email. Non appena la vittima lo apre, una macro XLM avvia automaticamente il download di uno script di comando di Windows. In diversi attacchi registrati con questo strumento gli esperti hanno rilevato un RAT che viene scaricato e che ha il compito di controllare la macchina della vittima da remoto e rubare informazioni. L'allegato dannoso

Il documento malevolo allegato alle email di phishing consiste in un file XLS contenente una macro XLM offuscata. Tale macro viene attivata automaticamente quando la vittima apre il documento e scarica un file BAT da cutt.ly. L'esecuzione del comando attrib consente allo script BAT di nascondersi nel computer della vittima. Sempre ai fini dell'offuscamento sono impiegate istruzioni PowerShell tramite il comando Start-Sleep. Uno shellcode nel Blocco Note rilascia un file VBS nella cartella di avvio per garantire la persistenza del malware.Il file di script BAT controlla le versione di Windows installata sul computer della vittima e scarica l'eseguibile corretto. Inoltre aggiunge la posizione del malware nella whitelist di Windows Defender, disabilita la pulizia di Windows e quindi esegue il malware.

I ricercatori hanno potuto risalire all'autore perché ha commesso un errore importante. Il sopraccitato dominio cutt[.]reindirizza direttamente a un server di download che ospita i file BAT. Oltre tutto, ogni file è associato al soprannome del cliente. Per questo è stato semplice ottenere un elenco completo di tutti i soprannomi dei clienti.

I ricercatori hanno potuto risalire all'autore perché ha commesso un errore importante. Il sopraccitato dominio cutt[.]reindirizza direttamente a un server di download che ospita i file BAT. Oltre tutto, ogni file è associato al soprannome del cliente. Per questo è stato semplice ottenere un elenco completo di tutti i soprannomi dei clienti. Da lì i ricercatori sono risaliti agli annunci per un generatore di malware chiamato APOMacroSploit. Si tratta di un generatore di exploit macro che consente all'utente di creare un file XLS che ignora AV, Windows Defender, bypassa gli AMSI, Gmail e altri filtri antiphishing della posta elettronica.

I venditori su HackForums.net erano due: Apocaliptique (Apo) e Nitrix. Dalle informazioni raccolte, si suppone che il primo fosse l'amministratore e Nitrix lo sviluppatore. Entrambi fornivano agli acquirenti assistenza e istruzioni sull'uso dello strumento.

L'amministratore si serviva anche di un canale YouTube per pubblicizzare le funzionalità del suo strumento. Non è stato difficile risalire alla vera identità di Nitrix: un suo commento sul canale YouTube era associato a Twitter, dove nel 2014 aveva incautamente pubblicato la foto di un biglietto di un concerto a cui aveva preso parte.

Qualche insegnamento

Da questa vicenda c'è molto da imparare. Prima di tutto ricorda gli utenti di non aprire mai gli allegati delle email, a meno che non provengano da persone affidabili, conosciute e la cui identità è stata verificata. Soprattutto quando si tratta di documenti Word o Excel.Agli amministratori ricorda di disabilitare le macro di Office a meno che non siano indispensabili ai fini della produttività. E di installare su tutti i client delle soluzioni di endpoint protection di ultima generazione, che facciano uso di Intelligenza Artificiale e machine learning. I classici filtri antimalware e le sandbox spesso non sono efficaci contro gli attacchi che usano sofisticate soluzioni di offuscamento.

Non può mancare in chiusura una nota sulla tutela della privacy. Una lacuna a questo riguardo ha permesso di smascherare un cyber criminale. Tuttavia sono molti gli utenti onesti che condividono pubblicamente troppe informazioni, dando ai cyber criminali delle informazioni che possono favorire attacchi a vario titolo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX