Malware Silver Sparrow infetta 30.000 Mac

I ricercatori per la sicurezza indagano sul contagio di quasi 30mila Mac da parte di un misterioso malware che agisce anche sui sistemi con chip M1 di Apple. Per ora si sa molto poco.

Silver Sparrow è il nome del malware che ha già colpito quasi 30.000 dispositivi Mac, compresi quelli dotati del chip Apple M1. È stato scoperto dai ricercatori di sicurezza di Red Canary e analizzato insieme a quelli di Malwarebytes e VMWare Carbon Black.

Il dato, risalente al 17 febbraio scorso, è di 29.139 endpoint macOS infetti in 153 paesi, fra cui Stati Uniti, Regno Unito, Canada, Francia e Germania. Le indagini non hanno ancora chiarito i dettagli sulla modalità di infezione. Silver Sparrow avrebbe potuto celarsi all'interno di annunci dannosi, di app piratate o di falsi aggiornamenti di Flash, che è il classico vettore di distribuzione per la maggior parte dei malware Mac.

Poco chiaro è anche lo scopo di questa minaccia: una volta installato nel sistema, Silver Sparrow si limita ad attendere i comandi dai suoi operatori. Il problema è che in tutto il periodo di indagine non ne sono mai arrivati, quindi non è stato possibile comprendere le finalità degli attaccanti.

Red Canary però allerta: il fatto che si abbiano poche informazioni e che non siano stati rilevati comandi non significa che siamo di fronte a una minaccia innocua. È semplicemente possibile che il malware abbia "annusato" l'attività di indagine e che i suoi operatori stiano evitando di fornire informazioni sui suoi payload.

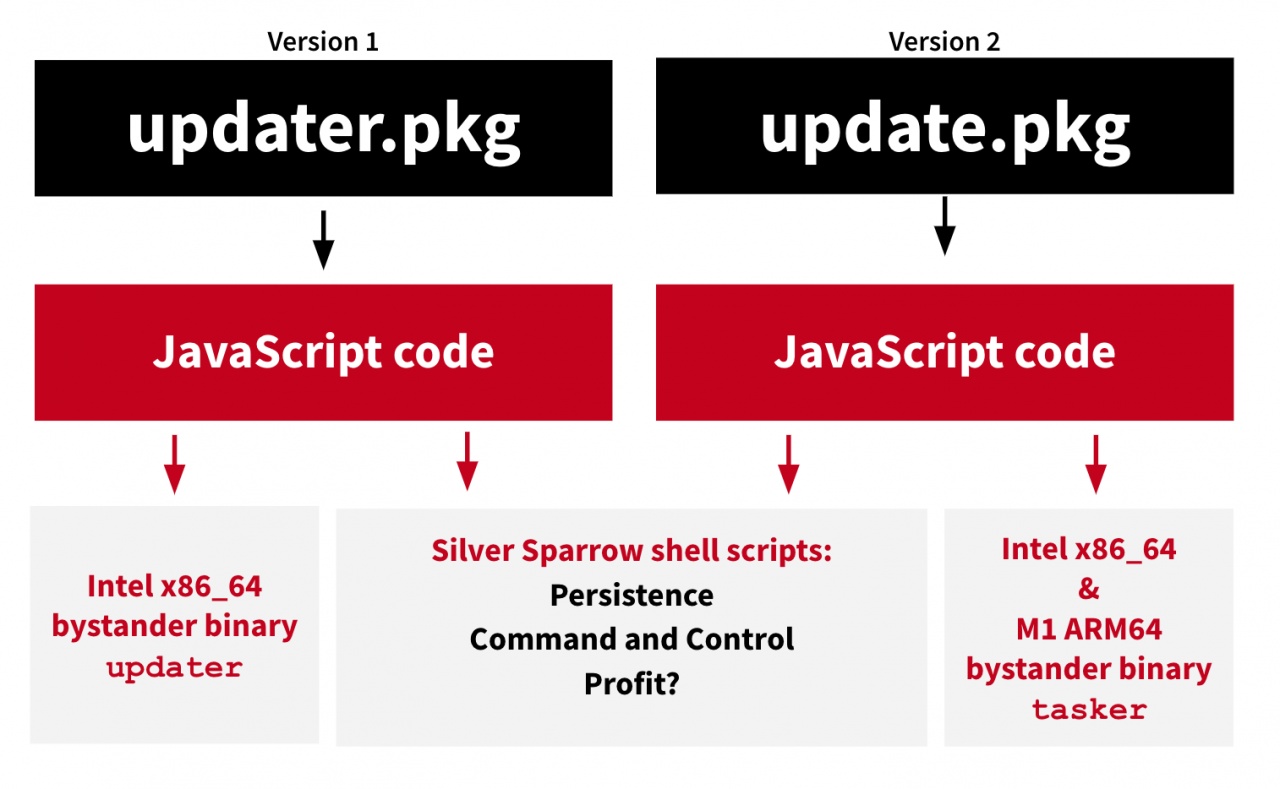

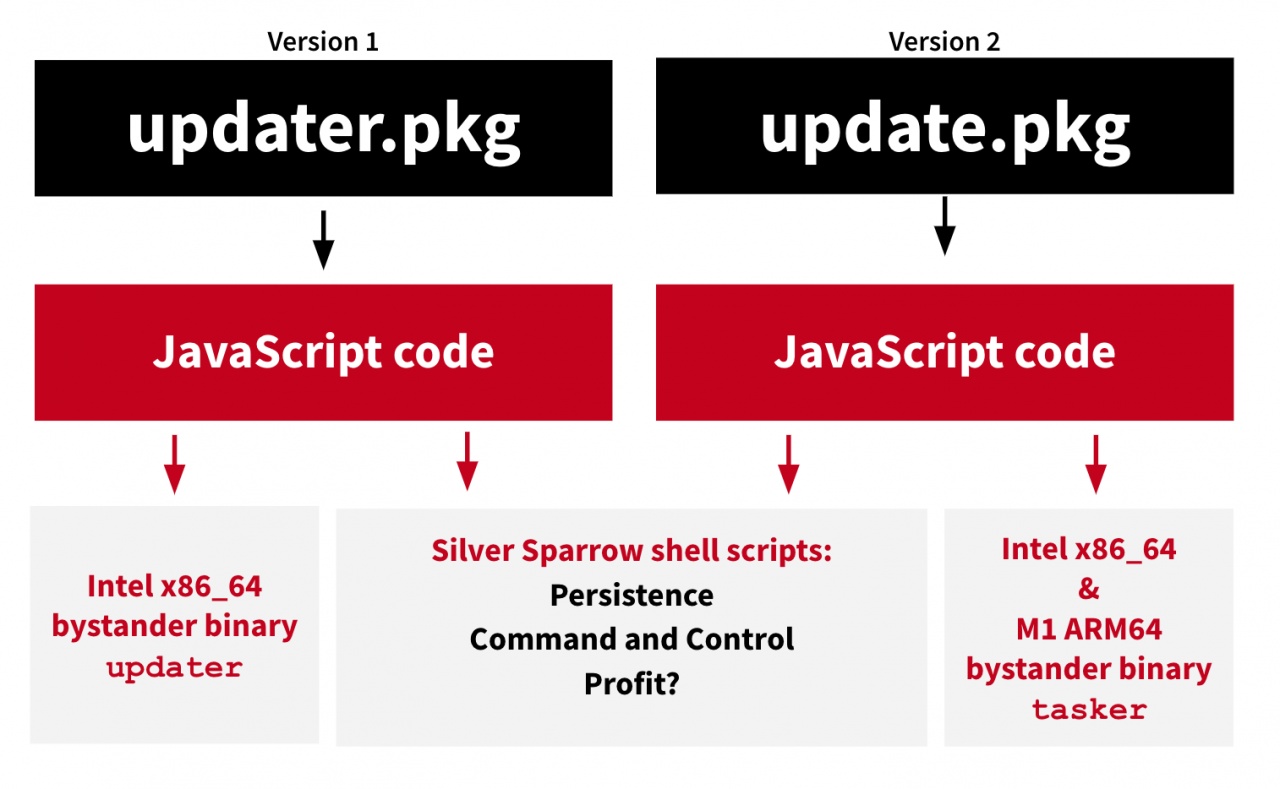

Il modus operandi è lo stesso in entrambi i casi. L'API JavaScript di macOS Installer viene sfruttata per eseguire comandi di attacco generando dinamicamente due script shell scritti nel file system. "agent.sh" viene eseguito immediatamente alla fine dell'installazione per informare il server di comando e controllo (C2) dell'avvenuta installazione. "verx.sh" viene eseguito una volta ogni ora, contattando il server C2 per ulteriori contenuti da scaricare ed eseguire.

Da notare che il server C2 è ospitato su AWS S3. Secondo i ricercatori è un dettaglio interessante perché AWS offre un metodo di distribuzione dei file altamente resiliente. L'attaccante può creare un bucket, pubblicare file e operare senza preoccuparsi dell'amministrazione della rete e del sovraccarico associato all'attività. Inoltre, questo cluster sfruttava i domini ospitati tramite le CDN (Content Delivery Network) di Akamai.

Da notare che il server C2 è ospitato su AWS S3. Secondo i ricercatori è un dettaglio interessante perché AWS offre un metodo di distribuzione dei file altamente resiliente. L'attaccante può creare un bucket, pubblicare file e operare senza preoccuparsi dell'amministrazione della rete e del sovraccarico associato all'attività. Inoltre, questo cluster sfruttava i domini ospitati tramite le CDN (Content Delivery Network) di Akamai.

Questo implica che gli attaccanti hanno una profonda comprensione dell'infrastruttura cloud e dei suoi vantaggi rispetto a un singolo server o a sistema non resiliente. Non ultimo, la maggior parte delle aziende non può permettersi di bloccare l'accesso alle risorse AWS e Akamai. Alla luce di tutte queste considerazioni, è lecito reputare gli attaccanti operativamente maturi e pertanto pericolosi.

Oltre alla mancanza di payload, l'altro punto oscuro di questi attacchi è che Silver Sparrow dispone di una tecnica per la rimozione di tutti i meccanismi di persistenza e script. Può cancellare completamente la sua presenza sull'host compromesso.

A titolo di cronaca, Silver Sparrow è il secondo ceppo di malware scoperto che può colpire i sistemi con architetture M1. Il primo era stato scoperto solo quattro giorni prima. Tony Lambert di Red Canary scrive nel suo report: "Anche se non abbiamo ancora visto Silver Sparrow scaricare payload dannosi, la sua compatibilità con il chip M1, la portata globale, il tasso di infezione relativamente elevato e la maturità operativa suggeriscono che questo malware sia una minaccia ragionevolmente seria".

Il dato, risalente al 17 febbraio scorso, è di 29.139 endpoint macOS infetti in 153 paesi, fra cui Stati Uniti, Regno Unito, Canada, Francia e Germania. Le indagini non hanno ancora chiarito i dettagli sulla modalità di infezione. Silver Sparrow avrebbe potuto celarsi all'interno di annunci dannosi, di app piratate o di falsi aggiornamenti di Flash, che è il classico vettore di distribuzione per la maggior parte dei malware Mac.

Poco chiaro è anche lo scopo di questa minaccia: una volta installato nel sistema, Silver Sparrow si limita ad attendere i comandi dai suoi operatori. Il problema è che in tutto il periodo di indagine non ne sono mai arrivati, quindi non è stato possibile comprendere le finalità degli attaccanti.

Red Canary però allerta: il fatto che si abbiano poche informazioni e che non siano stati rilevati comandi non significa che siamo di fronte a una minaccia innocua. È semplicemente possibile che il malware abbia "annusato" l'attività di indagine e che i suoi operatori stiano evitando di fornire informazioni sui suoi payload.

Le indagini

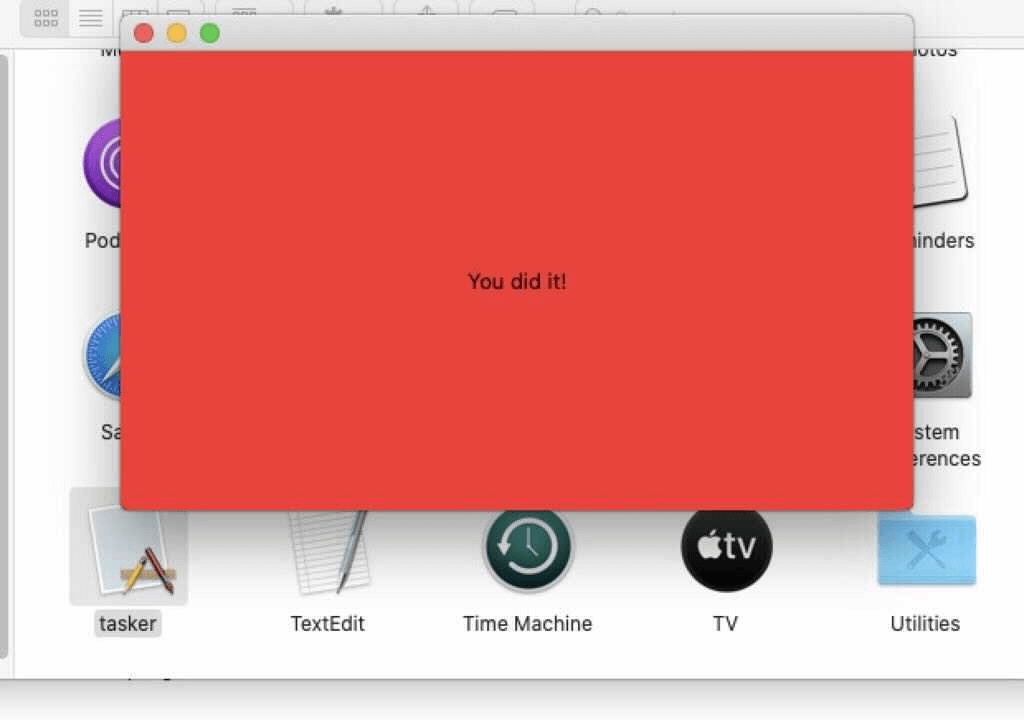

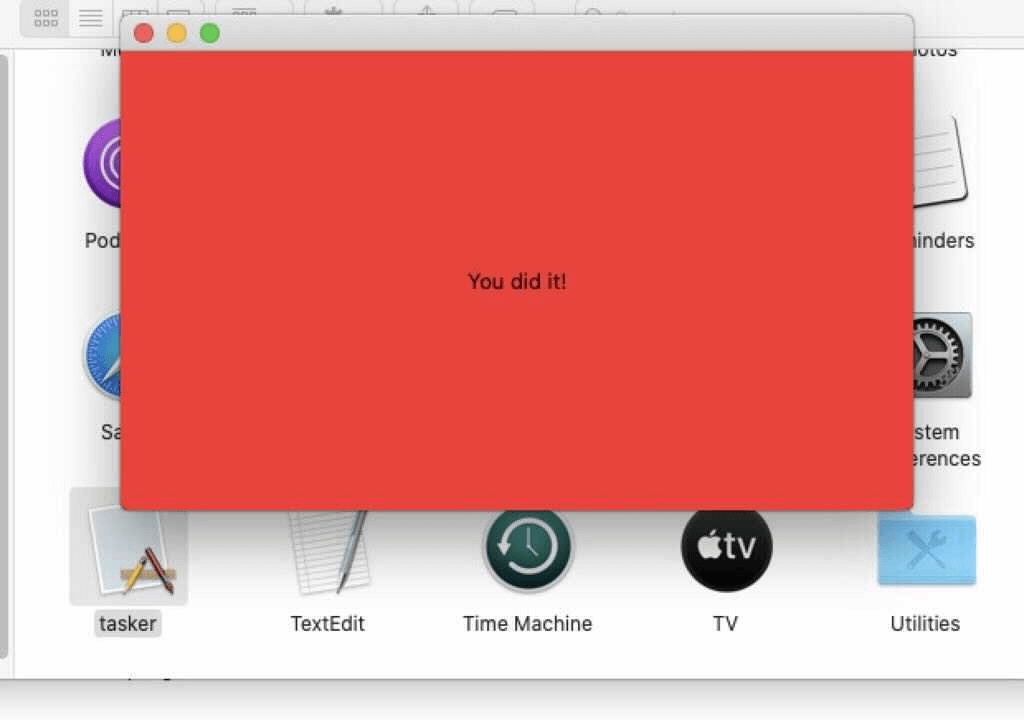

Red Canary ha analizzato due differenti campioni del malware, entrambi con nome updater.pkg. Quello antecedente può colpire solo piattaforme Intel x86_64. L'altro, più recente, è compatibile con le architetture Intel x86_64 e M1 ARM64. I file binari legati a queste due varianti non sono di aiuto nelle indagini. Quello x86_64 al momento dell'esecuzione mostra semplicemente il messaggio "Hello, World!". Il binario associato a M1 visualizza la scritta "L'hai fatto!".Il modus operandi è lo stesso in entrambi i casi. L'API JavaScript di macOS Installer viene sfruttata per eseguire comandi di attacco generando dinamicamente due script shell scritti nel file system. "agent.sh" viene eseguito immediatamente alla fine dell'installazione per informare il server di comando e controllo (C2) dell'avvenuta installazione. "verx.sh" viene eseguito una volta ogni ora, contattando il server C2 per ulteriori contenuti da scaricare ed eseguire.

Da notare che il server C2 è ospitato su AWS S3. Secondo i ricercatori è un dettaglio interessante perché AWS offre un metodo di distribuzione dei file altamente resiliente. L'attaccante può creare un bucket, pubblicare file e operare senza preoccuparsi dell'amministrazione della rete e del sovraccarico associato all'attività. Inoltre, questo cluster sfruttava i domini ospitati tramite le CDN (Content Delivery Network) di Akamai.

Da notare che il server C2 è ospitato su AWS S3. Secondo i ricercatori è un dettaglio interessante perché AWS offre un metodo di distribuzione dei file altamente resiliente. L'attaccante può creare un bucket, pubblicare file e operare senza preoccuparsi dell'amministrazione della rete e del sovraccarico associato all'attività. Inoltre, questo cluster sfruttava i domini ospitati tramite le CDN (Content Delivery Network) di Akamai. Questo implica che gli attaccanti hanno una profonda comprensione dell'infrastruttura cloud e dei suoi vantaggi rispetto a un singolo server o a sistema non resiliente. Non ultimo, la maggior parte delle aziende non può permettersi di bloccare l'accesso alle risorse AWS e Akamai. Alla luce di tutte queste considerazioni, è lecito reputare gli attaccanti operativamente maturi e pertanto pericolosi.

Oltre alla mancanza di payload, l'altro punto oscuro di questi attacchi è che Silver Sparrow dispone di una tecnica per la rimozione di tutti i meccanismi di persistenza e script. Può cancellare completamente la sua presenza sull'host compromesso.

A titolo di cronaca, Silver Sparrow è il secondo ceppo di malware scoperto che può colpire i sistemi con architetture M1. Il primo era stato scoperto solo quattro giorni prima. Tony Lambert di Red Canary scrive nel suo report: "Anche se non abbiamo ancora visto Silver Sparrow scaricare payload dannosi, la sua compatibilità con il chip M1, la portata globale, il tasso di infezione relativamente elevato e la maturità operativa suggeriscono che questo malware sia una minaccia ragionevolmente seria".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 02

Computer Gross - Scopri le soluzioni storage Samsung

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro