Rapporto Clusit 2021: come e quanto ha colpito il cybercrime nel 2020

Il 2020 è stato un anno segnato dagli attacchi ransomware e BEC. Le vulnerabilità note restano un veicolo importante di compromissione con conseguenze molto serie.

Il tradizionale Rapporto Clusit 2021 ha messo a fuoco la situazione della sicurezza ICT in Italia nell'anno appena concluso. Non è un salto nel passato, ma uno sguardo sul futuro visto che gli attacchi del 2020 hanno mostrato una serie di trend importanti per capire quello che ci aspetta nei prossimi mesi.

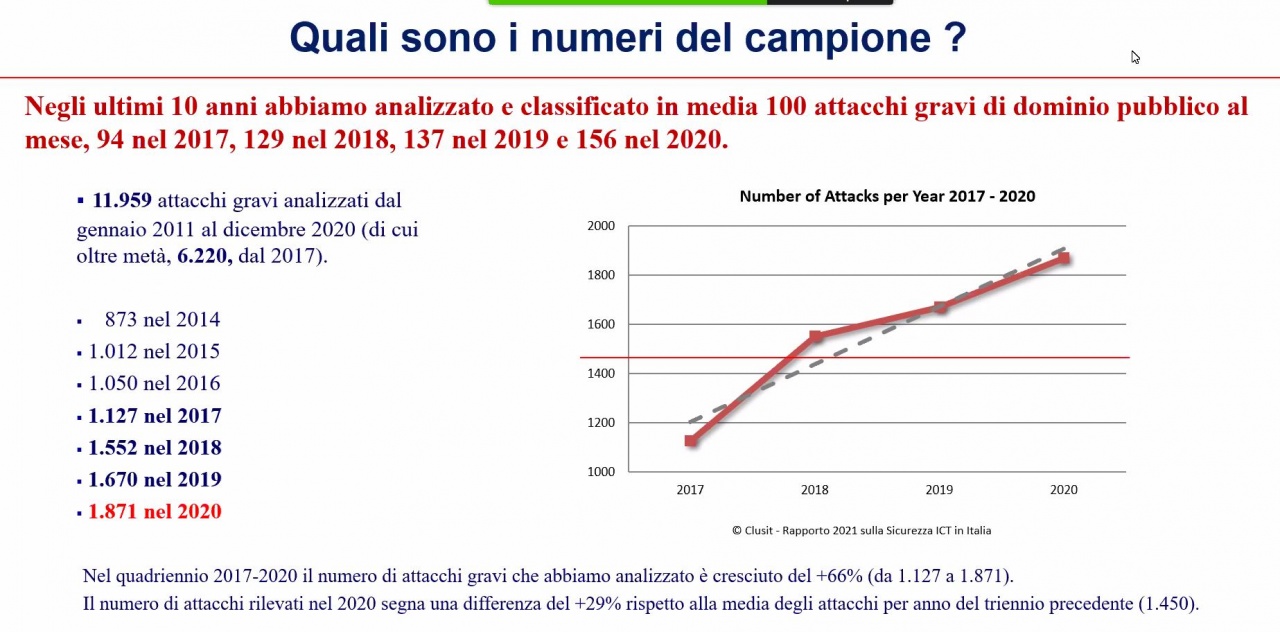

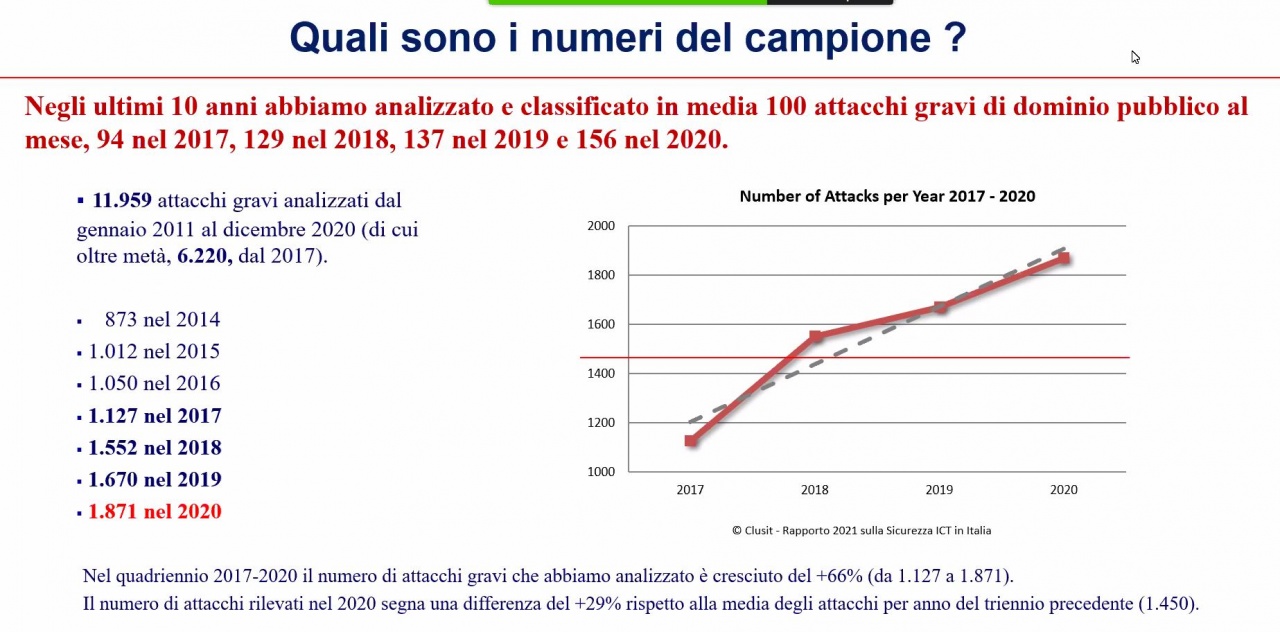

Per l'analisi, i ricercatori hanno analizzato gli attacchi gravi di dominio pubblico che si sono verificati. Il primo dati significativo riguarda proprio la quantità: fra il 2017 e 2020 il numero di attacchi gravi analizzati da Clusit è passato da 1.227 a 1.871, con un distacco pari a +66%. Nel solo 2020 gli attacchi gravi sono cresciuti del 29 percento rispetto al 2019.

Significa che i cyber attacchi sono in crescita, nonostante quelli analizzati siano solo una parte del totale. È infatti da ricordare che molti cyber attacchi non vengono denunciati pubblicamente, quindi non rientrano nel computo.

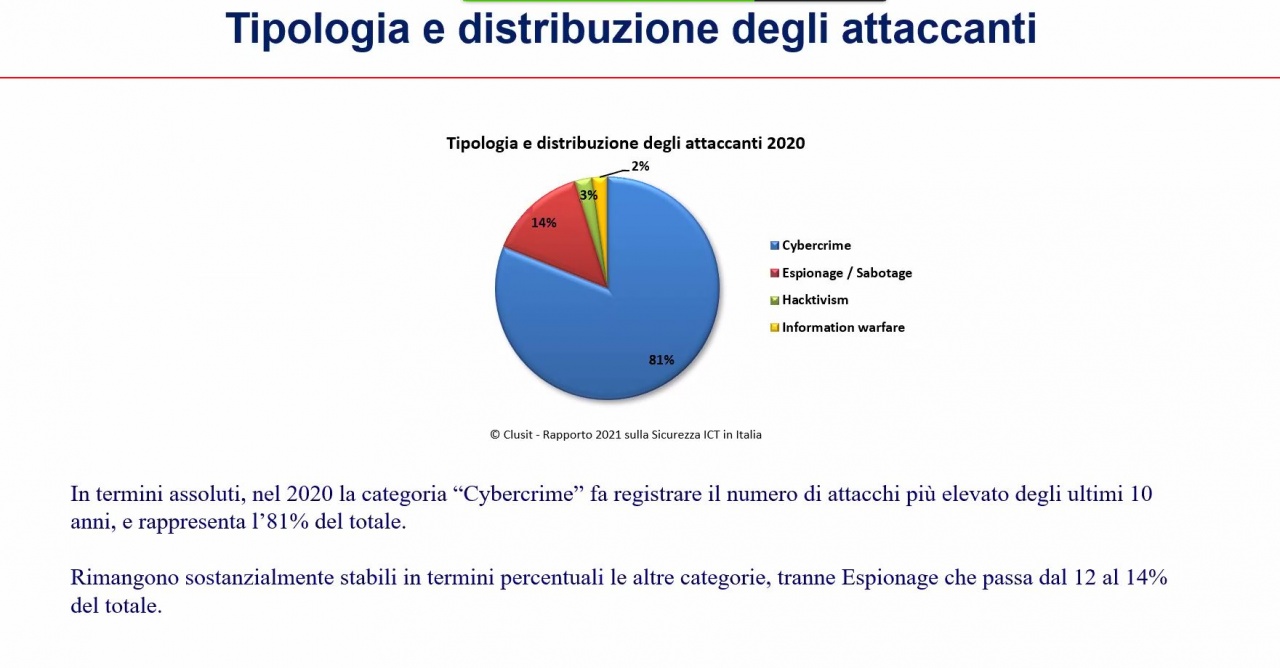

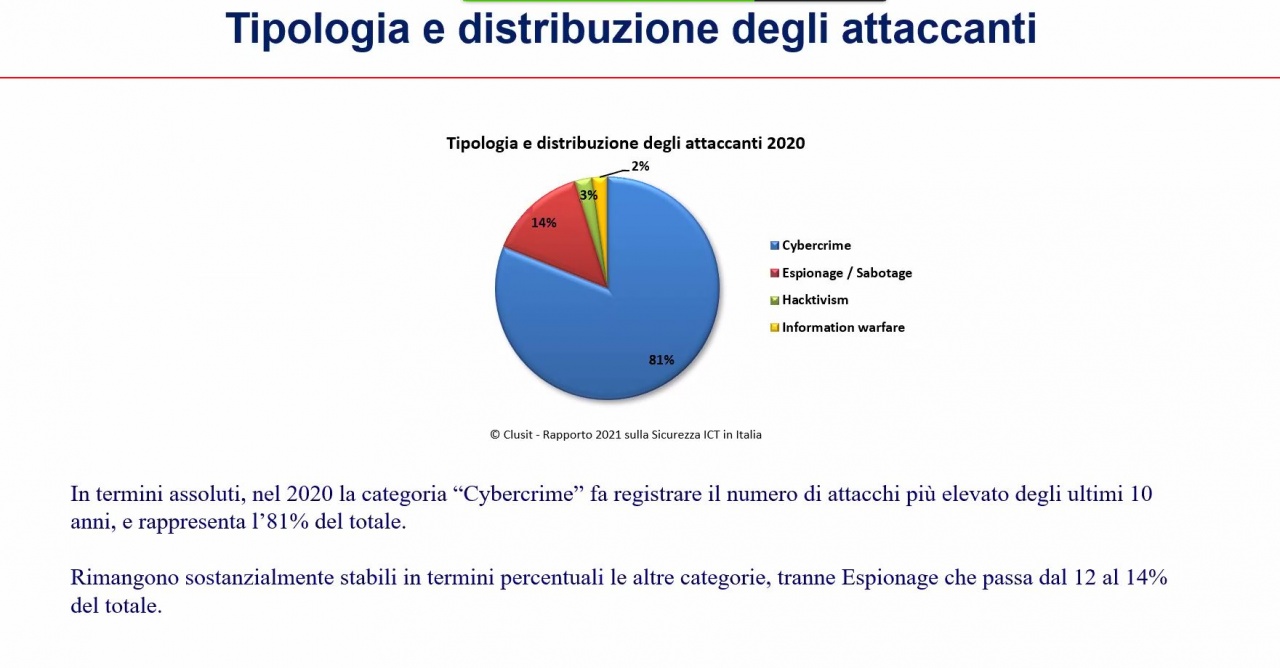

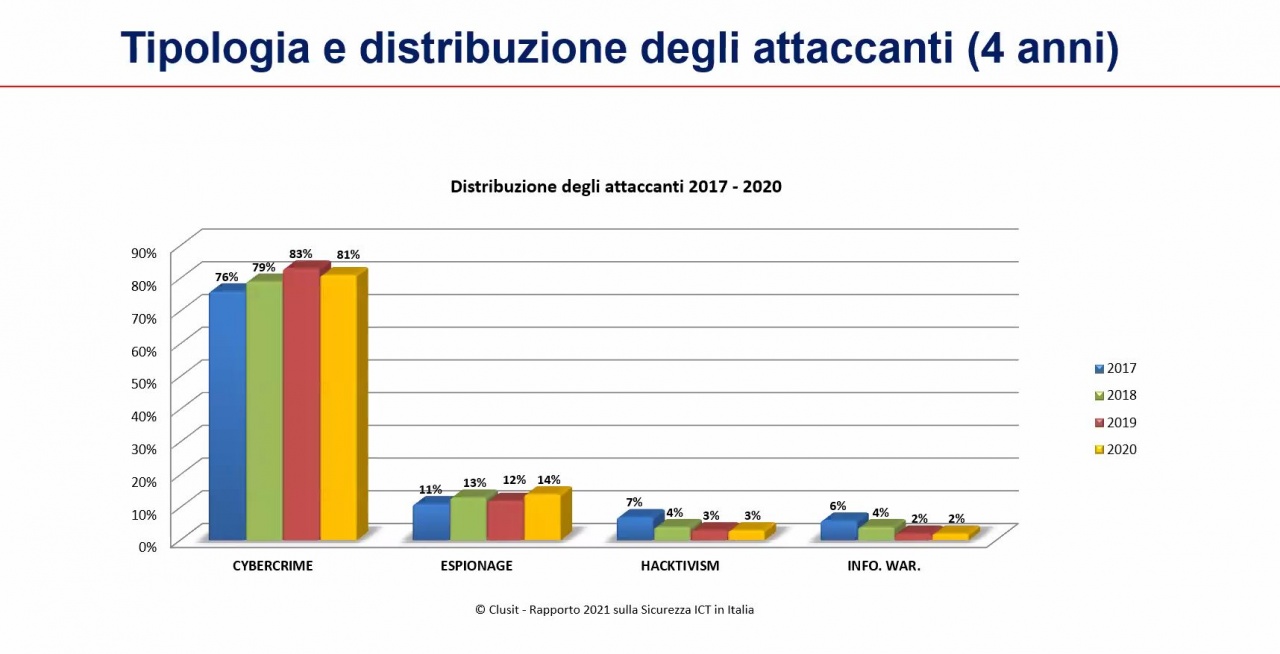

Di particolare interesse è il riepilogo della tipologia e distribuzione degli attaccanti. La maggior parte degli attacchi è da ricondurre al cybercrime (81%), seguito dall'espionage (14%, in aumento rispetto al 12% del 2019). Quello dell'haktivism è invece un fenomeno residuale.

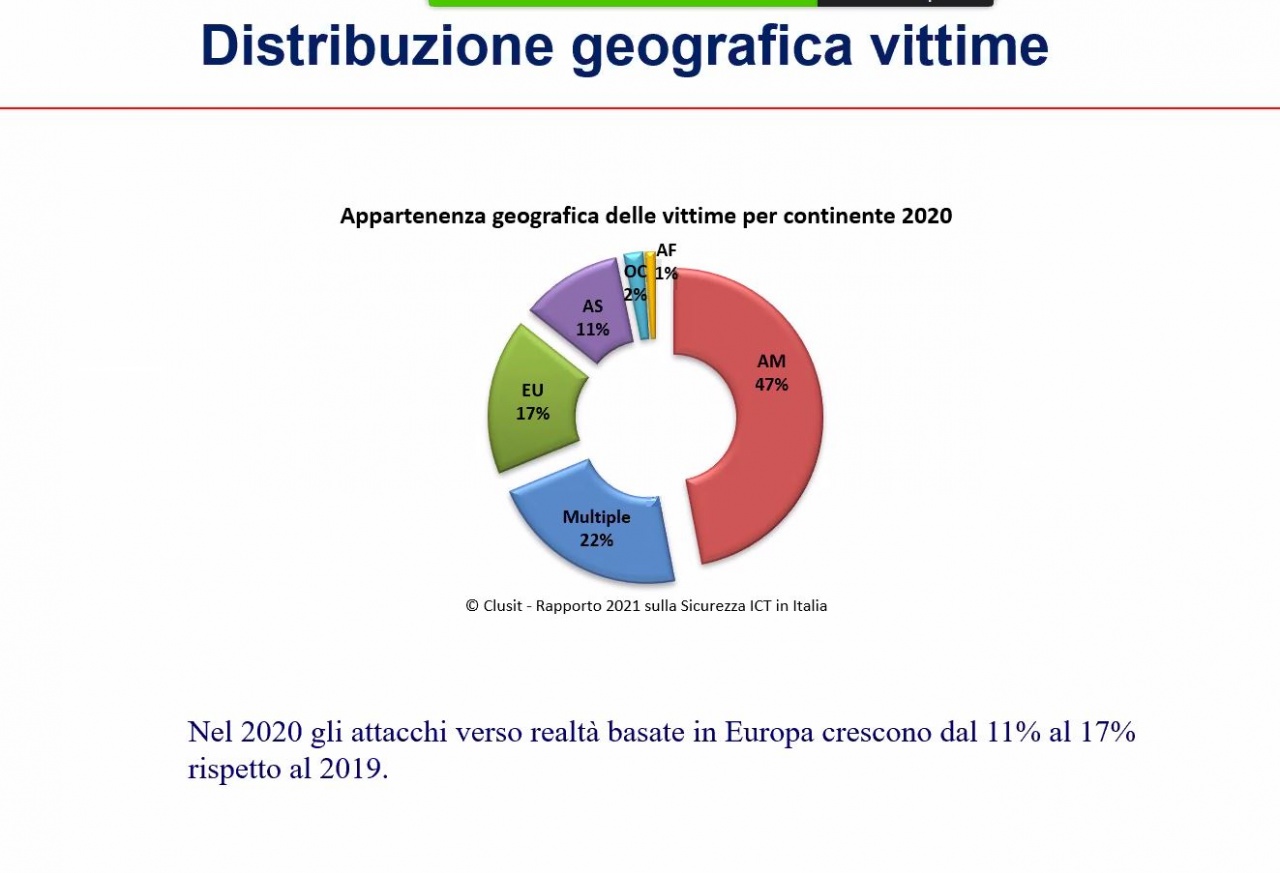

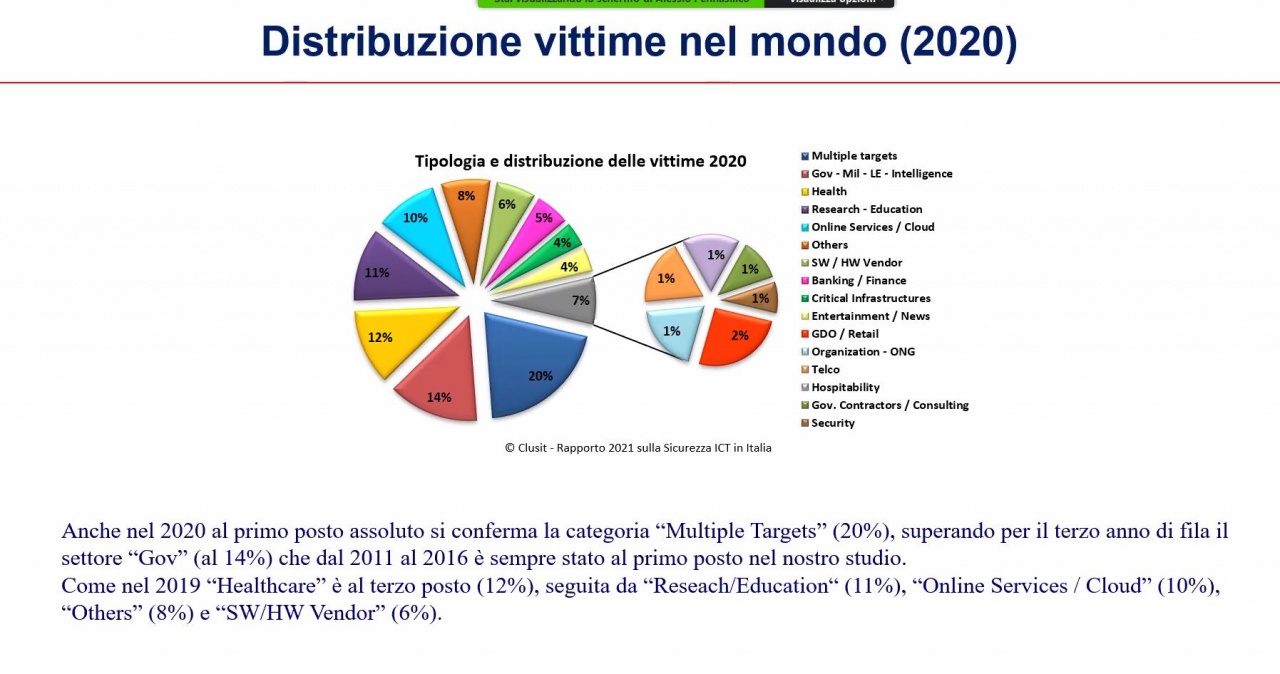

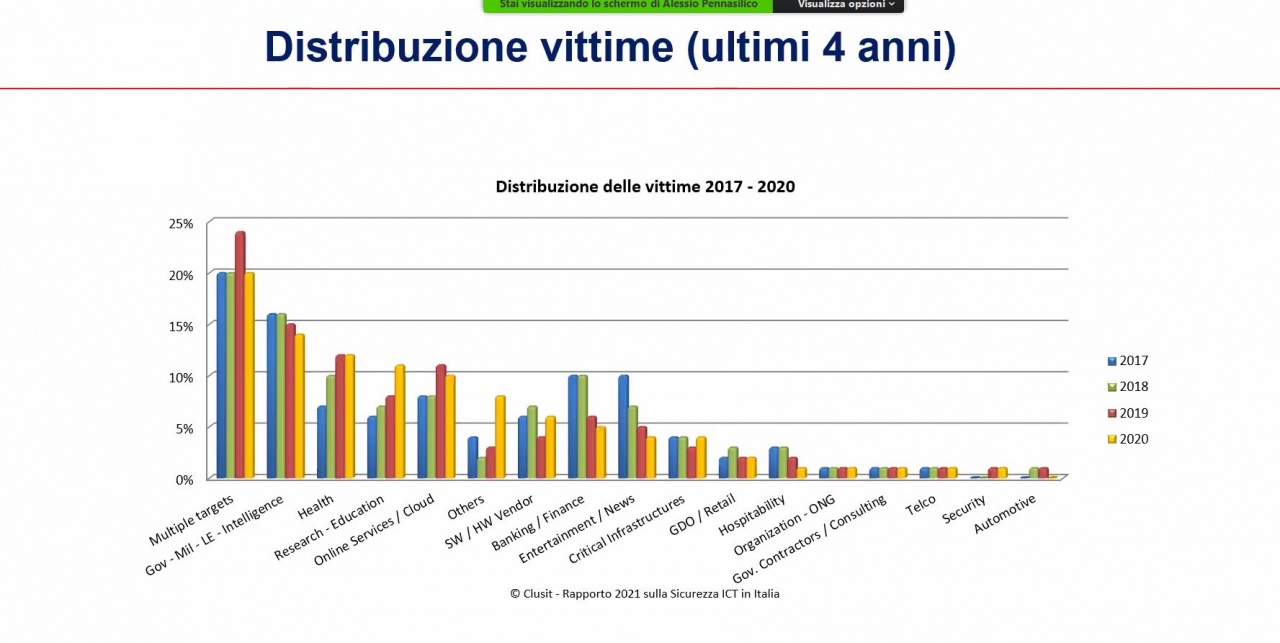

Dagli attaccanti agli obiettivi, la categoria più corposa si riconferma quella "multiple targets", che da sola rappresenta 1/5 degli attacchi gravi fatti con logica industriale e bersagli multipli. Al secondo posto da qualche anno (in passato era primo) si riconferma il settore Gov in senso lato, al terzo la sanità (già colpita prima della pandemia), al quarto ricerca e education. Seguono cloud e online.

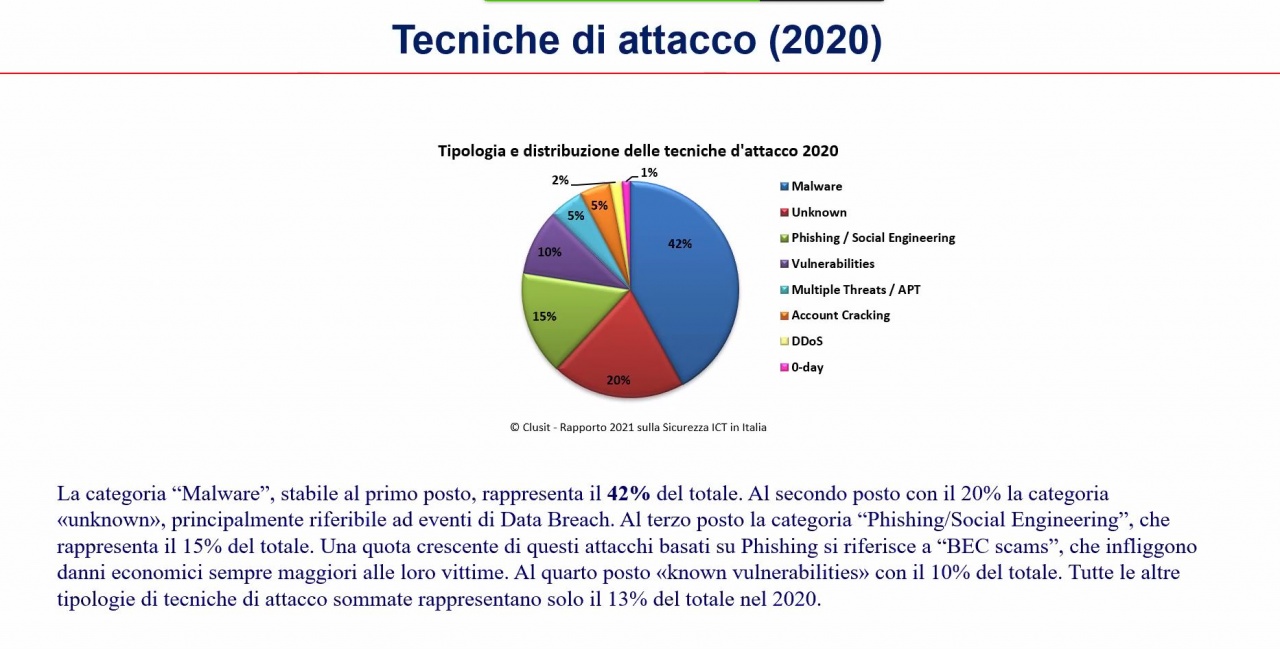

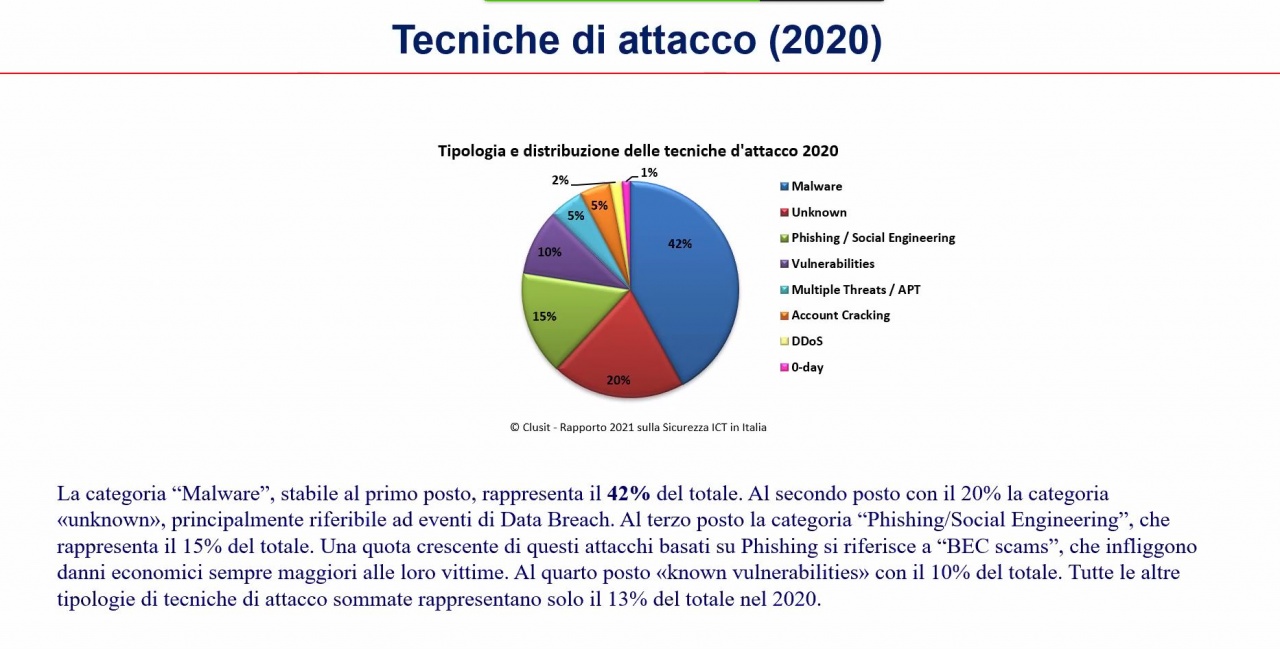

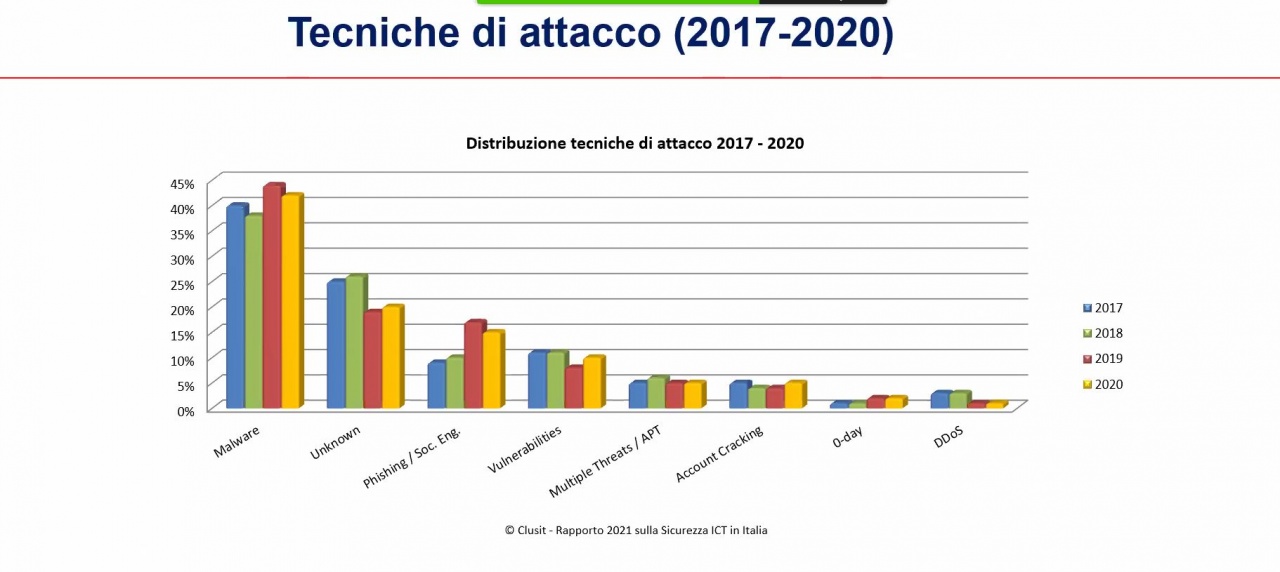

Il phishing è medaglia di bronzo, con il dettaglio che molti attacchi di questo tipo sono stati di tipo BEC e hanno causato perdite nell'ordine di milioni. Le vulnerabilità note sono in quarta piazza: restano un veicolo importante di compromissione con conseguenze molto serie.

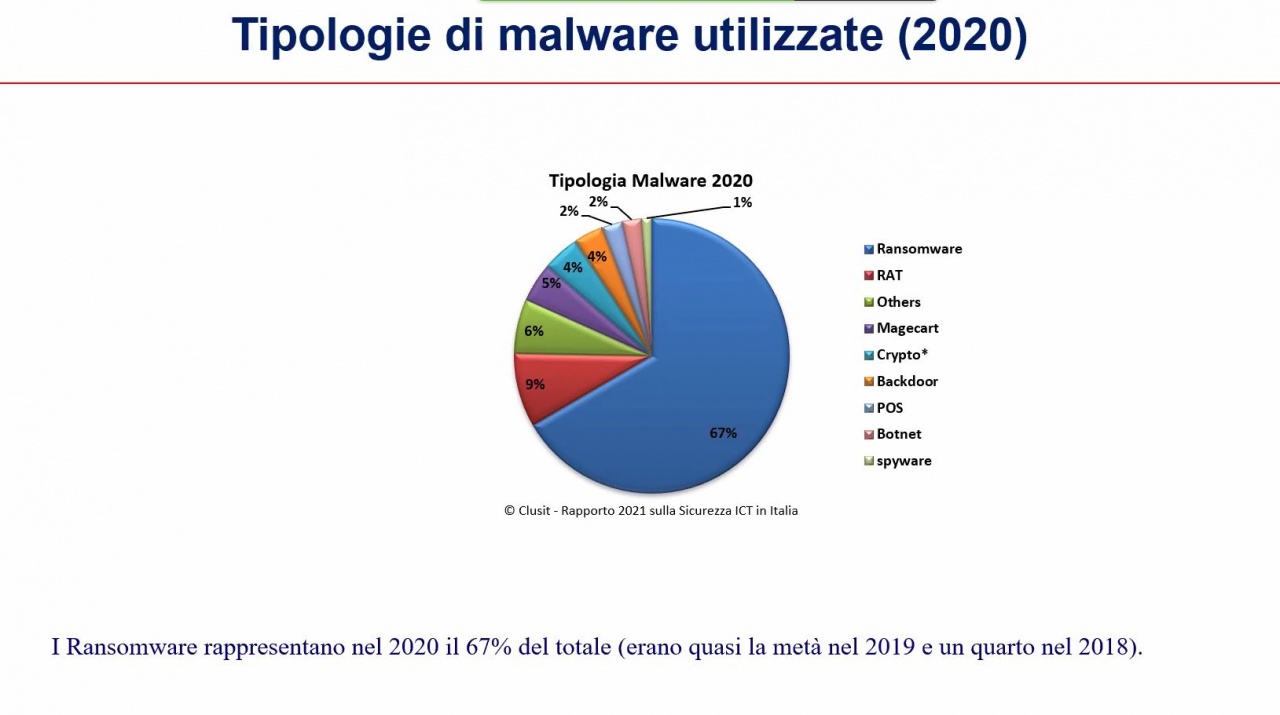

Da notare che il ransomware con doppia estorsione ha avuto una forte incidenza nel 2020 (il 67% sul totale dei malware utilizzati). L'incremento è esponenziale, dato che nel 2019 la percentuale era la metà, nel 2018 era un quarto. Spesso poi questi attacchi rinfoltiscono la casistica dei data breach, nei numerosi casi di mancato pagamento del riscatto e conseguente pubblicazione dei dati sottratti.

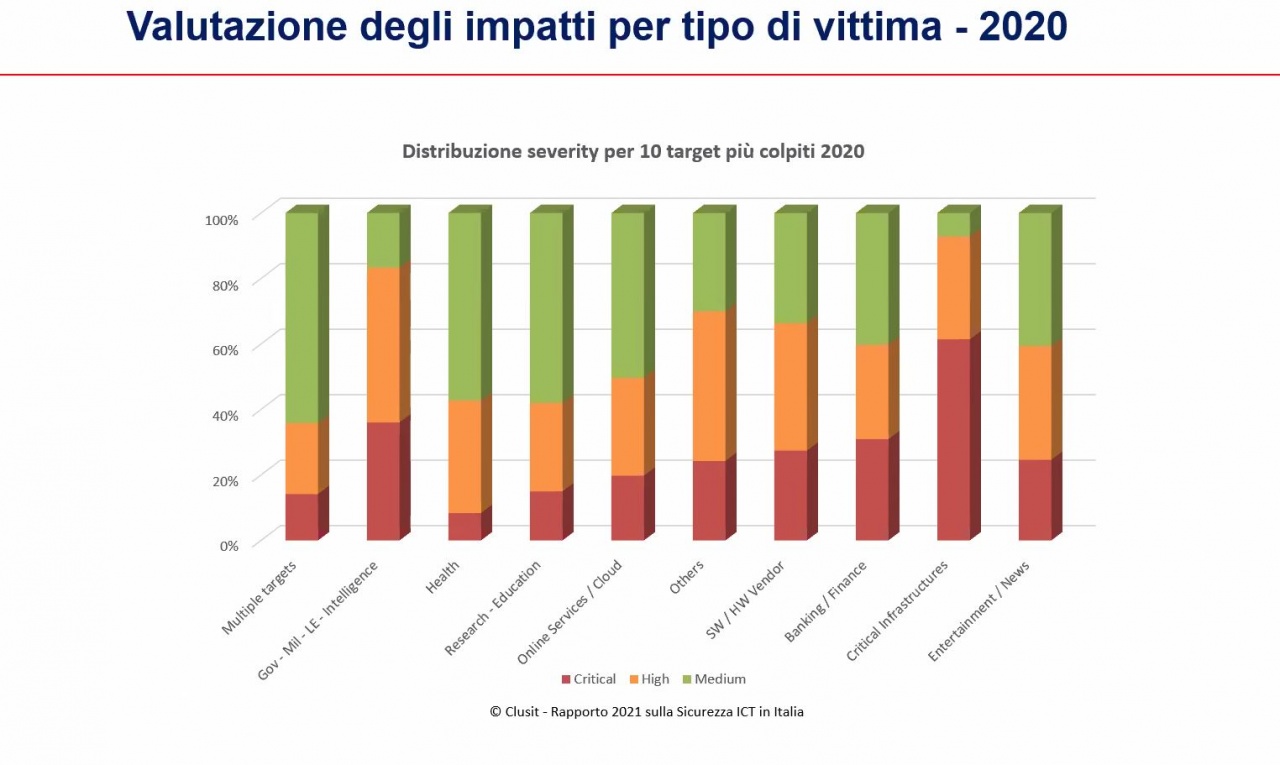

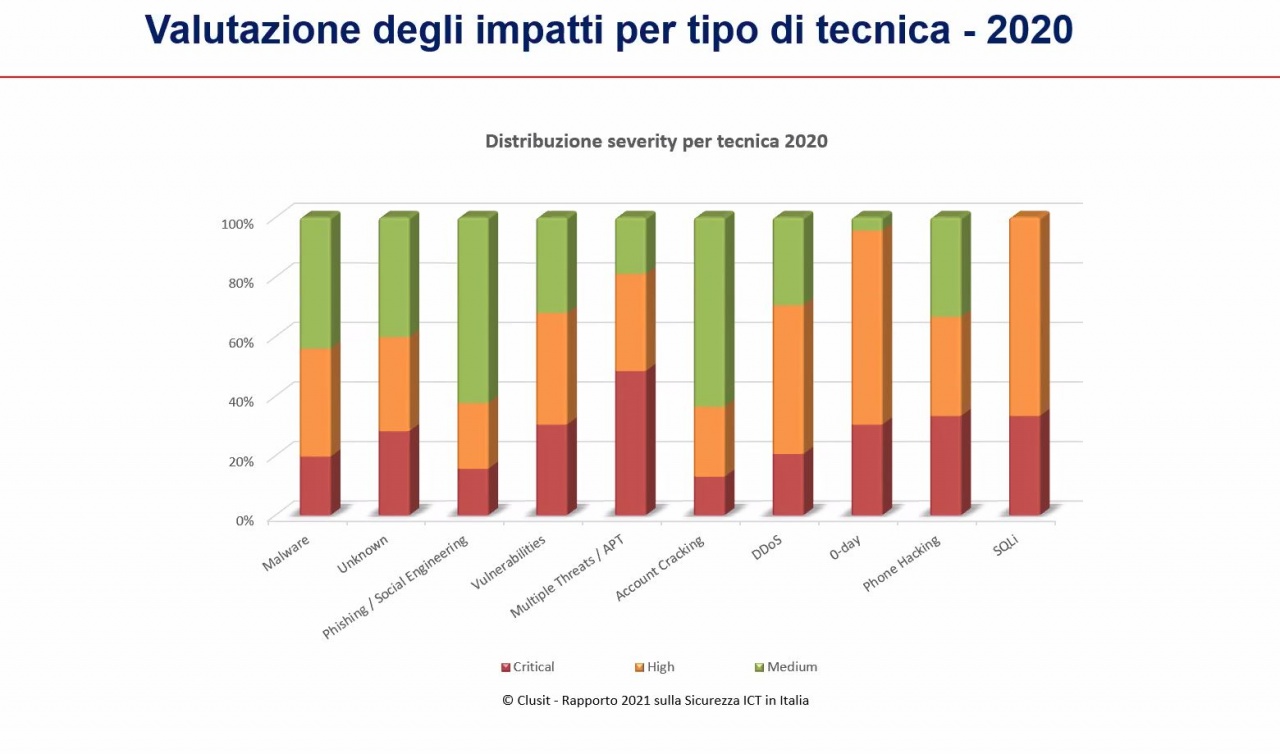

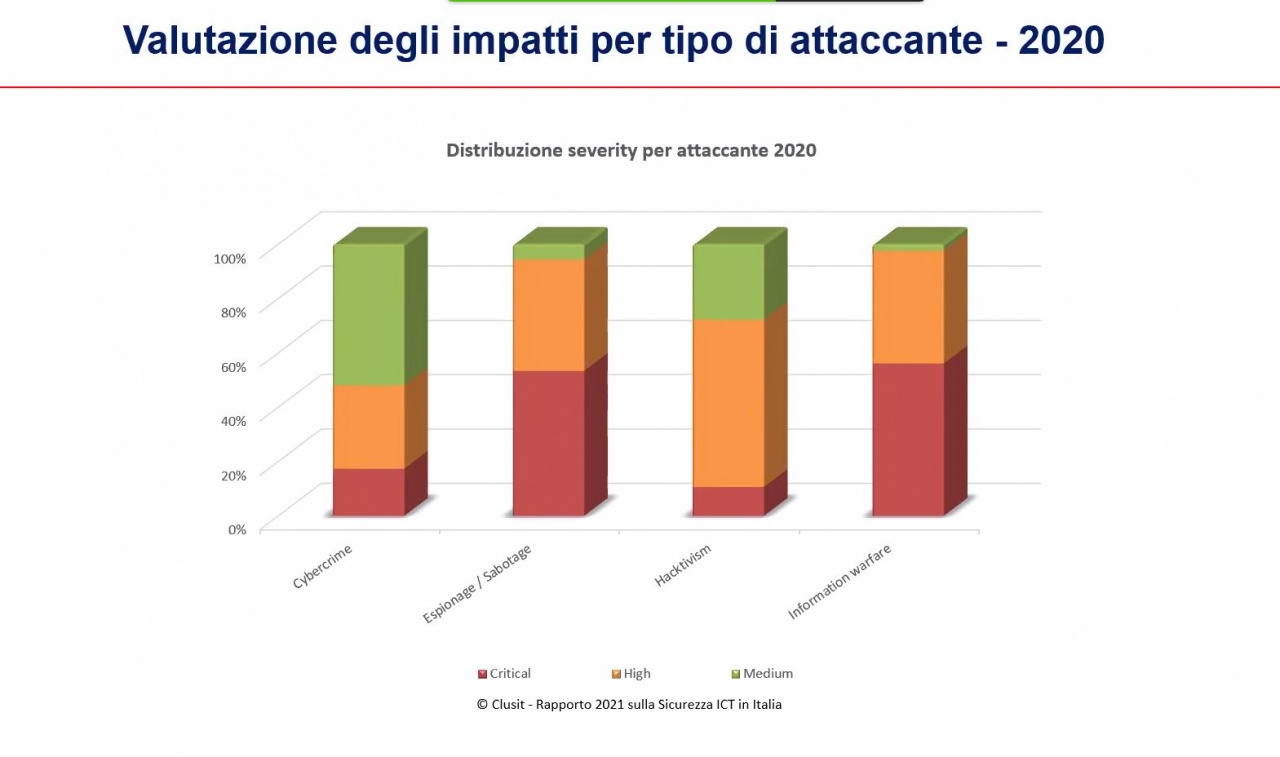

Questo dato ha senso solo contestualizzato con l'attaccante. In altre parole, la severity degli attacchi cambia a seconda degli attaccanti che li hanno realizzati. Si evince così che gli attacchi del cybercrime sono più numerosi ma hanno una severity media più bassa. Quelli di espionage invece sono meno diffusi ma hanno un impatto più alto.

Questa analisi tuttavia non deve far pensare che si possa trascurare un attacco con severity bassa. Se in un anno gli attacchi di questo tipo sono molti, sommando i tempi di blocco della produttività, il lavoro per ripristinare i sistemi e gli eventuali costi aggiuntivi, il contraccolpo economico è comunque elevato.

Nella valutazione del rischio e nella conseguente scelta delle misure di difesa bisogno tenere conto sia del tipo di attacchi a cui si è soggetti sia degli attaccanti che possono essere interessati e colpire una determinata realtà. Come fa notare Andrea Zapparoli Manzoni, CD Clusit, spesso si ha l'idea sbagliata che le soluzioni siano più o meno applicabili a qualsiasi contesto. Non è vero. L'impatto sarà diverso a seconda di chi è la vittima, chi è interessato a colpirla e che cosa succede se non lo si ferma per tempo. È questa la sensibilità che bisogna adottare e che purtroppo non è ancora diffusa in Italia.

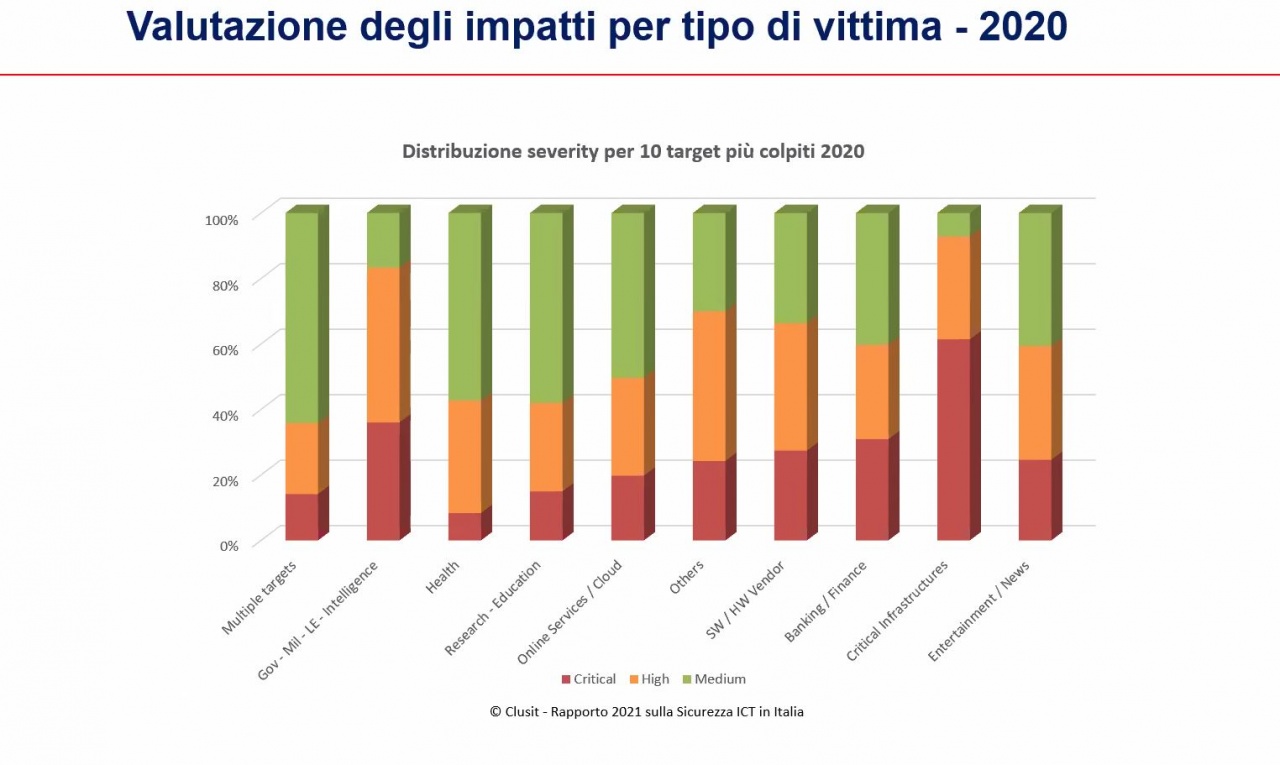

Il concetto diventa chiarissimo guardando le prossime slide:

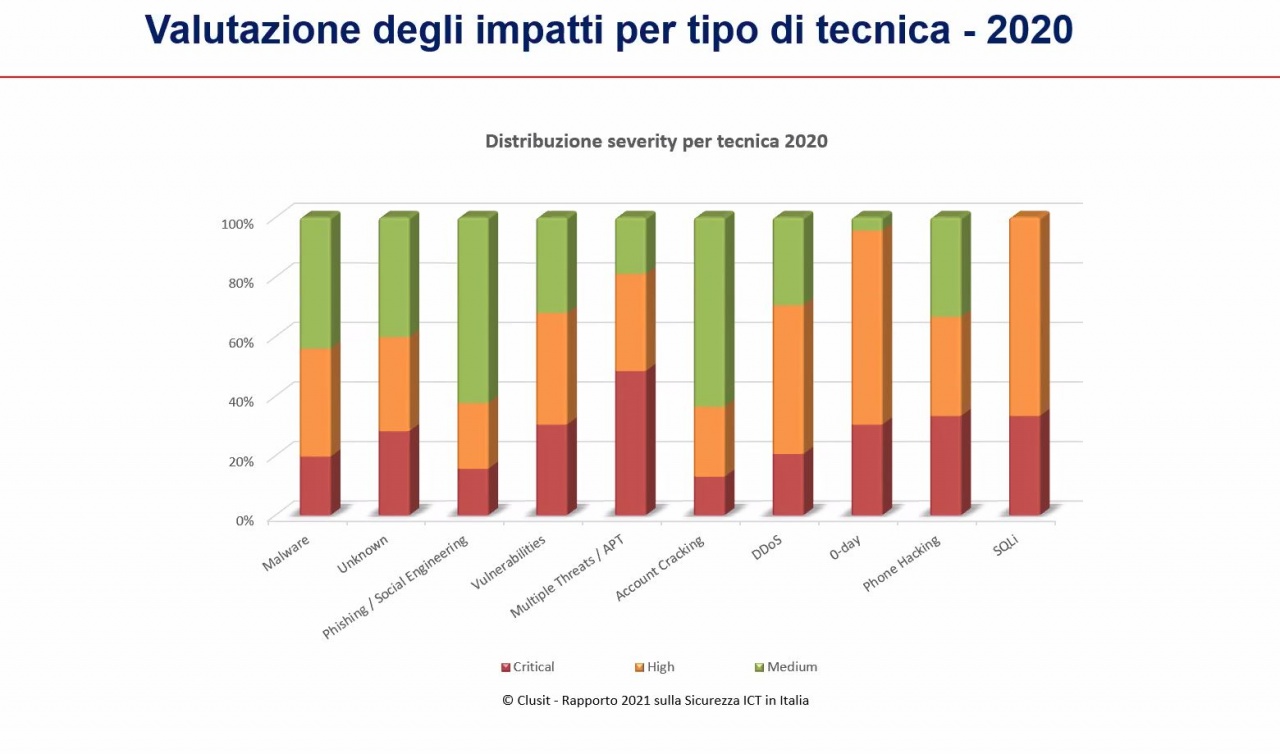

Il settore Gov e le infrastrutture critiche sono maggiormente colpiti da attacchi di gravità critica o alta. Quando vengono bersagliati per esempio da attacchi zero day l'impatto è devastante. Questo abbinamento non è casuale: lo zero day è una vulnerabilità trasformata in uno strumento di attacco (exlpoit). La sua efficacia è estremamente alta, ma è molto costoso da realizzare. Chi usa un attacco zero day è estremamente determinato, capace, sofisticato e ha il tempo e le risorse (finanziarie, personale, copertura istituzionale) per portare a buon fine l'operazione.

Il settore Gov e le infrastrutture critiche sono maggiormente colpiti da attacchi di gravità critica o alta. Quando vengono bersagliati per esempio da attacchi zero day l'impatto è devastante. Questo abbinamento non è casuale: lo zero day è una vulnerabilità trasformata in uno strumento di attacco (exlpoit). La sua efficacia è estremamente alta, ma è molto costoso da realizzare. Chi usa un attacco zero day è estremamente determinato, capace, sofisticato e ha il tempo e le risorse (finanziarie, personale, copertura istituzionale) per portare a buon fine l'operazione.

Statisticamente la vittima è di alto profilo. Può essere un software vendor importante o un provider, che possono per esempio essere usati come vettori d'attacco per scatenare a sua volta un attacco alla supply chain, con il proposito di colpire loro per arrivare ai clienti. Vale la pena ricordare che quello a Solar Winds non è stato l'unico attacco alla supply chain del 2020.

Statisticamente la vittima è di alto profilo. Può essere un software vendor importante o un provider, che possono per esempio essere usati come vettori d'attacco per scatenare a sua volta un attacco alla supply chain, con il proposito di colpire loro per arrivare ai clienti. Vale la pena ricordare che quello a Solar Winds non è stato l'unico attacco alla supply chain del 2020.

Per l'analisi, i ricercatori hanno analizzato gli attacchi gravi di dominio pubblico che si sono verificati. Il primo dati significativo riguarda proprio la quantità: fra il 2017 e 2020 il numero di attacchi gravi analizzati da Clusit è passato da 1.227 a 1.871, con un distacco pari a +66%. Nel solo 2020 gli attacchi gravi sono cresciuti del 29 percento rispetto al 2019.

Significa che i cyber attacchi sono in crescita, nonostante quelli analizzati siano solo una parte del totale. È infatti da ricordare che molti cyber attacchi non vengono denunciati pubblicamente, quindi non rientrano nel computo.

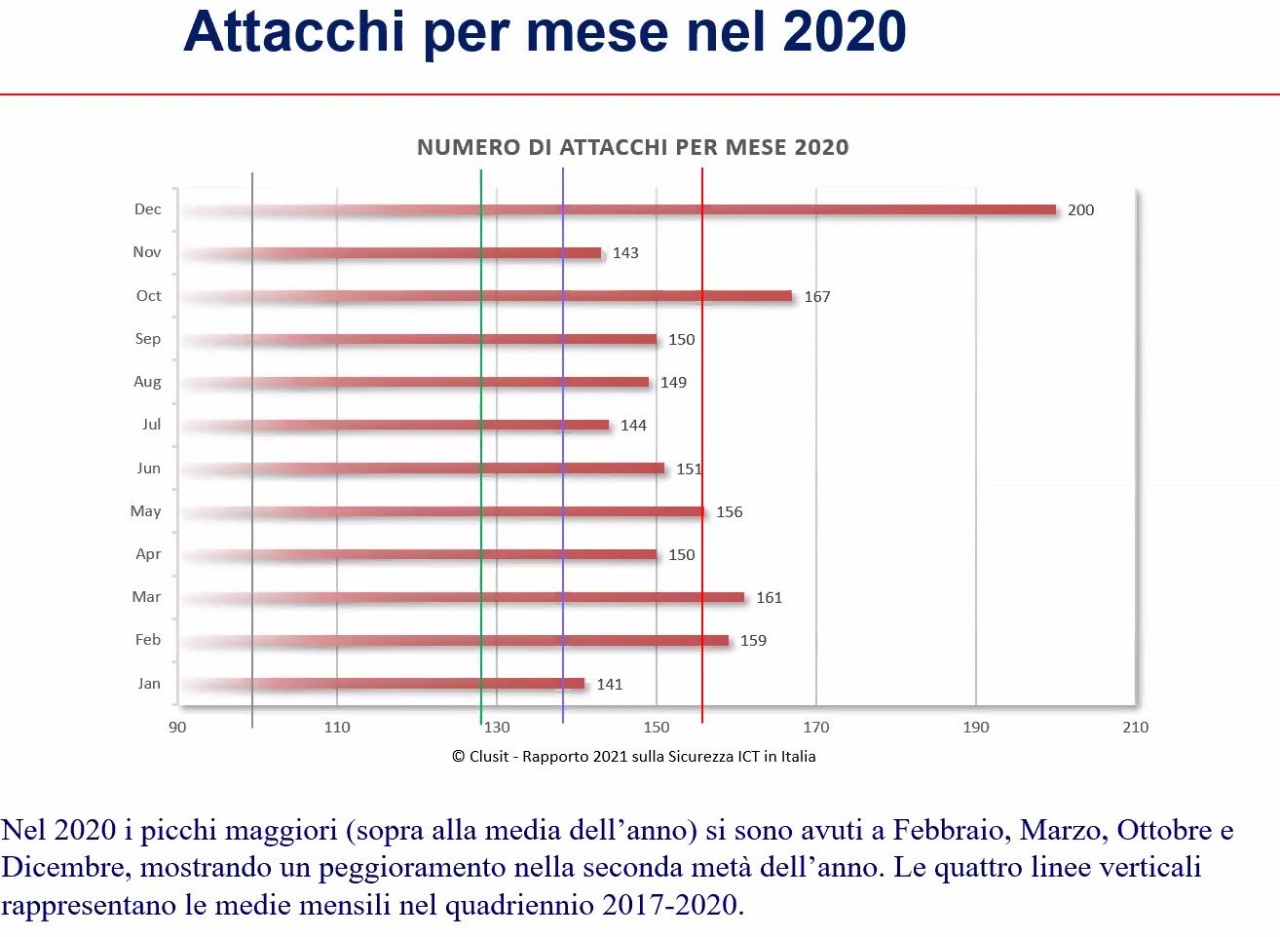

Un andamento segnato dal COVID

La slide con lo spaccato mensile dei cyber attacchi mostra chiaramente l'evoluzione negativa del fenomeno: tutti i mesi del 2020 superano la media del 2019. Alcuni (febbraio, marzo, ottobre e dicembre) hanno segnato un'impennata, di pari passo con l'acuirsi della situazione pandemica.Di particolare interesse è il riepilogo della tipologia e distribuzione degli attaccanti. La maggior parte degli attacchi è da ricondurre al cybercrime (81%), seguito dall'espionage (14%, in aumento rispetto al 12% del 2019). Quello dell'haktivism è invece un fenomeno residuale.

Dagli attaccanti agli obiettivi, la categoria più corposa si riconferma quella "multiple targets", che da sola rappresenta 1/5 degli attacchi gravi fatti con logica industriale e bersagli multipli. Al secondo posto da qualche anno (in passato era primo) si riconferma il settore Gov in senso lato, al terzo la sanità (già colpita prima della pandemia), al quarto ricerca e education. Seguono cloud e online.

Le tecniche di attacco

Con il 42% il malware si riconferma al primo posto. È interessante il dettaglio secondo cui il 20% delle tecniche d'attacco (al secondo posto) è sconosciuto. Per la maggior parte riguarda attacchi di tipo data breach: le normative obbligano a darne comunicazione, le aziende sono tenute ad avvisare tutti gli intestatari dei dati rubati e a comunicare quale tipo di dato è stato oggetto di furto. Però non c'è l'obbligo di rivelare i dettagli sulle modalità d'attacco. Questo rende difficile fare prevenzione e suggerisce che la normativa debba essere adeguata.Il phishing è medaglia di bronzo, con il dettaglio che molti attacchi di questo tipo sono stati di tipo BEC e hanno causato perdite nell'ordine di milioni. Le vulnerabilità note sono in quarta piazza: restano un veicolo importante di compromissione con conseguenze molto serie.

Da notare che il ransomware con doppia estorsione ha avuto una forte incidenza nel 2020 (il 67% sul totale dei malware utilizzati). L'incremento è esponenziale, dato che nel 2019 la percentuale era la metà, nel 2018 era un quarto. Spesso poi questi attacchi rinfoltiscono la casistica dei data breach, nei numerosi casi di mancato pagamento del riscatto e conseguente pubblicazione dei dati sottratti.

Valutazione dell'impatto (severity)

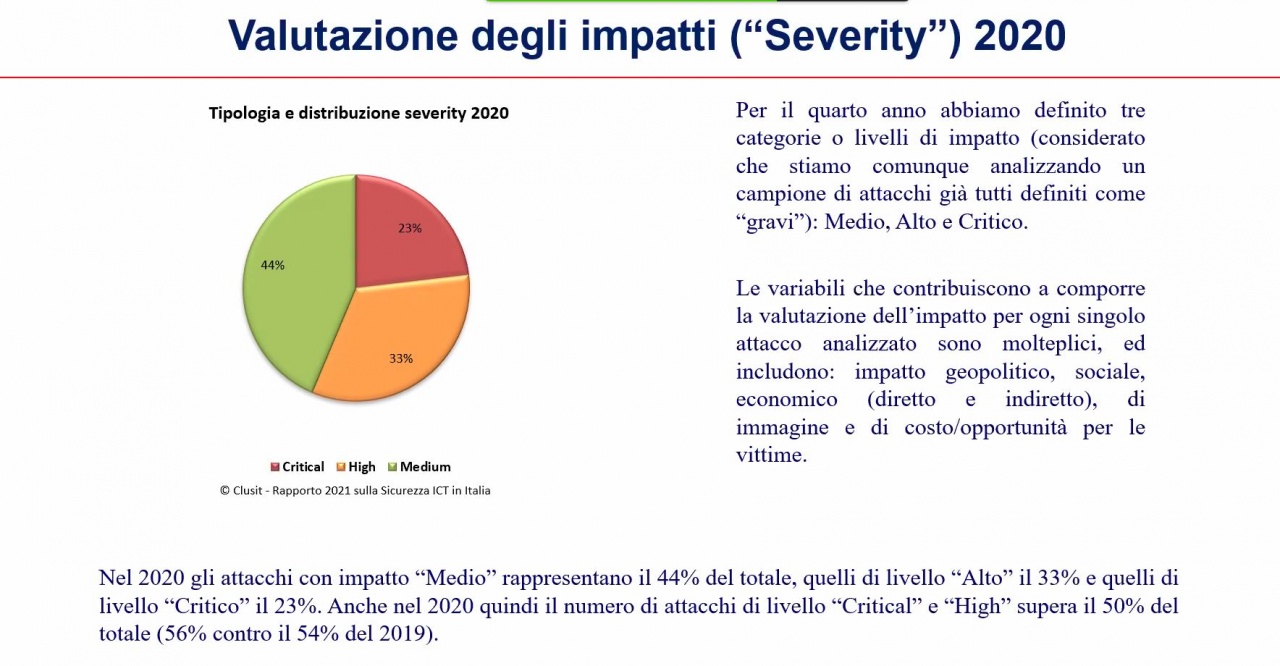

Clusit ha definito tre stadi di severity. Critico corrisponde a un attacco devastante, high significativo. Gli attacchi registrati nel 2020 con impatto critico sono tati il 23% del totale, quelli high sono stati il 32%. Insieme queste due categorie hanno totalizzato il 56%, contro il 54% del 2019. Questo significa che attacchi e gravità aumentano, con effetto un pericoloso effetto di moltiplicazione.Questo dato ha senso solo contestualizzato con l'attaccante. In altre parole, la severity degli attacchi cambia a seconda degli attaccanti che li hanno realizzati. Si evince così che gli attacchi del cybercrime sono più numerosi ma hanno una severity media più bassa. Quelli di espionage invece sono meno diffusi ma hanno un impatto più alto.

Questa analisi tuttavia non deve far pensare che si possa trascurare un attacco con severity bassa. Se in un anno gli attacchi di questo tipo sono molti, sommando i tempi di blocco della produttività, il lavoro per ripristinare i sistemi e gli eventuali costi aggiuntivi, il contraccolpo economico è comunque elevato.

Nella valutazione del rischio e nella conseguente scelta delle misure di difesa bisogno tenere conto sia del tipo di attacchi a cui si è soggetti sia degli attaccanti che possono essere interessati e colpire una determinata realtà. Come fa notare Andrea Zapparoli Manzoni, CD Clusit, spesso si ha l'idea sbagliata che le soluzioni siano più o meno applicabili a qualsiasi contesto. Non è vero. L'impatto sarà diverso a seconda di chi è la vittima, chi è interessato a colpirla e che cosa succede se non lo si ferma per tempo. È questa la sensibilità che bisogna adottare e che purtroppo non è ancora diffusa in Italia.

Il concetto diventa chiarissimo guardando le prossime slide:

Il settore Gov e le infrastrutture critiche sono maggiormente colpiti da attacchi di gravità critica o alta. Quando vengono bersagliati per esempio da attacchi zero day l'impatto è devastante. Questo abbinamento non è casuale: lo zero day è una vulnerabilità trasformata in uno strumento di attacco (exlpoit). La sua efficacia è estremamente alta, ma è molto costoso da realizzare. Chi usa un attacco zero day è estremamente determinato, capace, sofisticato e ha il tempo e le risorse (finanziarie, personale, copertura istituzionale) per portare a buon fine l'operazione.

Il settore Gov e le infrastrutture critiche sono maggiormente colpiti da attacchi di gravità critica o alta. Quando vengono bersagliati per esempio da attacchi zero day l'impatto è devastante. Questo abbinamento non è casuale: lo zero day è una vulnerabilità trasformata in uno strumento di attacco (exlpoit). La sua efficacia è estremamente alta, ma è molto costoso da realizzare. Chi usa un attacco zero day è estremamente determinato, capace, sofisticato e ha il tempo e le risorse (finanziarie, personale, copertura istituzionale) per portare a buon fine l'operazione.  Statisticamente la vittima è di alto profilo. Può essere un software vendor importante o un provider, che possono per esempio essere usati come vettori d'attacco per scatenare a sua volta un attacco alla supply chain, con il proposito di colpire loro per arrivare ai clienti. Vale la pena ricordare che quello a Solar Winds non è stato l'unico attacco alla supply chain del 2020.

Statisticamente la vittima è di alto profilo. Può essere un software vendor importante o un provider, che possono per esempio essere usati come vettori d'attacco per scatenare a sua volta un attacco alla supply chain, con il proposito di colpire loro per arrivare ai clienti. Vale la pena ricordare che quello a Solar Winds non è stato l'unico attacco alla supply chain del 2020.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

×

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot