Il 2020 è stato l'anno del DDoS

Fastweb ha fatto il bilancio degli attacchi DDoS rilevati nel 2020: il numero è salito del 37%, il volume ha segnato un +350%.

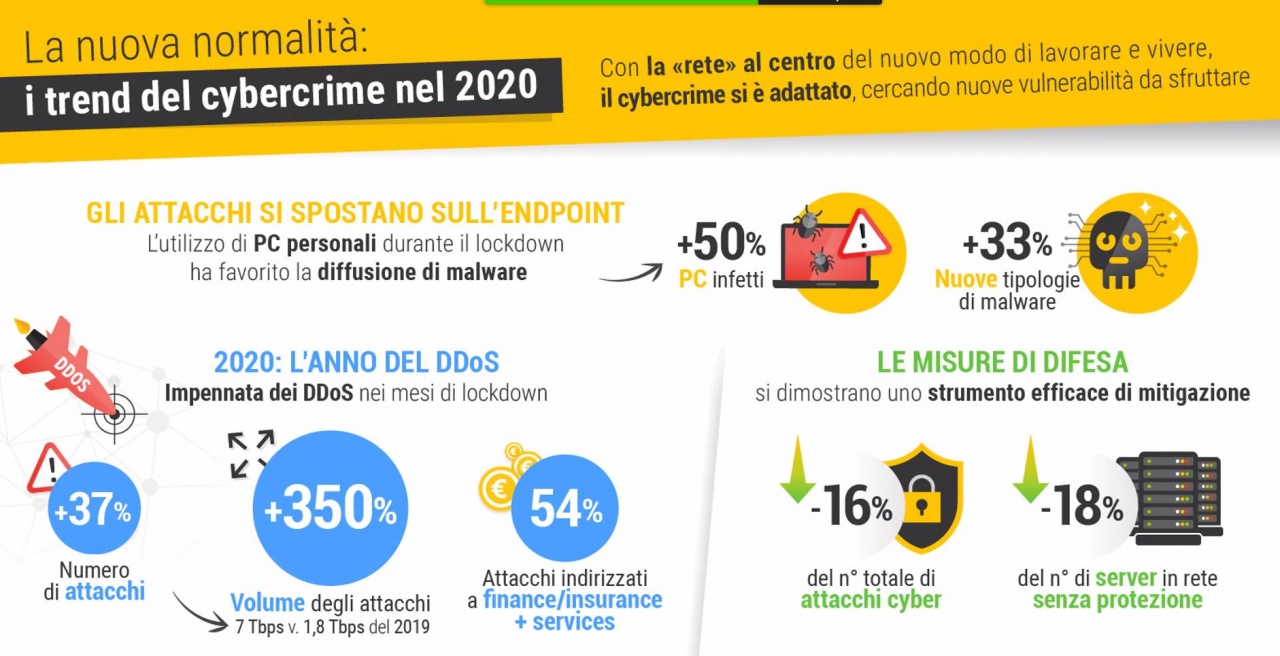

In occasione della presentazione del Rapporto Clusit 2021, Marco Raimondi di Fastweb ha illustrato i trend del cybercrime nell'ambito delle reti. Nel 2020 il Security Operation Center di Fastwb ha registrato oltre 36 milioni di eventi di sicurezza, con una forte discontinuità con il passato dovuta al COVID.

I dati confermano quanto già noto sulla tecnica dei cybercriminali, che hanno spostato l'attenzione dalle reti agli endpoint per colpire maggiormente i lavoratori in smart working. Durante il lockdown il numero dei PC infetti è cresciuto del 50 percento, e le nuove tipologie di malware sono aumentate del 33 percento.

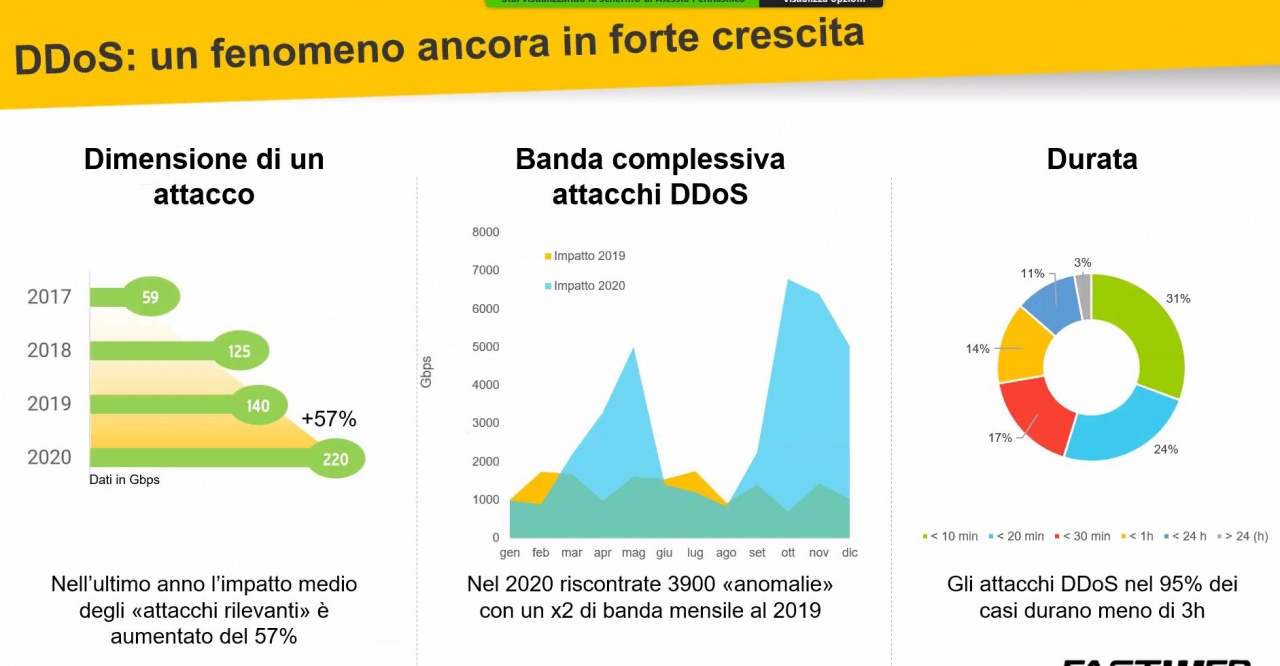

Tuttavia, il 2020 passerà agli annali per essere stato l'anno del DDoS, se non altro in termini di volumi. Il numero degli attacchi è salito del 37%, mentre il volume degli attacchi è salito del 350 percento, con picchi da 7 Tbps contro gli 1,8 Tbps del 2019.

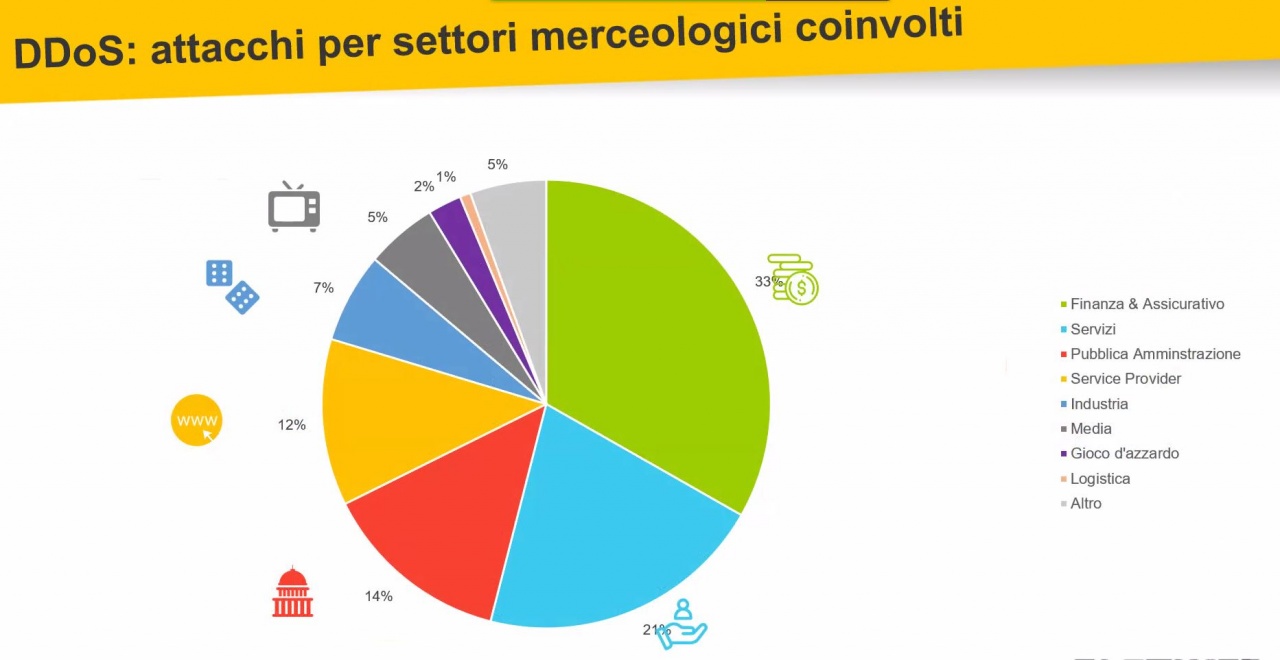

Ad avere la peggio sono stati i settori finanza/assicurazioni e i servizi, che da soli hanno dovuto affrontare il 54% degli attacchi.

Ad avere la peggio sono stati i settori finanza/assicurazioni e i servizi, che da soli hanno dovuto affrontare il 54% degli attacchi.

Vale la pena dare un'occhiata alle dimensioni di un attacco rilevante, che sono cresciute del 57% rispetto al 2019. La banda complessiva ha avuto dei picchi a marzo, aprile, maggio e nel trimestre ottobre-dicembre, in concomitanza con l'acuirsi della pandemia. La buona notizia è che la durata media è stata inferiore a tre ore, con un trend costante.

La buona notizia è che le contromisure sono diventate più efficaci. In parte è merito del punto da cui siamo partiti, ossia dalla necessità di adeguare le architetture per abilitare i dipendenti a lavorare in remoto. Se da una parte lo smart working ha ampliato la superficie d'attacco, dall'altra è stato il pretesto per aggiornare le soluzioni di difesa e renderle più efficaci.

Al secondo posto, con un'incidenza del 32%, c'è Zeroaccess, un rootkit che una volta contagiato il sistema dirotta il browser verso pagine che scaricano malware. È un chiaro esempio degli attacchi espressamente rivolti contro gli endpoint.

Al secondo posto, con un'incidenza del 32%, c'è Zeroaccess, un rootkit che una volta contagiato il sistema dirotta il browser verso pagine che scaricano malware. È un chiaro esempio degli attacchi espressamente rivolti contro gli endpoint.

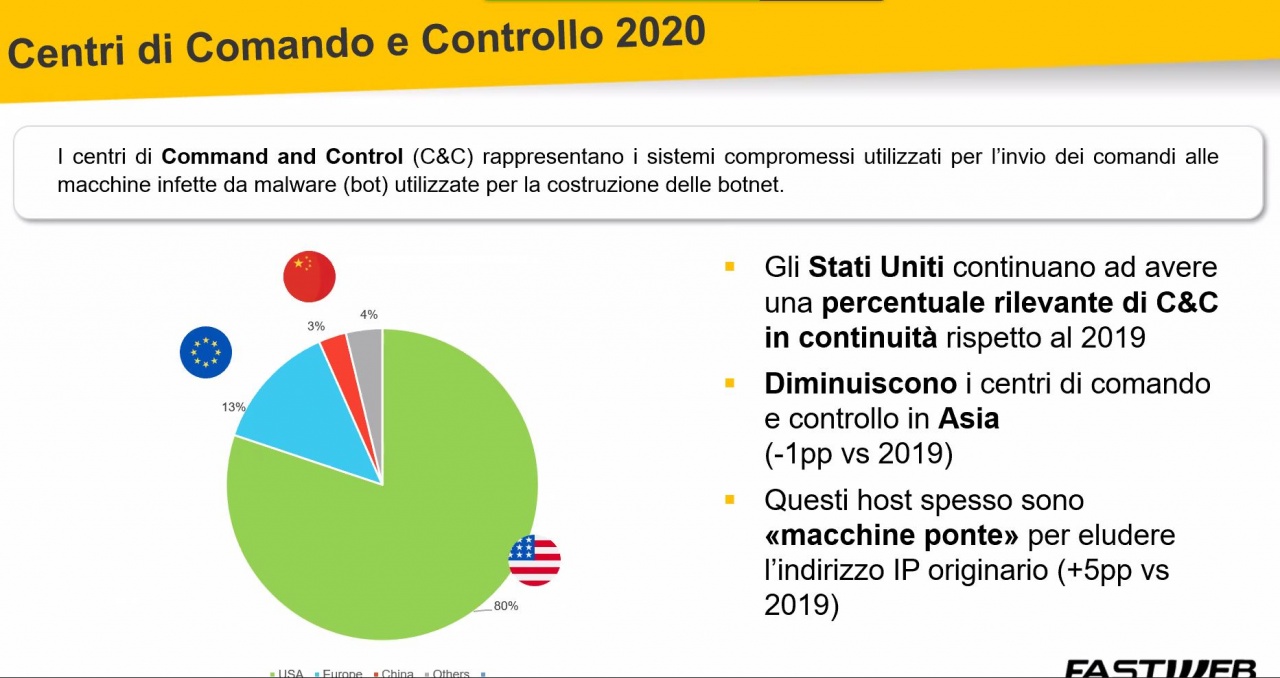

Non deve trarre in inganno invece il dato che riguarda i server di comando e controllo usati per gestire le botnet. L'80% risulta risiedere negli USA. Questi host rappresentano spesso macchie usate per bypassare l'IP originario e per appoggiarsi grandi provider globali, in modo da far perdere le tracce degli attaccanti.

I dati confermano quanto già noto sulla tecnica dei cybercriminali, che hanno spostato l'attenzione dalle reti agli endpoint per colpire maggiormente i lavoratori in smart working. Durante il lockdown il numero dei PC infetti è cresciuto del 50 percento, e le nuove tipologie di malware sono aumentate del 33 percento.

Tuttavia, il 2020 passerà agli annali per essere stato l'anno del DDoS, se non altro in termini di volumi. Il numero degli attacchi è salito del 37%, mentre il volume degli attacchi è salito del 350 percento, con picchi da 7 Tbps contro gli 1,8 Tbps del 2019.

Ad avere la peggio sono stati i settori finanza/assicurazioni e i servizi, che da soli hanno dovuto affrontare il 54% degli attacchi.

Ad avere la peggio sono stati i settori finanza/assicurazioni e i servizi, che da soli hanno dovuto affrontare il 54% degli attacchi. Vale la pena dare un'occhiata alle dimensioni di un attacco rilevante, che sono cresciute del 57% rispetto al 2019. La banda complessiva ha avuto dei picchi a marzo, aprile, maggio e nel trimestre ottobre-dicembre, in concomitanza con l'acuirsi della pandemia. La buona notizia è che la durata media è stata inferiore a tre ore, con un trend costante.

La buona notizia è che le contromisure sono diventate più efficaci. In parte è merito del punto da cui siamo partiti, ossia dalla necessità di adeguare le architetture per abilitare i dipendenti a lavorare in remoto. Se da una parte lo smart working ha ampliato la superficie d'attacco, dall'altra è stato il pretesto per aggiornare le soluzioni di difesa e renderle più efficaci.

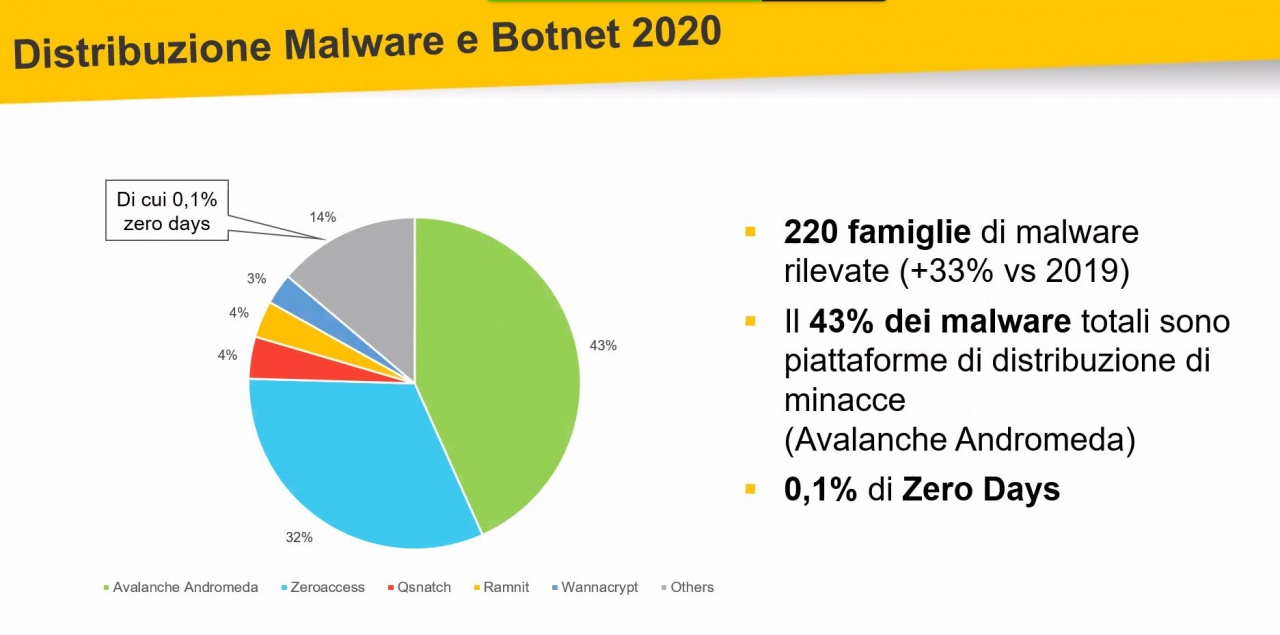

Le botnet

Il numero delle famiglie di malware rilevate nel 2020 è cresciuta del 33% rispetto al 2019, con un totale di 220 famiglie. Il dato interessante al riguardo è la rilevanza che ha avuto nella distribuzione del malware la piattaforma Andromeda. È stata impiegata per distribuire circa 80 famiglie di malware, fra cui trojan. Si tratta di un canale molto importante per il cyber crime perché è modulare e flessibile. Al secondo posto, con un'incidenza del 32%, c'è Zeroaccess, un rootkit che una volta contagiato il sistema dirotta il browser verso pagine che scaricano malware. È un chiaro esempio degli attacchi espressamente rivolti contro gli endpoint.

Al secondo posto, con un'incidenza del 32%, c'è Zeroaccess, un rootkit che una volta contagiato il sistema dirotta il browser verso pagine che scaricano malware. È un chiaro esempio degli attacchi espressamente rivolti contro gli endpoint.Non deve trarre in inganno invece il dato che riguarda i server di comando e controllo usati per gestire le botnet. L'80% risulta risiedere negli USA. Questi host rappresentano spesso macchie usate per bypassare l'IP originario e per appoggiarsi grandi provider globali, in modo da far perdere le tracce degli attaccanti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

×

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX