L'assedio dei ransomware e gli attacchi alla supply chain

Ransomware, gruppi APT sempre più attivi e attacchi alla supply chain sono stati gli eventi caratterizzanti di fine 2020, che ritroveremo anche quest'anno.

La seconda metà del 2020 è stata caratterizzata da un'impennata degli attacchi ransomware, che sono stati sette volte superiori a quelli registrati nel semestre precedente. Il dato emerge dal Fortinet Global Threat Landscape Report dei FortiGuard Labs, che esortano ad adottare urgentemente le contromisure necessarie per fronteggiare l'ondata di attacchi.

Nessuno può sentirsi al sicuro, ma ci sono settori più colpiti di altri. Fra questi Fortinet segnala la sanità, le società di servizi a vario titolo e la Pubblica Amministrazione. Il target primario tuttavia è l'ufficio domestico, bersagliato da attacchi espressamente formulati per colpire le aziende tramite chi lavora da casa.

Non solo ransomware: gli altri focus di Fortinet sono le vulnerabilità e gli attacchi alle supply chain. Proprio ieri durante la presentazione del rapporto Clusit Andrea Zapparoli Manzoni, CD Clusit, ha sottolineato che Solar Winds ha coalizzato l'attenzione, ma non è stato l'unico attacco alla supply chain visto nel 2020. Altri non hanno riscosso la medesima eco mediatica, ma hanno comunque tracciato il solco di una tendenza che ritroveremo nei prossimi mesi.

Caso vuole che non ci sia stato nemmeno il tempo di abituarsi all'idea. La notizia di oggi relativa alle vulnerabilità zero day di Exchange tratteggia il profilo di un tipico attacco alla supply chain, messo in atto per colpire i clienti del servizio, più che il produttore del servizio stesso. Microsoft stessa descrive tutte e quattro le vulnerabilità come "parte di una attack chain": una dicitura che dovremo abituarci a leggere.

Vediamo nel dettaglio l'analisi di Fortinet, suddivisa per comparti.

Vediamo nel dettaglio l'analisi di Fortinet, suddivisa per comparti.

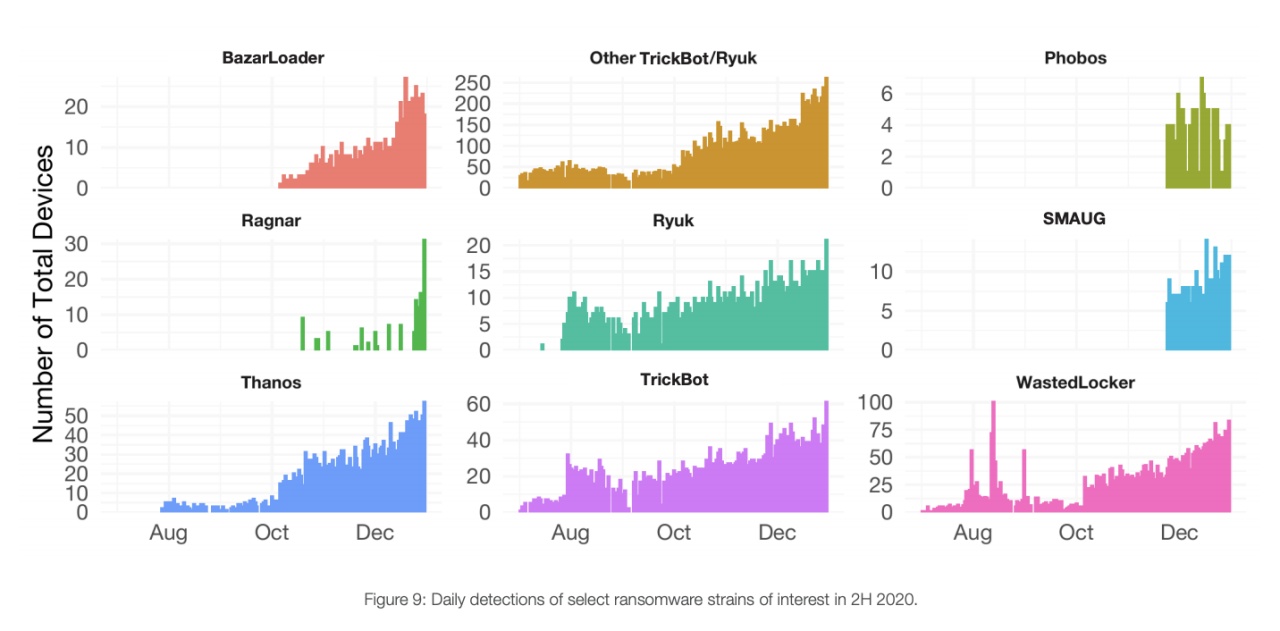

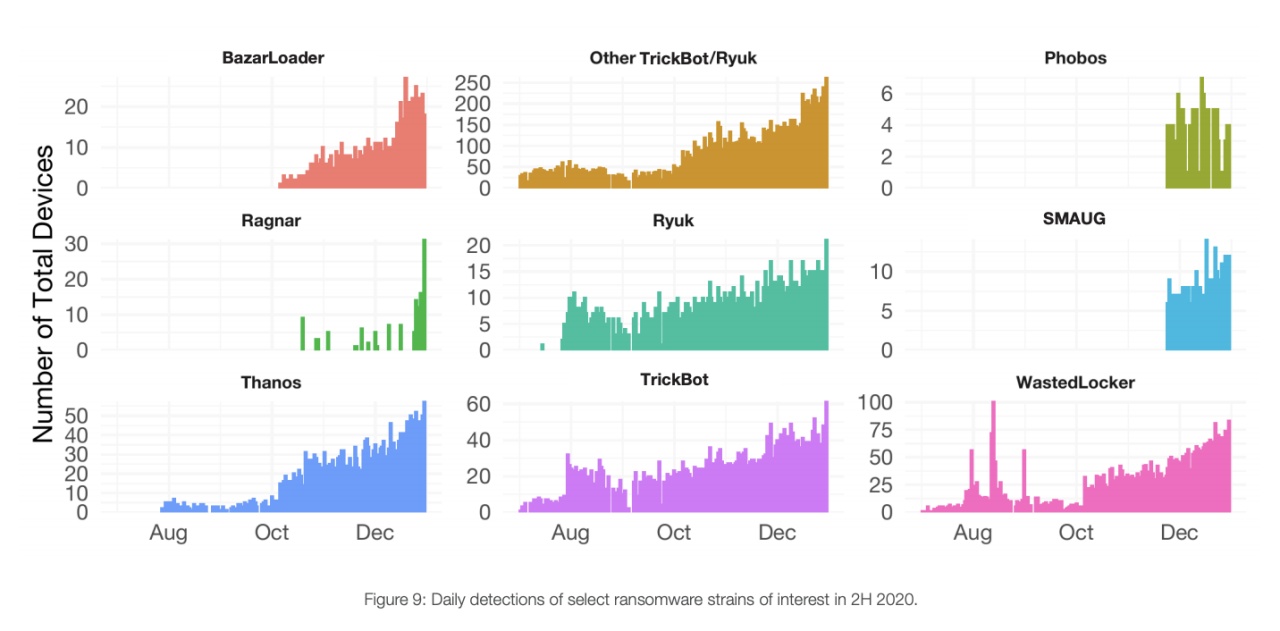

I ceppi più attivi di ransomware tracciati sono stati Egregor, Ryuk, Conti, Thanos, Ragnar Locker, WastedLocker, Phobos/EKING e BazarLoader. I settori pesantemente colpiti dagli attacchi ransomware includono l'assistenza sanitaria, le società di servizi professionali, le società di servizi ai consumatori, le aziende del settore pubblico e le società di servizi finanziari.

Per affrontare efficacemente le minacce ransomware, le aziende devono puntare su backup dei dati rapidi, completi e sicuri off-site. Anche le strategie di accesso e di segmentazione Zero Trust dovrebbero essere implementate per minimizzare il rischio.

I Five Eyes hanno evidenziato tassi particolarmente elevati di traffico corrispondente agli IoC dannosi. Sono state riscontrate anche tracce di possibili obiettivi spillover che indicano la portata interconnessa dei moderni attacchi alla supply chain e l'importanza della gestione del rischio della supply chain stessa.

Questa non è l'unica strategia messa in campo. Anzi, quella più diffusa per attaccare i lavoratori da casa passa è sferrare attacchi alle piattaforme Microsoft, sfruttando i documenti che la maggior parte delle persone usa e consulta durante una tipica giornata di lavoro. Il riferimento è ovviamente a Office.

Anche i browser web hanno rappresentato un ulteriore fronte d’attacco. Questa categoria HTML ha incluso siti di phishing carichi di malware e script che iniettano codici o reindirizzano gli utenti a siti dannosi. Tale tipologia di minacce aumenta inevitabilmente durante periodi di crisi globale o di elevato commercio online.

Chiarito per sommi casi chi sono gli obiettivi e come vengono colpiti, è tempo di passare a chi sono gli attaccanti e che cosa cercano. Come chiarito ieri da Clusit, la stragrande maggioranza degli attacchi proviene dal cybercrime generico. Però Fortinet sottolinea che non sono da trascurare i nuovi gruppi Advanced Persistent Threat (APT), che si stanno dando molto da fare per sfruttare la pandemia.

Gli attacchi più comuni mirano alla raccolta di informazioni personali in massa. Seguono il furto di proprietà intellettuale e l'acquisizione di dati allineati con le priorità nazionali del gruppo APT. Non è un caso che a fine 2020 si siano acuiti gli attacchi APT contro le aziende coinvolte nello sviluppo dei vaccini.

Gli attacchi più comuni mirano alla raccolta di informazioni personali in massa. Seguono il furto di proprietà intellettuale e l'acquisizione di dati allineati con le priorità nazionali del gruppo APT. Non è un caso che a fine 2020 si siano acuiti gli attacchi APT contro le aziende coinvolte nello sviluppo dei vaccini.

Fortinet ha tracciato la progressione di 1.500 exploit negli ultimi due anni, dimostrando quanto velocemente e quanto lontano si propaghino. Solo il 5% del totale indicato è stato rilevato da più del 10% delle aziende. La curva è piatta, ma basta una sola vulnerabilità che viene sfruttata per riportare danni altissimi. L'installazione tempestiva delle patch è una difesa efficace, anche se non è l'unica da adottare.

La Threat intelligence è un elemento essenziale della difesa, insieme alla visibilità su tutti gli asset, soprattutto quando una quantità significativa di utenti è al di fuori del tradizionale scenario di rete. Non sono poi da dimenticare l'Intelligenza Artificiale e il rilevamento automatico delle minacce, che possono consentire alle aziende di affrontare gli attacchi immediatamente. Ultima ma non meno importante è la formazione: educare gli utenti in tema di cybersecurity è una priorità per tutti i dipendenti.

Nessuno può sentirsi al sicuro, ma ci sono settori più colpiti di altri. Fra questi Fortinet segnala la sanità, le società di servizi a vario titolo e la Pubblica Amministrazione. Il target primario tuttavia è l'ufficio domestico, bersagliato da attacchi espressamente formulati per colpire le aziende tramite chi lavora da casa.

Non solo ransomware: gli altri focus di Fortinet sono le vulnerabilità e gli attacchi alle supply chain. Proprio ieri durante la presentazione del rapporto Clusit Andrea Zapparoli Manzoni, CD Clusit, ha sottolineato che Solar Winds ha coalizzato l'attenzione, ma non è stato l'unico attacco alla supply chain visto nel 2020. Altri non hanno riscosso la medesima eco mediatica, ma hanno comunque tracciato il solco di una tendenza che ritroveremo nei prossimi mesi.

Caso vuole che non ci sia stato nemmeno il tempo di abituarsi all'idea. La notizia di oggi relativa alle vulnerabilità zero day di Exchange tratteggia il profilo di un tipico attacco alla supply chain, messo in atto per colpire i clienti del servizio, più che il produttore del servizio stesso. Microsoft stessa descrive tutte e quattro le vulnerabilità come "parte di una attack chain": una dicitura che dovremo abituarci a leggere.

Vediamo nel dettaglio l'analisi di Fortinet, suddivisa per comparti.

Vediamo nel dettaglio l'analisi di Fortinet, suddivisa per comparti. L'assedio dei ransomware

L'incremento degli attacchi ransowmare indicato sopra è da ricondurre a diversi trend. Il primo è l'evoluzione del Ransomware-as-a-Service (RaaS), frutto della sempre maggiore organizzazione del cyber crime. Il codice per gli attacchi viene compilato da sviluppatori esperti e poi affittato agli attaccanti materiali, che dividono i proventi dei riscatti in percentuali prestabilite. La diffusione di questo modello è dovuta alle elevate possibilità di guadagno (incrementate dal doppio riscatto) e al fatto che non sono necessarie particolari abilità di programmazione per sferrare attacchi.I ceppi più attivi di ransomware tracciati sono stati Egregor, Ryuk, Conti, Thanos, Ragnar Locker, WastedLocker, Phobos/EKING e BazarLoader. I settori pesantemente colpiti dagli attacchi ransomware includono l'assistenza sanitaria, le società di servizi professionali, le società di servizi ai consumatori, le aziende del settore pubblico e le società di servizi finanziari.

Per affrontare efficacemente le minacce ransomware, le aziende devono puntare su backup dei dati rapidi, completi e sicuri off-site. Anche le strategie di accesso e di segmentazione Zero Trust dovrebbero essere implementate per minimizzare il rischio.

Supply chain al centro della scena

Come detto, gli attacchi alla supply chain non sono una novità. Analizzando l'attacco a SolarWinds è emerso che le aziende colpite hanno condiviso una quantità significativa di informazioni. I FortiGuard Labs hanno analizzato queste nuove informazioni, creando IoC per rilevare le attività correlate. I rilevamenti delle comunicazioni con le infrastrutture Internet associate a Sunburst durante il mese di dicembre 2020 hanno dimostrato che la portata della campagna era globale.I Five Eyes hanno evidenziato tassi particolarmente elevati di traffico corrispondente agli IoC dannosi. Sono state riscontrate anche tracce di possibili obiettivi spillover che indicano la portata interconnessa dei moderni attacchi alla supply chain e l'importanza della gestione del rischio della supply chain stessa.

L'ufficio domestico

Il confine dissolto tra casa e ufficio ha spinto i cyber criminali a prendere di mira gli ambienti domestici per poter approcciare più facilmente la rete aziendale. Nel periodo in esame gli exploit che puntano ai dispositivi Internet of Things (IoT), come quelli presenti in molte case, sono in cima alla lista. Ogni dispositivo IoT crea un nuovo "edge" di rete che deve essere difeso e richiede il monitoraggio e l’implementazione della sicurezza ad ogni dispositivo.Questa non è l'unica strategia messa in campo. Anzi, quella più diffusa per attaccare i lavoratori da casa passa è sferrare attacchi alle piattaforme Microsoft, sfruttando i documenti che la maggior parte delle persone usa e consulta durante una tipica giornata di lavoro. Il riferimento è ovviamente a Office.

Anche i browser web hanno rappresentato un ulteriore fronte d’attacco. Questa categoria HTML ha incluso siti di phishing carichi di malware e script che iniettano codici o reindirizzano gli utenti a siti dannosi. Tale tipologia di minacce aumenta inevitabilmente durante periodi di crisi globale o di elevato commercio online.

Chiarito per sommi casi chi sono gli obiettivi e come vengono colpiti, è tempo di passare a chi sono gli attaccanti e che cosa cercano. Come chiarito ieri da Clusit, la stragrande maggioranza degli attacchi proviene dal cybercrime generico. Però Fortinet sottolinea che non sono da trascurare i nuovi gruppi Advanced Persistent Threat (APT), che si stanno dando molto da fare per sfruttare la pandemia.

Gli attacchi più comuni mirano alla raccolta di informazioni personali in massa. Seguono il furto di proprietà intellettuale e l'acquisizione di dati allineati con le priorità nazionali del gruppo APT. Non è un caso che a fine 2020 si siano acuiti gli attacchi APT contro le aziende coinvolte nello sviluppo dei vaccini.

Gli attacchi più comuni mirano alla raccolta di informazioni personali in massa. Seguono il furto di proprietà intellettuale e l'acquisizione di dati allineati con le priorità nazionali del gruppo APT. Non è un caso che a fine 2020 si siano acuiti gli attacchi APT contro le aziende coinvolte nello sviluppo dei vaccini. Vulnerabilità ed exploit

L'ultimo punto messo in risalto da Fortinet è quello delle vulnerabilità. Non è un caso che ne abbia parlato anche Clusit e che tutte le aziende di cyber security vi stiano mettendo l'accento. Patching e remediation sono le principali armi di difesa contro i cyber attacchi di ultima generazione.Fortinet ha tracciato la progressione di 1.500 exploit negli ultimi due anni, dimostrando quanto velocemente e quanto lontano si propaghino. Solo il 5% del totale indicato è stato rilevato da più del 10% delle aziende. La curva è piatta, ma basta una sola vulnerabilità che viene sfruttata per riportare danni altissimi. L'installazione tempestiva delle patch è una difesa efficace, anche se non è l'unica da adottare.

La Threat intelligence è un elemento essenziale della difesa, insieme alla visibilità su tutti gli asset, soprattutto quando una quantità significativa di utenti è al di fuori del tradizionale scenario di rete. Non sono poi da dimenticare l'Intelligenza Artificiale e il rilevamento automatico delle minacce, che possono consentire alle aziende di affrontare gli attacchi immediatamente. Ultima ma non meno importante è la formazione: educare gli utenti in tema di cybersecurity è una priorità per tutti i dipendenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot