Qualys sotto attacco, l'impatto è minimo

Nonostante l'eary patching e tutte le prudenze adottate, Qualys è caduta nella rete dei cyber criminali. Però è riuscita a limitare i danni salvando l'ambiente operativo e la maggior parte dei clienti.

È l'azienda di cybersecurity Qualys l'ultima vittima scoperta del gruppo ransomware Clop. Gli attacchi sono avvenuti a fine 2020, quando i cyber criminali hanno sfruttato una vulnerabilità zero-day nei server Accellion rubando i dati contenuti e chiedendo un riscatto per non diffonderli.

L'elenco delle vittime è corposo: Transport for NSW, Singtel, Bombadier, la specialista di geo-dati Fugro, lo studio legale Jones Day, la società di scienza e tecnologia Danaher e la società di servizi tecnici ABS Group. Uscendo dall'ambito Accellion l'elenco si allunga ulteriormente con la software house Software AG, Airbus, Lufthansa, DHL, Telefonica, Credit Suisse, per citarne solo alcuni.

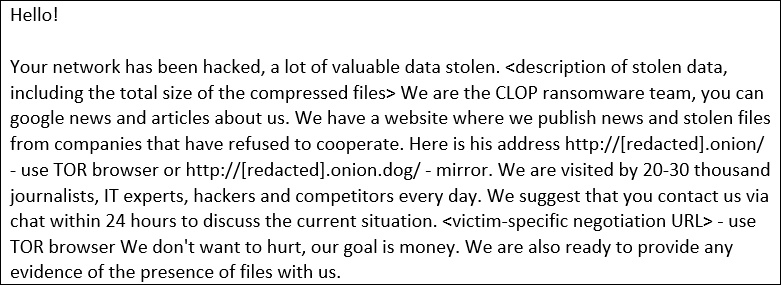

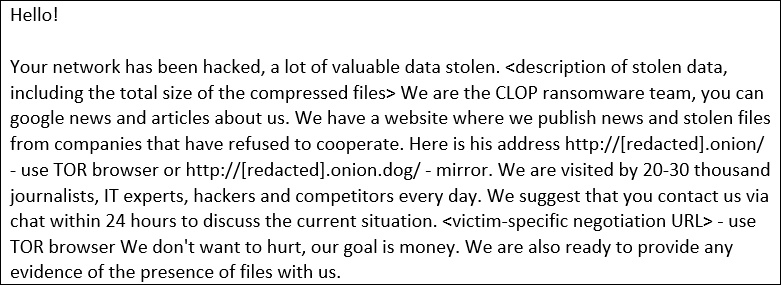

Clop è da tempo una delle realtà ransomware più attive, fra le prime a cogliere i potenziali vantaggi del doppio riscatto e ad adottarlo. Di recente si era parlato di Clop in relazione alle pressioni esercitate sui top manager per ottenere i pagamenti dei riscatti. Il ricatto in questo caso non faceva leva sulla diffusione di dati aziendali, ma di informazioni confidenziali presenti solo sui loro PC.

Fonte: Mandiant

Fonte: Mandiant

La dichiarazione era doverosa, dopo che Clop ha pubblicato sul sito CL0P ^_- LEAKS lo screenshot dei file presumibilmente sottratti a Qualys, fra cui ordini ai fornitori, fatture, documenti fiscali.

Nella nota ufficiale si legge che "Qualys conferma che non vi è alcun impatto sui suoi ambienti di produzione, sul codice o sui dati dei clienti ospitati sulla piattaforma Qualys Cloud. Tutte le piattaforme Qualys continuano ad essere pienamente funzionanti e non hanno mai subito alcun impatto operativo.

Qualys aveva implementato il server Accellion FTA in un ambiente DMZ completamente separato dai sistemi che ospitano e supportano i prodotti Qualys. La soluzione Accellion FTA [era usata] per il trasferimento temporaneo e crittografato di file caricati manualmente. Non c'era connessione tra il server Accellion FTA, il nostro ambiente di produzione e quello che gestisce i dati dei clienti (Qualys Cloud Platform). Il prodotto Accellion FTA è un sistema di terze parti completamente gestito da Accellion".

La dichiarazione prosegue poi tracciando a ritroso quello che è avvenuto, a partire dal fatto che la vulnerabilità zero-day che interessava i prodotti Accellion era stata scoperta nell'ambiente di un altro cliente. Il 21 dicembre 2020 Accellion aveva pubblicato una patch, installata da Qualys il giorno successivo.

Inoltre, considerata l'esperienza di Qualys con i problemi di cyber security, l'azienda aveva ulteriormente rafforzato le misure di sicurezza distribuendo patch aggiuntive e attivando avvisi aggiuntivi sul server FTA.

Inoltre, considerata l'esperienza di Qualys con i problemi di cyber security, l'azienda aveva ulteriormente rafforzato le misure di sicurezza distribuendo patch aggiuntive e attivando avvisi aggiuntivi sul server FTA.

Tutte le precauzioni e l'early patching in questo caso non sono stati sufficienti: come narra il produttore, "abbiamo ricevuto un avviso di integrità il 24 dicembre 2020 e il server FTA interessato è stato immediatamente isolato dalla rete. Di conseguenza, Qualys ha bloccato i server FTA Accellion e ha fornito alternative ai clienti per il trasferimento dei file relativi al supporto".

È a quel punto che è iniziata l'analisi forense congiunta di Qualys e Accellion, che portato all'identificazione dell'accesso non autorizzato ai file ospitati sul server Accellion FTA. Il server non è più operativo. L'indagine ha confermato altresì che l'accesso non autorizzato era limitato al server FTA e non ha avuto alcun impatto sui servizi forniti o sull'accesso ai dati dei clienti ospitati dalla piattaforma Qualys Cloud. Il ristretto numero di clienti interessati è stato immediatamente contattato.

Al momento Qualys sta ancora indagando sulla violazione e ha chiesto il supporto degli esperti di Mandiant. Non è dato sapere se Clop abbia inviato richieste di riscatto a Qualys. Il report stilato da Mandiant (che ha seguito finora gli attacchi) conferma che le altre vittime finora individuate sono state sottoposte a richieste estorsive nel mese di gennaio. Quello che le indagini non hanno ancora chiarito è se Clop stia operando da solo o in collaborazione con altri gruppi per questa operazione. Per maggiori informazioni sulle indagini di Mandiant rimandiamo alla pagina ufficiale.

L'elenco delle vittime è corposo: Transport for NSW, Singtel, Bombadier, la specialista di geo-dati Fugro, lo studio legale Jones Day, la società di scienza e tecnologia Danaher e la società di servizi tecnici ABS Group. Uscendo dall'ambito Accellion l'elenco si allunga ulteriormente con la software house Software AG, Airbus, Lufthansa, DHL, Telefonica, Credit Suisse, per citarne solo alcuni.

Clop è da tempo una delle realtà ransomware più attive, fra le prime a cogliere i potenziali vantaggi del doppio riscatto e ad adottarlo. Di recente si era parlato di Clop in relazione alle pressioni esercitate sui top manager per ottenere i pagamenti dei riscatti. Il ricatto in questo caso non faceva leva sulla diffusione di dati aziendali, ma di informazioni confidenziali presenti solo sui loro PC.

Fonte: Mandiant

Fonte: MandiantLa dichiarazione ufficiale di Qualys

L'azienda di cyber security ha pubblicato una dichiarazione ufficiale in cui conferma che il suo server Accellion FTA è stato violato a dicembre 2020. Qualys precisa altresì che la violazione ha interessato una quantità limitata di clienti. Inoltre, l'ambiente di sviluppo e gestione dei prodotti non è stato interessato perché il server è separato dalla rete interna proprio per motivi di sicurezza.La dichiarazione era doverosa, dopo che Clop ha pubblicato sul sito CL0P ^_- LEAKS lo screenshot dei file presumibilmente sottratti a Qualys, fra cui ordini ai fornitori, fatture, documenti fiscali.

Nella nota ufficiale si legge che "Qualys conferma che non vi è alcun impatto sui suoi ambienti di produzione, sul codice o sui dati dei clienti ospitati sulla piattaforma Qualys Cloud. Tutte le piattaforme Qualys continuano ad essere pienamente funzionanti e non hanno mai subito alcun impatto operativo.

Qualys aveva implementato il server Accellion FTA in un ambiente DMZ completamente separato dai sistemi che ospitano e supportano i prodotti Qualys. La soluzione Accellion FTA [era usata] per il trasferimento temporaneo e crittografato di file caricati manualmente. Non c'era connessione tra il server Accellion FTA, il nostro ambiente di produzione e quello che gestisce i dati dei clienti (Qualys Cloud Platform). Il prodotto Accellion FTA è un sistema di terze parti completamente gestito da Accellion".

La dichiarazione prosegue poi tracciando a ritroso quello che è avvenuto, a partire dal fatto che la vulnerabilità zero-day che interessava i prodotti Accellion era stata scoperta nell'ambiente di un altro cliente. Il 21 dicembre 2020 Accellion aveva pubblicato una patch, installata da Qualys il giorno successivo.

Inoltre, considerata l'esperienza di Qualys con i problemi di cyber security, l'azienda aveva ulteriormente rafforzato le misure di sicurezza distribuendo patch aggiuntive e attivando avvisi aggiuntivi sul server FTA.

Inoltre, considerata l'esperienza di Qualys con i problemi di cyber security, l'azienda aveva ulteriormente rafforzato le misure di sicurezza distribuendo patch aggiuntive e attivando avvisi aggiuntivi sul server FTA. Tutte le precauzioni e l'early patching in questo caso non sono stati sufficienti: come narra il produttore, "abbiamo ricevuto un avviso di integrità il 24 dicembre 2020 e il server FTA interessato è stato immediatamente isolato dalla rete. Di conseguenza, Qualys ha bloccato i server FTA Accellion e ha fornito alternative ai clienti per il trasferimento dei file relativi al supporto".

È a quel punto che è iniziata l'analisi forense congiunta di Qualys e Accellion, che portato all'identificazione dell'accesso non autorizzato ai file ospitati sul server Accellion FTA. Il server non è più operativo. L'indagine ha confermato altresì che l'accesso non autorizzato era limitato al server FTA e non ha avuto alcun impatto sui servizi forniti o sull'accesso ai dati dei clienti ospitati dalla piattaforma Qualys Cloud. Il ristretto numero di clienti interessati è stato immediatamente contattato.

Al momento Qualys sta ancora indagando sulla violazione e ha chiesto il supporto degli esperti di Mandiant. Non è dato sapere se Clop abbia inviato richieste di riscatto a Qualys. Il report stilato da Mandiant (che ha seguito finora gli attacchi) conferma che le altre vittime finora individuate sono state sottoposte a richieste estorsive nel mese di gennaio. Quello che le indagini non hanno ancora chiarito è se Clop stia operando da solo o in collaborazione con altri gruppi per questa operazione. Per maggiori informazioni sulle indagini di Mandiant rimandiamo alla pagina ufficiale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX