Lord of the Ring: l'attacco side-channel alle CPU Intel che estrae dati sensibili

Un gruppo di ricercatori ha scoperto un nuovo attacco side-channel alle CPU Intel che potrebbe portare all'estrazione di dati sensibili. Metterlo in pratica è complesso e richiede abilità di altissimo livello.

Le CPU Intel Coffee Lake e Skylake sono soggette a una vulnerabilità che consente di scatenare un attacco side-channel tramite il quale estrarre dati sensibili. La questione è sollevata dallo studio "Lord of the Ring(s): Side Channel Attacks on the CPU On-Chip Ring Interconnect Are Practical" effettuato dai ricercatori dell'Università dell'Illinois at Urbana-Champaign, pubblicato su ArXiv.

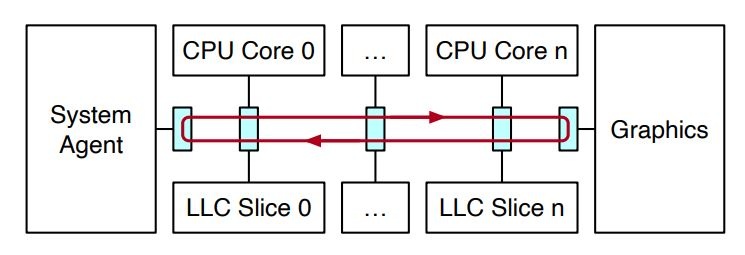

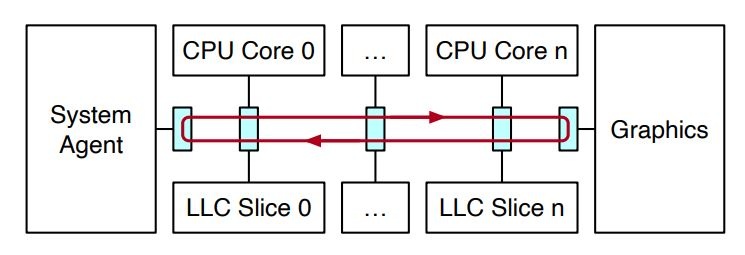

Non è la prima volta che si parla di vulnerabilità side-channel per le CPU Intel. Molti ricorderanno Spectre e Meltdown. A differenza di questi precedenti attacchi side-channel, quello in oggetto non si basa sulla condivisione di memoria, sul set di cache e simili. Sfrutta piuttosto un componente chiamato "ring bus", che facilita la comunicazione tra varie unità CPU, tra cui i core, la cache LLC, l'unità grafica, il system agent, eccetera, sui processori Intel sopra indicati.

Se portato a termine, l'attacco può consentire agli aggressori di rubare informazioni sensibili come chiavi di crittografia o password. La buona notizia è che l'attacco non è così semplice da attuare. I ricercatori spiegano che l'attaccante dev'essere in grado di eseguire codice non privilegiato sulla macchina da attaccare. Per esempio, devono avere infettato il computer di destinazione con un malware o simile.

Quindi suddetto attaccante deve monitorare il tempo che passa tra la pressione di un tasto e la stessa azione sul successivo. In linea teorica, questo dovrebbe permettergli di ricostruire una password e/o altre informazioni. Inoltre, lo stesso attaccante potrebbe estrarre bit crittografici dalle implementazioni di EdDSA e RSA già vulnerabili agli attacchi side channel.

Quindi suddetto attaccante deve monitorare il tempo che passa tra la pressione di un tasto e la stessa azione sul successivo. In linea teorica, questo dovrebbe permettergli di ricostruire una password e/o altre informazioni. Inoltre, lo stesso attaccante potrebbe estrarre bit crittografici dalle implementazioni di EdDSA e RSA già vulnerabili agli attacchi side channel.

Il tutto è piuttosto inquietante, ma non è così pericoloso.

In secondo luogo, il suo funzionamento si basa sulle contese, e i dati che possono essere raccolti mediante contesa sono "rumorosi per natura", il che rende difficile discernere quelli sensibili. Sono necessarie precise capacità di misurazione per separare il rumore dai dati veri. Inoltre, ci sono processi che causano rumore significativo, che è molto difficile da filtrare, come i mancati riscontri della cache privata.

Il lavoro dei ricercatori è stato analizzato da Intel, che ha classificato i rischi a livello molto basso. Secondo l'azienda le best practice di sicurezza esistenti sono sufficienti per mitigare l'attacco side-channel. Molti attacchi side-channel possono essere mitigati disabilitando l'architettura SMT (Simultaneous Multi-Threading) utilizzata nelle CPU. Oppure disabilitando la memoria condivisa tra processi in domini di sicurezza diversi (partizionando la cache di ultimo livello) al fine di bloccare gli attacchi basati su cache cross-core.

Il lavoro dei ricercatori è stato analizzato da Intel, che ha classificato i rischi a livello molto basso. Secondo l'azienda le best practice di sicurezza esistenti sono sufficienti per mitigare l'attacco side-channel. Molti attacchi side-channel possono essere mitigati disabilitando l'architettura SMT (Simultaneous Multi-Threading) utilizzata nelle CPU. Oppure disabilitando la memoria condivisa tra processi in domini di sicurezza diversi (partizionando la cache di ultimo livello) al fine di bloccare gli attacchi basati su cache cross-core.

Tuttavia i ricercatori sostengono che quest'ultimo attacco side-channel aggiri queste difese proprio per quanto detto sopra, ossia che non si basa sulla condivisione di memoria. Di conseguenza è difficile mitigare l'uso delle tecniche di "isolamento del dominio" esistenti.

Anche con questa consapevolezza, le conoscenze tecniche da mettere in campo per ricreare la situazione ottenuta dai ricercatori sono tali per cui è impensabile immaginare oggi un attacco su larga scala che sfrutti questa vulnerabilità.

Non è la prima volta che si parla di vulnerabilità side-channel per le CPU Intel. Molti ricorderanno Spectre e Meltdown. A differenza di questi precedenti attacchi side-channel, quello in oggetto non si basa sulla condivisione di memoria, sul set di cache e simili. Sfrutta piuttosto un componente chiamato "ring bus", che facilita la comunicazione tra varie unità CPU, tra cui i core, la cache LLC, l'unità grafica, il system agent, eccetera, sui processori Intel sopra indicati.

Se portato a termine, l'attacco può consentire agli aggressori di rubare informazioni sensibili come chiavi di crittografia o password. La buona notizia è che l'attacco non è così semplice da attuare. I ricercatori spiegano che l'attaccante dev'essere in grado di eseguire codice non privilegiato sulla macchina da attaccare. Per esempio, devono avere infettato il computer di destinazione con un malware o simile.

Quindi suddetto attaccante deve monitorare il tempo che passa tra la pressione di un tasto e la stessa azione sul successivo. In linea teorica, questo dovrebbe permettergli di ricostruire una password e/o altre informazioni. Inoltre, lo stesso attaccante potrebbe estrarre bit crittografici dalle implementazioni di EdDSA e RSA già vulnerabili agli attacchi side channel.

Quindi suddetto attaccante deve monitorare il tempo che passa tra la pressione di un tasto e la stessa azione sul successivo. In linea teorica, questo dovrebbe permettergli di ricostruire una password e/o altre informazioni. Inoltre, lo stesso attaccante potrebbe estrarre bit crittografici dalle implementazioni di EdDSA e RSA già vulnerabili agli attacchi side channel.Il tutto è piuttosto inquietante, ma non è così pericoloso.

Che cos'è il CPU Ring Interconnect

Ring Interconnect è un bus on-die che ha la funzione di trasferire informazioni tra i core della CPU, la cache e la grafica del processore Intel. Il suo funzionamento nel dettaglio non è di dominio pubblico, e questo è il primo elemento che rende "particolarmente difficile" sfruttare questo canale in un attacco.In secondo luogo, il suo funzionamento si basa sulle contese, e i dati che possono essere raccolti mediante contesa sono "rumorosi per natura", il che rende difficile discernere quelli sensibili. Sono necessarie precise capacità di misurazione per separare il rumore dai dati veri. Inoltre, ci sono processi che causano rumore significativo, che è molto difficile da filtrare, come i mancati riscontri della cache privata.

Il lavoro dei ricercatori è stato analizzato da Intel, che ha classificato i rischi a livello molto basso. Secondo l'azienda le best practice di sicurezza esistenti sono sufficienti per mitigare l'attacco side-channel. Molti attacchi side-channel possono essere mitigati disabilitando l'architettura SMT (Simultaneous Multi-Threading) utilizzata nelle CPU. Oppure disabilitando la memoria condivisa tra processi in domini di sicurezza diversi (partizionando la cache di ultimo livello) al fine di bloccare gli attacchi basati su cache cross-core.

Il lavoro dei ricercatori è stato analizzato da Intel, che ha classificato i rischi a livello molto basso. Secondo l'azienda le best practice di sicurezza esistenti sono sufficienti per mitigare l'attacco side-channel. Molti attacchi side-channel possono essere mitigati disabilitando l'architettura SMT (Simultaneous Multi-Threading) utilizzata nelle CPU. Oppure disabilitando la memoria condivisa tra processi in domini di sicurezza diversi (partizionando la cache di ultimo livello) al fine di bloccare gli attacchi basati su cache cross-core. Tuttavia i ricercatori sostengono che quest'ultimo attacco side-channel aggiri queste difese proprio per quanto detto sopra, ossia che non si basa sulla condivisione di memoria. Di conseguenza è difficile mitigare l'uso delle tecniche di "isolamento del dominio" esistenti.

Anche con questa consapevolezza, le conoscenze tecniche da mettere in campo per ricreare la situazione ottenuta dai ricercatori sono tali per cui è impensabile immaginare oggi un attacco su larga scala che sfrutti questa vulnerabilità.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX