Vulnerabilità di Exchange: gli exploit raddoppiano ogni 2-3 ore

Italia terzo Paese più colpito, sono a rischio i settori governativo e militare, manifatturiero e bancario.

Com'era ampiamente prevedibile, le vulnerabilità critiche di Exchange che Microsoft ha corretto a inizio marzo hanno scatenato i cyber criminali. Check Point Research sta monitorando la situazione e ha calcolato che nelle ultime 24 ore il numero di tentativi è raddoppiato ogni due o tre ore.

Non è un caso: era già accaduto in passato con altre minacce critiche che potevano aprire le porte ad attacchi su larga scala. Microsoft Exchange è usato da milioni di utenti in tutto il mondo, è una preda più che appetibile. I cyber criminali contano su elemento in particolare: molte aziende tardano settimane o mesi a installare le patch, quindi la loro pubblicazione non sancisce la fine dei giochi, ma l'inizio di una finestra di opportunità più o meno lunga. Non sapendo quanto durerà, meglio affrettarsi: da qui l'impennata di attacchi delle ultime ore.

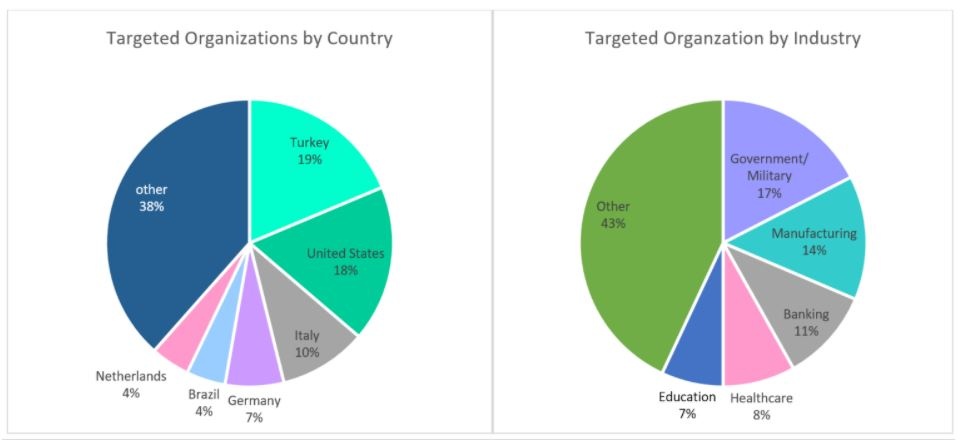

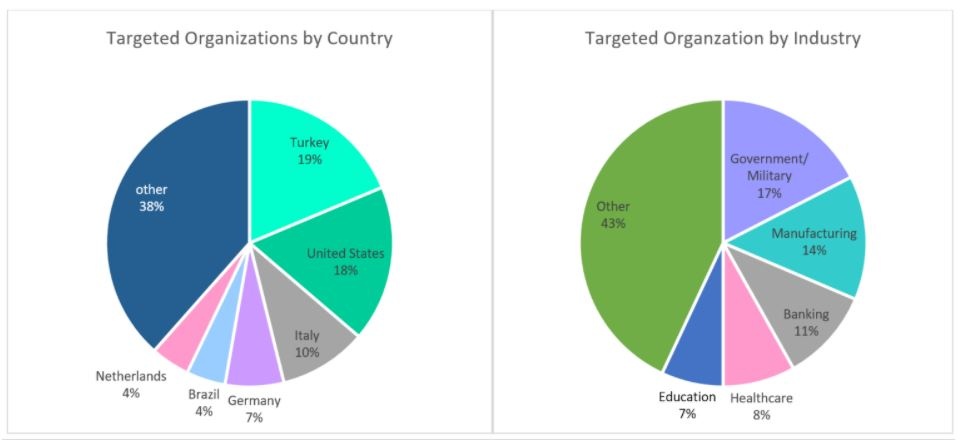

I dati più consistenti riguardano la distribuzione geografica degli attacchi e quella industriale. Il paese più attaccato è stata la Turchia (19% di tutti i tentativi di exploit), seguita dagli Stati Uniti (18%) e poi dall'Italia (10%). Il settore industriale più bersagliato è stato quello governativo/militare (17% di tutti i tentativi di exploit), seguito dal manifatturiero (14%) e poi dal settore bancario (11%).

La buona notizia è che, nonostante l'ampio impegno profuso, non esiste ancora un attacco automatizzato. I cyber criminali devono ancora eseguire con successo l'intera catena di attacco. Questo non dev'essere motivo di rilassamento: le aziende che non hanno ancora installato le patch sono da considerarsi altamente a rischio. I server compromessi potrebbero consentire a un aggressore non autorizzato di estrarre e-mail aziendali ed eseguire codice dannoso all'interno dell’organizzazione con accessi e privilegi elevati.

La buona notizia è che, nonostante l'ampio impegno profuso, non esiste ancora un attacco automatizzato. I cyber criminali devono ancora eseguire con successo l'intera catena di attacco. Questo non dev'essere motivo di rilassamento: le aziende che non hanno ancora installato le patch sono da considerarsi altamente a rischio. I server compromessi potrebbero consentire a un aggressore non autorizzato di estrarre e-mail aziendali ed eseguire codice dannoso all'interno dell’organizzazione con accessi e privilegi elevati.

Le vulnerabilità consentono agli attaccanti di leggere i messaggi di posta elettronica dal server Exchange senza autenticazione. Un concatenamento delle vulnerabilità consente agli aggressori di assumere completamente il controllo del server di posta stesso. In questo caso il cyber criminale può accedere da remoto alla rete aziendale.

Questo attacco è un esempio lampante di un'azione criminale rivolta contro una piattaforma particolarmente comune, con la precisa intenzione di usarla come porta d'ingresso per le reti delle vittime. Qui intendono poi permanere il più possibile, per uno scopo che in questo preciso caso non è ancora stato compreso. Proprio questa mancanza di consapevolezza crea timori: non sapendo contro cosa si sta combattendo rende tremendamente difficile uscirne vittoriosi.

La buona notizia è che solo gli attaccanti altamente qualificati e ben finanziati sono in grado di sfruttare gli exploit per entrare potenzialmente in decine di migliaia di aziende in tutto il mondo. È per questo che è necessario affrettare il più possibile l'installazione delle patch, e attivare la scansione delle reti alla ricerca di indicatori di compromissione e minacce attive. Esiste uno script per questo scopo, disponibile su Github.

Non è un caso: era già accaduto in passato con altre minacce critiche che potevano aprire le porte ad attacchi su larga scala. Microsoft Exchange è usato da milioni di utenti in tutto il mondo, è una preda più che appetibile. I cyber criminali contano su elemento in particolare: molte aziende tardano settimane o mesi a installare le patch, quindi la loro pubblicazione non sancisce la fine dei giochi, ma l'inizio di una finestra di opportunità più o meno lunga. Non sapendo quanto durerà, meglio affrettarsi: da qui l'impennata di attacchi delle ultime ore.

I dati più consistenti riguardano la distribuzione geografica degli attacchi e quella industriale. Il paese più attaccato è stata la Turchia (19% di tutti i tentativi di exploit), seguita dagli Stati Uniti (18%) e poi dall'Italia (10%). Il settore industriale più bersagliato è stato quello governativo/militare (17% di tutti i tentativi di exploit), seguito dal manifatturiero (14%) e poi dal settore bancario (11%).

La buona notizia è che, nonostante l'ampio impegno profuso, non esiste ancora un attacco automatizzato. I cyber criminali devono ancora eseguire con successo l'intera catena di attacco. Questo non dev'essere motivo di rilassamento: le aziende che non hanno ancora installato le patch sono da considerarsi altamente a rischio. I server compromessi potrebbero consentire a un aggressore non autorizzato di estrarre e-mail aziendali ed eseguire codice dannoso all'interno dell’organizzazione con accessi e privilegi elevati.

La buona notizia è che, nonostante l'ampio impegno profuso, non esiste ancora un attacco automatizzato. I cyber criminali devono ancora eseguire con successo l'intera catena di attacco. Questo non dev'essere motivo di rilassamento: le aziende che non hanno ancora installato le patch sono da considerarsi altamente a rischio. I server compromessi potrebbero consentire a un aggressore non autorizzato di estrarre e-mail aziendali ed eseguire codice dannoso all'interno dell’organizzazione con accessi e privilegi elevati. Dietro le quinte

Il 3 marzo 2021 Microsoft ha pubblicato una patch di emergenza per Exchange Server, il server di posta più popolare al mondo. Tutti i messaggi di posta elettronica in entrata e in uscita, gli inviti al calendario e praticamente tutto ciò a cui si accede in Outlook passano attraverso Exchange.Le vulnerabilità consentono agli attaccanti di leggere i messaggi di posta elettronica dal server Exchange senza autenticazione. Un concatenamento delle vulnerabilità consente agli aggressori di assumere completamente il controllo del server di posta stesso. In questo caso il cyber criminale può accedere da remoto alla rete aziendale.

Questo attacco è un esempio lampante di un'azione criminale rivolta contro una piattaforma particolarmente comune, con la precisa intenzione di usarla come porta d'ingresso per le reti delle vittime. Qui intendono poi permanere il più possibile, per uno scopo che in questo preciso caso non è ancora stato compreso. Proprio questa mancanza di consapevolezza crea timori: non sapendo contro cosa si sta combattendo rende tremendamente difficile uscirne vittoriosi.

La buona notizia è che solo gli attaccanti altamente qualificati e ben finanziati sono in grado di sfruttare gli exploit per entrare potenzialmente in decine di migliaia di aziende in tutto il mondo. È per questo che è necessario affrettare il più possibile l'installazione delle patch, e attivare la scansione delle reti alla ricerca di indicatori di compromissione e minacce attive. Esiste uno script per questo scopo, disponibile su Github.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX