Il ransomware Mamba ha un punto debole: come non pagare il riscatto

L'FBI ha analizzato la procedura di attacco del ransowmare Mamba e ha individuato un punto debole. Chi interviene prima che termini la cifratura può trovare il decryptor e riavere i dati senza pagare il riscatto.

L'FBI ha scovato un punto debole nel processo di crittografia del ransomware Mamba che potrebbe aiutare le aziende sotto attacco a contenere i danni ed evitare il pagamento del riscatto per tornare in possesso dei dati. L'intervento, perché funzioni, dev'essere tempestivo e mirato. Questa minaccia, conosciuta anche come HDDCryptor, ha mietuto numerose vittime sia nel settore pubblico che in quello privato.

Si annoverano vittime di Mamba nei governi locali, nelle agenzie di trasporto, nei servizi legali e tecnologici, nelle aziende manifatturiere, commerciali ed edili. Il ransomware Mamba è in circolazione da tempo, ma ha aumentato il volume degli attacchi nella seconda metà del 2019, con una nuova variante.

Un report di Coveware del primo trimestre 2020 inseriva Mamba tra le prime cinque minacce ransomware, dopo REvil e Ryuk. L'attività è diminuita nel quarto trimestre del 2020, seppure questa minaccia continui a costituire un rischio notevole.

Come agisce Mamba

La particolarità del ransomware Mamba è che sovrascrive il record di avvio principale del disco (MBR), impedendo l'accesso ai file crittografati sull'unità. Questo ha creato non poche difficoltà a conteggiare il numero di attacchi, dato che i file non possono essere analizzati con i consueti servizi automatizzati come ID-Ransomware.

Mamba, o HDDCryptor che dir si voglia, crittografa i computer in background utilizzando un software open source chiamato DiskCryptor e una chiave definita dagli attaccanti. L'installazione di DiskCryptor richiede un riavvio del sistema, che si verifica circa due minuti dopo la distribuzione del programma.

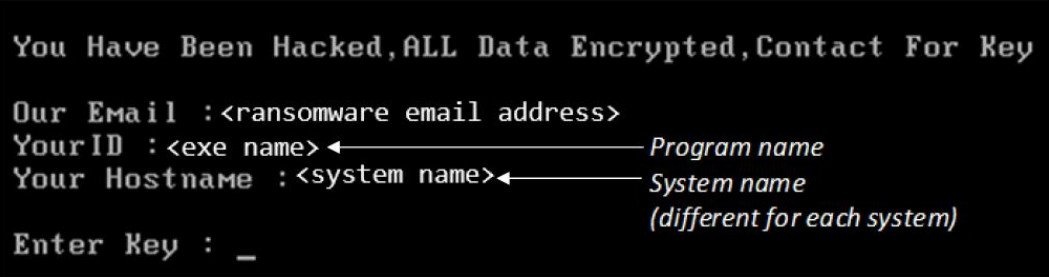

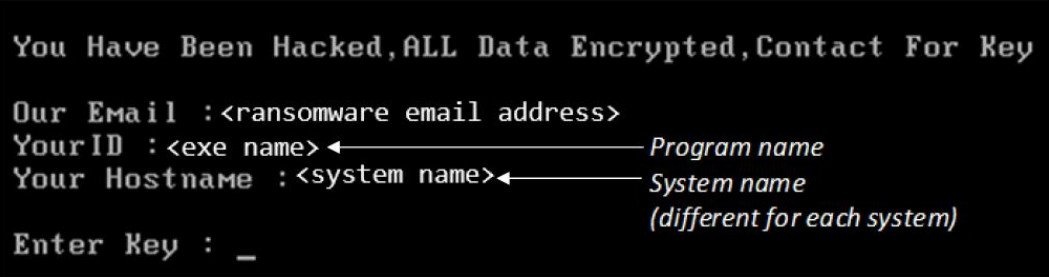

La chiave di crittografia e la variabile del tempo di arresto sono memorizzate nella configurazione di DiskCryptor, all'interno di un file in testo non crittografato denominato myConf.txt. Completato il processo di crittografia, circa due ore dopo averlo iniziato, è previsto un secondo riavvio del sistema, a seguito del quale la vittima trova la richiesta di riscatto sul desktop.

Questo presuppone rendersi conto subito di quello che sta succedendo e avere il sangue freddo di appuntarsi la chiave. In questi casi, "la password può essere recuperata senza pagare il riscatto, ma questa opportunità è limitata al punto in cui il sistema si riavvia per la seconda volta". Sulla pagina ufficiale dell'FBI si trovano ulteriori informazioni sui dettagli che potrebbero aiutare le aziende a rilevare un attacco in corso con il ransomware Mamba.

Si annoverano vittime di Mamba nei governi locali, nelle agenzie di trasporto, nei servizi legali e tecnologici, nelle aziende manifatturiere, commerciali ed edili. Il ransomware Mamba è in circolazione da tempo, ma ha aumentato il volume degli attacchi nella seconda metà del 2019, con una nuova variante.

Un report di Coveware del primo trimestre 2020 inseriva Mamba tra le prime cinque minacce ransomware, dopo REvil e Ryuk. L'attività è diminuita nel quarto trimestre del 2020, seppure questa minaccia continui a costituire un rischio notevole.

Come agisce Mamba

La particolarità del ransomware Mamba è che sovrascrive il record di avvio principale del disco (MBR), impedendo l'accesso ai file crittografati sull'unità. Questo ha creato non poche difficoltà a conteggiare il numero di attacchi, dato che i file non possono essere analizzati con i consueti servizi automatizzati come ID-Ransomware. Mamba, o HDDCryptor che dir si voglia, crittografa i computer in background utilizzando un software open source chiamato DiskCryptor e una chiave definita dagli attaccanti. L'installazione di DiskCryptor richiede un riavvio del sistema, che si verifica circa due minuti dopo la distribuzione del programma.

La chiave di crittografia e la variabile del tempo di arresto sono memorizzate nella configurazione di DiskCryptor, all'interno di un file in testo non crittografato denominato myConf.txt. Completato il processo di crittografia, circa due ore dopo averlo iniziato, è previsto un secondo riavvio del sistema, a seguito del quale la vittima trova la richiesta di riscatto sul desktop.

Lo spiraglio per la salvezza

L'FBI ha visto una possibilità di salvezza per le vittime proprio nel fatto che il file di testo myConfig.TXT non è protetto. All'interno di questo file è contenuta, in chiaro, la chiave di crittografia. Stando alle indicazioni, questo significa che la vittima avrebbe due ore di tempo (ossia quello che intercorre fra il primo riavvio e il termine della procedura di cifratura del disco) per segnarsi la chiave di decodifica.Questo presuppone rendersi conto subito di quello che sta succedendo e avere il sangue freddo di appuntarsi la chiave. In questi casi, "la password può essere recuperata senza pagare il riscatto, ma questa opportunità è limitata al punto in cui il sistema si riavvia per la seconda volta". Sulla pagina ufficiale dell'FBI si trovano ulteriori informazioni sui dettagli che potrebbero aiutare le aziende a rilevare un attacco in corso con il ransomware Mamba.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX