Campagna di phishing diffonde il malware Trickbot

Una nuova campagna di phishing mirato sta diffondendo il malware Trickbot. È consigliata l'installazione di tutte le patch disponibili per il sistema operativo.

Campagne mirate di spear phishing stanno distribuendo il malware Trickbot. L'allerta è dell'FBI e della Cybersecurity and Infrastructure Security Agency (CISA), perché al momento le campagne risultano attive in Nord America. Accade sovente che queste azioni criminali si diffondano in tutto il mondo, quindi è bene tenere alta l'attenzione.

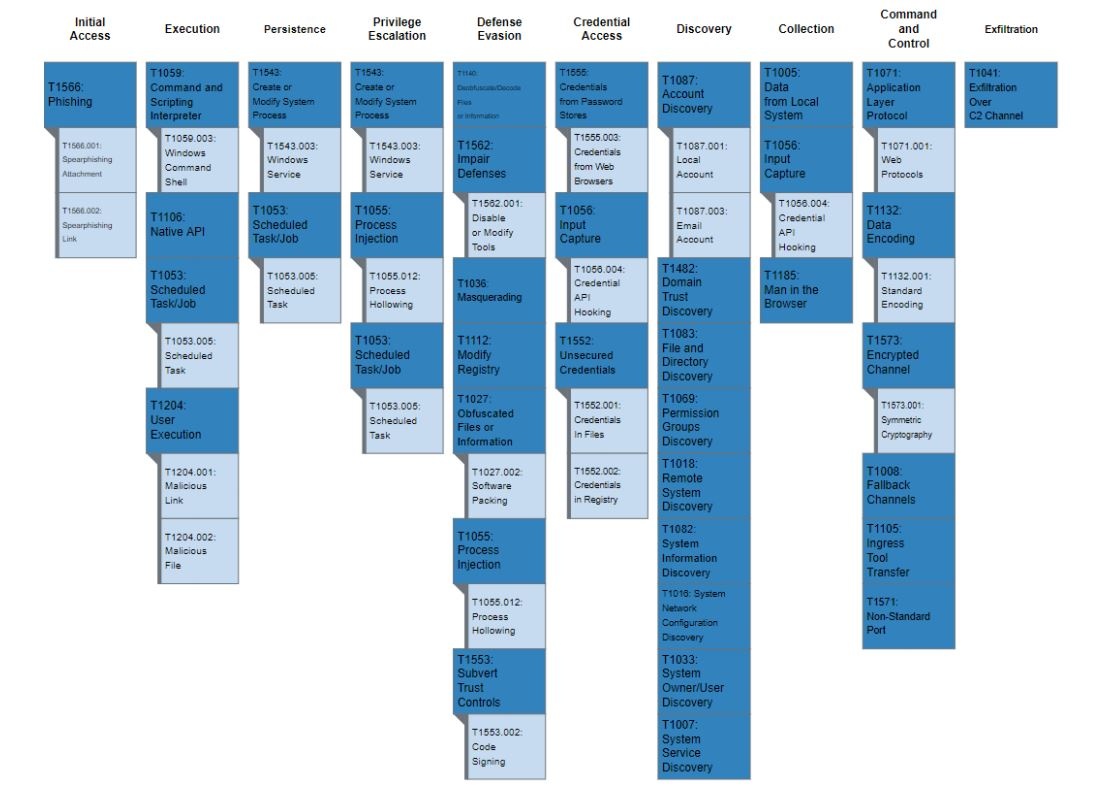

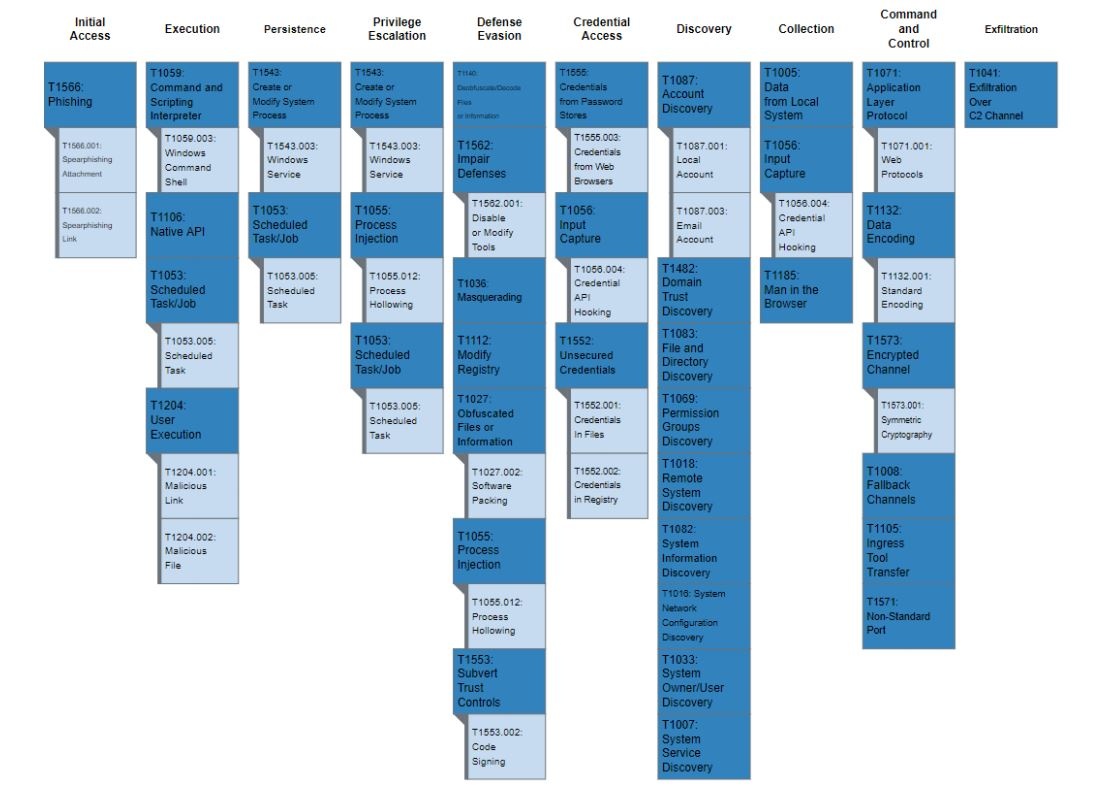

Anche perché Trickbot è un cliente molto scomodo. Inizialmente impiegato come banking trojan, ormai Trickbot è uno degli strumenti più potenti disponibili sulla piazza. La sua natura altamente modulare e i continui aggiornamenti gli permettono di essere usato per ottenere l'accesso remoto alle macchine infette e quindi diffondere malware e ransomware di vario tipo.

Nel caso specifico della campagna attualmente in atto, le potenziali vittime ricevono una email con un collegamento ipertestuale che reindirizza gli utenti a un sito Web ospitato su un server compromesso. Le vittime sono invitate a cliccare su una fotografia per visionare la prova di una violazione del traffico. Chi abbocca scarica inconsapevolmente un file JavaScript che, non appena viene aperto, si connette a un server di comando e controllo e scarica a sua volta Trickbot.

FBI e CISA ammoniscono circa il fatto che Trickbot crea una backdoor sui computer Windows infetti finalizzata al furto di dati sensibili. È da ricordare che alcune versioni di Trickbot permettono di espandere l'azione sull'intera rete, non solo sul client inizialmente compromesso.

Il rischio maggiore è che i cyber criminali possano utilizzare TrickBot per distribuire ransomware come Ryuk e Conti, o servire come downloader per il malware Emotet. Inoltre, Trickbot può anche essere utilizzato per sfruttare le macchine infette per il cryptomining.Emotet sembra essere stato quasi del tutto smantellato da un'azione congiunta di Europol e Eurojust, mentre Trickbot sembra resistere a ogni tentativo di assedio. A ottobre 2020 un'azione coordinata da Microsoft contro l'infrastruttura chiave di Trickbot sembrava destinata a mettere fine alle sue azioni. In realtà il malware si è ripresentato più resiliente e difficile da estirpare che mai.

A titolo preventivo, gli esperti consigliano di installare con la massima priorità le patch del sistema operativo. Per esempio, i cyber criminali hanno spesso abusato del protocollo SMB più volte oggetto di patching. La formazione ai dipendenti è poi importante per bloccare sul nascere le minacce che vengono recapitate via email.

Anche perché Trickbot è un cliente molto scomodo. Inizialmente impiegato come banking trojan, ormai Trickbot è uno degli strumenti più potenti disponibili sulla piazza. La sua natura altamente modulare e i continui aggiornamenti gli permettono di essere usato per ottenere l'accesso remoto alle macchine infette e quindi diffondere malware e ransomware di vario tipo.

Nel caso specifico della campagna attualmente in atto, le potenziali vittime ricevono una email con un collegamento ipertestuale che reindirizza gli utenti a un sito Web ospitato su un server compromesso. Le vittime sono invitate a cliccare su una fotografia per visionare la prova di una violazione del traffico. Chi abbocca scarica inconsapevolmente un file JavaScript che, non appena viene aperto, si connette a un server di comando e controllo e scarica a sua volta Trickbot.

Backdoor e ransomware

FBI e CISA ammoniscono circa il fatto che Trickbot crea una backdoor sui computer Windows infetti finalizzata al furto di dati sensibili. È da ricordare che alcune versioni di Trickbot permettono di espandere l'azione sull'intera rete, non solo sul client inizialmente compromesso.

Il rischio maggiore è che i cyber criminali possano utilizzare TrickBot per distribuire ransomware come Ryuk e Conti, o servire come downloader per il malware Emotet. Inoltre, Trickbot può anche essere utilizzato per sfruttare le macchine infette per il cryptomining.Emotet sembra essere stato quasi del tutto smantellato da un'azione congiunta di Europol e Eurojust, mentre Trickbot sembra resistere a ogni tentativo di assedio. A ottobre 2020 un'azione coordinata da Microsoft contro l'infrastruttura chiave di Trickbot sembrava destinata a mettere fine alle sue azioni. In realtà il malware si è ripresentato più resiliente e difficile da estirpare che mai.

A titolo preventivo, gli esperti consigliano di installare con la massima priorità le patch del sistema operativo. Per esempio, i cyber criminali hanno spesso abusato del protocollo SMB più volte oggetto di patching. La formazione ai dipendenti è poi importante per bloccare sul nascere le minacce che vengono recapitate via email.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX