Questa notizia è presente nello Speciale:

Sicurezza cloud native

Sicurezza negli ambienti cloud-nativi

Cosa significa fare cyber security quando le applicazioni non sono monolitiche ma suddivise in container e microservizi.

La pandemia ha costretto milioni di persone a cambiare il proprio modo di lavorare. Un report della Banca d'Italia edito a gennaio di quest'anno certifica che nel 2019 solo il 28,7 percento delle imprese private faceva uso dello smart working; nel 2020 la percentuale è lievitata all’82,3 percento.

Per soddisfare le esigenze dello smart working è stato necessario plasmare le applicazioni e i sistemi in funzione delle nuove esigenze organizzative e lavorative. La diretta conseguenza è che la stragrande maggioranza degli applicativi che un tempo erano eseguiti nei CED interni alle aziende, sono stati trasformati in web app affinché siano accessibili al di fuori dell'ormai dissolto perimetro aziendale. Il risultato è che oggi ci sono applicazioni e dati in cloud facilmente accessibili e fruibili con qualunque dispositivo e da qualsiasi postazione. Ma altrettanto passibili di cyber attacchi.

È il motivo per il quale tutto ciò che è in cloud dev'essere protetto quanto e meglio di quello che si trova on-premise. Non è una sfida facile, perché parliamo di informazioni collocate in un ambiente astratto, che di fatto non permette di conoscere l'esatta posizione dei dati aziendali.

La migrazione al cloud è iniziata ben prima della pandemia. In Italia, come in altri Paesi, procedeva a rilento per i timori di molte aziende circa la sicurezza del cloud. Timori in parte giustificati dal fatto che molti, ai primi timidi tentativi di appoggiarsi al cloud, sono stati vittime di attacchi legati per lo più a problemi di configurazione e di controllo degli accessi.

Il Ponemon Insitute ha pubblicato il 2020 Cost of a Data Breach Report in cui emerge che nel 20% delle violazioni i cyber criminali hanno utilizzato errori di configurazione cloud per violare le reti, aumentando i costi di violazione di più di mezzo milione di dollari. Detto in altri termini, i cyber criminali hanno capitalizzato al meglio ogni occasione che gli si è presentata. Grazie alla condivisione di informazioni, armi e strategie nel dark web e alla collaborazione fra gruppi, l'esito degli attacchi è stato spesso di successo.

Per mettere in sicurezza le risorse in cloud è necessaria una progettazione iniziale ben fatta, con la sicurezza che deve agire da abilitatore di ogni passaggio. Purtroppo la cultura di cyber sercurity nelle aziende italiane era piuttosto lacunosa a inizio pandemia. Per dirla con le parole di Morten Lehn di Kaspersky, "c’è voluto il COVID per far capire alle aziende l’importanza della sicurezza informatica".

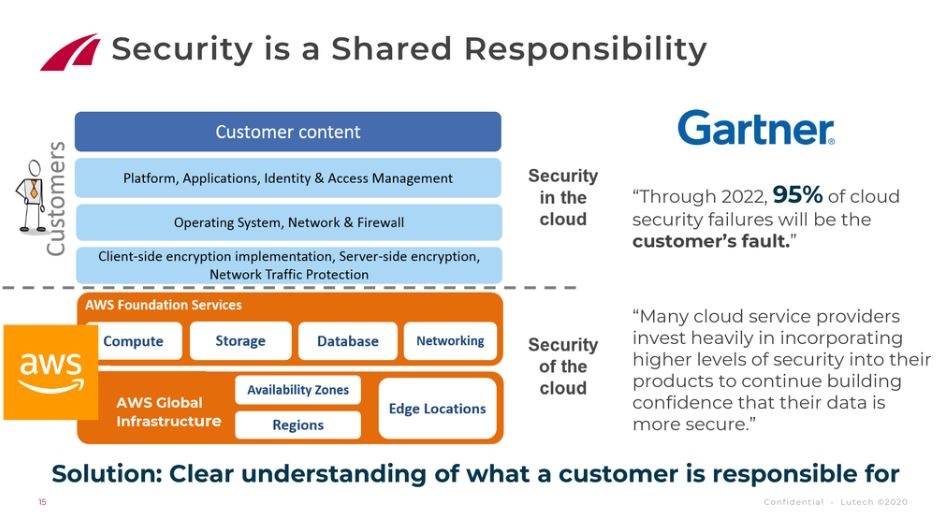

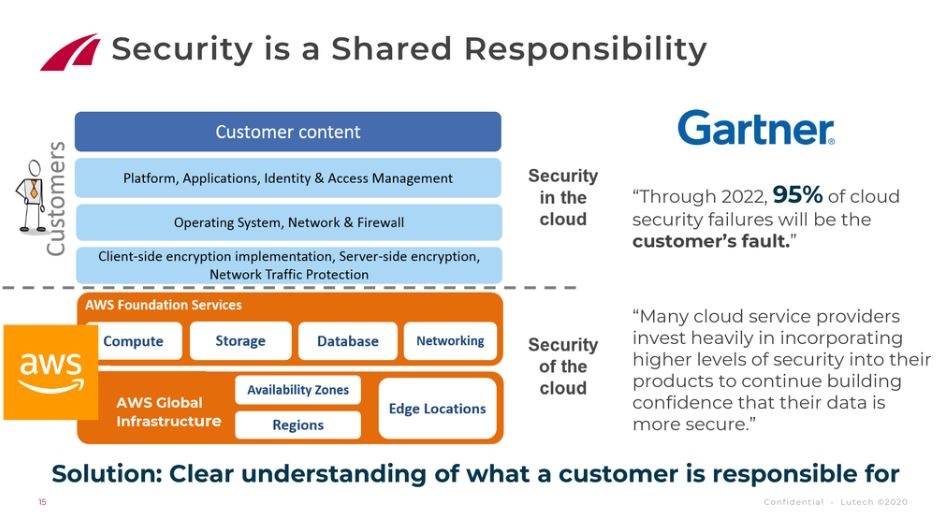

La security era catalogata come un costo aziendale; i primi tentativi di passaggio al cloud sono stati fatti di fretta e senza tenere conto di due pilastri: il modello di responsabilità condivisa e la visibilità. Partiamo dal primo punto. Molti pensano che la sicurezza dello spazio cloud sia di competenza del cloud provider. Non è così: i service provider garantiscono che il servizio “stia in piedi”, ossia che venga erogato correttamente. Ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente. Quindi controllare che chi accede ai dati sia autorizzato a farlo, che i dati caricati in cloud siano esenti da malware o altri problemi è responsabilità dell’azienda titolare dei dati. Allo stesso modo, quest’ultima è responsabile di creare e gestire copie di backup funzionanti e di fare piani di disaster recovery che assicurino la business continuity anche in caso di calamità.

Passiamo alla questione della visibilità: si può proteggere solo quello che si vede. Chi gestisce l'infrastruttura cloud aziendale (il team IT, l’MSSP, eccetera) deve sapere esattamente quali risorse ci sono, di che tipo sono, con che cosa si interfacciano, chi vi ha accesso e perché. Sembra banale, in realtà queste sono spesso informazioni difficili da tracciare, se l’infrastruttura è stata costruita senza seguire un progetto iniziale ben strutturato.

A questo proposito vale la pena spendere qualche parola sui container e le funzioni serverless: è idea comune che siano più sicuri. In effetti lo sono, ma solo se configurati correttamente. In caso contrario, ampliano la superficie d'attacco favorendo le azioni criminali. Una configurazione corretta comporta l’impiego di firewall virtuali creati appositamente per gli ambienti virtuali, che servono per filtrare il traffico e far comunicare ambienti un-premise e cloud, o più ambienti cloud separati, in tutta sicurezza.

Una volta fatta la lista di tutto quello che c’è da proteggere, gli esperti di cyber security esortano a gestire tutto con un’unica piattaforma. Questo perché meno strumenti si devono controllare per avere un’idea di quello che succede, meno tempo si impiega e meno errori si compiono. Meglio ancora se la piattaforma automatizza attività importanti come il patching.

La tendenza del momento è alzare la sicurezza mediante l’uso della multifactor authentication o della filosofia Zero Trust. L’accesso ai dati è comunque un elemento da decidere in fase di pianificazione, nell’ambito della gestione del rischio. E deve tenere in conto, oltre al metodo di accesso alle informazioni, anche dell'approccio dei privilegi minimi. Ciascun dipendente dovrebbe avere accesso alle risorse minime indispensabili per poter produrre. Nulla di meno, perché sarebbe improduttivo. Nulla di più, perché in caso di violazione dell'account, gli attaccanti potrebbero fare danni più gravi.

Alla violazione degli account si aggancia poi il corposo discorso degli attacchi di phishing finalizzati al credential stuffing. Gruppi criminali specializzati sferrano attacchi mirati al furto di credenziali, che vengono poi rivendute sul dark web ad altri gruppi che a loro volta li useranno per scatenare attacchi ransomware, BEC e altro. La capacità dei dipendenti di non abboccare al phishing influenza direttamente la sicurezza aziendale.

Le email ben fatte e ingannevoli non sono semplici da catalogare come phishing, per questo la formazione continua sulla sicurezza, per i dipendenti di tutti i livelli, è ormai indispensabile nell'ambito della cyber security.

Per soddisfare le esigenze dello smart working è stato necessario plasmare le applicazioni e i sistemi in funzione delle nuove esigenze organizzative e lavorative. La diretta conseguenza è che la stragrande maggioranza degli applicativi che un tempo erano eseguiti nei CED interni alle aziende, sono stati trasformati in web app affinché siano accessibili al di fuori dell'ormai dissolto perimetro aziendale. Il risultato è che oggi ci sono applicazioni e dati in cloud facilmente accessibili e fruibili con qualunque dispositivo e da qualsiasi postazione. Ma altrettanto passibili di cyber attacchi.

È il motivo per il quale tutto ciò che è in cloud dev'essere protetto quanto e meglio di quello che si trova on-premise. Non è una sfida facile, perché parliamo di informazioni collocate in un ambiente astratto, che di fatto non permette di conoscere l'esatta posizione dei dati aziendali.

Gli attacchi al cloud

La migrazione al cloud è iniziata ben prima della pandemia. In Italia, come in altri Paesi, procedeva a rilento per i timori di molte aziende circa la sicurezza del cloud. Timori in parte giustificati dal fatto che molti, ai primi timidi tentativi di appoggiarsi al cloud, sono stati vittime di attacchi legati per lo più a problemi di configurazione e di controllo degli accessi.

Il Ponemon Insitute ha pubblicato il 2020 Cost of a Data Breach Report in cui emerge che nel 20% delle violazioni i cyber criminali hanno utilizzato errori di configurazione cloud per violare le reti, aumentando i costi di violazione di più di mezzo milione di dollari. Detto in altri termini, i cyber criminali hanno capitalizzato al meglio ogni occasione che gli si è presentata. Grazie alla condivisione di informazioni, armi e strategie nel dark web e alla collaborazione fra gruppi, l'esito degli attacchi è stato spesso di successo.

Problemi di configurazione

Per mettere in sicurezza le risorse in cloud è necessaria una progettazione iniziale ben fatta, con la sicurezza che deve agire da abilitatore di ogni passaggio. Purtroppo la cultura di cyber sercurity nelle aziende italiane era piuttosto lacunosa a inizio pandemia. Per dirla con le parole di Morten Lehn di Kaspersky, "c’è voluto il COVID per far capire alle aziende l’importanza della sicurezza informatica".

La security era catalogata come un costo aziendale; i primi tentativi di passaggio al cloud sono stati fatti di fretta e senza tenere conto di due pilastri: il modello di responsabilità condivisa e la visibilità. Partiamo dal primo punto. Molti pensano che la sicurezza dello spazio cloud sia di competenza del cloud provider. Non è così: i service provider garantiscono che il servizio “stia in piedi”, ossia che venga erogato correttamente. Ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente. Quindi controllare che chi accede ai dati sia autorizzato a farlo, che i dati caricati in cloud siano esenti da malware o altri problemi è responsabilità dell’azienda titolare dei dati. Allo stesso modo, quest’ultima è responsabile di creare e gestire copie di backup funzionanti e di fare piani di disaster recovery che assicurino la business continuity anche in caso di calamità.

Visibilità

Passiamo alla questione della visibilità: si può proteggere solo quello che si vede. Chi gestisce l'infrastruttura cloud aziendale (il team IT, l’MSSP, eccetera) deve sapere esattamente quali risorse ci sono, di che tipo sono, con che cosa si interfacciano, chi vi ha accesso e perché. Sembra banale, in realtà queste sono spesso informazioni difficili da tracciare, se l’infrastruttura è stata costruita senza seguire un progetto iniziale ben strutturato.

A questo proposito vale la pena spendere qualche parola sui container e le funzioni serverless: è idea comune che siano più sicuri. In effetti lo sono, ma solo se configurati correttamente. In caso contrario, ampliano la superficie d'attacco favorendo le azioni criminali. Una configurazione corretta comporta l’impiego di firewall virtuali creati appositamente per gli ambienti virtuali, che servono per filtrare il traffico e far comunicare ambienti un-premise e cloud, o più ambienti cloud separati, in tutta sicurezza.

Una volta fatta la lista di tutto quello che c’è da proteggere, gli esperti di cyber security esortano a gestire tutto con un’unica piattaforma. Questo perché meno strumenti si devono controllare per avere un’idea di quello che succede, meno tempo si impiega e meno errori si compiono. Meglio ancora se la piattaforma automatizza attività importanti come il patching.

Problemi di controllo degli accessi

Tutto questo lavoro ha un senso se si può fare sì che nessuno possa accedere ai dati senza autorizzazione. Oltre agli elementi indicati sopra, un altro fattore che secondo il report del Ponemon Insitute aumenta l’incidenza dei data breach è la violazione degli account, spesso dovuta alle password deboli, rubate, compromesse, o riciclate.La tendenza del momento è alzare la sicurezza mediante l’uso della multifactor authentication o della filosofia Zero Trust. L’accesso ai dati è comunque un elemento da decidere in fase di pianificazione, nell’ambito della gestione del rischio. E deve tenere in conto, oltre al metodo di accesso alle informazioni, anche dell'approccio dei privilegi minimi. Ciascun dipendente dovrebbe avere accesso alle risorse minime indispensabili per poter produrre. Nulla di meno, perché sarebbe improduttivo. Nulla di più, perché in caso di violazione dell'account, gli attaccanti potrebbero fare danni più gravi.

Alla violazione degli account si aggancia poi il corposo discorso degli attacchi di phishing finalizzati al credential stuffing. Gruppi criminali specializzati sferrano attacchi mirati al furto di credenziali, che vengono poi rivendute sul dark web ad altri gruppi che a loro volta li useranno per scatenare attacchi ransomware, BEC e altro. La capacità dei dipendenti di non abboccare al phishing influenza direttamente la sicurezza aziendale.

Le email ben fatte e ingannevoli non sono semplici da catalogare come phishing, per questo la formazione continua sulla sicurezza, per i dipendenti di tutti i livelli, è ormai indispensabile nell'ambito della cyber security.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot