Attacchi malware fileless cresciuti del 900%

Nel quarto trimestre 2020 si sono impennati gli attacchi contro gli endpoint. In crescita l'uso di malware crittografato.

Le minacce difficili da tracciare sono sempre più impiegate nei cyber attacchi. Fare uso di tecniche fileless garantisce maggiore successo in tutti i sistemi protetti con difese obsolete, che non fanno uso dell'Intelligenza Artificiale e della threat intelligence di ultima generazione.

È uno dei punti più importanti dell'Internet Security Report di Watchguard riferito al periodo fra settembre e dicembre 2020. La crescita degli attacchi fileless e dei cryptominer ha rasentato rispettivamente il 900% e il 25% rispetto allo stesso periodo dello scorso anno. È crollato invece l'impiego di singoli payload ransomware (-48% rispetto al 2019).

Gli attacchi fileless possono essere particolarmente pericolosi a causa della loro capacità di eludere il rilevamento da parte dei tradizionali client di protezione degli endpoint. Inoltre, possono riuscire nel loro intento senza che le vittime facciano nient’altro che cliccare su un link malevolo o visitare inconsapevolmente un sito web compromesso.

Toolkit come PowerSploit e CobaltStrike permettono agli aggressori di immettere facilmente un codice malevolo in altri processi in esecuzione e rimanere operativi anche se le difese della vittima individuano e rimuovono lo script originale. L’implementazione di soluzioni di rilevamento e risposta alle minacce per gli endpoint parallelamente a un anti-malware preventivo può aiutare a individuare questo tipo di attacchi.

Sul fronte dei cryptominer, gli attaccanti continuano ad aggiungere moduli per il cryptomining alle infezioni botnet esistenti ed estrarre reddito passivo dalle vittime mentre abusano delle loro reti per altri crimini informatici. Inoltre, i prezzi dei bitcoin Di conseguenza, e con i prezzi che tendono di nuovo al rialzo nel Q4 2020, il volume dei rilevamenti di malware cryptominer è aumentato di oltre il 25% rispetto ai livelli del 2019, fino a raggiungere 850 singole varianti lo scorso anno.

Sul fronte dei cryptominer, gli attaccanti continuano ad aggiungere moduli per il cryptomining alle infezioni botnet esistenti ed estrarre reddito passivo dalle vittime mentre abusano delle loro reti per altri crimini informatici. Inoltre, i prezzi dei bitcoin Di conseguenza, e con i prezzi che tendono di nuovo al rialzo nel Q4 2020, il volume dei rilevamenti di malware cryptominer è aumentato di oltre il 25% rispetto ai livelli del 2019, fino a raggiungere 850 singole varianti lo scorso anno.

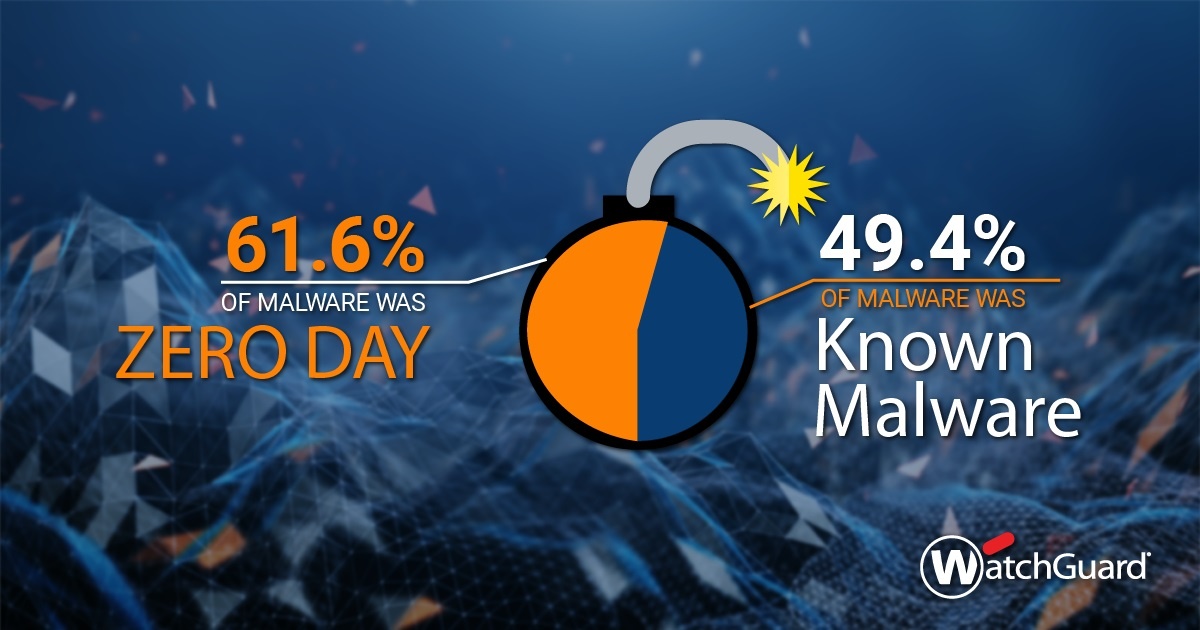

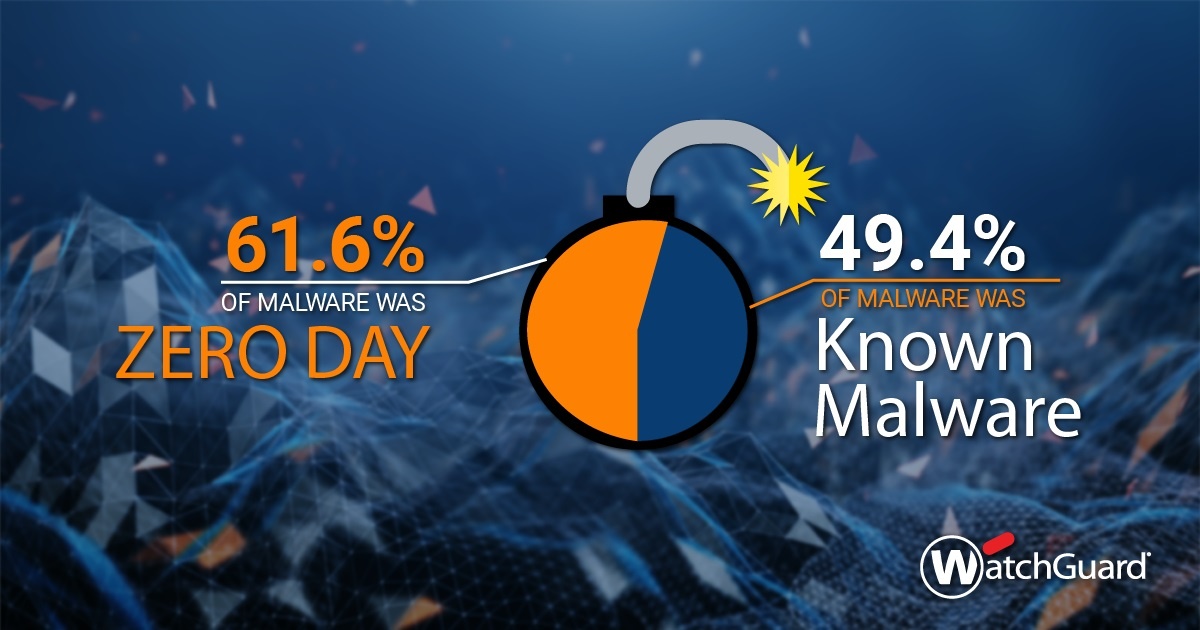

Aumentano anche i malware crittografati, che hanno fatto segnare un +41% rispetto al trimestre precedente. Nonostante il calo generalizzato dei volumi di malware, quasi la metà (47%) di tutti gli attacchi rilevati sul perimetro della rete erano crittografati. Inoltre, il malware trasmesso attraverso connessioni HTTPS è aumentato del 41%, mentre il malware zero-day crittografato (varianti che eludono le firme antivirus) è aumentato del 22% rispetto al terzo trimestre.

Corey Nachreiner, Chief Technology Officer di WatchGuard, fa inoltre notare che le vittime prescelte sono sempre di più utenti in postazioni remote. Questo conferma il trend rilevato più volte nel corso nell'ultimo anno: lo smart working ha ampliato la superficie d'attacco e i cyber criminali bersagliano sempre di più i lavoratori da casa, più facili da colpire di quelli all'interno del perimetro aziendale.

È in quest'ottica che bisogna considerare l'ultimo dato, relativo ai malware botnet, che prendono di mira dispositivi IoT e router. Un esempio su tutti è quello del virus Linux.Generic (noto anche come “The Moon”), che prende di mira direttamente i dispositivi IoT e i dispositivi di rete di livello consumer, come i router, per sfruttare eventuali vulnerabilità esposte.

È in quest'ottica che bisogna considerare l'ultimo dato, relativo ai malware botnet, che prendono di mira dispositivi IoT e router. Un esempio su tutti è quello del virus Linux.Generic (noto anche come “The Moon”), che prende di mira direttamente i dispositivi IoT e i dispositivi di rete di livello consumer, come i router, per sfruttare eventuali vulnerabilità esposte.

È uno dei punti più importanti dell'Internet Security Report di Watchguard riferito al periodo fra settembre e dicembre 2020. La crescita degli attacchi fileless e dei cryptominer ha rasentato rispettivamente il 900% e il 25% rispetto allo stesso periodo dello scorso anno. È crollato invece l'impiego di singoli payload ransomware (-48% rispetto al 2019).

Gli attacchi fileless possono essere particolarmente pericolosi a causa della loro capacità di eludere il rilevamento da parte dei tradizionali client di protezione degli endpoint. Inoltre, possono riuscire nel loro intento senza che le vittime facciano nient’altro che cliccare su un link malevolo o visitare inconsapevolmente un sito web compromesso.

Toolkit come PowerSploit e CobaltStrike permettono agli aggressori di immettere facilmente un codice malevolo in altri processi in esecuzione e rimanere operativi anche se le difese della vittima individuano e rimuovono lo script originale. L’implementazione di soluzioni di rilevamento e risposta alle minacce per gli endpoint parallelamente a un anti-malware preventivo può aiutare a individuare questo tipo di attacchi.

Sul fronte dei cryptominer, gli attaccanti continuano ad aggiungere moduli per il cryptomining alle infezioni botnet esistenti ed estrarre reddito passivo dalle vittime mentre abusano delle loro reti per altri crimini informatici. Inoltre, i prezzi dei bitcoin Di conseguenza, e con i prezzi che tendono di nuovo al rialzo nel Q4 2020, il volume dei rilevamenti di malware cryptominer è aumentato di oltre il 25% rispetto ai livelli del 2019, fino a raggiungere 850 singole varianti lo scorso anno.

Sul fronte dei cryptominer, gli attaccanti continuano ad aggiungere moduli per il cryptomining alle infezioni botnet esistenti ed estrarre reddito passivo dalle vittime mentre abusano delle loro reti per altri crimini informatici. Inoltre, i prezzi dei bitcoin Di conseguenza, e con i prezzi che tendono di nuovo al rialzo nel Q4 2020, il volume dei rilevamenti di malware cryptominer è aumentato di oltre il 25% rispetto ai livelli del 2019, fino a raggiungere 850 singole varianti lo scorso anno. Aumentano anche i malware crittografati, che hanno fatto segnare un +41% rispetto al trimestre precedente. Nonostante il calo generalizzato dei volumi di malware, quasi la metà (47%) di tutti gli attacchi rilevati sul perimetro della rete erano crittografati. Inoltre, il malware trasmesso attraverso connessioni HTTPS è aumentato del 41%, mentre il malware zero-day crittografato (varianti che eludono le firme antivirus) è aumentato del 22% rispetto al terzo trimestre.

Corey Nachreiner, Chief Technology Officer di WatchGuard, fa inoltre notare che le vittime prescelte sono sempre di più utenti in postazioni remote. Questo conferma il trend rilevato più volte nel corso nell'ultimo anno: lo smart working ha ampliato la superficie d'attacco e i cyber criminali bersagliano sempre di più i lavoratori da casa, più facili da colpire di quelli all'interno del perimetro aziendale.

È in quest'ottica che bisogna considerare l'ultimo dato, relativo ai malware botnet, che prendono di mira dispositivi IoT e router. Un esempio su tutti è quello del virus Linux.Generic (noto anche come “The Moon”), che prende di mira direttamente i dispositivi IoT e i dispositivi di rete di livello consumer, come i router, per sfruttare eventuali vulnerabilità esposte.

È in quest'ottica che bisogna considerare l'ultimo dato, relativo ai malware botnet, che prendono di mira dispositivi IoT e router. Un esempio su tutti è quello del virus Linux.Generic (noto anche come “The Moon”), che prende di mira direttamente i dispositivi IoT e i dispositivi di rete di livello consumer, come i router, per sfruttare eventuali vulnerabilità esposte.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot