Ryuk aggiorna le tecniche di hacking

Vulnerabilità di Windows senza patch, connessioni RDP esposte e altre falle dei sistemi favoriscono gli attacchi con il ransomware Ryuk. Ecco le novità.

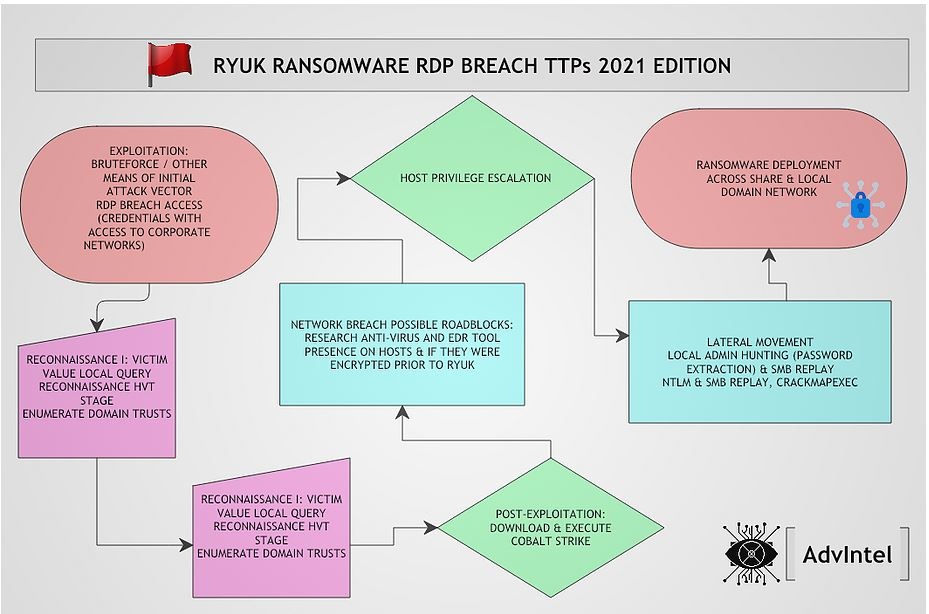

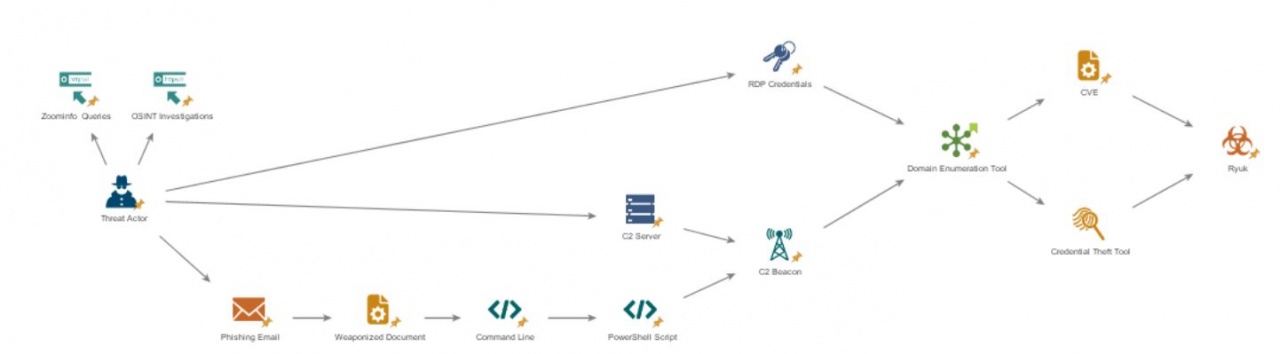

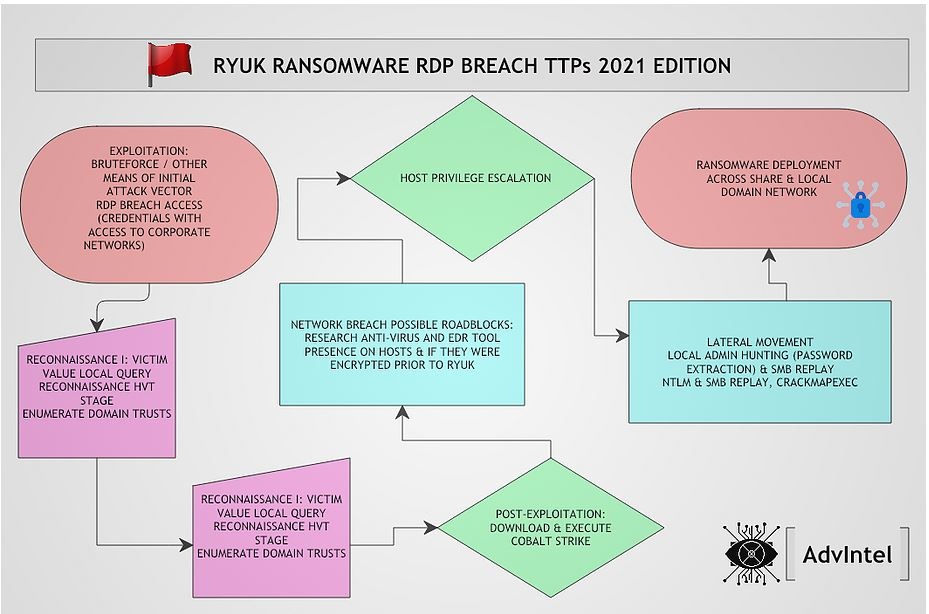

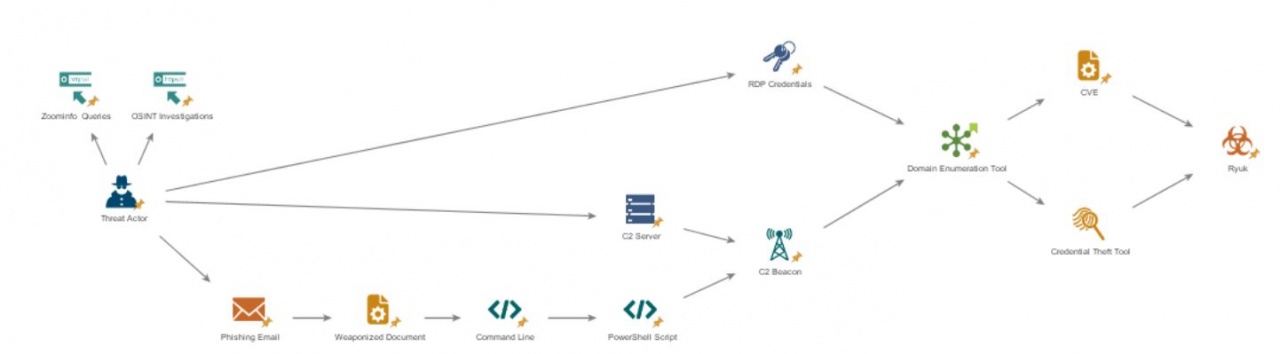

Le email di phishing mirato restano il mezzo preferito dagli operatori ransomware per ottenere l'accesso alle reti target. I recenti attacchi sferrati con il ransomware Ryuk tuttavia rivelano che c'è molto interesse anche per gli host con connessioni RDP esposte. A scoprirlo sono state le analisi di Advanced Intelligence (AdvIntel), da cui è emerso che nell'ultimo anno gli attacchi di Ryuk sono iniziati sempre più spesso con attacchi brute force contro connessioni RDP esposte.

In questo modo gli attaccanti hanno individuato le password che hanno permesso loro di infiltrarsi nelle infrastrutture di rete prescelte. Ryuk è una minaccia in continua evoluzione; alcuni degli obiettivi più importanti dei suoi attacchi sono stati ospedali, enti governativi e grandi aziende. Tanto che oggi Ryuk è considerata una delle minacce più riuscite e di grande impatto.

I ricercatori di AdvIntel hanno ricostruito due fasi di attacco. La prima è funzionale a determinare le risorse critiche nel dominio compromesso (condivisioni di rete, utenti, Active Directory). Per l'attività sulle Active Directory gli operatori di Ryuk sfruttano il collaudato strumento di query AdFind e quello Bloodhound per ricostruire le relazioni all'interno di un dominio Active Directory.

La seconda fase serve per trovare informazioni sui guadagni societari in modo da stabilire un importo adeguato per il riscatto. In genere i cyber criminali sfruttano servizi come ZoomInfo sulle recenti fusioni e acquisizioni dell'azienda per valutare la redditività dell'attacco. Ulteriori ricognizioni vengono poi condotte tramite Cobalt Strike, uno strumento ormai ampiamente impiegato nella maggior parte delle operazioni ransomware finalizzate a individuare prodotti di cyber security presenti in rete.

La seconda fase serve per trovare informazioni sui guadagni societari in modo da stabilire un importo adeguato per il riscatto. In genere i cyber criminali sfruttano servizi come ZoomInfo sulle recenti fusioni e acquisizioni dell'azienda per valutare la redditività dell'attacco. Ulteriori ricognizioni vengono poi condotte tramite Cobalt Strike, uno strumento ormai ampiamente impiegato nella maggior parte delle operazioni ransomware finalizzate a individuare prodotti di cyber security presenti in rete.

Inoltre, negli attacchi dell'ultimo anno gli operatori di Ryuk avrebbero anche sfruttato due vulnerabilità note per aumentare le loro autorizzazioni su una macchina compromessa. Si tratta delle falle CVE-2018-8453 e CVE-2019-1069 che hanno un indice di gravità di 7.8/10 e affliggono i prodotti con sistema operativo fino a Windows 10 e Windows Server. Per entrambe sono disponibili da tempo le patch.

Inoltre, di recente è stato osservato l'impiego dello strumento di penetrazione Open Source CrackMapExec per estrarre le credenziali di amministratore e attuare movimenti laterali in rete.

In linea generale (vale per qualsiasi attacco) è inoltre consigliato operare un'accurata segmentazione della rete e adottare il principio dei privilegi minimi per le autorizzazioni di ciascun account. Tali autorizzazioni devono essere riviste periodicamente, così come i Criteri di gruppo e degli script di accesso.

Si stima che finora Ryuk abbia fruttato almeno 150 milioni di dollari in riscatti: è una minaccia reale che, grazie ai forti guadagni, consente agli operatori di adottare continuamente nuove tattiche d'attacco per mantenere in essere un business particolarmente redditizio.

In questo modo gli attaccanti hanno individuato le password che hanno permesso loro di infiltrarsi nelle infrastrutture di rete prescelte. Ryuk è una minaccia in continua evoluzione; alcuni degli obiettivi più importanti dei suoi attacchi sono stati ospedali, enti governativi e grandi aziende. Tanto che oggi Ryuk è considerata una delle minacce più riuscite e di grande impatto.

I ricercatori di AdvIntel hanno ricostruito due fasi di attacco. La prima è funzionale a determinare le risorse critiche nel dominio compromesso (condivisioni di rete, utenti, Active Directory). Per l'attività sulle Active Directory gli operatori di Ryuk sfruttano il collaudato strumento di query AdFind e quello Bloodhound per ricostruire le relazioni all'interno di un dominio Active Directory.

La seconda fase serve per trovare informazioni sui guadagni societari in modo da stabilire un importo adeguato per il riscatto. In genere i cyber criminali sfruttano servizi come ZoomInfo sulle recenti fusioni e acquisizioni dell'azienda per valutare la redditività dell'attacco. Ulteriori ricognizioni vengono poi condotte tramite Cobalt Strike, uno strumento ormai ampiamente impiegato nella maggior parte delle operazioni ransomware finalizzate a individuare prodotti di cyber security presenti in rete.

La seconda fase serve per trovare informazioni sui guadagni societari in modo da stabilire un importo adeguato per il riscatto. In genere i cyber criminali sfruttano servizi come ZoomInfo sulle recenti fusioni e acquisizioni dell'azienda per valutare la redditività dell'attacco. Ulteriori ricognizioni vengono poi condotte tramite Cobalt Strike, uno strumento ormai ampiamente impiegato nella maggior parte delle operazioni ransomware finalizzate a individuare prodotti di cyber security presenti in rete.Nuove tecniche

Secondo i ricercatori gli operatori di Ryuk hanno iniziato anche a sfruttare nuovi strumenti. Uno è KeeThief, uno prodotto open source per l'estrazione di credenziali dal gestore di password KeePass. KeeThief estrae dalla memoria di un processo KeePass in esecuzione informazioni quali la password master. Questo passaggio è funzionale per impossessarsi delle credenziali di un amministratore IT locale con accesso al software EDR e disabilitarlo in modo da potersi muovere inosservati.Inoltre, negli attacchi dell'ultimo anno gli operatori di Ryuk avrebbero anche sfruttato due vulnerabilità note per aumentare le loro autorizzazioni su una macchina compromessa. Si tratta delle falle CVE-2018-8453 e CVE-2019-1069 che hanno un indice di gravità di 7.8/10 e affliggono i prodotti con sistema operativo fino a Windows 10 e Windows Server. Per entrambe sono disponibili da tempo le patch.

Inoltre, di recente è stato osservato l'impiego dello strumento di penetrazione Open Source CrackMapExec per estrarre le credenziali di amministratore e attuare movimenti laterali in rete.

Come difendersi

Oltre ai consigli di routine, come il patching tempestivo di tutte le vulnerabilità e l'autenticazione a due fattori per l'accesso RDP, i ricercatori consigliano di prendere altri provvedimenti più mirati. Il primo è quello di rilevare l'utilizzo di Mimikatz e l'esecuzione di PsExec sulla rete. Bloccandoli tempestivamente è possibile ostacolare l'azione dei cyber criminali. Allo stesso modo, occorre impostate alert per segnalare la presenza di AdFind, Bloodhound e LaZagne.In linea generale (vale per qualsiasi attacco) è inoltre consigliato operare un'accurata segmentazione della rete e adottare il principio dei privilegi minimi per le autorizzazioni di ciascun account. Tali autorizzazioni devono essere riviste periodicamente, così come i Criteri di gruppo e degli script di accesso.

Si stima che finora Ryuk abbia fruttato almeno 150 milioni di dollari in riscatti: è una minaccia reale che, grazie ai forti guadagni, consente agli operatori di adottare continuamente nuove tattiche d'attacco per mantenere in essere un business particolarmente redditizio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX