APT Lazarus usa le immagini per nascondere i malware

Innocui file immagine nascondono un trojan di accesso remoto che esfiltra informazioni sensibili a server remoti di comando e controllo.

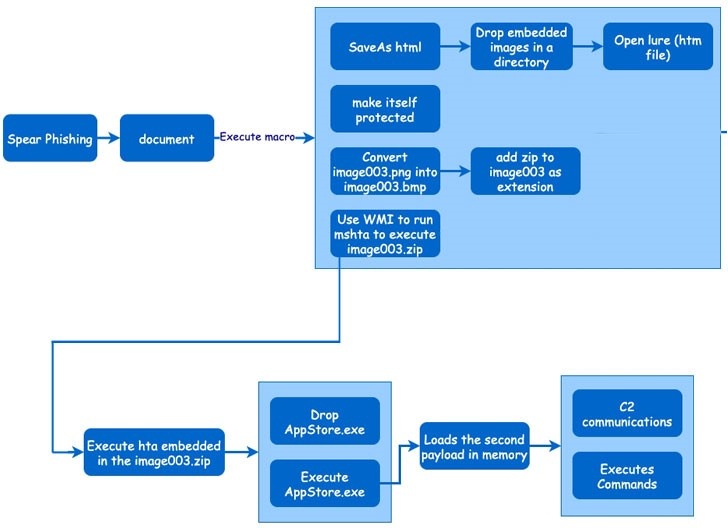

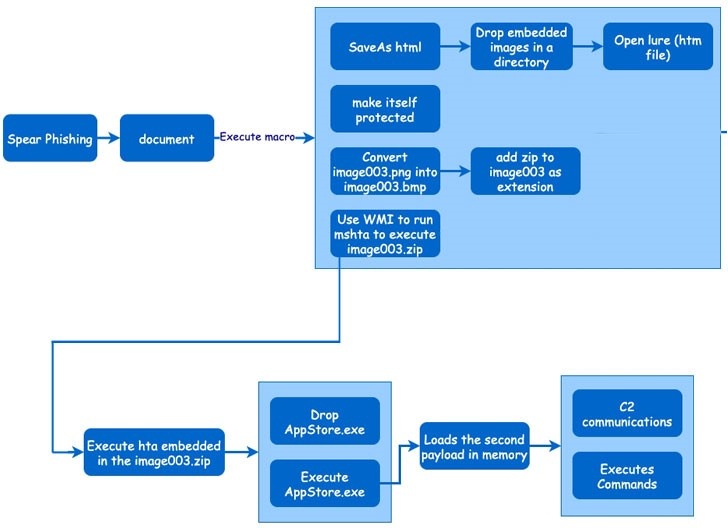

Nascondere il codice malevolo all'interno di un'immagine BMP. È l'ultima tecnica messa in atto dal gruppo APT Lazarus con finalità di spionaggio. L'immagine PNG, apparentemente innocua, viene distribuita mediante una campagna di spear-phishing. Al suo interno è celato un file HTA dannoso come file zlib compresso, che vene decompresso durante la fase di esecuzione convertendosi in formato BMP.

Si attiva così un trojan di accesso remoto (RAT) in grado di rubare informazioni riservate. Lazarus è un gruppo sponsorizzato dalla Corea del Nord, e a quanto si apprendere questa nuova campagna di spionaggio sarebbe al momento indirizzata verso la Corea del Sud. Lazarus è stato molto attivo negli ultimi anni anche contro Stati Uniti e Giappone. I ricercatori di Malwarebytes hanno tracciato il collegamento con il Gruppo Lazarus sulla base di somiglianze con le tattiche precedentemente adottate. La campagna di phishing è iniziata il 13 aprile.

Vale la pena ricordare che l'idea non è originale, perché in passato altri gruppi hanno usato file di immagine per bypassare i meccanismi di sicurezza. Un esempio è quello del ransomware ProLock, il cui payload viene estratto da un file BMP o JPG denominato WinMgr e caricato in memoria.

Il meccanismo a questo giro è lo stesso: il payload individuato era un loader che a sua volta decodificava in memoria il payload del secondo stadio. Questo secondo payload ha la capacità di ricevere ed eseguire comandi/shellcode, nonché di esfiltrare dati e inviarli a un server di comando e controllo.

Il meccanismo a questo giro è lo stesso: il payload individuato era un loader che a sua volta decodificava in memoria il payload del secondo stadio. Questo secondo payload ha la capacità di ricevere ed eseguire comandi/shellcode, nonché di esfiltrare dati e inviarli a un server di comando e controllo.

Secondo la ricostruzione degli esperti di Malwarebytes il documento esca, in coreano, è stato creato il 31 marzo 2021. Era formulato come modulo per la domanda di partecipazione per una fiera in una città sudcoreana. Chiedeva espressamente ai destinatari di abilitare le macro all'apertura: è un tipico modus operandi che rivela l'inizio di una catena di infezione.

Chi cadeva in inganno attivava un eseguibile chiamato "AppStore.exe", che estraeva il payload del secondo stadio. Decodificato in fase di esecuzione, attivava le comunicazioni con un server remoto ed esfiltrava i dati.

Si attiva così un trojan di accesso remoto (RAT) in grado di rubare informazioni riservate. Lazarus è un gruppo sponsorizzato dalla Corea del Nord, e a quanto si apprendere questa nuova campagna di spionaggio sarebbe al momento indirizzata verso la Corea del Sud. Lazarus è stato molto attivo negli ultimi anni anche contro Stati Uniti e Giappone. I ricercatori di Malwarebytes hanno tracciato il collegamento con il Gruppo Lazarus sulla base di somiglianze con le tattiche precedentemente adottate. La campagna di phishing è iniziata il 13 aprile.

Vale la pena ricordare che l'idea non è originale, perché in passato altri gruppi hanno usato file di immagine per bypassare i meccanismi di sicurezza. Un esempio è quello del ransomware ProLock, il cui payload viene estratto da un file BMP o JPG denominato WinMgr e caricato in memoria.

Il meccanismo a questo giro è lo stesso: il payload individuato era un loader che a sua volta decodificava in memoria il payload del secondo stadio. Questo secondo payload ha la capacità di ricevere ed eseguire comandi/shellcode, nonché di esfiltrare dati e inviarli a un server di comando e controllo.

Il meccanismo a questo giro è lo stesso: il payload individuato era un loader che a sua volta decodificava in memoria il payload del secondo stadio. Questo secondo payload ha la capacità di ricevere ed eseguire comandi/shellcode, nonché di esfiltrare dati e inviarli a un server di comando e controllo.Secondo la ricostruzione degli esperti di Malwarebytes il documento esca, in coreano, è stato creato il 31 marzo 2021. Era formulato come modulo per la domanda di partecipazione per una fiera in una città sudcoreana. Chiedeva espressamente ai destinatari di abilitare le macro all'apertura: è un tipico modus operandi che rivela l'inizio di una catena di infezione.

Chi cadeva in inganno attivava un eseguibile chiamato "AppStore.exe", che estraeva il payload del secondo stadio. Decodificato in fase di esecuzione, attivava le comunicazioni con un server remoto ed esfiltrava i dati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX