Ransomware: nel 2021 aumentano i riscatti e la durata degli attacchi

Un'analisi di Coveware degli incidenti ransomware nel primo trimestre 2021 rivela che la doppia estorsione ha ormai preso il sopravvento. Aumentano gli importi dei riscatti pagati e la durata degli attacchi.

Nel primo trimestre 2021 la situazione degli attacchi ransomware continua ad aggravarsi. L'estorsione applicata alla minaccia di pubblicazione dei dati resta prevalente, gli importi medi pagati dalle vittime aumentano. Non cambiano i vettori e gli strumenti di attacco, e gli obiettivi. Però la durata degli attacchi sale del 10% rispetto all'ultimo trimestre 2020.

È questa, in estrema sintesi, l'analisi dell'evoluzione dei ransomware nel primo trimestre 2021 proposta nel Quarterly Ransomware Report di Coveware. Il report fornisce molti dettagli interessanti. Ad esempio, secondo i ricercatori è stato raggiunto un punto di flessione in cui la stragrande maggioranza degli attacchi ransomware ora include il furto di dati aziendali.

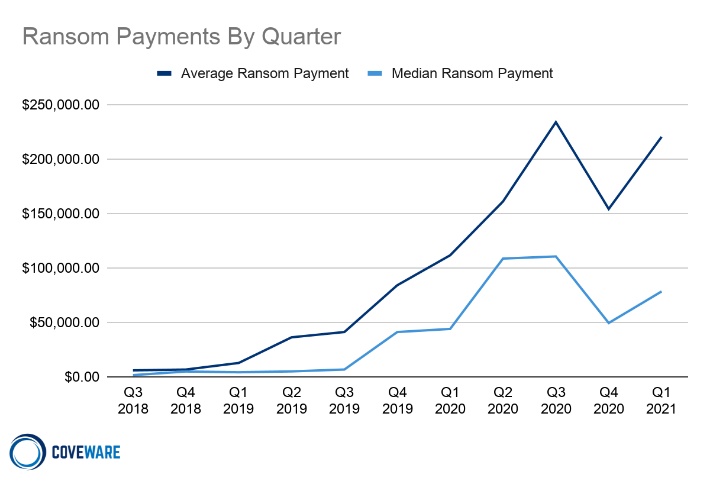

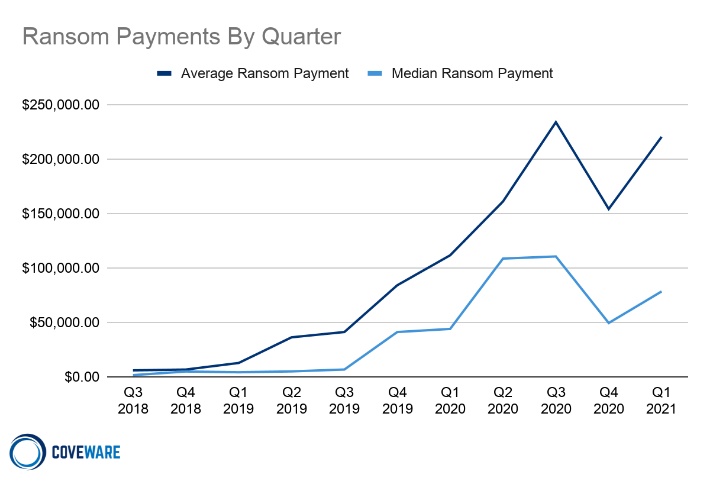

Si denota anche un'inversione di tendenza negli importi di riscatto. Le medie nel primo trimestre sono state trainate al rialzo da una serie di attacchi da parte del gruppo CloP, che ha sfruttato la vulnerabilità di Accellion per alzare la media dei pagamenti di riscatto a 220mila dollari, il +43% rispetto al trimestre precedente. CloP ha preso di mira per lo più grandi aziende, a cui ha potuto imporre riscatti particolarmente elevati. Questo si unisce al fatto che il 77% degli attacchi ransomware ha comportato la minaccia di perdita di dati esfiltrati. Il dato è in crescita del 10% rispetto al quarto trimestre 2020.

Il meccanismo di attacco è ormai consolidato: i cyber criminali, per lo più affiliati RaaS, acquistano l'accesso alla rete da gruppi terzi e utilizzano i dati rubati come leva aggiuntiva per mettere sotto pressione la vittima. Gli esperti ribadiscono comunque che pagare i criminali informatici è un errore. Prima di tutto perché non c'è alcuna garanzia che i dati in possesso dei ricattatori verranno distrutti. Probabilmente verranno comunque venduti a gruppi terzi che li useranno per ulteriori attacchi o tentativi di estorsione.

Oltre al soprannominato CloP, gli attori del panorama RaaS comprendono Egregor, erede del gruppo Maze, Netwalker, Conti, Lockbit e REvil/Sodinokibi. Da notare che gli attacchi al momento si concentrano per lo più su sistemi Windows, ma nel primo trimestre hanno iniziato a fare capolino operazioni RaaS indirizzate contro Unix e Linux. È doveroso iniziare ad aspettarsi attacchi e perdite di dati anche su questo fronte.

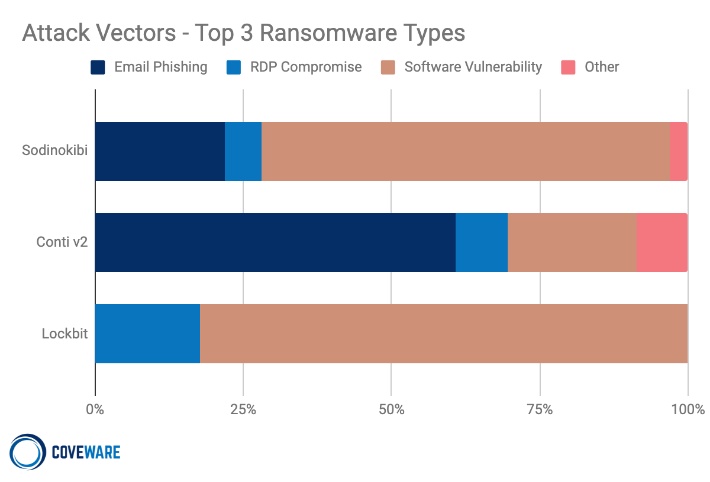

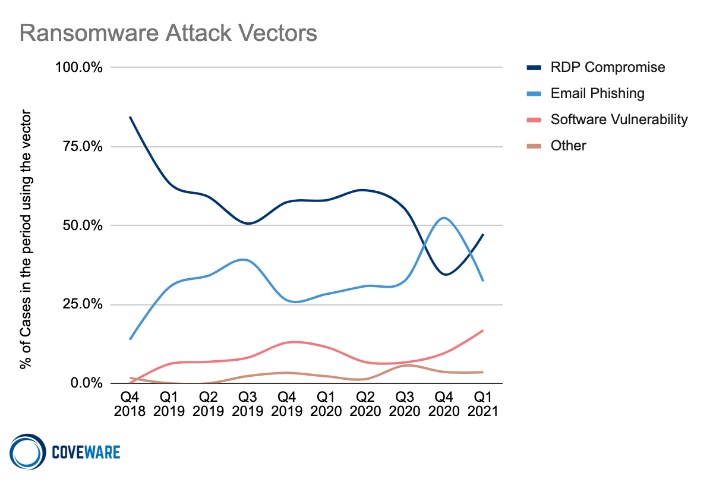

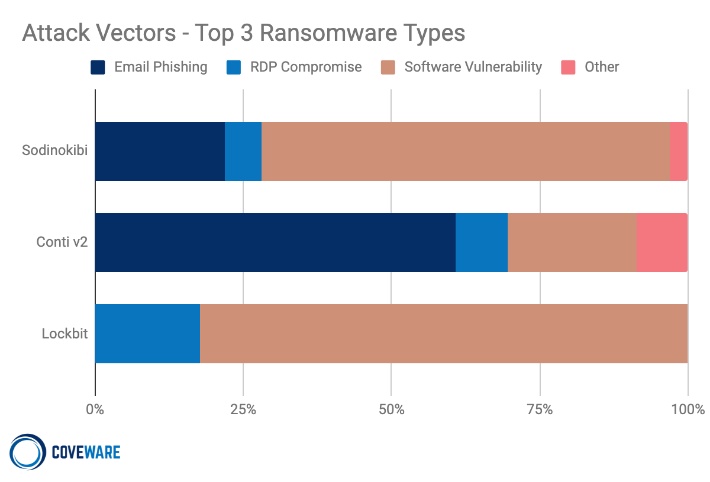

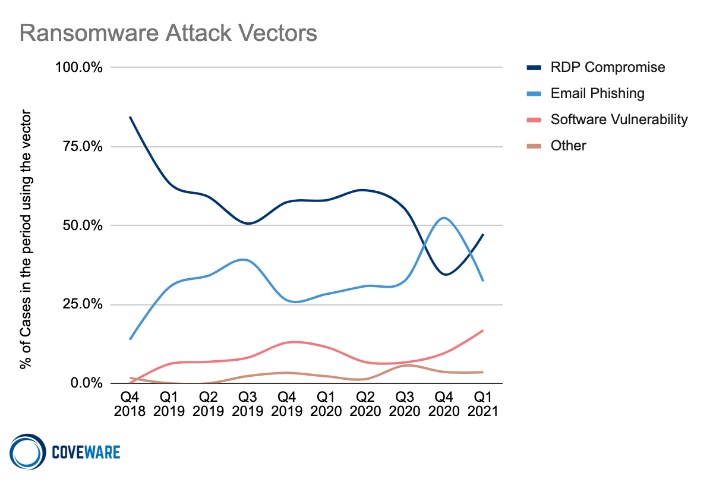

Riguardo ai vettori di attacco ci sono poche novità: oltre al phishing, in pole position ci sono gli attacchi che sfruttano le connessioni RDP non protette. Seguono le falle critiche delle VPN, come quelle che hanno interessato di recente Fortinet e Pulse Secure. Sono ormai diversi i servizi RaaS che sfruttano queste vulnerabilità, dopo che gruppi specializzati hanno venduto loro l'accesso alle reti. È un modo di operare che sta diventando piuttosto comune e che permette anche ai gruppi più piccoli di sfruttare vulnerabilità al di fuori delle proprie competenze.

La continua evoluzione e specializzazione delle supply chain del ransomware è una tendenza preoccupante, perché più si specializzano e rafforzano più sarà difficile smantellarle. I minori costi operativi abbassano la barriera all'ingresso e aumentano la redditività degli attacchi. Fino a quando l'economia degli attacchi ransomware non diventerà poco redditizia, dovremmo aspettarci un aumento del volume degli attacchi.

Passiamo alle vittime. La novità degna di nota è che il settore dei servizi professionali, in particolar modo gli studi legali, è il più colpito nel primo trimestre 2021, seguito dalle piccole imprese che non fanno notizia ma sono colpite in maniera crescente. In entrambi i casi la mancanza di esperti di sicurezza e la sottovalutazione del rischio agiscono da facilitatori per gli attacchi. Anche perché a seguito di un atto criminale queste realtà non sono in grado di gestire correttamente l'incidente.

Incidenti che hanno una durata media di 23 giorni, in crescita del 10% rispetto all'ultimo trimestre 2020. Ad allungare i tempi ha contribuito il fatto che alla prima esfiltrazione dei dati e cifratura delle informazioni spesso è seguito un secondo attacco durante il ripristino, finalizzato a rubare altri dati o a rilanciare il ransomware. È un approccio che sta diventando sempre più frequente e che allunga i tempi di ripresa delle attività.

Incidenti che hanno una durata media di 23 giorni, in crescita del 10% rispetto all'ultimo trimestre 2020. Ad allungare i tempi ha contribuito il fatto che alla prima esfiltrazione dei dati e cifratura delle informazioni spesso è seguito un secondo attacco durante il ripristino, finalizzato a rubare altri dati o a rilanciare il ransomware. È un approccio che sta diventando sempre più frequente e che allunga i tempi di ripresa delle attività.

È questa, in estrema sintesi, l'analisi dell'evoluzione dei ransomware nel primo trimestre 2021 proposta nel Quarterly Ransomware Report di Coveware. Il report fornisce molti dettagli interessanti. Ad esempio, secondo i ricercatori è stato raggiunto un punto di flessione in cui la stragrande maggioranza degli attacchi ransomware ora include il furto di dati aziendali.

Si denota anche un'inversione di tendenza negli importi di riscatto. Le medie nel primo trimestre sono state trainate al rialzo da una serie di attacchi da parte del gruppo CloP, che ha sfruttato la vulnerabilità di Accellion per alzare la media dei pagamenti di riscatto a 220mila dollari, il +43% rispetto al trimestre precedente. CloP ha preso di mira per lo più grandi aziende, a cui ha potuto imporre riscatti particolarmente elevati. Questo si unisce al fatto che il 77% degli attacchi ransomware ha comportato la minaccia di perdita di dati esfiltrati. Il dato è in crescita del 10% rispetto al quarto trimestre 2020.

Il meccanismo di attacco è ormai consolidato: i cyber criminali, per lo più affiliati RaaS, acquistano l'accesso alla rete da gruppi terzi e utilizzano i dati rubati come leva aggiuntiva per mettere sotto pressione la vittima. Gli esperti ribadiscono comunque che pagare i criminali informatici è un errore. Prima di tutto perché non c'è alcuna garanzia che i dati in possesso dei ricattatori verranno distrutti. Probabilmente verranno comunque venduti a gruppi terzi che li useranno per ulteriori attacchi o tentativi di estorsione.

Gruppi e vettori d'attacco

Oltre al soprannominato CloP, gli attori del panorama RaaS comprendono Egregor, erede del gruppo Maze, Netwalker, Conti, Lockbit e REvil/Sodinokibi. Da notare che gli attacchi al momento si concentrano per lo più su sistemi Windows, ma nel primo trimestre hanno iniziato a fare capolino operazioni RaaS indirizzate contro Unix e Linux. È doveroso iniziare ad aspettarsi attacchi e perdite di dati anche su questo fronte.

Riguardo ai vettori di attacco ci sono poche novità: oltre al phishing, in pole position ci sono gli attacchi che sfruttano le connessioni RDP non protette. Seguono le falle critiche delle VPN, come quelle che hanno interessato di recente Fortinet e Pulse Secure. Sono ormai diversi i servizi RaaS che sfruttano queste vulnerabilità, dopo che gruppi specializzati hanno venduto loro l'accesso alle reti. È un modo di operare che sta diventando piuttosto comune e che permette anche ai gruppi più piccoli di sfruttare vulnerabilità al di fuori delle proprie competenze.

La continua evoluzione e specializzazione delle supply chain del ransomware è una tendenza preoccupante, perché più si specializzano e rafforzano più sarà difficile smantellarle. I minori costi operativi abbassano la barriera all'ingresso e aumentano la redditività degli attacchi. Fino a quando l'economia degli attacchi ransomware non diventerà poco redditizia, dovremmo aspettarci un aumento del volume degli attacchi.

Passiamo alle vittime. La novità degna di nota è che il settore dei servizi professionali, in particolar modo gli studi legali, è il più colpito nel primo trimestre 2021, seguito dalle piccole imprese che non fanno notizia ma sono colpite in maniera crescente. In entrambi i casi la mancanza di esperti di sicurezza e la sottovalutazione del rischio agiscono da facilitatori per gli attacchi. Anche perché a seguito di un atto criminale queste realtà non sono in grado di gestire correttamente l'incidente.

Incidenti che hanno una durata media di 23 giorni, in crescita del 10% rispetto all'ultimo trimestre 2020. Ad allungare i tempi ha contribuito il fatto che alla prima esfiltrazione dei dati e cifratura delle informazioni spesso è seguito un secondo attacco durante il ripristino, finalizzato a rubare altri dati o a rilanciare il ransomware. È un approccio che sta diventando sempre più frequente e che allunga i tempi di ripresa delle attività.

Incidenti che hanno una durata media di 23 giorni, in crescita del 10% rispetto all'ultimo trimestre 2020. Ad allungare i tempi ha contribuito il fatto che alla prima esfiltrazione dei dati e cifratura delle informazioni spesso è seguito un secondo attacco durante il ripristino, finalizzato a rubare altri dati o a rilanciare il ransomware. È un approccio che sta diventando sempre più frequente e che allunga i tempi di ripresa delle attività.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 02

Computer Gross - Scopri le soluzioni storage Samsung

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro