Utenti di Microsodt 365: Token Signing Certificate nel mirino del cybercrime

Una tattica di attacco evidenziata da Mandiant consente ai cyber criminali di ottenere un accesso persistente e a lungo termine agli account Microsoft 365.

Gli utenti di Office sono da tempo sotto al fuoco di fila dei cybercrime. Quello che cercano i criminali informatici sono le loro credenziali, che possono aprire le porte alle aziende per cui lavorano, favorendo sia cyber attacchi sia data leak. O che possono fruttare database di username e password da rivendere nel dark web.

La continua evoluzione dei cybercrime tuttavia ha introdotto importanti varianti al tema. Sempre più spesso l'obiettivo degli attaccanti è quello di ottenere un accesso persistente e a lungo termine agli account. È di poco tempo fa la notizia che i cyber criminali approfittano sempre di più delle app OAuth per prendere possesso delle email, mettere mano ai file aziendali e avviare movimenti laterali nella rete target. L'obiettivo è proprio questo: mantenere la persistenza su specifiche risorse cloud dopo aver compromesso un account. La risorsa cloud più desiderata del momento è Microsoft 365, la suite più usata dalle aziende di tutto il mondo.

I ricercatori di Mandiant hanno aggiunto un altro tassello all'equazione: una modalità di attacco precedentemente sconosciuta che sfrutta una funzionalità legittima di Windows per ottenere l'accesso ai servizi cloud. La funzionalità in questione è l'estrazione del Token Signing Certificate da un qualsiasi sistema interno alla rete aziendale. Esserne in possesso e riuscire a decifrarlo apre le porte ai servizi cloud.

L'idea di sfruttare questo certificato non è nuova, per prevenire abusi erano già stati presi provvedimenti, che tuttavia con la nuova tecnica di attacco si rivelano insufficienti. La tattica infatti prevede di estrarre il token signing certificate dalla rete interna, quindi di decifrarlo. A sfruttare questa tecnica è un gruppo che è stato identificato come UNC2452, a cui è già stata imputata la compromissione di diversi sistemi Microsoft 365. Vediamo in sintesi che cosa accade.

Active Directory Federation Services (ADFS) è una funzionalità dei server Windows che abilita la gestione delle identità e degli accessi. Viene spesso utilizzato dalle aziende per fornire funzionalità Single Sign-On per accedere ad applicazioni aziendali come Microsoft 365. Tecnicamente parlando, ADFS funziona come un identity provider (IdP), mentre Microsoft 365 come service provider (SP). Per questo motivo, la tattica di UNC2452 può funzionare con qualsiasi servizio impostato per considerare attendibile ADFS.

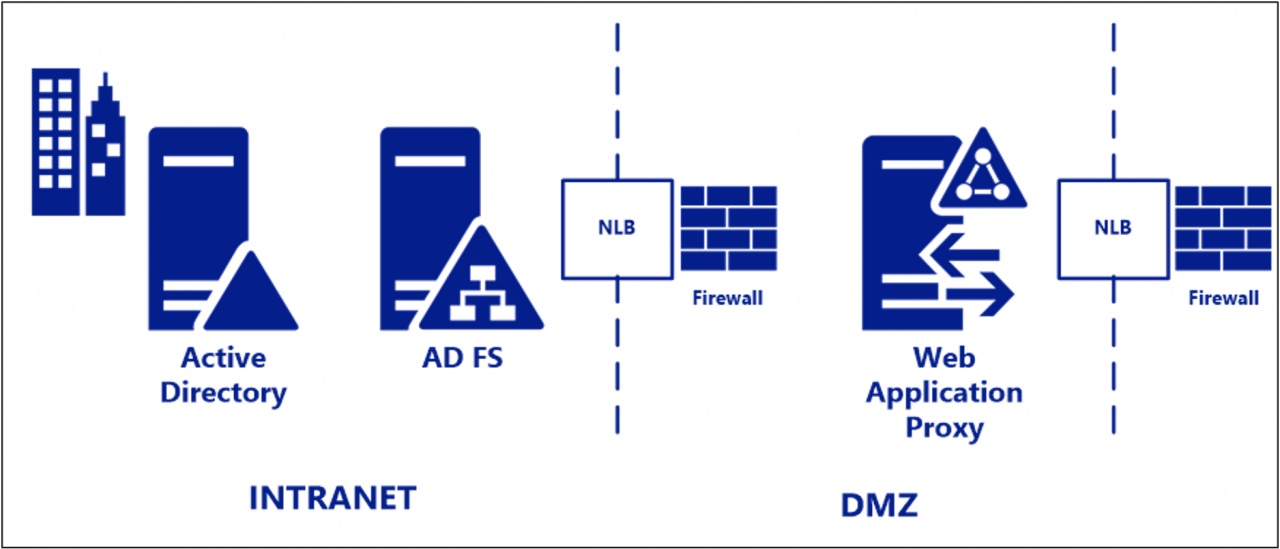

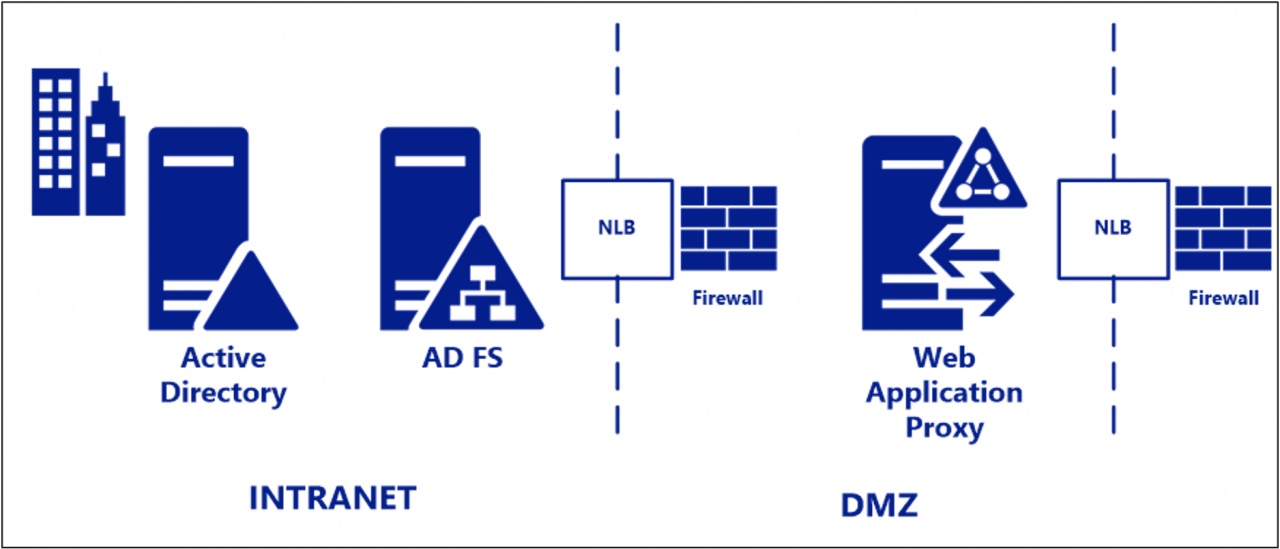

ADFS verifica l'identità di un utente utilizzando Active Directory. Prevede la presenza di almeno due server nella rete locale di un'azienda: il server ADFS primario e un proxy di applicazione Web ADFS (WAP). Il server ADFS primario riceve richieste proxy, verifica l'identità di un utente ed emette asserzioni sottoforma di token di sicurezza SAML per l'utente. Tali asserzioni comprendono il token signing certificate, ossia una firma digitale realizzata utilizzando un keypair pubblico/privato che risiede nel server ADFS.

È questo il passaggio chiave dell'attacco. Microsoft 365 (o altri servizi analoghi) usa il token signing certificate per verificare che il token SAML sia autentico, valido e provenga da un server ADFS attendibile. La verifica avviene mediante la condivisione da parte di un amministratore del componente pubblico del token signing certificate con Microsoft 365. Se l'attaccante entra in possesso del token signing certificate, può generare token SAML arbitrari per accedere a qualsiasi applicazione, aggirando l'autenticazione a più fattori.

Come può entrarne in possesso? Per quanto riguarda ADFS, all'attaccante serve essere in possesso delle credenziali di amministratore locale del server ADFS, magari rubate con un attacco di credential stuffing. Tuttavia, occorre un secondo passaggio, perché i dati al momento del furto sono crittografati ed è necessaria la chiave DKM archiviata in Active Directory per decifrarli. Per entrarne in possesso è necessario, per esempio, attivare un attacco DCSync per Active Directory.

La continua evoluzione dei cybercrime tuttavia ha introdotto importanti varianti al tema. Sempre più spesso l'obiettivo degli attaccanti è quello di ottenere un accesso persistente e a lungo termine agli account. È di poco tempo fa la notizia che i cyber criminali approfittano sempre di più delle app OAuth per prendere possesso delle email, mettere mano ai file aziendali e avviare movimenti laterali nella rete target. L'obiettivo è proprio questo: mantenere la persistenza su specifiche risorse cloud dopo aver compromesso un account. La risorsa cloud più desiderata del momento è Microsoft 365, la suite più usata dalle aziende di tutto il mondo.

I ricercatori di Mandiant hanno aggiunto un altro tassello all'equazione: una modalità di attacco precedentemente sconosciuta che sfrutta una funzionalità legittima di Windows per ottenere l'accesso ai servizi cloud. La funzionalità in questione è l'estrazione del Token Signing Certificate da un qualsiasi sistema interno alla rete aziendale. Esserne in possesso e riuscire a decifrarlo apre le porte ai servizi cloud.

L'idea di sfruttare questo certificato non è nuova, per prevenire abusi erano già stati presi provvedimenti, che tuttavia con la nuova tecnica di attacco si rivelano insufficienti. La tattica infatti prevede di estrarre il token signing certificate dalla rete interna, quindi di decifrarlo. A sfruttare questa tecnica è un gruppo che è stato identificato come UNC2452, a cui è già stata imputata la compromissione di diversi sistemi Microsoft 365. Vediamo in sintesi che cosa accade.

ADFS e la tattica di attacco

Active Directory Federation Services (ADFS) è una funzionalità dei server Windows che abilita la gestione delle identità e degli accessi. Viene spesso utilizzato dalle aziende per fornire funzionalità Single Sign-On per accedere ad applicazioni aziendali come Microsoft 365. Tecnicamente parlando, ADFS funziona come un identity provider (IdP), mentre Microsoft 365 come service provider (SP). Per questo motivo, la tattica di UNC2452 può funzionare con qualsiasi servizio impostato per considerare attendibile ADFS.

ADFS verifica l'identità di un utente utilizzando Active Directory. Prevede la presenza di almeno due server nella rete locale di un'azienda: il server ADFS primario e un proxy di applicazione Web ADFS (WAP). Il server ADFS primario riceve richieste proxy, verifica l'identità di un utente ed emette asserzioni sottoforma di token di sicurezza SAML per l'utente. Tali asserzioni comprendono il token signing certificate, ossia una firma digitale realizzata utilizzando un keypair pubblico/privato che risiede nel server ADFS.

È questo il passaggio chiave dell'attacco. Microsoft 365 (o altri servizi analoghi) usa il token signing certificate per verificare che il token SAML sia autentico, valido e provenga da un server ADFS attendibile. La verifica avviene mediante la condivisione da parte di un amministratore del componente pubblico del token signing certificate con Microsoft 365. Se l'attaccante entra in possesso del token signing certificate, può generare token SAML arbitrari per accedere a qualsiasi applicazione, aggirando l'autenticazione a più fattori.

Come può entrarne in possesso? Per quanto riguarda ADFS, all'attaccante serve essere in possesso delle credenziali di amministratore locale del server ADFS, magari rubate con un attacco di credential stuffing. Tuttavia, occorre un secondo passaggio, perché i dati al momento del furto sono crittografati ed è necessaria la chiave DKM archiviata in Active Directory per decifrarli. Per entrarne in possesso è necessario, per esempio, attivare un attacco DCSync per Active Directory.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX