PMI, cyber security e standard europei: è imperativo accelerare

Perché le PMI italiane sono arretrate nella cyber security e devono recuperare terreno velocemente. Non è solo una questione di normative, ma di tutela del business.

Quello della cybersecurity è uno dei maggiori problemi che devono affrontare le PMI italiane. Una delle panoramiche più dettagliate attualmente disponibili è quella esposta al SecSolutionForum da Alvise Biffi, Imprenditore, business angel, coordinatore Steering Commeetee Cyber Security di Assolombarda, nel workshop Standard europei di cyber security, orizzonte 2023: le PMI italiane sono pronte alla sfida?

La risposta a questa domanda è che, in larga parte, le PMI italiane non sono pronte alla sfida della cyber security. Il punto di partenza è che l'ampio tessuto delle PMI italiane è molto arretrato rispetto agli standard internazionali in materia di digitalizzazione e di cyber security. La questione è in chiaroscuro: negli anni l'arretratezza è stata paradossalmente un elemento di sicurezza: il fatto di essere poco digitalizzate riduceva la potenziale superficie d'attacco.

Industry 4.0 prima e il COVID poi hanno imposto un forte rush nella digitalizzazione, che ha spinto gran parte del tessuto imprenditoriale italiano a lanciarsi in processi di innovazione digitale. I processi adottati sono corretti dal punto di vista del potenziale e dello sviluppo di business. Il problema è che in larghissima parte sono mancate basi solide di cyber security, che hanno incrementato l'esposizione al rischio di minacce.  A questo si aggiunge il fatto che le PMI non sono più isolate, ma fanno parte di una lunga e complessa filiera che coinvolte anche aziende europee. Per questo l'UE ha avviato un lavoro strategico di impianto normativo, che a partire dalla NIS2 ha sviluppato un incremento importante delle misure e degli aspetti regolatori in materia di cyber security, agenzie di controllo (vedi European Cuber Competence Center, CSIRT e altri) e certificazioni.

A questo si aggiunge il fatto che le PMI non sono più isolate, ma fanno parte di una lunga e complessa filiera che coinvolte anche aziende europee. Per questo l'UE ha avviato un lavoro strategico di impianto normativo, che a partire dalla NIS2 ha sviluppato un incremento importante delle misure e degli aspetti regolatori in materia di cyber security, agenzie di controllo (vedi European Cuber Competence Center, CSIRT e altri) e certificazioni.

La decisione del legislatore di muoversi per alzare il livello della security è antecedente dal COVID, ed è stata formulata a fronte della presa di consapevolezza che ci sono elementi strategici dal punto di vista politico che rendono complessa la posizione dell'UE nelle dinamiche internazionali. Prima fra tutte è che ampia parte delle tecnologie legate alla cyber security non è di proprietà di aziende europee.

Ad oggi sono stati stabiliti tre livelli di certificazione a seconda degli ambiti produttivi delle aziende. È già in vigore la certificazione per le infrastrutture critiche, entro 2023 (salvo proroghe) tutto l'ambito produttivo della connettività dovrà far fronte ai requisiti normativi. ENISA sta definendo i compentence center, ossia gli enti nazionali di certificazione.

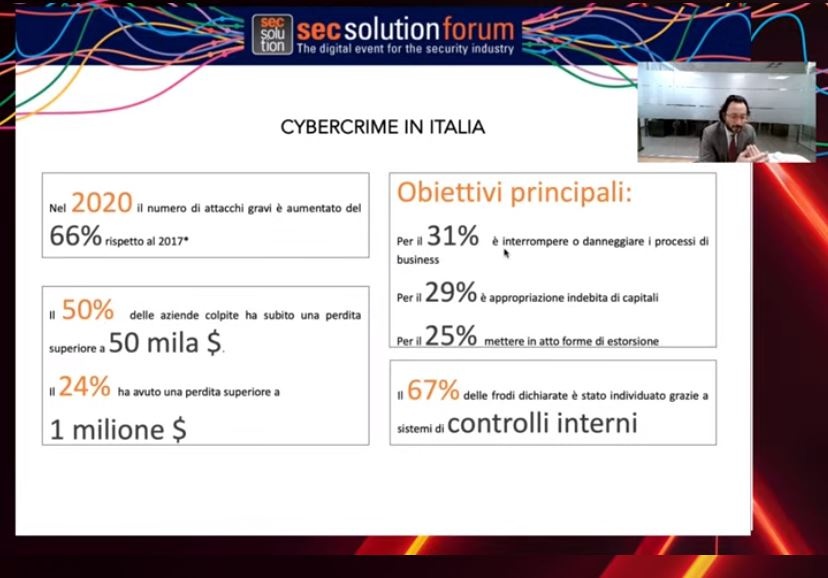

In Italia è attivo il Nucleo di Sicurezza Cibernetica e siamo in fase attuativa del centro di valutazione certificazione nazionale, che si coordinerà con ENISA e certificherà i prodotti dell'industria nazionale. Tutto questo significa che dal qui al 2023 le PMI si devono organizzare per la compliance normativa, dato che la cybersecurity è un processo complesso che richiede competenze specifiche.  Fare questo "compitino" però potrebbe non essere sufficiente. Biffi ha sottolineato nel suo intervento che l'adeguamento alla normativa dev'essere fatto non tanto in quanto obbligatorio, ma per il mantenimento strategico del business. I cyber attacchi sono aumentati a dismisura con lo smart working, un'azienda su quattro ha dichiarato incidenti di cyber security negli ultimi 12 mesi. I rischi principali sono ben noti: estorsione (estesa anche all'ambito OT), frodi, spionaggio, furto di dati, furto d'identità.

Fare questo "compitino" però potrebbe non essere sufficiente. Biffi ha sottolineato nel suo intervento che l'adeguamento alla normativa dev'essere fatto non tanto in quanto obbligatorio, ma per il mantenimento strategico del business. I cyber attacchi sono aumentati a dismisura con lo smart working, un'azienda su quattro ha dichiarato incidenti di cyber security negli ultimi 12 mesi. I rischi principali sono ben noti: estorsione (estesa anche all'ambito OT), frodi, spionaggio, furto di dati, furto d'identità.

Scenari più che possibili

Biffi è stato particolarmente incisivo nella descrizione delle potenziali conseguenze di cyber attacchi ai danni delle PMI. Quasi sempre la cronaca parla degli attacchi che si limitano alla crittografia dei dati a fine estorsivo. Pensiamo a un attacco che coinvolge una gru in un cantiere, che sotto il controllo di un attaccante da remoto può ledere a persone e cose. Oppure a un robot industriale nella catena di montaggio che si scaglia contro operai e materiali.

Oppure ad attacchi più subdoli, in cui il criminale non cagiona danni evidenti al momento, ma crea un problema che si rivelerà devastante in seguito. Per esempio, la saldatrice industriale che fa volutamente una saldatura difettosa, o un dosatore sulla catena produttiva di un farmaco che miscela dosi errate. Nelle fabbriche interconnesse qualsiasi componente hardware e software aumenta in modo esponenziale la superficie d'attacco. Basta compromettere un oggetto per compromettere o sabotare l'intera linea di produzione: un trasmettitore radio, un sensore, l'infrastruttura di rete, un server, un elemento della sicurezza perimetrale.  Non è una realtà distopica frutto di una mente maniacale: anche le PMI, come tutte le aziende, sono calate nel sistema di minacce globali. La questione non è se verranno attaccate, ma quando ai cyber criminali converrà farlo.

Non è una realtà distopica frutto di una mente maniacale: anche le PMI, come tutte le aziende, sono calate nel sistema di minacce globali. La questione non è se verranno attaccate, ma quando ai cyber criminali converrà farlo.

Secure by design

È per questo motivo che le PMI manifatturiere e produttrici di macchine utensili necessitano di sicurezza. La robustezza di un sistema equivale alla robustezza dell'anello più debole della catena. Biffi ricorda che "è sufficiente una sola vulnerabilità non gestita by design e by default fin dalla fase di progettazione per costringere tutta la filiera a gestire problemi per tutto il ciclo di vita del prodotto".

È per questo che la PMI che produce componenti deve inserire processi di cyber security fin dalla progettazione. Non è solo una questione normativa: ne va della reputazione e della credibilità dell'azienda stessa. Al di là delle normative, bisogna analizzare la produzione e valutare come alzare l'asticella della sicurezza progettando una soluzione che tenga conto delle potenziali minacce e che le riduca, in funzione dell'analisi del rischio e dell'individuazione della superficie d'attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici