Trojan bancario Android ruba le credenziali degli utenti

Scoperto un nuovo trojan che si maschera dietro ad app di media player e consegna pacchi per spiare gli utenti e rubare loro le credenziali bancarie.

Si chiama TeaBot il malware che sta minacciando la sicurezza informatica dei dispositivi Android. Parliamo di un trojan che dirotta le credenziali degli utenti e che sfrutta messaggi SMS per agevolare le attività fraudolente sfruttando i nomi di banche in Spagna, Germania, Italia, Belgio e Paesi Bassi.

I ricercatori di Cleafy reputano che questa minaccia sia nelle sue prime fasi di sviluppo. Le prime azioni riconducibili a TeaBot risalgono a gennaio, ma il grosso delle attività è stato registrato a fine marzo 2021, quando ha preso di mira app finanziarie che hanno portato nella prima settimana di maggio a una catena di infezioni che ha coinvolto istituti bancari di Belgio e Olanda.

Gli SMS hanno il ruolo di presentare alle potenziali vittime degli scenari di frode in cui è chiamato in causa un elenco predefinito di banche realmente esistenti. Una volta installato TeaBot nel dispositivo, gli attaccanti possono leggere il contenuto dello schermo del dispositivo infetto e interagire con esso tramite i servizi di accessibilità. Questo comporta la possibilità di rubare le credenziali delle vittime.

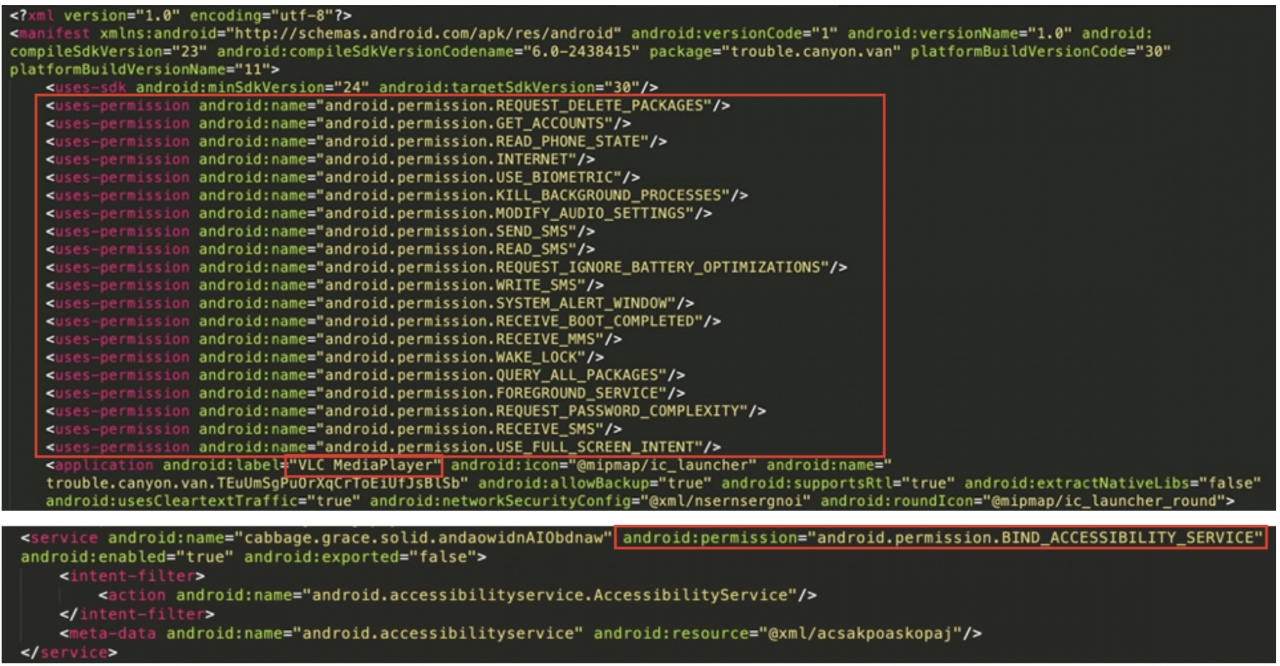

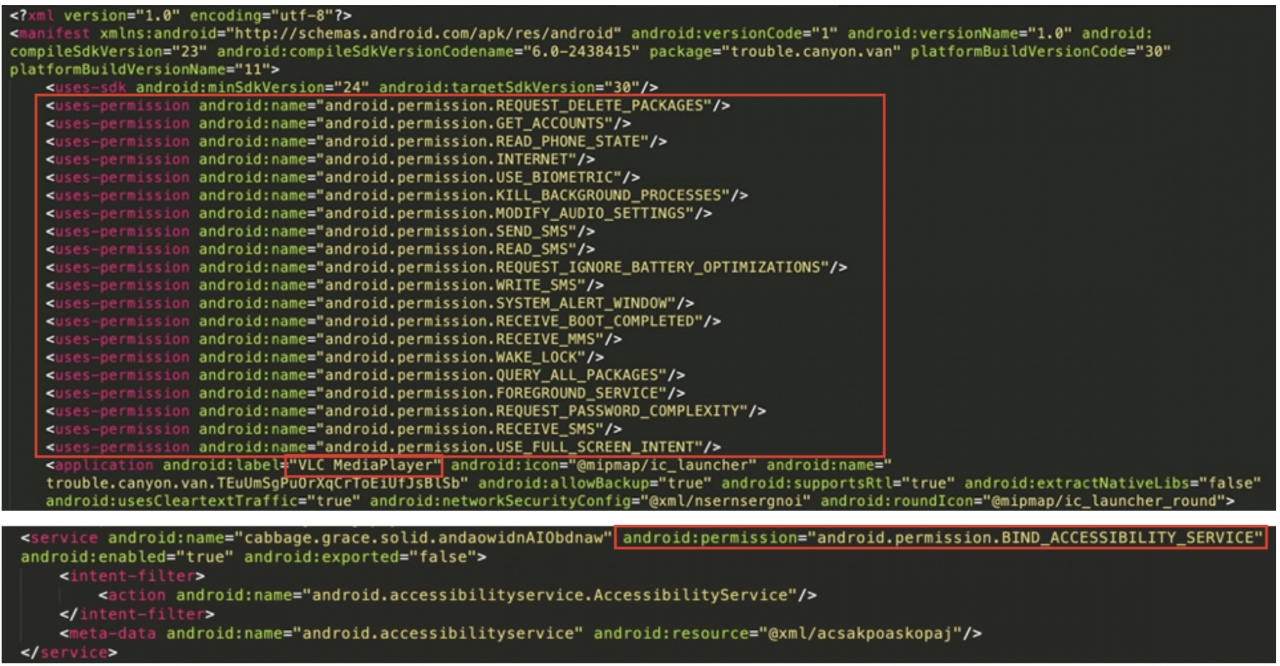

A questo punto è bene sapere come si installa l'app canaglia. È mascherata da servizi di media player e consegna pacchi, come per esempio VLC Media Player, DHL e UPS. L'app originaria agisce come un dropper: carica un payload e convince la vittima a concedere le autorizzazioni al servizio di accessibilità. Quest'ultimo passaggio è importante perché TeaBot sfrutta tale accesso per ottenere l'interazione in tempo reale con il dispositivo compromesso.

A questo punto è bene sapere come si installa l'app canaglia. È mascherata da servizi di media player e consegna pacchi, come per esempio VLC Media Player, DHL e UPS. L'app originaria agisce come un dropper: carica un payload e convince la vittima a concedere le autorizzazioni al servizio di accessibilità. Quest'ultimo passaggio è importante perché TeaBot sfrutta tale accesso per ottenere l'interazione in tempo reale con il dispositivo compromesso.

È grazie a questo che gli attaccanti possono registrare le sequenze di tasti, catturare screenshot e iniettare sovrapposizioni dannose sopra alle schermate di accesso delle app bancarie per rubare credenziali e informazioni sulle carte di credito.

Inoltre, TeaBot disabilita Google Play Protect e intercetta i messaggi SMS per ottenere l'accesso ai codici 2FA di Google Authenticator. Le informazioni raccolte vengono esfiltrate ogni 10 secondi in un server remoto di comando e controllo.

Inoltre, TeaBot disabilita Google Play Protect e intercetta i messaggi SMS per ottenere l'accesso ai codici 2FA di Google Authenticator. Le informazioni raccolte vengono esfiltrate ogni 10 secondi in un server remoto di comando e controllo.

L'uso di malware Android che abusano dei servizi di accessibilità è aumentato negli ultimi mesi. Dall'inizio dell'anno sono in circolazione almeno tre famiglie di malware che agiscono in questo modo: Oscorp, BRATA e FluBot.

I ricercatori di Cleafy reputano che questa minaccia sia nelle sue prime fasi di sviluppo. Le prime azioni riconducibili a TeaBot risalgono a gennaio, ma il grosso delle attività è stato registrato a fine marzo 2021, quando ha preso di mira app finanziarie che hanno portato nella prima settimana di maggio a una catena di infezioni che ha coinvolto istituti bancari di Belgio e Olanda.

Gli SMS hanno il ruolo di presentare alle potenziali vittime degli scenari di frode in cui è chiamato in causa un elenco predefinito di banche realmente esistenti. Una volta installato TeaBot nel dispositivo, gli attaccanti possono leggere il contenuto dello schermo del dispositivo infetto e interagire con esso tramite i servizi di accessibilità. Questo comporta la possibilità di rubare le credenziali delle vittime.

A questo punto è bene sapere come si installa l'app canaglia. È mascherata da servizi di media player e consegna pacchi, come per esempio VLC Media Player, DHL e UPS. L'app originaria agisce come un dropper: carica un payload e convince la vittima a concedere le autorizzazioni al servizio di accessibilità. Quest'ultimo passaggio è importante perché TeaBot sfrutta tale accesso per ottenere l'interazione in tempo reale con il dispositivo compromesso.

A questo punto è bene sapere come si installa l'app canaglia. È mascherata da servizi di media player e consegna pacchi, come per esempio VLC Media Player, DHL e UPS. L'app originaria agisce come un dropper: carica un payload e convince la vittima a concedere le autorizzazioni al servizio di accessibilità. Quest'ultimo passaggio è importante perché TeaBot sfrutta tale accesso per ottenere l'interazione in tempo reale con il dispositivo compromesso. È grazie a questo che gli attaccanti possono registrare le sequenze di tasti, catturare screenshot e iniettare sovrapposizioni dannose sopra alle schermate di accesso delle app bancarie per rubare credenziali e informazioni sulle carte di credito.

Inoltre, TeaBot disabilita Google Play Protect e intercetta i messaggi SMS per ottenere l'accesso ai codici 2FA di Google Authenticator. Le informazioni raccolte vengono esfiltrate ogni 10 secondi in un server remoto di comando e controllo.

Inoltre, TeaBot disabilita Google Play Protect e intercetta i messaggi SMS per ottenere l'accesso ai codici 2FA di Google Authenticator. Le informazioni raccolte vengono esfiltrate ogni 10 secondi in un server remoto di comando e controllo. L'uso di malware Android che abusano dei servizi di accessibilità è aumentato negli ultimi mesi. Dall'inizio dell'anno sono in circolazione almeno tre famiglie di malware che agiscono in questo modo: Oscorp, BRATA e FluBot.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX