Crypter-as-a-Service, una minaccia che viaggia sullo spear-phishing

Una campagna di spear phishing sta diffondendo una serie di RAT tramite un sofisticato Crypter-as-a-Service. Microsoft e Morphisec forniscono gli indicatori d'attacco per difendersi.

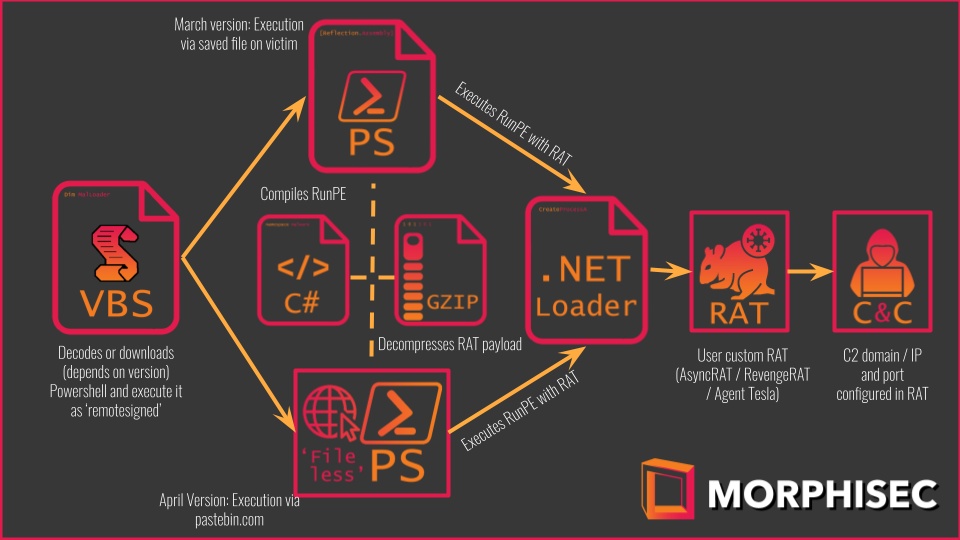

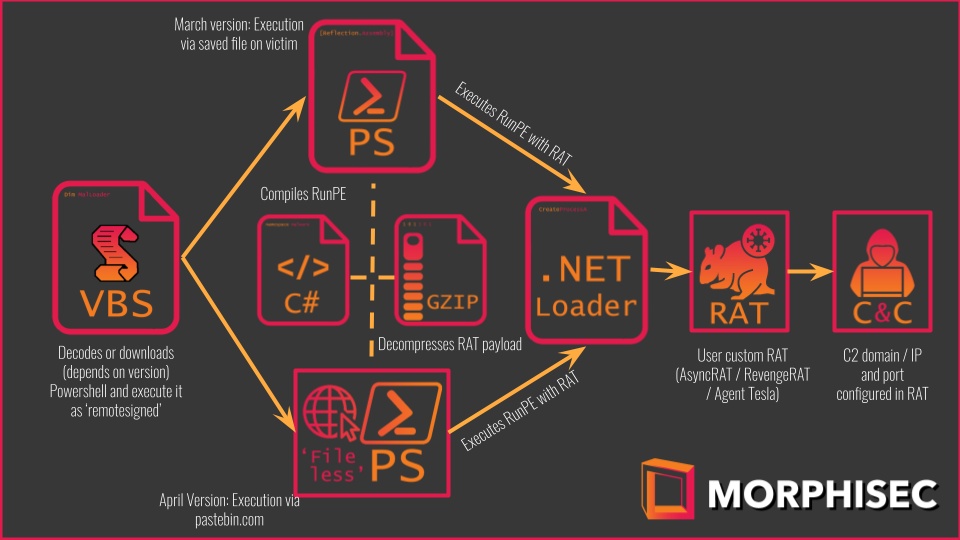

Microsoft ha allertato circa una nuova campagna di spear-phishing rivolta alle aziende aerospaziali e aeree. Diffonde più trojan di accesso remoto (RAT) utilizzando un nuovo loader. Fra questi, gli insidiosi RevengeRAT e AsyncRAT. L'elemento che preoccupa maggiormente non è la componente di phishing, piuttosto standard, quanto il loader. Gli analisti di Morphisec, dopo averlo studiato, lo hanno inquadrato come un Crypter-as-a-Service, un servizio a noleggio offerto sul dark web. È stato soprannominato Snip3 e viene utilizzato per scaricare i payload Revenge RAT, AsyncRAT, Agent Tesla e NetWire RAT su sistemi compromessi.

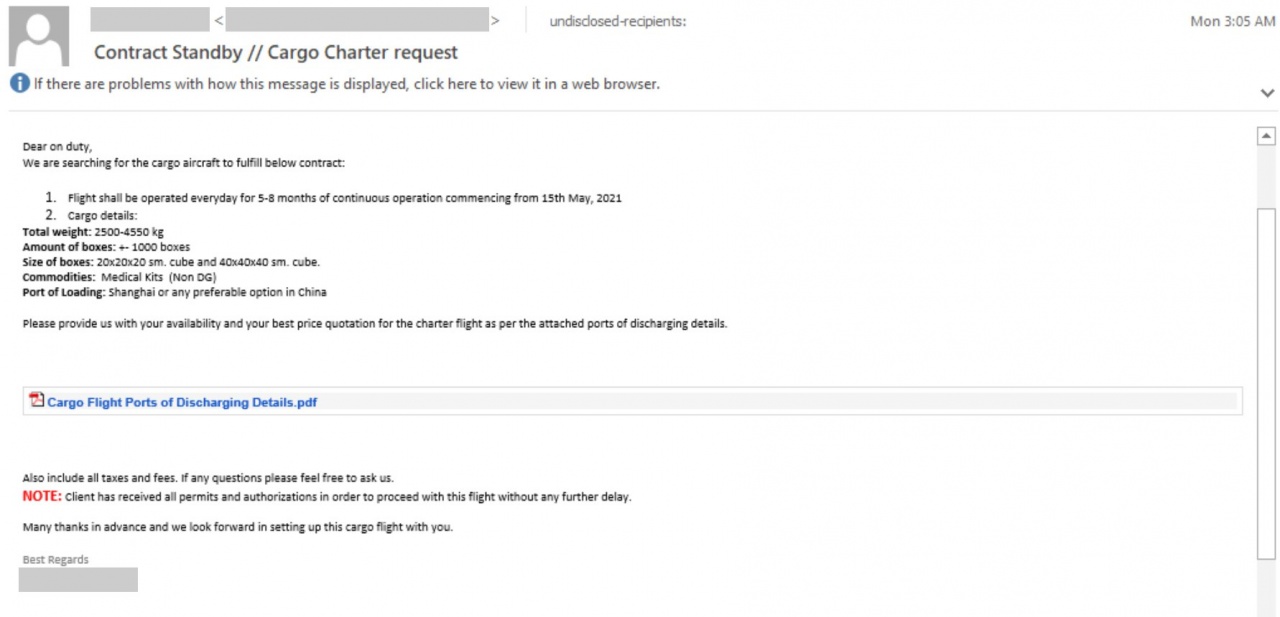

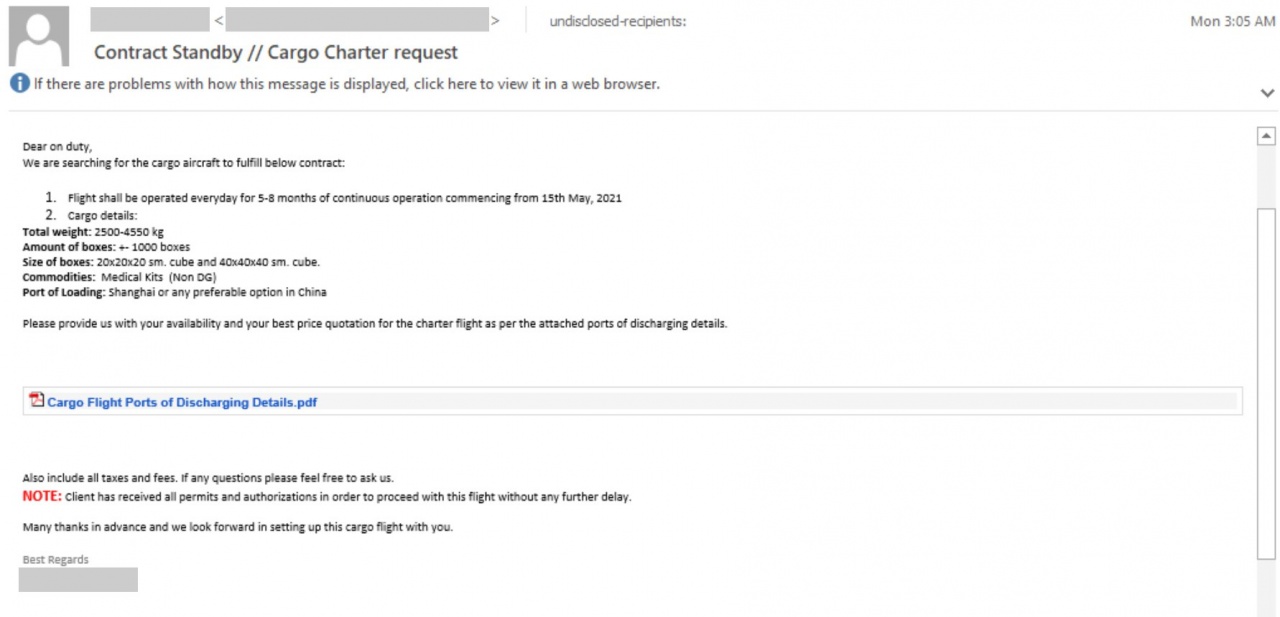

La attack chain parte con la classica email di phishing mirato, caratterizzata dal logo falso della legittima compagnia aerea o aerospaziale. Allegato c'è un documento PDF che millanta importanti informazioni relative a vari settori, dall'aviazione ai viaggi fino al trasporto merci. Se il destinatario apre tale file, scarica inconsapevolmente dei file VBS VBScript che eseguono uno script PowerShell. Quest'ultimo, a sua volta, esegue il payload del RAT finale.

L'obiettivo degli attaccanti è raccogliere ed esfiltrare dati dai dispositivi infetti mediante le funzionalità dei RAT di controllo remoto, keylogging e furto di password. Vengono collezionate credenziali, screenshot, dati della webcam, dati del browser, del sistema, della rete. Tutto viene poi trasmesso ai server di comando e controllo tramite la porta SMTP 587. Gli esperti di Morphisec hanno inoltre rilevato che Snip3 è capace di identificare il sandboxing e gli ambienti virtuali, e di bypassare le soluzioni anti-malware incentrate sul rilevamento.

Nonostante le tecniche evasive adottate dai cyber criminali, ci sono alcune accortezze che i team di security possono adottare per intercettare gli attacchi. Microsoft fa notare che si possono utilizzare query che ha appositamente condiviso per abilitare l'antimalware Defender a individuare e analizzare comportamenti sospetti correlati a questa campagna.

Utilizzando queste query si possono intercettare i protocolli di comunicazione che sta usando Snip3, lo sfruttamento dannoso di strumenti legittimi quali RegAsm, RegSvcs e InstallUtil. Inoltre, è possibile rilevare il comando PowerShell offuscato tramite codifica UTF8 che viene usato in questa campagna. Allo stesso modo, è possibile rilevare la chiamata del loader alla funzione DetectSandboxie che viene usata da RevengeRAT e AsyncRAT per individuare e aggirare le sandbox.

Come accade sempre più spesso, il tempo è un fattore determinante per una strategia di difesa efficace. prima si riesce a bloccare una minaccia come quella oggetto di questa notizia, meno saranno i danni riportati dall'azienda vittima. Tutti gli indicatori d'attacco sono descritti sul blog ufficiale di Morphisec. Altre indicazioni sono state diffuse da Microsoft via ">Twitter.

Come accade sempre più spesso, il tempo è un fattore determinante per una strategia di difesa efficace. prima si riesce a bloccare una minaccia come quella oggetto di questa notizia, meno saranno i danni riportati dall'azienda vittima. Tutti gli indicatori d'attacco sono descritti sul blog ufficiale di Morphisec. Altre indicazioni sono state diffuse da Microsoft via ">Twitter.

La attack chain parte con la classica email di phishing mirato, caratterizzata dal logo falso della legittima compagnia aerea o aerospaziale. Allegato c'è un documento PDF che millanta importanti informazioni relative a vari settori, dall'aviazione ai viaggi fino al trasporto merci. Se il destinatario apre tale file, scarica inconsapevolmente dei file VBS VBScript che eseguono uno script PowerShell. Quest'ultimo, a sua volta, esegue il payload del RAT finale.

L'obiettivo degli attaccanti è raccogliere ed esfiltrare dati dai dispositivi infetti mediante le funzionalità dei RAT di controllo remoto, keylogging e furto di password. Vengono collezionate credenziali, screenshot, dati della webcam, dati del browser, del sistema, della rete. Tutto viene poi trasmesso ai server di comando e controllo tramite la porta SMTP 587. Gli esperti di Morphisec hanno inoltre rilevato che Snip3 è capace di identificare il sandboxing e gli ambienti virtuali, e di bypassare le soluzioni anti-malware incentrate sul rilevamento.

Tecniche di mitigazione

Nonostante le tecniche evasive adottate dai cyber criminali, ci sono alcune accortezze che i team di security possono adottare per intercettare gli attacchi. Microsoft fa notare che si possono utilizzare query che ha appositamente condiviso per abilitare l'antimalware Defender a individuare e analizzare comportamenti sospetti correlati a questa campagna.

Utilizzando queste query si possono intercettare i protocolli di comunicazione che sta usando Snip3, lo sfruttamento dannoso di strumenti legittimi quali RegAsm, RegSvcs e InstallUtil. Inoltre, è possibile rilevare il comando PowerShell offuscato tramite codifica UTF8 che viene usato in questa campagna. Allo stesso modo, è possibile rilevare la chiamata del loader alla funzione DetectSandboxie che viene usata da RevengeRAT e AsyncRAT per individuare e aggirare le sandbox.

Come accade sempre più spesso, il tempo è un fattore determinante per una strategia di difesa efficace. prima si riesce a bloccare una minaccia come quella oggetto di questa notizia, meno saranno i danni riportati dall'azienda vittima. Tutti gli indicatori d'attacco sono descritti sul blog ufficiale di Morphisec. Altre indicazioni sono state diffuse da Microsoft via ">Twitter.

Come accade sempre più spesso, il tempo è un fattore determinante per una strategia di difesa efficace. prima si riesce a bloccare una minaccia come quella oggetto di questa notizia, meno saranno i danni riportati dall'azienda vittima. Tutti gli indicatori d'attacco sono descritti sul blog ufficiale di Morphisec. Altre indicazioni sono state diffuse da Microsoft via ">Twitter.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX