App Android e servizi cloud: c'è un grave problema di sicurezza

Lo sviluppo di alcune app Android non è conforme alle best practice della security. Ne risulta che i dati archiviati su servizi cloud di terze parti possono essere facilmente accessibili da un attaccante.

Integrare servizi cloud di terze parti all'interno delle app Android è una procedura diffusa. Il problema è che se l'integrazione non viene fatta con la dovuta attenzione si rischia di esporre i dati di milioni di utenti. È quello che è accaduto con 23 applicazioni Android analizzate dagli esperti di Check Point Research (CPR).

Le configurazioni errate di servizi cloud di terze parti hanno potenzialmente esposto i dati personali di oltre 100 milioni di utenti, fra cui e-mail, messaggi di chat, posizione, password e foto. Se tali informazioni cadessero nelle mani dei cyber criminali porterebbero a frodi, furti di identità, swipe di servizio e altro.

La scoperta di CPR è piuttosto inquietante: negli ultimi mesi, molti sviluppatori di app non hanno seguito pedissequamente le procedure consigliate durante la configurazione e l'integrazione di servizi cloud di terze parti nelle loro applicazioni. Tali procedure si sono rese necessarie proprio per tutelare gli utenti dalle insidie legate al cloud. La maggior parte delle app moderne, infatti, si appoggia al cloud per l'elaborazione e l'analisi in tempo reale delle informazioni.

Si pensi ad esempio a servizi come lo storage basato sul cloud o i database, che sono a portata di clic perché le app integrano il codice che ne consente l'esecuzione in cloud. Questo servizio risolve uno dei problemi più diffusi nello sviluppo di applicazioni, garantendo la compatibilità con tutte le piattaforme client.

Si pensi ad esempio a servizi come lo storage basato sul cloud o i database, che sono a portata di clic perché le app integrano il codice che ne consente l'esecuzione in cloud. Questo servizio risolve uno dei problemi più diffusi nello sviluppo di applicazioni, garantendo la compatibilità con tutte le piattaforme client.

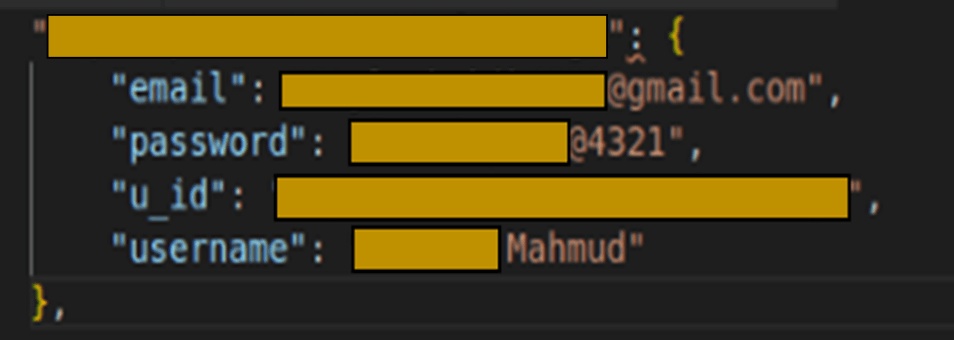

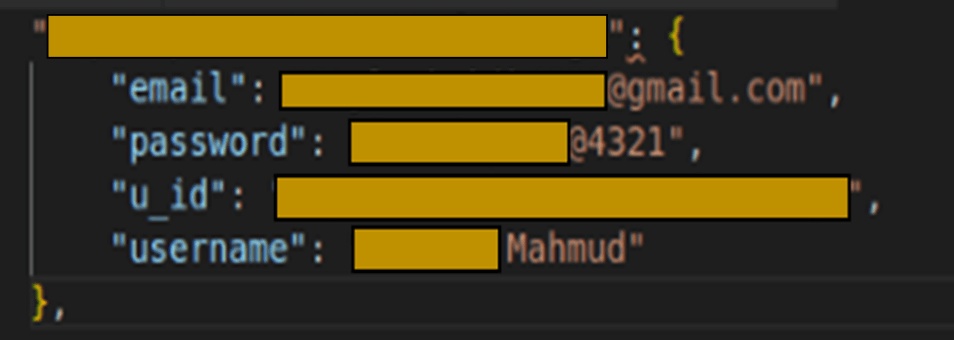

Il guaio è che oltre a integrare il codice, è necessario che gli sviluppatori prestino attenzioni alle best practice per la sicurezza, e in particolare a configurare correttamente l'autenticazione al servizio. È stato per verificare questo dettaglio che i ricercatori hanno tentato di accedere ai dati contenuti dei database di alcune applicazioni Android, scoprendo che non era stata adottata alcuna misura per impedire l'accesso non autorizzato.

I dati dei database a cui facevano riferimento le app erano disponibili pubblicamente ed è stato possibile recuperare molte informazioni sensibili come quelle indicate sopra. Per esempio, l'app di astrologia Astro Guru colleziona informazioni degli utenti quali nome, data di nascita, sesso, posizione, e-mail e dettagli di pagamento, in cambio della formulazione dell'oroscopo personale. Tali dati non erano protetti da alcuna password.

Peggiore è il caso di T'Leva, un'app di taxi con oltre cinquantamila download, che archivia su un database cloud non protetto le chat tra autisti e passeggeri, consentendo a chiunque di recuperare i nomi completi degli utenti, i loro numeri di telefono e la loro posizione (destinazione e presa).

Peggiore è il caso di T'Leva, un'app di taxi con oltre cinquantamila download, che archivia su un database cloud non protetto le chat tra autisti e passeggeri, consentendo a chiunque di recuperare i nomi completi degli utenti, i loro numeri di telefono e la loro posizione (destinazione e presa).

Altro caso inquietante è quello di Screen Recorder, un'app utilizzata per registrare lo schermo del dispositivo dell'utente e archiviare le registrazioni su un servizio cloud. Lo stesso servizio memorizzava anche le password degli utenti, a cui i ricercatori sono riusciti a risalire.

Le configurazioni errate di servizi cloud di terze parti hanno potenzialmente esposto i dati personali di oltre 100 milioni di utenti, fra cui e-mail, messaggi di chat, posizione, password e foto. Se tali informazioni cadessero nelle mani dei cyber criminali porterebbero a frodi, furti di identità, swipe di servizio e altro.

La scoperta di CPR è piuttosto inquietante: negli ultimi mesi, molti sviluppatori di app non hanno seguito pedissequamente le procedure consigliate durante la configurazione e l'integrazione di servizi cloud di terze parti nelle loro applicazioni. Tali procedure si sono rese necessarie proprio per tutelare gli utenti dalle insidie legate al cloud. La maggior parte delle app moderne, infatti, si appoggia al cloud per l'elaborazione e l'analisi in tempo reale delle informazioni.

Si pensi ad esempio a servizi come lo storage basato sul cloud o i database, che sono a portata di clic perché le app integrano il codice che ne consente l'esecuzione in cloud. Questo servizio risolve uno dei problemi più diffusi nello sviluppo di applicazioni, garantendo la compatibilità con tutte le piattaforme client.

Si pensi ad esempio a servizi come lo storage basato sul cloud o i database, che sono a portata di clic perché le app integrano il codice che ne consente l'esecuzione in cloud. Questo servizio risolve uno dei problemi più diffusi nello sviluppo di applicazioni, garantendo la compatibilità con tutte le piattaforme client. Il guaio è che oltre a integrare il codice, è necessario che gli sviluppatori prestino attenzioni alle best practice per la sicurezza, e in particolare a configurare correttamente l'autenticazione al servizio. È stato per verificare questo dettaglio che i ricercatori hanno tentato di accedere ai dati contenuti dei database di alcune applicazioni Android, scoprendo che non era stata adottata alcuna misura per impedire l'accesso non autorizzato.

I dati dei database a cui facevano riferimento le app erano disponibili pubblicamente ed è stato possibile recuperare molte informazioni sensibili come quelle indicate sopra. Per esempio, l'app di astrologia Astro Guru colleziona informazioni degli utenti quali nome, data di nascita, sesso, posizione, e-mail e dettagli di pagamento, in cambio della formulazione dell'oroscopo personale. Tali dati non erano protetti da alcuna password.

Peggiore è il caso di T'Leva, un'app di taxi con oltre cinquantamila download, che archivia su un database cloud non protetto le chat tra autisti e passeggeri, consentendo a chiunque di recuperare i nomi completi degli utenti, i loro numeri di telefono e la loro posizione (destinazione e presa).

Peggiore è il caso di T'Leva, un'app di taxi con oltre cinquantamila download, che archivia su un database cloud non protetto le chat tra autisti e passeggeri, consentendo a chiunque di recuperare i nomi completi degli utenti, i loro numeri di telefono e la loro posizione (destinazione e presa). Altro caso inquietante è quello di Screen Recorder, un'app utilizzata per registrare lo schermo del dispositivo dell'utente e archiviare le registrazioni su un servizio cloud. Lo stesso servizio memorizzava anche le password degli utenti, a cui i ricercatori sono riusciti a risalire.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot