Sette falle Bluetooth consentono attacchi MitM durante l'accoppiamento dei dispositivi

Sette vulnerabilità delle specifiche Bluetooth Core e Mesh Profile consentono di sferrare attacchi BIAS durante l'accoppiamento di dispositivi Bluetooth.

Ricercatori dell'Agence nationale de la sécurité des systèmes d'information (ANSSI) hanno scoperto sette vulnerabilità che potrebbero consentire ad attaccanti esterni di sferrare attacchi Man-in-the-Middle (MitM) durante l'accoppiamento di dispositivi Bluetooth e impersonare dispositivi legittimi per intercettare lo scambio di dati.

Le falle riguardano le due specifiche Bluetooth Core Specification 5.2 e Mesh Profile 1.0.1 che definiscono i requisiti necessari ai dispositivi Bluetooth per comunicare tra loro e attivare soluzioni mesh fra prodotti Bluetooth LE. Il tipo di attacco che si potrebbe scatenare sfruttando le falle in questione è detto BIAS, acronimo di Bluetooth Impersonation AttackS. Si verifica al momento dell'accoppiamento dei dispositivi e consente nello stabilire una connessione sicura con una vittima, bypassando il meccanismo di autenticazione del Bluetooth.

Per collezionare le prove sulla fattibilità degli attacchi BIAS così come descritti sono stati condotti test con 31 dispositivi Bluetooth che installano 28 chip differenti prodotti dai principali fornitori hardware e software, implementando tutte le principali versioni Bluetooth.

L'esito è che gli attacchi simulati hanno funzionato anche quando le vittime avevano attivate le migliori modalità di sicurezza Bluetooth, come SSP e Secure Connections. Inoltre, dato che gli attacchi hanno bersagliato la procedura standardizzata di autenticazione Bluetooth, si sono rivelati efficaci contro qualsiasi dispositivo Bluetooth conforme allo standard.

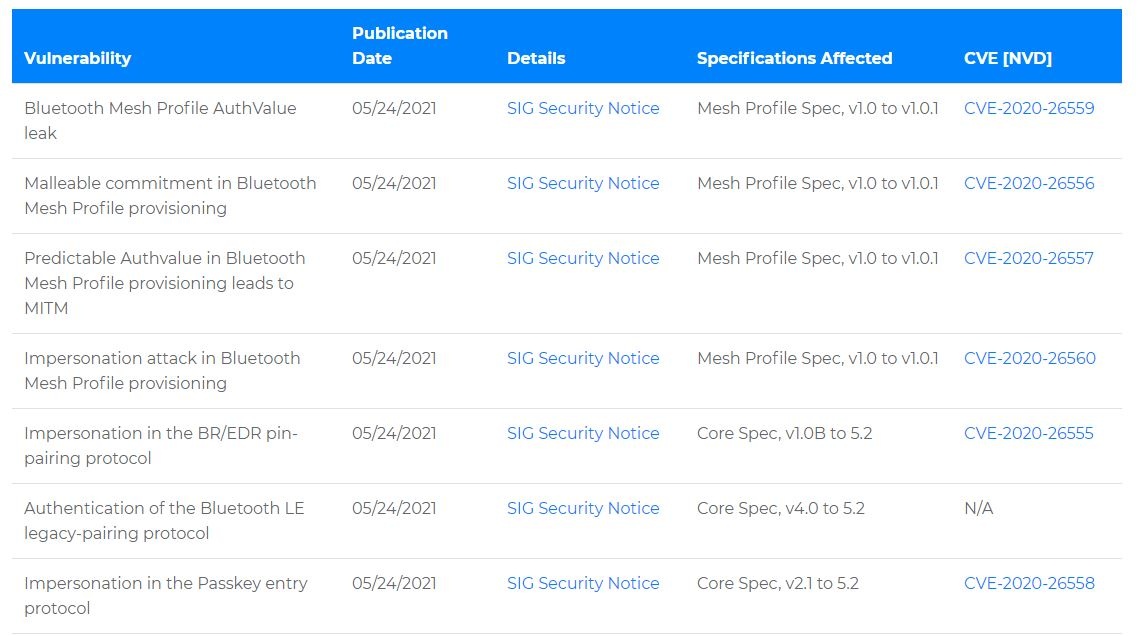

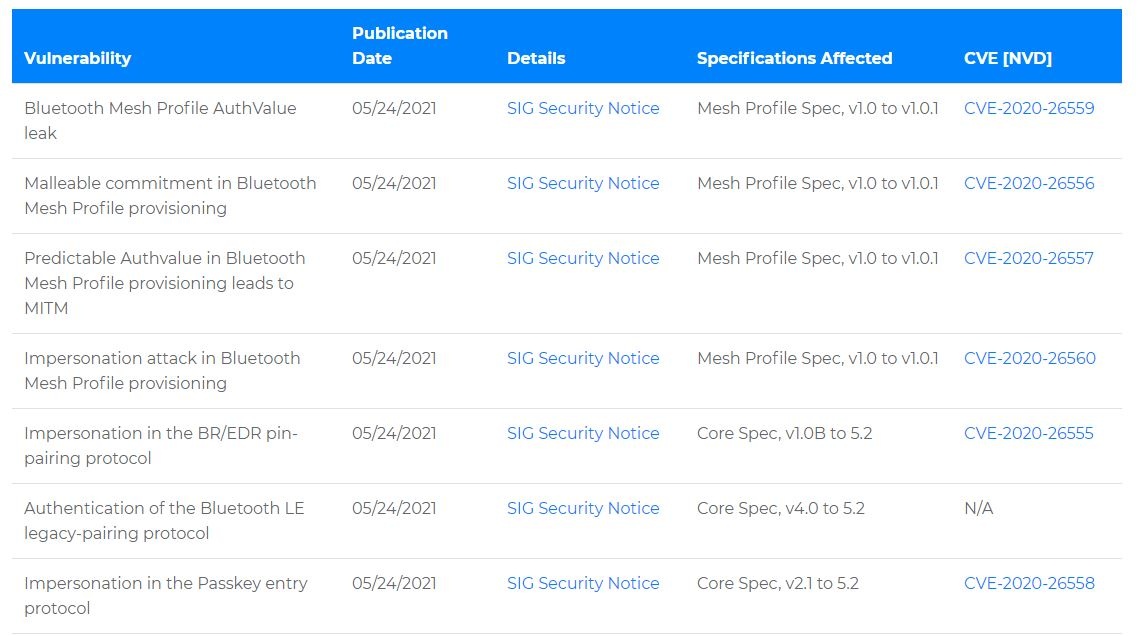

Il Bluetooth Special Interest Group (SIG), l'organizzazione che supervisiona lo sviluppo degli standard Bluetooth, ha emesso avvisi di sicurezza per ciascuna delle falle, che riepiloghiamo nella tabella di seguito.

I fornitori a cui fanno capo i prodotti influenzati dalle falle di sicurezza sono Android Open Source Project (AOSP), Cisco, Cradlepoint, Intel, Microchip Technology e Red Hat. AOSP sta lavorando alla pubblicazione delle patch per chiudere le vulnerabilità CVE-2020-26555 e CVE-2020-26558 che interessano i dispositivi Android. Le falle sono state riconosciute come ad alta gravità e le patch dovrebbero essere include nel prossimo bollettino sulla sicurezza Android. Anche Cisco è impegnata nella creazione di patch per le stesse due vulnerabilità appena citate. Microchip Technology è in dirittura d'arrivo.

I fornitori a cui fanno capo i prodotti influenzati dalle falle di sicurezza sono Android Open Source Project (AOSP), Cisco, Cradlepoint, Intel, Microchip Technology e Red Hat. AOSP sta lavorando alla pubblicazione delle patch per chiudere le vulnerabilità CVE-2020-26555 e CVE-2020-26558 che interessano i dispositivi Android. Le falle sono state riconosciute come ad alta gravità e le patch dovrebbero essere include nel prossimo bollettino sulla sicurezza Android. Anche Cisco è impegnata nella creazione di patch per le stesse due vulnerabilità appena citate. Microchip Technology è in dirittura d'arrivo.

Gli esperti di sicurezza consigliano agli utenti Bluetooth di installare gli ultimi aggiornamenti consigliati dai produttori dei propri dispositivi man mano che saranno disponibili. SIG sta lavorando assiduamente con i produttori affinché pubblichino le patch risolutive.

Le falle riguardano le due specifiche Bluetooth Core Specification 5.2 e Mesh Profile 1.0.1 che definiscono i requisiti necessari ai dispositivi Bluetooth per comunicare tra loro e attivare soluzioni mesh fra prodotti Bluetooth LE. Il tipo di attacco che si potrebbe scatenare sfruttando le falle in questione è detto BIAS, acronimo di Bluetooth Impersonation AttackS. Si verifica al momento dell'accoppiamento dei dispositivi e consente nello stabilire una connessione sicura con una vittima, bypassando il meccanismo di autenticazione del Bluetooth.

Per collezionare le prove sulla fattibilità degli attacchi BIAS così come descritti sono stati condotti test con 31 dispositivi Bluetooth che installano 28 chip differenti prodotti dai principali fornitori hardware e software, implementando tutte le principali versioni Bluetooth.

L'esito è che gli attacchi simulati hanno funzionato anche quando le vittime avevano attivate le migliori modalità di sicurezza Bluetooth, come SSP e Secure Connections. Inoltre, dato che gli attacchi hanno bersagliato la procedura standardizzata di autenticazione Bluetooth, si sono rivelati efficaci contro qualsiasi dispositivo Bluetooth conforme allo standard.

Il Bluetooth Special Interest Group (SIG), l'organizzazione che supervisiona lo sviluppo degli standard Bluetooth, ha emesso avvisi di sicurezza per ciascuna delle falle, che riepiloghiamo nella tabella di seguito.

I fornitori a cui fanno capo i prodotti influenzati dalle falle di sicurezza sono Android Open Source Project (AOSP), Cisco, Cradlepoint, Intel, Microchip Technology e Red Hat. AOSP sta lavorando alla pubblicazione delle patch per chiudere le vulnerabilità CVE-2020-26555 e CVE-2020-26558 che interessano i dispositivi Android. Le falle sono state riconosciute come ad alta gravità e le patch dovrebbero essere include nel prossimo bollettino sulla sicurezza Android. Anche Cisco è impegnata nella creazione di patch per le stesse due vulnerabilità appena citate. Microchip Technology è in dirittura d'arrivo.

I fornitori a cui fanno capo i prodotti influenzati dalle falle di sicurezza sono Android Open Source Project (AOSP), Cisco, Cradlepoint, Intel, Microchip Technology e Red Hat. AOSP sta lavorando alla pubblicazione delle patch per chiudere le vulnerabilità CVE-2020-26555 e CVE-2020-26558 che interessano i dispositivi Android. Le falle sono state riconosciute come ad alta gravità e le patch dovrebbero essere include nel prossimo bollettino sulla sicurezza Android. Anche Cisco è impegnata nella creazione di patch per le stesse due vulnerabilità appena citate. Microchip Technology è in dirittura d'arrivo. Gli esperti di sicurezza consigliano agli utenti Bluetooth di installare gli ultimi aggiornamenti consigliati dai produttori dei propri dispositivi man mano che saranno disponibili. SIG sta lavorando assiduamente con i produttori affinché pubblichino le patch risolutive.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX