Vulnerabilità e difetti di configurazione sempre più sfruttati negli attacchi

Protocolli esposti, errori di configurazione e falle sono il lasciapassare degli attaccanti per colpire i sistemi vulnerabili.

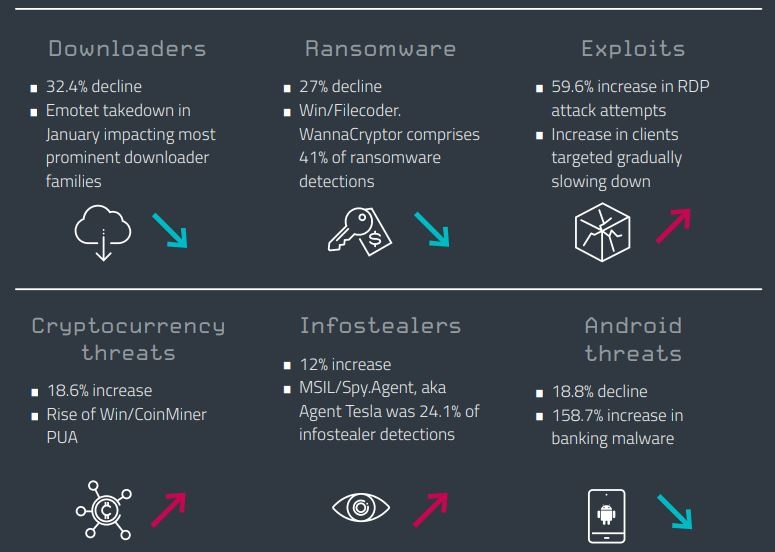

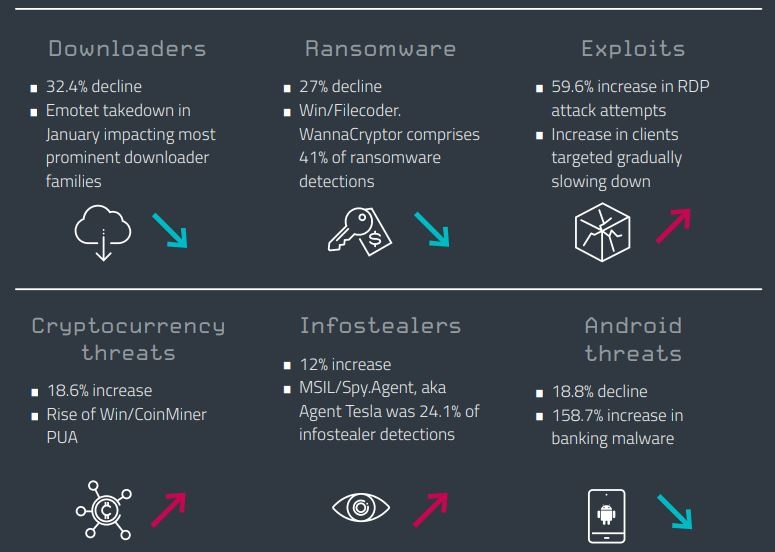

Pandemia, vulnerabilità dei server Microsoft Exchange e criptovalute sono le criticità maggiori registrate nei primi quattro mesi di 2021 secondo il Threat Report T1 2021 di ESET. La riacutizzazione dell'emergenza sanitaria ha riportato in auge il tema COVID, che ha fatto da traino a una nuova ondata di campagne globali che cavalcano le notizie di attualità per abusare dei protocolli RDP esposti e scatenare attacchi brute force. Contestualmente sono in crescita anche le minacce collegate alle criptovalute e il malware bancario sui dispositivi mobile.

Sono tutti argomenti noti e ricorrenti ormai da 15 mesi. I lavoratori in smart working restano il bersaglio preferito degli attaccanti, in virtù della mancanza di protezione di una rete aziendale. Le loro credenziali sono merce preziosa, ed è a quello che mira la maggior parte degli attacchi di cui sono vittima.

La questione delle criptovalute è meno scontata, ma il trend è chiaro. Il denaro contante, non tracciabile, è l'interesse che spinge i cyber criminali sia a operare furti di portafogli software, sia ad attaccare le reti aziendali per trasformare illegalmente computer e server in miner di criptovalute. L'impennata del valore di Bitcoin e affini a inizio anno ha inoltre spinto molti addetti ad altre attività illegali a convertire il business su questo fronte.

In entrambi i casi i cyber criminali continuano a sfruttare tempestivamente le vulnerabilità di tendenza e le falle di configurazione per ottenere elevati ritorni sugli investimenti. L'esempio lampante di questo è quanto accaduto con i server Microsoft Exchange. Alla notizia delle vulnerabilità è seguita a stretto giro una sequenza di attacchi che ha coinvolto più di 10 diversi gruppi, fra cui più gruppi APT.

In entrambi i casi i cyber criminali continuano a sfruttare tempestivamente le vulnerabilità di tendenza e le falle di configurazione per ottenere elevati ritorni sugli investimenti. L'esempio lampante di questo è quanto accaduto con i server Microsoft Exchange. Alla notizia delle vulnerabilità è seguita a stretto giro una sequenza di attacchi che ha coinvolto più di 10 diversi gruppi, fra cui più gruppi APT.

Il Threat Report T1 2021 è stata anche l'occasione per mettere in evidenza i risultati più importanti ottenuti dai ricercatori ESET. Su tutti spicca la scoperta del malware Kobalos, che attacca i cluster di computer ad alte prestazioni e altri obiettivi di alto profilo. Di alto livello anche l'individuazione dell'operazione Spalax, che prende di mira le organizzazioni governative colombiane e gli enti privati, e l'attacco mirato alla supply chain basato sul gioco online in Asia.

Da notare infine il lavoro di analisi di un tweak iOS dannoso che sottrae dati da dispositivi iOS jailbroken. Un’applicazione che sfrutta le patch di runtime modifica il comportamento del programma e consente di eseguire comandi shell su dispositivi iOS jailbroken e compromessi.

Sono tutti argomenti noti e ricorrenti ormai da 15 mesi. I lavoratori in smart working restano il bersaglio preferito degli attaccanti, in virtù della mancanza di protezione di una rete aziendale. Le loro credenziali sono merce preziosa, ed è a quello che mira la maggior parte degli attacchi di cui sono vittima.

La questione delle criptovalute è meno scontata, ma il trend è chiaro. Il denaro contante, non tracciabile, è l'interesse che spinge i cyber criminali sia a operare furti di portafogli software, sia ad attaccare le reti aziendali per trasformare illegalmente computer e server in miner di criptovalute. L'impennata del valore di Bitcoin e affini a inizio anno ha inoltre spinto molti addetti ad altre attività illegali a convertire il business su questo fronte.

In entrambi i casi i cyber criminali continuano a sfruttare tempestivamente le vulnerabilità di tendenza e le falle di configurazione per ottenere elevati ritorni sugli investimenti. L'esempio lampante di questo è quanto accaduto con i server Microsoft Exchange. Alla notizia delle vulnerabilità è seguita a stretto giro una sequenza di attacchi che ha coinvolto più di 10 diversi gruppi, fra cui più gruppi APT.

In entrambi i casi i cyber criminali continuano a sfruttare tempestivamente le vulnerabilità di tendenza e le falle di configurazione per ottenere elevati ritorni sugli investimenti. L'esempio lampante di questo è quanto accaduto con i server Microsoft Exchange. Alla notizia delle vulnerabilità è seguita a stretto giro una sequenza di attacchi che ha coinvolto più di 10 diversi gruppi, fra cui più gruppi APT. Il Threat Report T1 2021 è stata anche l'occasione per mettere in evidenza i risultati più importanti ottenuti dai ricercatori ESET. Su tutti spicca la scoperta del malware Kobalos, che attacca i cluster di computer ad alte prestazioni e altri obiettivi di alto profilo. Di alto livello anche l'individuazione dell'operazione Spalax, che prende di mira le organizzazioni governative colombiane e gli enti privati, e l'attacco mirato alla supply chain basato sul gioco online in Asia.

Da notare infine il lavoro di analisi di un tweak iOS dannoso che sottrae dati da dispositivi iOS jailbroken. Un’applicazione che sfrutta le patch di runtime modifica il comportamento del programma e consente di eseguire comandi shell su dispositivi iOS jailbroken e compromessi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX