Nvidia corregge 26 vulnerabilità delle soluzioni Jetson

Vulnerabilità critiche nei prodotti embedded Nvidia Jetson possono causare l'escalation di privilegi, denial-of-service e divulgazione di informazioni.

Nvidia ha pubblicato aggiornamenti software per chiudere 26 vulnerabilità che hanno un impatto sui chip serie SOM (System-on-Module) Jetson. Potrebbero essere abusate dai cyber criminali per l'escalation di privilegi e persino portare a un denial-of-service e alla divulgazione di informazioni.

Le falle sono monitorate con le sigle comprese fra la CVE-2021-34372 e la CVE-2021-34397. I prodotti affetti dai relativi problemi sono quelli Jetson TX1, TX2, TX2 NX, e quelle serie AGX Xavier, Xavier NX e Nano e Nano 2GB. Denominatore comunque è che tutti eseguono versioni Jetson Linux antecedenti alla 32.5.1.

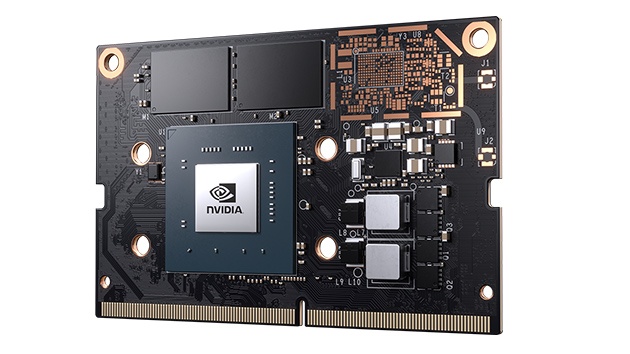

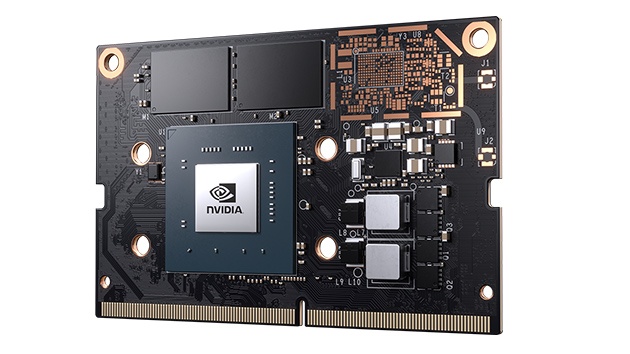

La linea Nvidia Jetson consiste in soluzioni embedded per macchine autonome. Ciascun sistema Jetson è un SOM completo con CPU, GPU, PMIC, DRAM e unità di archiviazione flash. In buona sostanza si tratta di una piattaforma IA per l'automazione, che consente di risparmiare tempo e denaro nello sviluppo software, grazie a un sistema che fornisce prestazioni ed efficienza energetica per eseguire software autonomi più velocemente e con meno requisiti.

Sono rivolti principalmente ad applicazioni di visione artificiale basate sull'AI e sistemi autonomi come robot e droni. Tecnicamente i prodotti Jetson sono costituiti da moduli di calcolo Linux AI, computer vision e kit per sviluppatori.

Sono rivolti principalmente ad applicazioni di visione artificiale basate sull'AI e sistemi autonomi come robot e droni. Tecnicamente i prodotti Jetson sono costituiti da moduli di calcolo Linux AI, computer vision e kit per sviluppatori.

La principale delle vulnerabilità è la CVE-2021-34372, a cui è assegnato un punteggio CVSS di 8.2. Si tratta di un difetto di buffer overflow nel Trusty trusted Execution Environment (TEE), che potrebbe comportare la divulgazione di informazioni, l'escalation dei privilegi e un denial-of-service.

Altre otto vulnerabilità critiche riguardano il danneggiamento della memoria, gli overflow dello stack e i controlli dei limiti mancanti nel TEE, nonché gli overflow dell'heap che interessano il Bootloader. Potrebbero portare all'esecuzione arbitraria del codice, a un denial-of-service e alla divulgazione delle informazioni.

Il resto delle falle, relativi anche a Trusty e Bootloader, potrebbe essere sfruttato per influire sull'esecuzione del codice, causando un denial-of-service e la divulgazione delle informazioni. L'indicazione di Nvidia è di installare le patch con priorità se si utilizza una versione software antecedente alla 32.5.1. È inoltre consigliato l'aggiornamento di Debian.

Le falle sono monitorate con le sigle comprese fra la CVE-2021-34372 e la CVE-2021-34397. I prodotti affetti dai relativi problemi sono quelli Jetson TX1, TX2, TX2 NX, e quelle serie AGX Xavier, Xavier NX e Nano e Nano 2GB. Denominatore comunque è che tutti eseguono versioni Jetson Linux antecedenti alla 32.5.1.

La linea Nvidia Jetson consiste in soluzioni embedded per macchine autonome. Ciascun sistema Jetson è un SOM completo con CPU, GPU, PMIC, DRAM e unità di archiviazione flash. In buona sostanza si tratta di una piattaforma IA per l'automazione, che consente di risparmiare tempo e denaro nello sviluppo software, grazie a un sistema che fornisce prestazioni ed efficienza energetica per eseguire software autonomi più velocemente e con meno requisiti.

Sono rivolti principalmente ad applicazioni di visione artificiale basate sull'AI e sistemi autonomi come robot e droni. Tecnicamente i prodotti Jetson sono costituiti da moduli di calcolo Linux AI, computer vision e kit per sviluppatori.

Sono rivolti principalmente ad applicazioni di visione artificiale basate sull'AI e sistemi autonomi come robot e droni. Tecnicamente i prodotti Jetson sono costituiti da moduli di calcolo Linux AI, computer vision e kit per sviluppatori. La principale delle vulnerabilità è la CVE-2021-34372, a cui è assegnato un punteggio CVSS di 8.2. Si tratta di un difetto di buffer overflow nel Trusty trusted Execution Environment (TEE), che potrebbe comportare la divulgazione di informazioni, l'escalation dei privilegi e un denial-of-service.

Altre otto vulnerabilità critiche riguardano il danneggiamento della memoria, gli overflow dello stack e i controlli dei limiti mancanti nel TEE, nonché gli overflow dell'heap che interessano il Bootloader. Potrebbero portare all'esecuzione arbitraria del codice, a un denial-of-service e alla divulgazione delle informazioni.

Il resto delle falle, relativi anche a Trusty e Bootloader, potrebbe essere sfruttato per influire sull'esecuzione del codice, causando un denial-of-service e la divulgazione delle informazioni. L'indicazione di Nvidia è di installare le patch con priorità se si utilizza una versione software antecedente alla 32.5.1. È inoltre consigliato l'aggiornamento di Debian.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX