Firewall e VPN Zyxel sotto attacco, come difendersi

Zyxel ha identificato degli attacchi contro firewall e VPN, consiglia di configurare l'autenticazione a due fattori, aggiornare il firmware e altro.

Criminali informatici "sofisticati" stanno prendendo di mira firewall e VPN prodotti da Zyxel. L'azienda ha pubblicato a security advisor in cui invita i clienti a rafforzare i propri protocolli di sicurezza. Al momento non è nota l'identità degli attaccanti, ma il produttore taiwanese ha rilevato tentativi di attacco che comportano la modifica delle configurazioni al fine di ottenere l'accesso remoto a una rete.

Il problema riguarda gli accessori di sicurezza Zyxel con gestione remota o VPN SSL abilitate nelle serie USG/ZyWALL, USG FLEX, ATP e VPN. Nell'advisor Zyxel scrive che gli attaccanti tentano di accedere a un dispositivo tramite WAN. In caso di riuscita, ignorano l'autenticazione e stabiliscono tunnel VPN SSL con account utente sconosciuti, come zyxel_sllvpn, zyxel_ts o zyxel_vpn_test per manipolare la configurazione del dispositivo.

Il produttore ha compreso quanto stava accadendo analizzando un incidente di sicurezza. Le indagini hanno permesso con buona approssimazione di determinare che un'adeguata politica di sicurezza per l'accesso remoto è sufficiente per difendersi dalla minaccia.

La descrizione che Zyxel fa dell'attack chain sembra lasciar intendere che gli attaccanti utilizzino account hardcoded per accedere ai dispositivi da remoto. Qualcuno ricorderà che all'inizio del 2021 fu rintracciato un account utente non documentato con pieni diritti amministrativi, celato nel firmware del dispositivo. Il problema riguardava circa 100.000 dispositivi fra firewall e VPN.

La descrizione che Zyxel fa dell'attack chain sembra lasciar intendere che gli attaccanti utilizzino account hardcoded per accedere ai dispositivi da remoto. Qualcuno ricorderà che all'inizio del 2021 fu rintracciato un account utente non documentato con pieni diritti amministrativi, celato nel firmware del dispositivo. Il problema riguardava circa 100.000 dispositivi fra firewall e VPN.

È per questo che Zyxel esorta gli amministratori di sistema a eliminare tutti gli account utente e di amministrazione sconosciuti e di eliminare regole firewall e criteri di routing sconosciuti.

Riguardo al problema attuale, Zyxel sottolinea che un firewall potrebbe essere stato preso di mira qualora gli utenti avessero problemi di accesso alla VPN o problemi di routing, traffico e accesso. Inoltre, un segnale di quello che sta accadendo si cela dietro a parametri di configurazione sconosciuti e problemi di password.

Zyxel offre inoltre un aggiornamento del firmware che guiderà gli utenti nella configurazione delle procedure di sicurezza consigliate per ridurre la superficie di attacco.

Il problema riguarda gli accessori di sicurezza Zyxel con gestione remota o VPN SSL abilitate nelle serie USG/ZyWALL, USG FLEX, ATP e VPN. Nell'advisor Zyxel scrive che gli attaccanti tentano di accedere a un dispositivo tramite WAN. In caso di riuscita, ignorano l'autenticazione e stabiliscono tunnel VPN SSL con account utente sconosciuti, come zyxel_sllvpn, zyxel_ts o zyxel_vpn_test per manipolare la configurazione del dispositivo.

Il produttore ha compreso quanto stava accadendo analizzando un incidente di sicurezza. Le indagini hanno permesso con buona approssimazione di determinare che un'adeguata politica di sicurezza per l'accesso remoto è sufficiente per difendersi dalla minaccia.

La descrizione che Zyxel fa dell'attack chain sembra lasciar intendere che gli attaccanti utilizzino account hardcoded per accedere ai dispositivi da remoto. Qualcuno ricorderà che all'inizio del 2021 fu rintracciato un account utente non documentato con pieni diritti amministrativi, celato nel firmware del dispositivo. Il problema riguardava circa 100.000 dispositivi fra firewall e VPN.

La descrizione che Zyxel fa dell'attack chain sembra lasciar intendere che gli attaccanti utilizzino account hardcoded per accedere ai dispositivi da remoto. Qualcuno ricorderà che all'inizio del 2021 fu rintracciato un account utente non documentato con pieni diritti amministrativi, celato nel firmware del dispositivo. Il problema riguardava circa 100.000 dispositivi fra firewall e VPN. È per questo che Zyxel esorta gli amministratori di sistema a eliminare tutti gli account utente e di amministrazione sconosciuti e di eliminare regole firewall e criteri di routing sconosciuti.

Riguardo al problema attuale, Zyxel sottolinea che un firewall potrebbe essere stato preso di mira qualora gli utenti avessero problemi di accesso alla VPN o problemi di routing, traffico e accesso. Inoltre, un segnale di quello che sta accadendo si cela dietro a parametri di configurazione sconosciuti e problemi di password.

Le policy di sicurezza

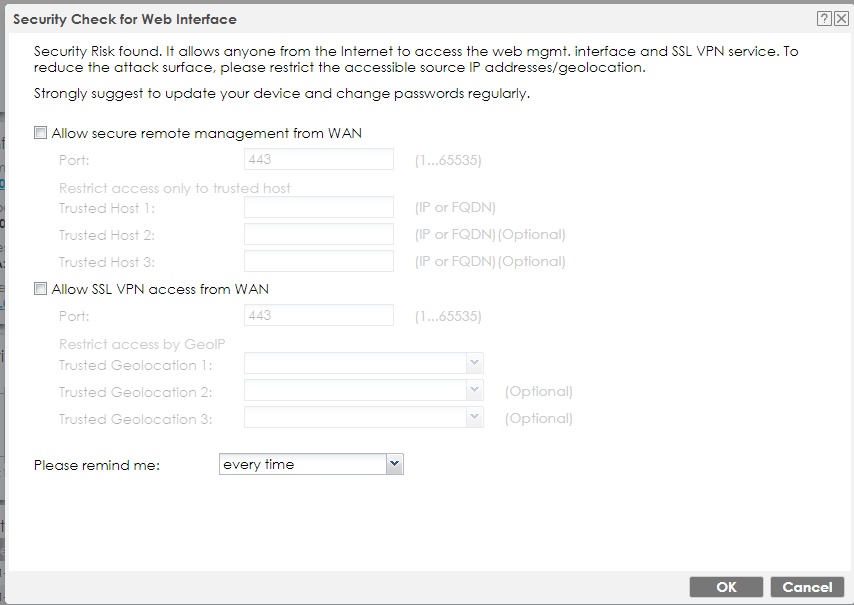

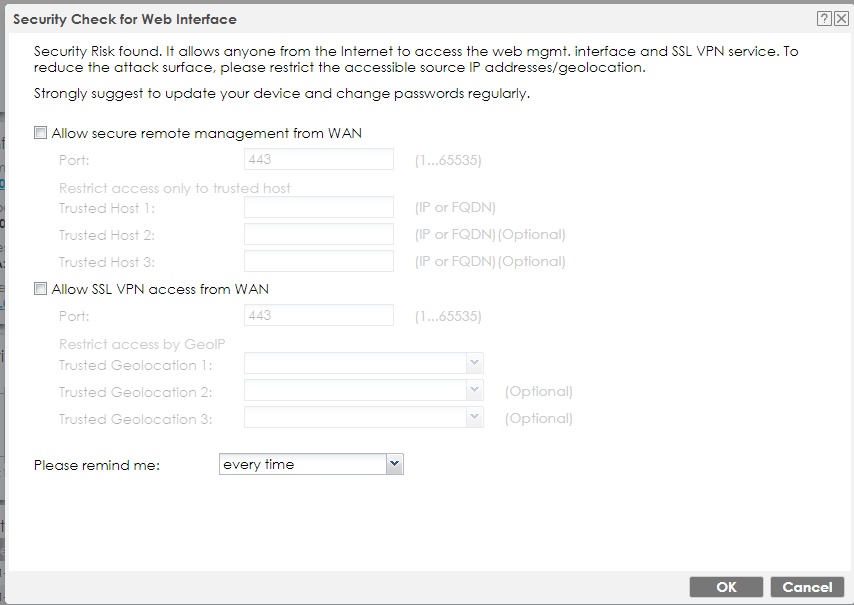

Per mettersi al riparo da problemi, Zyxel consiglia di disabilitare i servizi HTTP e HTTPS dal lato WAN. Per coloro che devono gestire i dispositivi dal lato WAN, consiglia di limitare l'accesso all'indirizzo Internet di origine attendibile e abilitare il filtro GeoIP. Inoltre, si consiglia agli amministratori di cambiare password e impostare l'autenticazione a due fattori.Zyxel offre inoltre un aggiornamento del firmware che guiderà gli utenti nella configurazione delle procedure di sicurezza consigliate per ridurre la superficie di attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX