Falla zero-day PrintNightmare: server Windows a rischio, disabilitare lo spooler

Un corto circuito comunicativo attorno al nome di una vulnerabilità chiusa ha portato alla pubblicazione involontaria di un exploit funzionante per una falla ancora aperta.

La Cybersecurity & Infrastruture Security Agency (CISA) ha esortato le aziende a disabilitare lo spooler di stampa di Windows nei server non utilizzati per la stampa, perché potrebbero cadere vittime di attacchi che sfruttano una vulnerabilità zero-day soprannominata PrintNightmare.

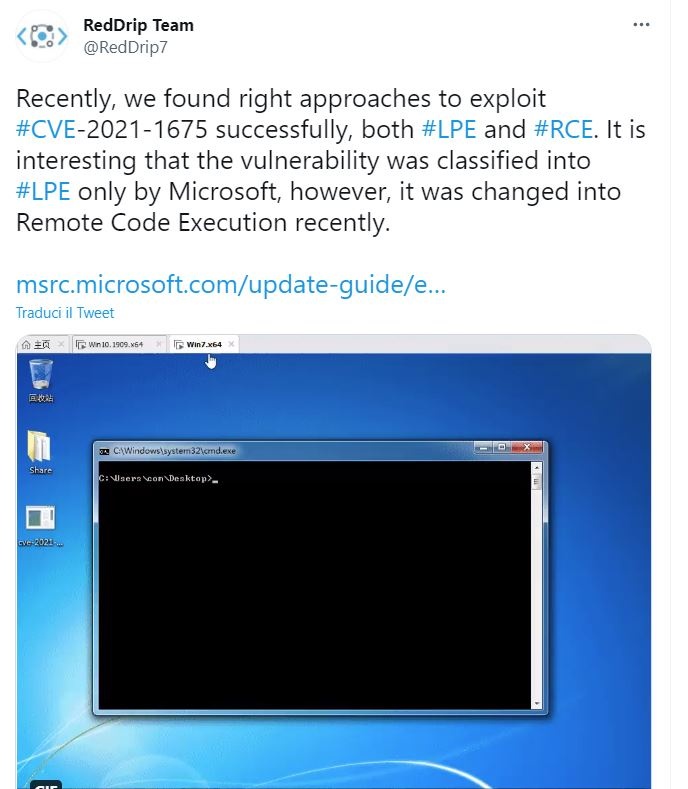

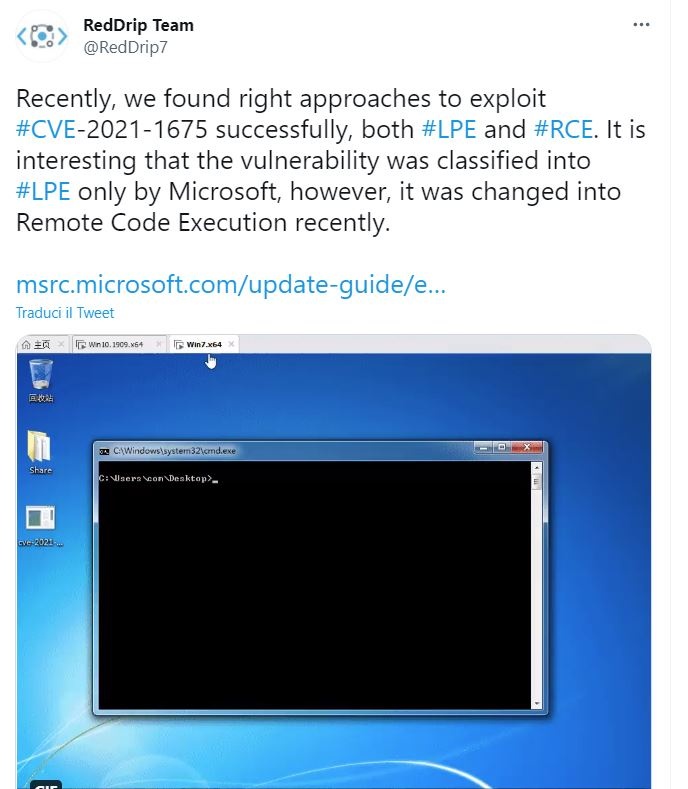

Tutto è iniziato con una falla monitorata con la sigla CVE-2021-1675 che influisce sullo spooler di stampa. Microsoft l'aveva inizialmente classificata come una vulnerabilità di escalation dei privilegi di bassa importanza che permetteva agli attaccanti di ottenere privilegi di amministratore. Aveva risolto il problema con gli aggiornamenti del Patch Tuesday di giugno.

A seguito di una successiva revisione l'ha poi inquadrata come un bug RCE che potrebbe essere sfruttato da remoto per consentire agli attaccanti di assumere il pieno controllo dei sistemi Windows senza patch. Si è venuta così a creare la situazione per la quale un codice identifica due falle, di cui una è chiusa (l'escalation dei privilegi) e l'altra resta aperta (il bug RCE).

Questo cambio ha creato una comprensibile confusione attorno alle vulnerabilità e alla loro sigla. Nel suo avviso CISA cerca di riassumere la questione in questi termini: "Microsoft ha rilasciato un aggiornamento per la falla CVE-2021-1675, ma è importante sapere che questo aggiornamento non contrasta gli exploit pubblici che sfruttano il bug CVE-2021-1675".

Cerchiamo di chiarire. Il problema è che a seguito della pubblicazione della patch per la falla CVE-2021-1675 i ricercatori per la sicurezza non hanno capito che cosa fosse stato patchato. Qualche giorno fa è stato pubblicato su GitHub un exploit PoC completamente funzionante che secondo gli autori avrebbe dovuto sfruttare l'ormai chiusa vulnerabilità CVE-2021-1675.

Il problema è che analizzando tale codice Mitja Kolsek, co-fondatrice di 0Patch, si è resa conto che l'exploit PoC non sfruttava la vulnerabilità CVE-2021-1675 di escalation dei privilegi, ma un bug diverso che impattava anche sul servizio Windows Print Spooler.

È scattato l'allarme e il codice è stato cancellato dopo poche ore. Il guaio è che è bastato perché altri utenti vi avessero accesso. Non si può escludere che sia finito nelle mani dei criminali informatici.

È scattato l'allarme e il codice è stato cancellato dopo poche ore. Il guaio è che è bastato perché altri utenti vi avessero accesso. Non si può escludere che sia finito nelle mani dei criminali informatici.

Ecco perché la CISA ha deciso di intervenire con un messaggio che rimanda alla guideline di Microsoft, in cui invita gli amministratori di rete a disabilitare lo spooler di stampa tramite i Criteri di Gruppo e a intervenire su tutti i server che non gestiscono funzioni di stampa, normalmente abilitate per impostazione predefinita.

Aggiornamento: Microsoft ha rimosso la confusione attorno a questo bug assegnando alla vulnerabilità RCE (Remote Code Execution) un nuovo codice: CVE-2021-34527. L'azienda ha inoltre precisato che questa falla consente agli attaccanti dei server vulnerabili di eseguire codice remoto con privilegi SYSTEM (quindi di installare programmi, visualizzare, modificare o eliminare dati e creare nuovi account con diritti utente completi). Non è ancora disponibile la patch, solo le misure di mitigazione segnalate sopra.

Tutto è iniziato con una falla monitorata con la sigla CVE-2021-1675 che influisce sullo spooler di stampa. Microsoft l'aveva inizialmente classificata come una vulnerabilità di escalation dei privilegi di bassa importanza che permetteva agli attaccanti di ottenere privilegi di amministratore. Aveva risolto il problema con gli aggiornamenti del Patch Tuesday di giugno.

A seguito di una successiva revisione l'ha poi inquadrata come un bug RCE che potrebbe essere sfruttato da remoto per consentire agli attaccanti di assumere il pieno controllo dei sistemi Windows senza patch. Si è venuta così a creare la situazione per la quale un codice identifica due falle, di cui una è chiusa (l'escalation dei privilegi) e l'altra resta aperta (il bug RCE).

Questo cambio ha creato una comprensibile confusione attorno alle vulnerabilità e alla loro sigla. Nel suo avviso CISA cerca di riassumere la questione in questi termini: "Microsoft ha rilasciato un aggiornamento per la falla CVE-2021-1675, ma è importante sapere che questo aggiornamento non contrasta gli exploit pubblici che sfruttano il bug CVE-2021-1675".

Cerchiamo di chiarire. Il problema è che a seguito della pubblicazione della patch per la falla CVE-2021-1675 i ricercatori per la sicurezza non hanno capito che cosa fosse stato patchato. Qualche giorno fa è stato pubblicato su GitHub un exploit PoC completamente funzionante che secondo gli autori avrebbe dovuto sfruttare l'ormai chiusa vulnerabilità CVE-2021-1675.

Il problema è che analizzando tale codice Mitja Kolsek, co-fondatrice di 0Patch, si è resa conto che l'exploit PoC non sfruttava la vulnerabilità CVE-2021-1675 di escalation dei privilegi, ma un bug diverso che impattava anche sul servizio Windows Print Spooler.

È scattato l'allarme e il codice è stato cancellato dopo poche ore. Il guaio è che è bastato perché altri utenti vi avessero accesso. Non si può escludere che sia finito nelle mani dei criminali informatici.

È scattato l'allarme e il codice è stato cancellato dopo poche ore. Il guaio è che è bastato perché altri utenti vi avessero accesso. Non si può escludere che sia finito nelle mani dei criminali informatici. Ecco perché la CISA ha deciso di intervenire con un messaggio che rimanda alla guideline di Microsoft, in cui invita gli amministratori di rete a disabilitare lo spooler di stampa tramite i Criteri di Gruppo e a intervenire su tutti i server che non gestiscono funzioni di stampa, normalmente abilitate per impostazione predefinita.

Aggiornamento: Microsoft ha rimosso la confusione attorno a questo bug assegnando alla vulnerabilità RCE (Remote Code Execution) un nuovo codice: CVE-2021-34527. L'azienda ha inoltre precisato che questa falla consente agli attaccanti dei server vulnerabili di eseguire codice remoto con privilegi SYSTEM (quindi di installare programmi, visualizzare, modificare o eliminare dati e creare nuovi account con diritti utente completi). Non è ancora disponibile la patch, solo le misure di mitigazione segnalate sopra.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro

Apr 04

Cyber Unit: Cisco Security, la Chiave per un Ambiente Digitale Più Sicuro