Sistemi di controllo industriali: è allarme ransomware

Ambienti industriali sempre più a rischio di attacchi ransomware. I suggerimenti di Trend Micro per prevenire e circoscrivere le minacce.

La convergenza fra IT e OT è ormai un processo inarrestabile. Apporta al settore industriale tutti i vantaggi dell'Industry 4.0, da come contropartita incrementa la superficie di rischio ed espone agli attacchi informatici anche i sistemi OT, tradizionalmente poco protetti.

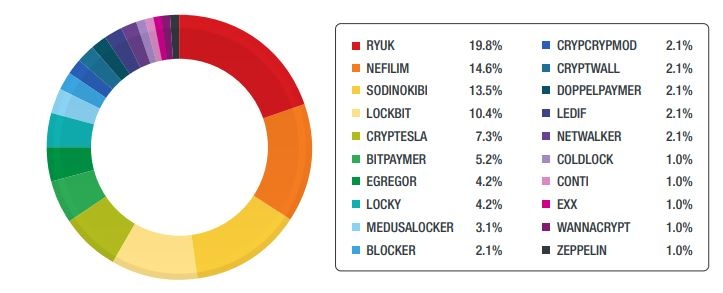

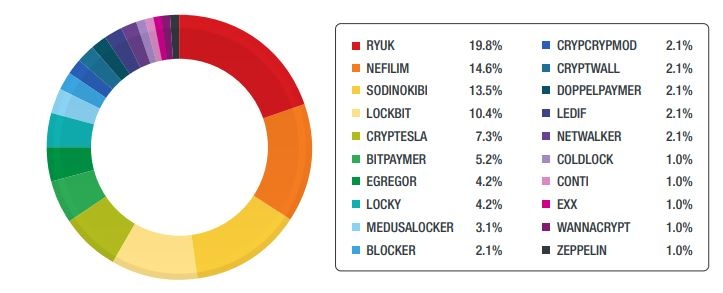

La ricerca 2020 Report on Threats Affecting ICS Condotta da Trend Micro focalizza l'attenzione sui rischi ransomware per i sistemi di controllo industriale (ICS) e include anche l'Italia fra i Paesi analizzati. Quello che risulta è che i ransomware sono più pericolosi per le industrie. Nel 2020 oltre la metà dei cyber attacchi è stato di natura ransomware, con una prevalenza di Ryuk (20% di attacchi), Nefilim (14,6%), Sodinokibi (13,5%) e LockBit (10,4%).

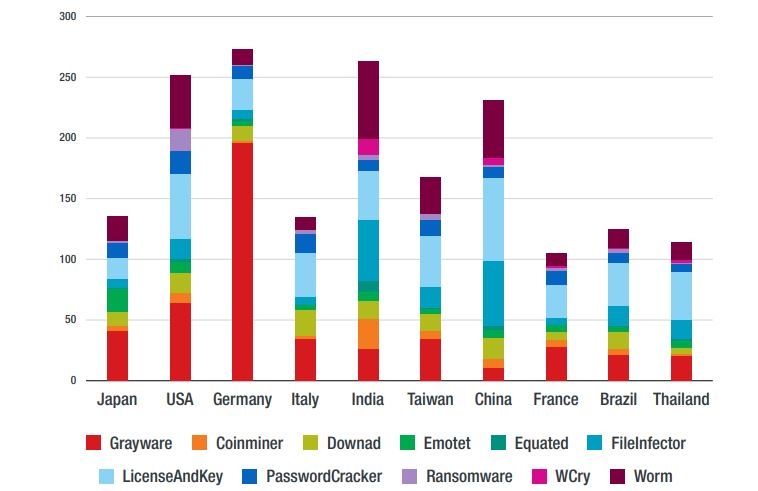

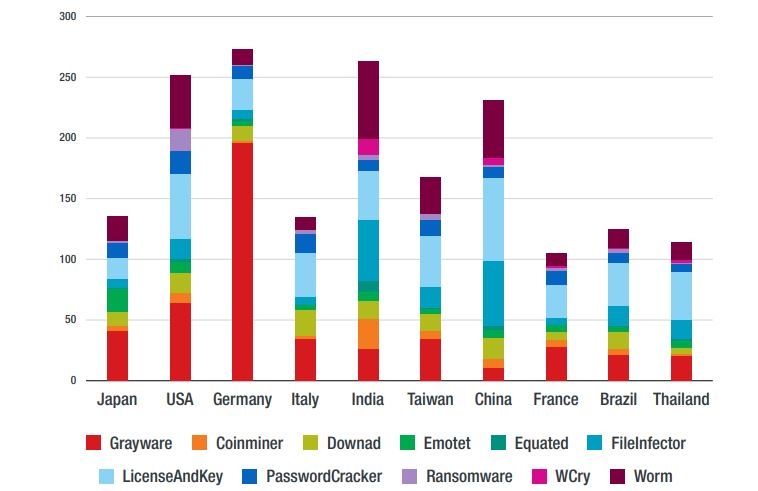

I cybercriminali utilizzano gli endpoint ICS per il mining di criptovalute, sfruttando sistemi operativi senza patch che sono ancora vulnerabili a EternalBlue. L'Italia è il sesto Paese al mondo afflitto dalla piaga dei coinminer dopo India, Taiwan, Cina, Brasile e Spagna.

Inoltre, risulta che si stanno diffondendo alcune varianti di Conficker all’interno degli endpoint ICS che utilizzano nuovi sistemi operativi. In questo caso i criminali informatici attuano attacchi brute foce per bucare le credenziali degli utenti con privilegi di amministratori. Ultimo ma non meno importante, nelle reti IT/OT sono ancora presenti alcuni vecchi malware come Autorun, Gamarue e Palevo. Si diffondono attraverso i dispositivi rimovibili.

Gastone Nencini, Country Manager di Trend Micro Italia, commenta che “I sistemi di controllo industriali sono molto difficili da proteggere e il rischio è di avere numerose lacune di security pronte a essere sfruttate dai cybercriminali. Alcuni governi, come quello degli Stati Uniti, equiparano oggi la gravità di un attacco ransomware e di uno terroristico, anche questo dovrebbe convincere i proprietari di aziende nei mercati industriali a mettere la security in cima alla lista delle priorità e a rifocalizzare gli sforzi di sicurezza”.

Quello che occorre è una maggiore cooperazione tra i team IT e OT, mirata a identificare i sistemi chiave e le dipendenze, quindi sviluppare soluzioni efficaci di difesa. La prima linea di intervento deve riguardare il patching: in caso non sia possibile procedere all'installazione delle correzioni di sicurezza, ci si può affidare al virtual patching.

Quello che occorre è una maggiore cooperazione tra i team IT e OT, mirata a identificare i sistemi chiave e le dipendenze, quindi sviluppare soluzioni efficaci di difesa. La prima linea di intervento deve riguardare il patching: in caso non sia possibile procedere all'installazione delle correzioni di sicurezza, ci si può affidare al virtual patching.

In secondo luogo occorre predisporre soluzioni di rilevamento e risposta capaci di individuare tempestivamente gli indicatori di compromissione e di intervenire per circoscrivere gli attacchi. Altra strategia da adottare è quella di ridurre la superficie d'attacco limitando le condivisioni di rete. È inoltre sempre utile usare combinazioni di username/password forti, per prevenire gli accessi non autorizzati.

La ricerca 2020 Report on Threats Affecting ICS Condotta da Trend Micro focalizza l'attenzione sui rischi ransomware per i sistemi di controllo industriale (ICS) e include anche l'Italia fra i Paesi analizzati. Quello che risulta è che i ransomware sono più pericolosi per le industrie. Nel 2020 oltre la metà dei cyber attacchi è stato di natura ransomware, con una prevalenza di Ryuk (20% di attacchi), Nefilim (14,6%), Sodinokibi (13,5%) e LockBit (10,4%).

I cybercriminali utilizzano gli endpoint ICS per il mining di criptovalute, sfruttando sistemi operativi senza patch che sono ancora vulnerabili a EternalBlue. L'Italia è il sesto Paese al mondo afflitto dalla piaga dei coinminer dopo India, Taiwan, Cina, Brasile e Spagna.

Inoltre, risulta che si stanno diffondendo alcune varianti di Conficker all’interno degli endpoint ICS che utilizzano nuovi sistemi operativi. In questo caso i criminali informatici attuano attacchi brute foce per bucare le credenziali degli utenti con privilegi di amministratori. Ultimo ma non meno importante, nelle reti IT/OT sono ancora presenti alcuni vecchi malware come Autorun, Gamarue e Palevo. Si diffondono attraverso i dispositivi rimovibili.

Gastone Nencini, Country Manager di Trend Micro Italia, commenta che “I sistemi di controllo industriali sono molto difficili da proteggere e il rischio è di avere numerose lacune di security pronte a essere sfruttate dai cybercriminali. Alcuni governi, come quello degli Stati Uniti, equiparano oggi la gravità di un attacco ransomware e di uno terroristico, anche questo dovrebbe convincere i proprietari di aziende nei mercati industriali a mettere la security in cima alla lista delle priorità e a rifocalizzare gli sforzi di sicurezza”.

Quello che occorre è una maggiore cooperazione tra i team IT e OT, mirata a identificare i sistemi chiave e le dipendenze, quindi sviluppare soluzioni efficaci di difesa. La prima linea di intervento deve riguardare il patching: in caso non sia possibile procedere all'installazione delle correzioni di sicurezza, ci si può affidare al virtual patching.

Quello che occorre è una maggiore cooperazione tra i team IT e OT, mirata a identificare i sistemi chiave e le dipendenze, quindi sviluppare soluzioni efficaci di difesa. La prima linea di intervento deve riguardare il patching: in caso non sia possibile procedere all'installazione delle correzioni di sicurezza, ci si può affidare al virtual patching.In secondo luogo occorre predisporre soluzioni di rilevamento e risposta capaci di individuare tempestivamente gli indicatori di compromissione e di intervenire per circoscrivere gli attacchi. Altra strategia da adottare è quella di ridurre la superficie d'attacco limitando le condivisioni di rete. È inoltre sempre utile usare combinazioni di username/password forti, per prevenire gli accessi non autorizzati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro

Apr 04

Cyber Unit: Cisco Security, la Chiave per un Ambiente Digitale Più Sicuro