PrintNightmare zero-day: c'è la patch di emergenza ma non per tutto

Microsoft non ha atteso il Patch Tuesday e ha pubblicato in anticipo la patch che chiude almeno parzialmente la vulnerabilità zero-day PrintNightmare. Occhio però alle versioni di Windows ancora scoperte e al componente LPE.

Microsoft ha rilasciato un primo aggiornamento di emergenza per risolvere la vulnerabilità zero-day PrintNightmare che è attivamente sfruttata. Ricordiamo che questa falla RCE, inizialmente associata alla sigla CVE-2021-1675 insieme a una vulnerabilità di escalation dei privilegi, è stata poi monitorata con il codice CVE-2021-34527 per evitare la confusione che aveva portato alla pubblicazione involontaria di un exploit funzionante.

Ora la sigla CVE-2021-1675 identifica unicamente la falla RCE, che ha un impatto su tutte le versioni di Windows. Considerata la criticità del bug e lo sfruttamento attivo, Microsoft ha pubblicato la patch senza attendere il tradizionale Patch Tuesday. Tuttavia, la patch è incompleta e la vulnerabilità può ancora essere sfruttata localmente per ottenere privilegi SYSTEM.

Le istruzioni dettagliate su come installare questi aggiornamenti di sicurezza sono disponibili nei documenti di supporto associati alle correzioni KB5004945, KB5004946, KB5004947, KB5004949, KB5004950, KB5004954, KB5004958, KB5004953, KB5004951, KB5004955 e KB5004959, relative a diverse release di Windows 10, Windows 8.1 e Server 2012, Windows 7 SP1 e Windows Server 2008 R2 SP1 e Windows Server 2008 SP2.

Attenzione tuttavia al fatto che restano attualmente scoperti Windows 10 versione 1607, Windows Server 2016 e Windows Server 2012, per i quali gli aggiornamento verranno rilasciati "nei prossimi giorni".

L'altra segnalazione riguarda la natura delle vulnerabilità e di conseguenza il raggio d'azione delle patch. La vulnerabilità PrintNightmare include sia un vettore RCE sia un vettore LPE (Local Privilege Escalation) che può essere utilizzato negli attacchi per eseguire comandi con privilegi SYSTEM su un sistema vulnerabile.

L'altra segnalazione riguarda la natura delle vulnerabilità e di conseguenza il raggio d'azione delle patch. La vulnerabilità PrintNightmare include sia un vettore RCE sia un vettore LPE (Local Privilege Escalation) che può essere utilizzato negli attacchi per eseguire comandi con privilegi SYSTEM su un sistema vulnerabile.

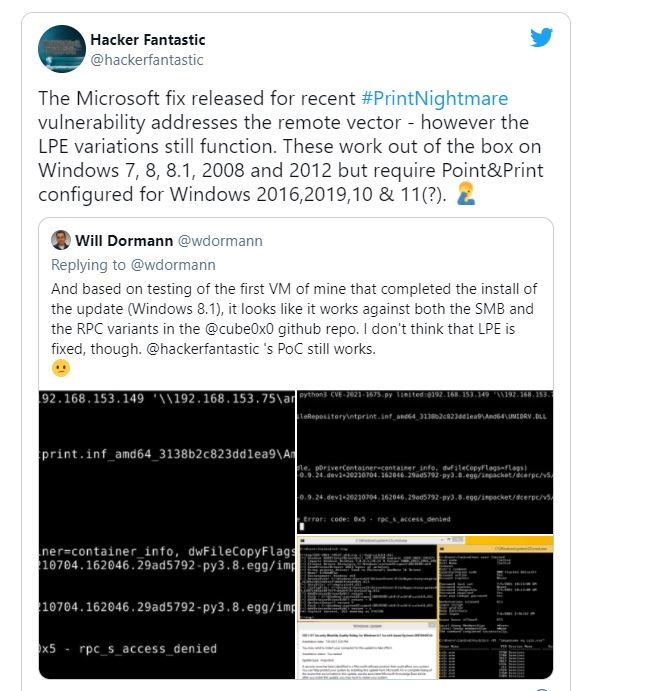

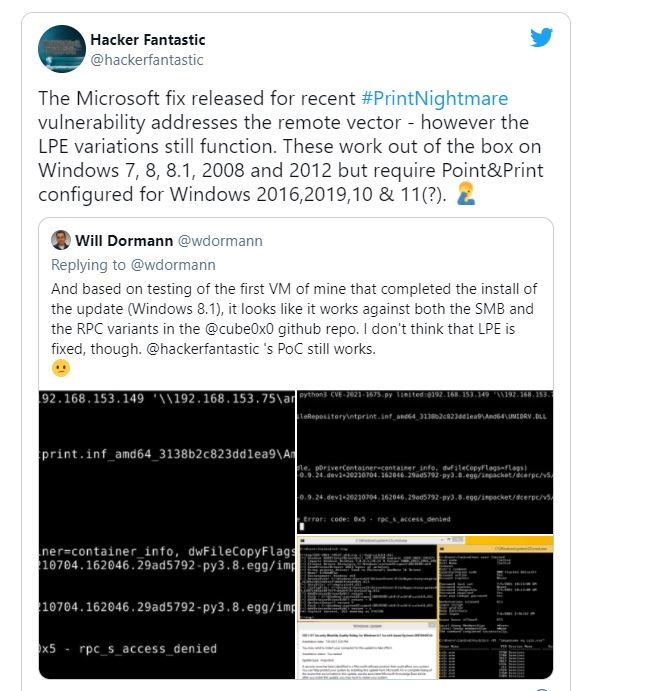

Il ricercatore di sicurezza Matthew Hickey ha verificato che la patch appena pubblicata risolve solo l'RCE e non il componente LPE. Questo significa che la correzione è incompleta e che gli attaccanti possono ancora sfruttare localmente la vulnerabilità per ottenere i privilegi SYSTEM.

È quindi consigliato agire su due binari. Il primo è ovviamente l'installazione della patch. Il secondo è comunque l'adozione delle misure di mitigazione consigliate. Ossia la disabilitazione dello Spooler di stampa per rimuovere la funzionalità di stampa locale.

Ora la sigla CVE-2021-1675 identifica unicamente la falla RCE, che ha un impatto su tutte le versioni di Windows. Considerata la criticità del bug e lo sfruttamento attivo, Microsoft ha pubblicato la patch senza attendere il tradizionale Patch Tuesday. Tuttavia, la patch è incompleta e la vulnerabilità può ancora essere sfruttata localmente per ottenere privilegi SYSTEM.

Le istruzioni dettagliate su come installare questi aggiornamenti di sicurezza sono disponibili nei documenti di supporto associati alle correzioni KB5004945, KB5004946, KB5004947, KB5004949, KB5004950, KB5004954, KB5004958, KB5004953, KB5004951, KB5004955 e KB5004959, relative a diverse release di Windows 10, Windows 8.1 e Server 2012, Windows 7 SP1 e Windows Server 2008 R2 SP1 e Windows Server 2008 SP2.

Attenzione tuttavia al fatto che restano attualmente scoperti Windows 10 versione 1607, Windows Server 2016 e Windows Server 2012, per i quali gli aggiornamento verranno rilasciati "nei prossimi giorni".

L'altra segnalazione riguarda la natura delle vulnerabilità e di conseguenza il raggio d'azione delle patch. La vulnerabilità PrintNightmare include sia un vettore RCE sia un vettore LPE (Local Privilege Escalation) che può essere utilizzato negli attacchi per eseguire comandi con privilegi SYSTEM su un sistema vulnerabile.

L'altra segnalazione riguarda la natura delle vulnerabilità e di conseguenza il raggio d'azione delle patch. La vulnerabilità PrintNightmare include sia un vettore RCE sia un vettore LPE (Local Privilege Escalation) che può essere utilizzato negli attacchi per eseguire comandi con privilegi SYSTEM su un sistema vulnerabile.Il ricercatore di sicurezza Matthew Hickey ha verificato che la patch appena pubblicata risolve solo l'RCE e non il componente LPE. Questo significa che la correzione è incompleta e che gli attaccanti possono ancora sfruttare localmente la vulnerabilità per ottenere i privilegi SYSTEM.

È quindi consigliato agire su due binari. Il primo è ovviamente l'installazione della patch. Il secondo è comunque l'adozione delle misure di mitigazione consigliate. Ossia la disabilitazione dello Spooler di stampa per rimuovere la funzionalità di stampa locale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 02

Computer Gross - Scopri le soluzioni storage Samsung

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro